情報資産を守る最前線 ─ CIS Controlsで始めるデータ保護の実践アプローチ

-

│

はじめに

データの重要性がますます高まるなか、情報漏洩やサイバー攻撃への不安は多くの組織に共通する課題です。従来型の「経路監視」中心の対策ではカバーしきれない新たなリスクが登場し、今や"データそのもの"を重点的に守る時代になりました。本記事では、CISコントロールを活用した実効性の高いデータ保護アプローチを体系的に解説し、組織がどのようなステップで「持続可能なセキュリティ体制」を築けばよいか、図版を交えてご紹介します。

目次

- データ保護を取り巻く環境変化

- データ中心セキュリティの全体像

- CISコントロールによるフレームワーク活用

- 具体的実装方法 ─ 主要4要素の対応ポイント

- 実効性を高めるソリューション展開

データ保護を取り巻く環境変化

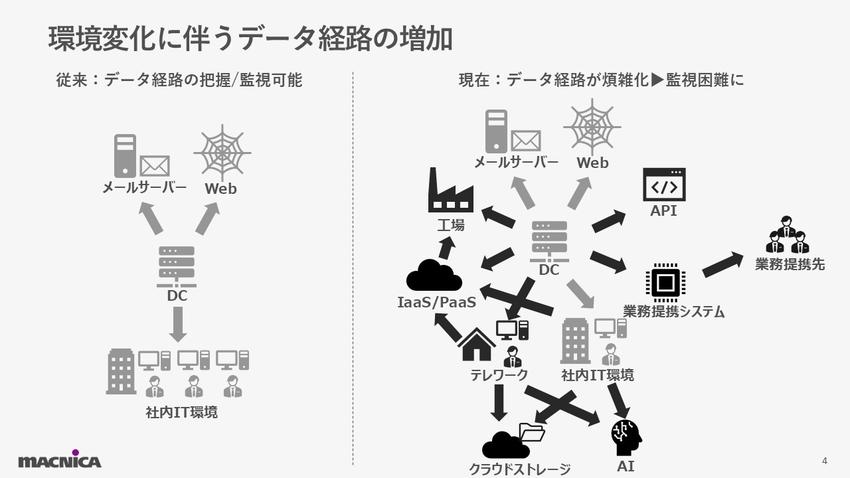

データ経路の複雑化と現代的リスク

各社でクラウド活用やDX推進が進む今、データは社内IT環境だけでなく、クラウドストレージ、工場、提携先、AIサービス、外部APIなど、多様な地点を経由するため、単純な経路監視だけでは全体を守りきれません。業務の効率化やテレワーク拡大も背景となり、データ移動・保存スキームは日々変化しています。

経路監視から「データ中心のセキュリティ」へ

変化の激しい現場では、経路よりもどのようなデータかが漏洩リスクや保護優先度を左右します。そこで「守るべきデータの識別」を行い、アクセス制御や暗号化、廃棄まで一貫管理する、データ中心のセキュリティが主流となってきました。

データ中心セキュリティの全体像

4つの構成要素

データ中心のセキュリティは次の4要素で成立しています。

- データの発見・分類

- アクセス制御とガバナンス

- 保護と暗号化

- ライフサイクル管理

それぞれが相互に補完し合い、適切な保護レベルを実現します。

形骸化しやすい運用と課題

一方で、「見直しや運用が続かない」「何ができているか可視化できない」「例外だらけで統制不能」といった問題から、形骸化しやすい点が課題です。定期的なアップデートや定量的な運用評価が不可欠です。

"続く"データ中心のセキュリティの設計・実践ステップ

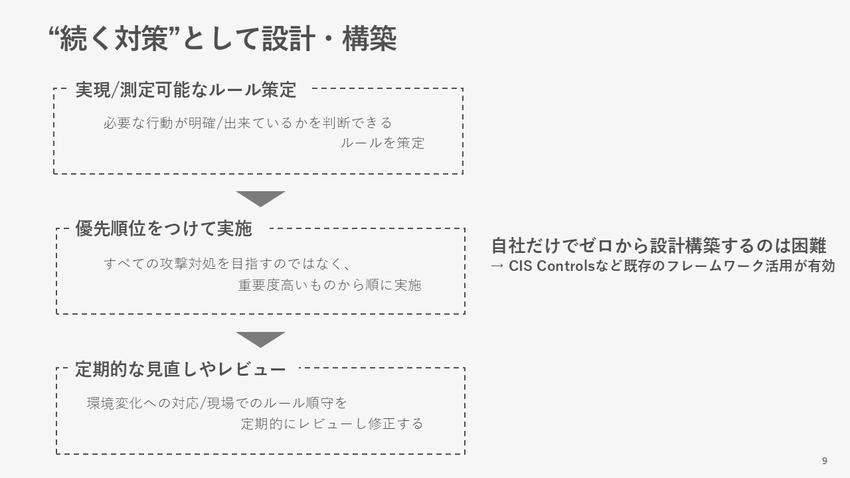

ステップ1:実現・測定可能なルールを策定

必要な保護アクションは、誰が見ても判別できるよう、具体的かつ定量的な基準でルール化します。曖昧な運用では対策自体が形骸化しやすく、現場での順守や見直しも困難です。

ステップ2:優先順位を付けて段階的に実施

すべてを一度に導入しようとすると定着性が損なわれてしまいます。重要度の高い領域から順に展開し、現場負荷を抑えながら適切な対策を浸透させます。

ステップ3:定期的なレビューと環境適応

年1回以上の定期見直しや、組織再編・事業変化に応じてポイント調整を行い、ルール順守の状況確認と是正を行います。これにより"続く対策"が組織文化として根づきます。

CISコントロールによるフレームワーク活用

CIS Controlsとは?

CIS Controlsは、米国の非営利団体であるCIS(Center for Internet Security)による、世界的なベストプラクティスをまとめたセキュリティフレームワークです。バージョン8から「データ保護」が独立した対策分類として追加され、各カテゴリにIG1~IG3という優先順位設定が施されています。他の国際規格(NIST、PCI DSSなど)とも高い親和性を持つため、業界を問わず広く活用できます。

データ保護カテゴリの実装内容

「データの発見・分類」「アクセス制御とガバナンス」「保護と暗号化」「ライフサイクル管理」の4領域に加え、「セキュリティ設計の定期的な見直し」も含まれ、具体的な対策が合計14項目に整理されています。どの対策も組織規模やリスク度合に応じて優先運用が可能です。

具体的実装方法 ─ 主要4要素の対応ポイント

データの発見・分類

守るべきデータの所在・種類を見極めることからスタートします。社内IT、クラウド、外部提携先など分散管理されるデータの一覧化と分類、データフローの文書化も重要です。

- インベントリの作成・維持

- 公開/機密/極秘などの分類スキーム

- データ流通マッピング

アクセス制御とガバナンス

利用者やシステムごとにアクセス権限を明確に定義し、ログ取得・追跡可能な状態を保ちます。リスクレベルに応じてデータ処理環境・アクセス端末も最適化します。

- 利用者/システムごとアクセス可否の整備

- 高リスクデータは堅牢な環境で分離運用

- アクセス記録・監査

保護と暗号化

端末やOS、クラウドなど保存形態に応じ、データを暗号化します。鍵管理を集中的に行い、盗難・漏洩・不正復号のリスクを最小化します。

- エンドユーザーデバイス/リムーバブルメディア/通信/保存データの暗号化

- 鍵ローテーション・監査ログ取得

ライフサイクル管理

保存期間や廃棄基準をデータカテゴリごとに定義します。保持期間を超えたデータは、機密度に応じた適切な方法で廃棄します。高性能な分類・監視ソリューションが、削除忘れやルール違反防止を支援します。

- 最小/最大保持期間の明確化

- 極秘データは物理破壊、暗号鍵廃棄による論理破壊等で安全処理

- ファイル分類による自動監視・削除アクション

実効性を高めるソリューション展開

ここでは、データ保護を支援できるいくつかの具体的なソリューションをご紹介します。

ファイル分類AI ─ Ohalo

Ohaloは生成AI技術を用い、クラウド/オンプレ問わず分散されたファイルの分類・発見・アクセス権限可視化を実現します。ファイル形式や言語に依存せず高精度な分類が可能で、データライフサイクル管理に直結します。

データ暗号化・鍵管理 ─ Thales

Thalesは多様な暗号化・鍵管理ソリューションを展開し、エンドポイント~クラウドまであらゆるデータの保護に対応します。鍵集中管理による迅速な復号鍵無効化、キーローテーション、監査ログ取得で運用リスクを最小化します。

データベースセキュリティプラットフォーム ─ Imperva

Impervaは監査・アクセス権限管理・逸脱検知など高度なDBセキュリティを一元化します。データ検出、分類、監査ログ収集、権限情報統合をコンソール上で管理でき、CISコントロールの主要要素実装に有効です。

最後に

自社のデータ保護体制を持続可能なものへと進化させるなら、CISコントロールを軸とした4要素の確立と継続的な運用が不可欠です。ルールの具体化、優先実施、定期的レビューを徹底し、最新のソリューションと組み合わせることで実効性と持続性が両立します。自社環境や運用課題にあわせた最適プラン設計から運用支援まで、ぜひ専門スタッフへのご相談を活用してください。

▼Ohaloのお問い合わせはこちら![]()

▼Thalesのお問い合わせはこちら![]()

▼Thalesの資料はこちら![]()

▼Impervaのお問い合わせはこちら![]()

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする↓

データ保護と運用設計、運用支援・診断から最新ツールの選定まで、お気軽にご相談ください。動画では実践例やトランスフォーメーション事例も多数紹介しています。まずは視聴申し込みから、一歩進んだ情報資産防衛へ取り組んでください。