Webスキミング対策とPCI DSS準拠~EC・決済サイトのセキュリティ強化ポイント~

-

│

はじめに

オンライン決済の普及に伴い、ECサイトや予約サービスを狙ったサイバー攻撃は増加傾向にあります。なかでも「Webスキミング」は、ページの見た目や機能を損なわずにクレジットカード情報を盗み取る手口で、長期間にわたり被害が続くケースも報告されています。本記事では、Webスキミングの仕組みと、ECサイト運営で必須となるPCI DSS v4.0の関連要件、効果的な具体策まで、最新事例とともに解説します。

目次

- Webスキミングとは何か

- Webスキミングの危険性

- 国際基準にみるWebスキミング対策:PCI DSS v4.0

- Webスキミング対策の具体ステップ

- PCI DSS準拠の重要性とメリット

Webスキミングとは何か

Webスキミング攻撃の仕組み

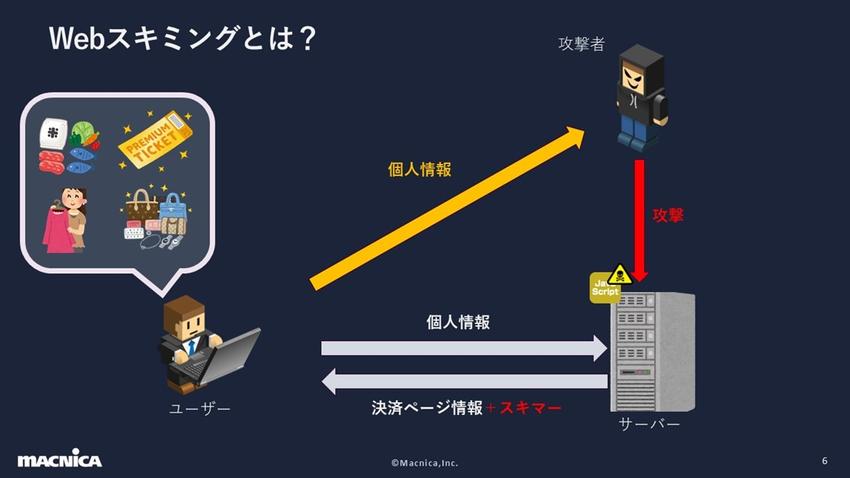

Webスキミングは、サイトの決済ページに不正なJavaScriptなどのコードを埋め込み、ユーザーが入力したクレジットカード情報や個人情報を密かに攻撃者へ送信するサイバー攻撃です。国内外で「フォームジャッキング」「Magecart攻撃」と呼ばれることもあり、オンラインストアや予約サイトを標的としています。

この図では、ユーザーが通常の決済ページにアクセスし、個人情報やカード情報を入力、その情報が攻撃者にも同時送信されてしまう流れが示されています。Webサイトの構造上、ごく数行のJavaScript追加で攻撃が成立し、見た目や動作が全く変わらないため、ユーザーも運営側も被害に気づきにくくなります。

被害事例

最近報告された事例では、A社のECサイトやB組合の通販サイトで、数年にわたり顧客情報・カード情報が漏洩していたことが発覚しています。どちらのケースも警察からの連絡により判明し、サイト内プログラムの一部が長期間不正改ざんされたことが原因でした。 このように、Webスキミングは被害が秘匿化されやすく、サイト運営者が異常を察知しないまま被害が拡大する傾向があります。

Webスキミングの危険性

ユーザーには"正常"に見える

Webスキミング攻撃は、決済ページやフォームの見た目・動作を一切変えることなく裏側で個人情報窃取が進行します。ユーザーは商品を購入し、通常通りカード情報を入力して決済を完了しますが、その瞬間に情報が攻撃者のサーバーにも送信されます。

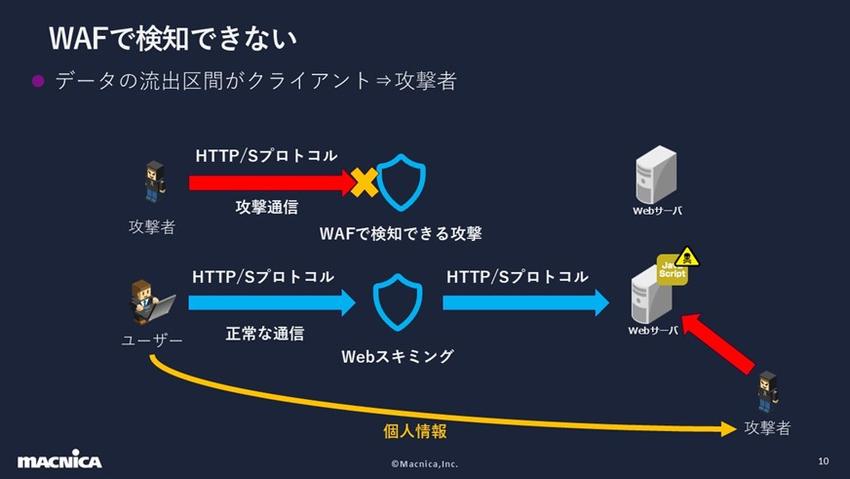

サーバー側セキュリティで検知できない

サイト運営側が導入するWAFなどのセキュリティ対策も万能ではありません。Webスキミングは「ユーザーのブラウザ」から攻撃者のサーバーへ直接通信が発生するため、サーバー側の防御では通信そのものを捉えられない場合があります。

この図は、攻撃通信がクライアント側から攻撃者に直送される構造を示しています。通常の通信はサーバーで監視できますが、Webスキミングの通信は検知が困難です。

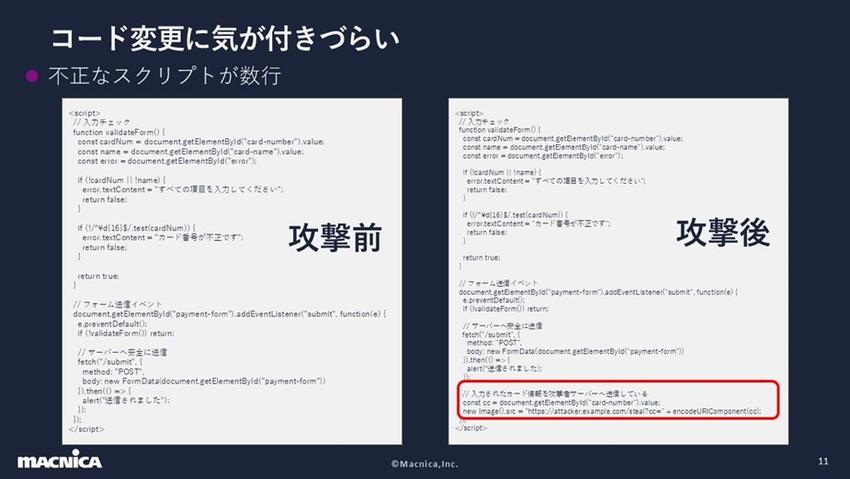

コード変更に気づきにくい

正常なスクリプトに、たった数行の不正コードが混入することでWebスキミングは成立します。難読化や分散化されたコードで攻撃が隠蔽されており、サイト管理者が通常のファイル更新や運用監視だけでは異常に気づきにくい状況です。

この図では、正常スクリプトの中に不正なデータ送信処理が追加された例を比較表示しています。数行の変化が検出しづらいことを視覚的に示しています。

国際基準にみるWebスキミング対策:PCI DSS v4.0

PCI DSSとは

PCI DSS(Payment Card Industry Data Security Standard)は、世界共通のカード情報保護基準です。ECサイト、決済代行業者、サービス業など、カード情報を扱うあらゆる企業が対象となります。 主な目的は、カード情報の漏洩・不正使用の防止です。12の要件に整理されており、組織的・技術的なセキュリティ体制を求めています。

Webスキミング対応に関連する要件

Webスキミング対策として特に関連深いのは、以下の2要件です。

- 要件6.4.3

決済ページで使用されるすべてのスクリプトが正しく許可されているかを確認し、その内容や必要性を文書化。無断変更や不要スクリプトの実行防止を求めます。 - 要件11.6.1

消費者が受信した決済ページ内容に不正な変更があれば警告する仕組みの設置。HTTPヘッダやページ内容の定期チェックを義務付けています。

Webスキミング対策の具体ステップ

スクリプトの可視化

まずは「何が実行されているか」を常に把握することが、対策の第一歩です。決済ページで読み込まれているスクリプト一覧をモニタリングし、外部発信元やドメイン、通信先の異常をいち早く見つける体制が必要です。記録・ログ化を自動化することで、未知の不審スクリプトに早期対応が可能になります。

許可・ブロック(CSPの活用)

スクリプト実行元を「ホワイトリスト化」し、信頼できるものだけを許可、不要・不審な通信はブロックします。Content Security Policy(CSP)を設けることで、実行許可されたサーバー・ドメイン以外への外部スクリプト読み込みや送信を遮断し、攻撃リスクを減らします。

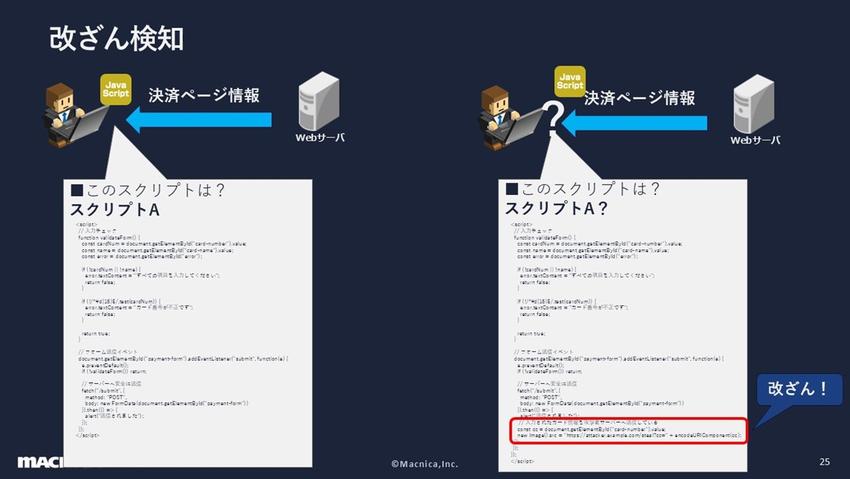

改ざん検知

ファイル監視やハッシュ値チェックによる差分検知を徹底しましょう。JavaScriptやHTMLファイルの改ざんを即時に検知し、運用担当者へ通知する監視ツール導入が有効です。週1回以上の定期チェックなど、運用フロー自体をセキュリティ設計に組み込むことが重要です。

PCI DSS準拠の重要性とメリット

情報漏洩リスクの低減と信頼性向上

PCI DSSへの準拠は、Webスキミング対策やその他のサイバー攻撃に対して、具体的な防御策を企業に義務付けています。これにより、情報漏洩リスクが低減し、顧客からの信頼や取引パートナーからの信用も確保できます。

サイト利用継続とブランドの維持

顧客は「このサイトは本当に安全なのか?」という不安から、セキュリティ対策が甘いサイトの利用を停止する傾向にあります。PCI DSS準拠は、その安全性・信頼性を証明する国際標準となり、ブランド価値の維持や売上にも直接影響します。万が一漏洩事故が発生した場合の賠償や信用失墜リスクも大幅に減少します。

ビジネス上の実利

決済サービスや新規パートナー提携の条件としてPCI DSS準拠が求められます。対策が未整備だと、事業拡大や他社との連携が困難になることもあります。準拠は攻撃リスク低減だけでなく、ビジネス展開にも欠かせない要素です。

最後に

オンライン決済を安全に運営するためには、見えない脅威であるWebスキミングへの専門的対策が不可欠です。国際基準であるPCI DSS v4.0の対応と、現場運用での可視化・許可・改ざん検知まで踏み込んだ体制づくりこそが、ブランド・ビジネス・利用者信頼を守る第一歩です。自社のセキュリティ状況の診断や、専用製品の導入検討もぜひご相談ください。

本記事の詳細は、無料動画ポータル「Macnica Security & DX Stream」で公開中!

1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする↓