PCI DSSを活用したクラウドセキュリティ運用

-

│

はじめに

クラウドサービスのビジネス活用は、企業の市場競争力を左右する重要な要素として認知されています。新しいビジネスの立ち上げやシステムの拡張をスピーディに実現できる一方、クラウドの運用・管理にはセキュリティ面での課題が少なからず存在します。

クラウドサービスの多様化に伴って、セキュリティ担当者の役割が複雑化することで、高度なリスク管理が求められています。クラウド環境に既存のセキュリティスタンダードやガイドラインをどのように適用し、実効性のある運用体制を築くかが大きな課題となっています。

PCI DSS(Payment Card Industry Data Security Standard)は、カード会員データ保護を目的とした国際的なセキュリティスタンダードです。その要件体系は、アクセス制御・ログ管理・脆弱性管理などで構成されており、クラウド運用のセキュリティレベルを向上させる指針としても有効に機能します。

本記事では、代表的なセキュリティスタンダードとして金融業界を中心に幅広く活用されている、PCI DSSに着目し、そのセキュリティ要件をクラウドセキュリティ運用に応用するポイントについて解説します。

目次

1.クラウドサービスのビジネス活用

・国内でのクラウドコンピューティング普及の歴史

・クラウドサービスが提供するメリット

2.クラウド運用とセキュリティ

・クラウドサービス利用・運用の代表的な6つの課題

・クラウドサービス上で発生したセキュリティインシデントの実例

・責任の所在は事業者/利用者のどちらにある のか

・クラウドセキュリティ運用6つの必要要件3.PCI DSSの活用

・PCI DSSに準拠できているかを把握する手法

1.クラウドサービスのビジネス活用

国内でのクラウドコンピューティング普及の歴史

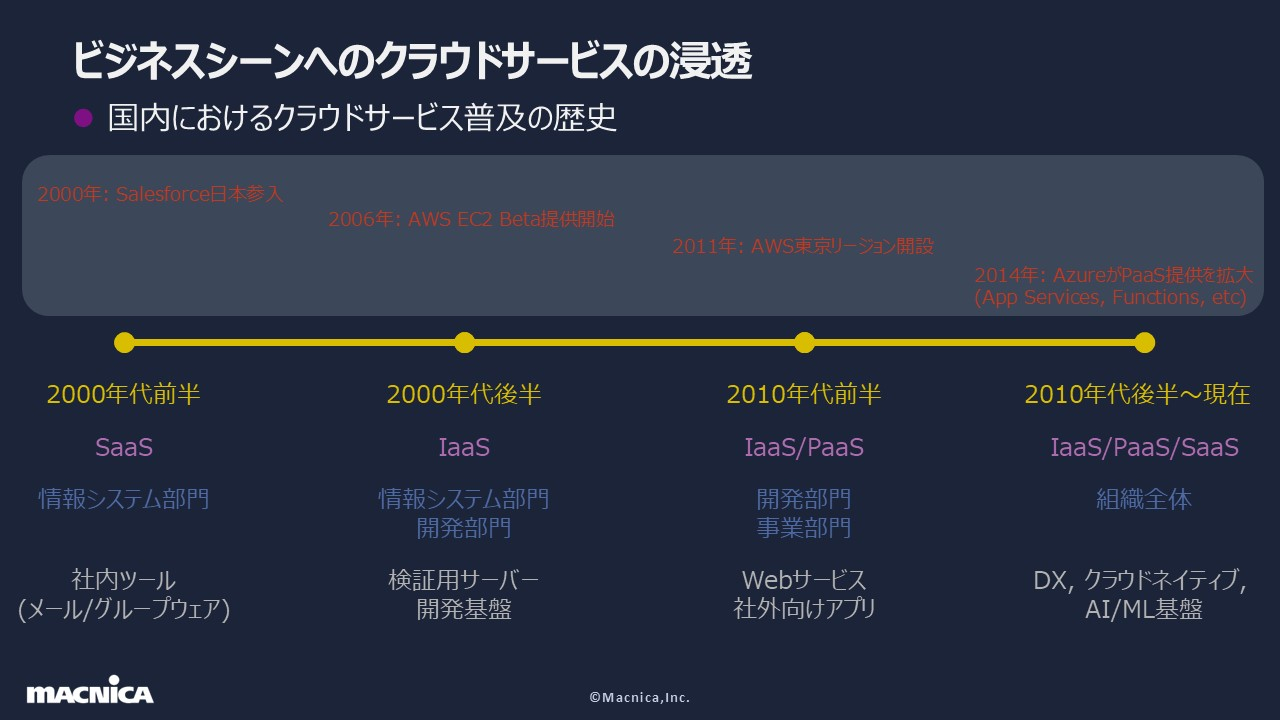

現在のビジネスシーンにおいて一般化が進んだクラウド型のコンピューティング手法の、国内での普及の歴史を紐解くと、どのようにクラウドサービスが浸透してきたのかを伺い知ることができます。

- 2000年代前半

- 大きな兆しとなったのは、2000年にSalesforceが日本市場への参入を果たし、SaaS型のクラウドサービスが利活用されるようになったことです。同時期には、情報システム部門が管轄するメールやグループウェアといった社内ツールもクラウドサービスへの移行が徐々に見られるようになりました。

- 2000年代後半

- 2006年にAWS EC2がサービス提供を開始したことを皮切りに、情報システム部門や開発部門による検証用サーバーや開発基盤としてのIaaSの活用が活発化しました。

- 2011年には、AWSが東京リージョンを開設したことで、社外向けのサービスに対してIaaS/PaaS型のクラウドサービスが利活用されるようになりました。

- 2010年代前半

- 2014年にはMicrosoftがAzureでのPaaSサービスの提供を拡大したことで、後のDX、クラウドネイティブ、AI/MLといった現在のトレンドとなっているテクノロジーの発展に影響を与えました。

2011年時点では、国内でのパブリッククラウドサービスに対する投資額が「2015年に数千億円規模へ」という将来予測がされていました。

クラウドサービスが提供するメリット

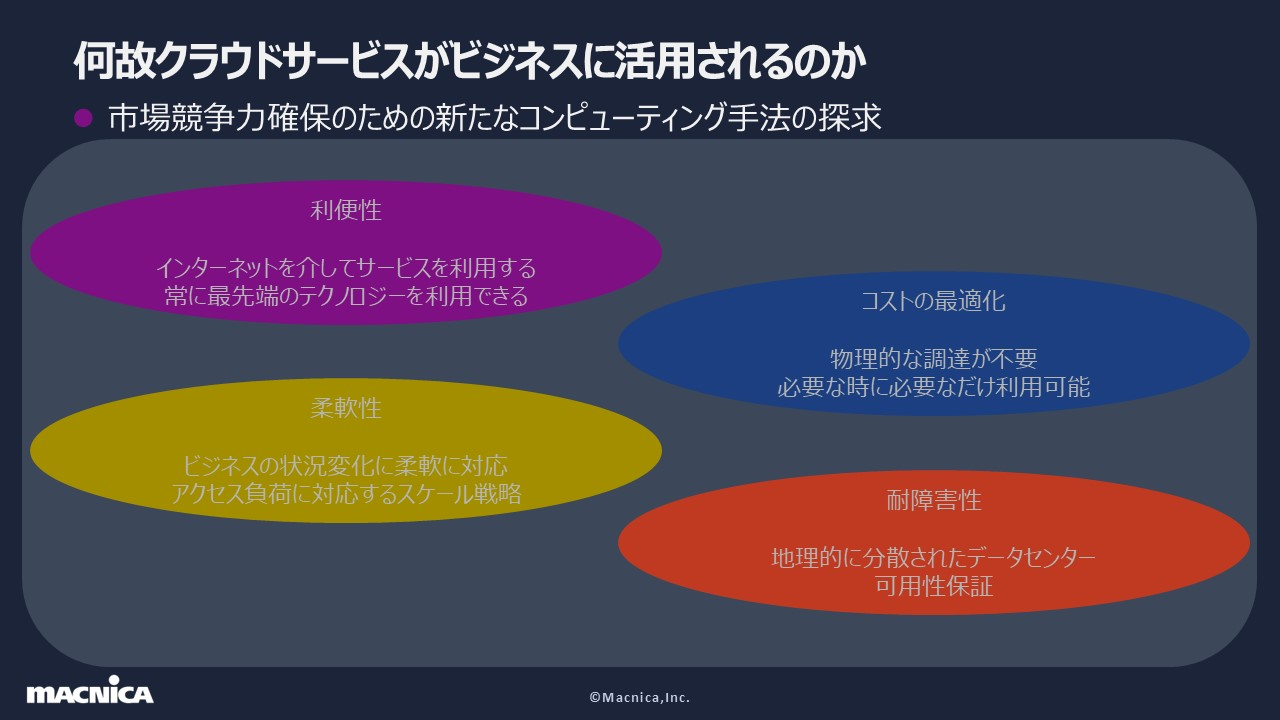

クラウドサービスがここまでビジネスに活用されるようになったのは、多くの企業がテクノロジー主導型のビジネスモデルに対応し市場競争力を確保するために、新たなコンピューティング手法を探求しているという実態が浮かび上がってきます。

これは目まぐるしく状況が変化するビジネスシーンの中で、あらゆる条件に適応できるコンピューティング手法としてクラウドサービスが認知されていることを表しています。

- 利便性

- クラウドサービスのインターネットを介してどこからでもアクセスでき、常に最先端のテクノロジーが提供されている

- コスト

- 利用者が物理的に機器を調達する必要がなく、必要な時に必要なだけサービスを利用し、それに対して従量課金され、コストが最適化できる

- 柔軟性

- 変化するビジネス状況に応じてサーバーの台数を増減したり、ネットワークをチューニングすることが柔軟に実行できる

- 耐障害性

- 地理的に分散された堅牢なデータセンターで可用性が保証されたコンピューティングを実行できる

この他にも、クラウドサービスが提供するメリットは多種多様で、どれも私たちのビジネスシーンに対して大きな価値を提供しています。

2.クラウド運用とセキュリティ

前のセクションで、クラウドサービスの活用によってもたらされる様々な利点を説明しましたが、実際にはメリットだけではなくてクラウドサービスを利用・運用するにあたっての課題も多く存在します。

クラウドサービス利用・運用の代表的な6つの課題

- サービスの多様化・進化への追従

クラウドサービスは、事業者側の努力として日々進化をしながら新しい機能や価値が提供されていきますが、時としてそれが利用者にとっての混乱に繋がることがあります。

新しくなるということに対して利用者側の学習コストが大きな負担になるという実例が多々あります。 - 専門スキルを持つ人材の確保

クラウドならではの構成や仕組み、機能に対応できる技術者が慢性的に不足し、利活用が思ったほど進まず、運用レベルが上がらないという課題が発生しています。 - コスト管理

クラウドは基本的には従量課金型のサービスとして提供されますが、必ずしも安価に利用できるわけではありません。

利用するクラウドリソースの管理を適切に実行できなければ、無尽蔵に課金され、結果的に費用対効果がマイナスという着地を迎える失敗例が多く見られます。 - 可視性の確保

クラウドサービスは多種多様なクラウドリソースが存在する中で、それらの状態をどのように把握していくのかが課題になりやすいです。

特に、従来のコンピューティングと違い、手軽に作成と破棄が繰り返されることで、その状態変化をどう把握するかが管理者にとっての大きな運用負荷になります。 - 不適切な設定(Misconfiguration)

クラウドサービスは利用者に対してきめ細やかな設定項目を提供していますが、中にはセキュリティインシデントの発生要因となるリスキーな設定項目が存在します。

それらを意図せずに脆弱な状態に設定してしまうことで、重大なセキュリティインシデントに至ったという事例がいくつも存在します。 - 利便性 vs 安全性

利便性と安全性のバランスポイントをどう見つけるのかという課題が存在します。

クラウドサービスが提供する利便性を享受しながら、セキュリティレベルという視点で安全性をどのように担保していくのかが運用者の悩みの種になっています。

この両者のバランスポイントを見つけ、どちらかに偏ることなく運用できるのが理想的な姿ですが、そこに辿り着くことが容易ではないという声がよく聞かれます。

クラウドサービス上で発生したセキュリティインシデントの実例

クラウドサービスのビジネスユースケースが増加し、セキュリティインシデントのニュースを高い頻度で耳にするようになりました。

その大多数を占めるのが、情報漏洩型のセキュリティインシデントであり、クラウド上に格納されている機密データが何らかの要因で外部に漏れてしまうというものです。ここでは典型的な情報漏洩の事例を一つ紹介します。

【アメリカ某通信企業大手│顧客情報の流出インシデント(2024年7月)】

- インシデント概要

企業が利用しているSaaS型のクラウドデータウェアハウスサービスに対して、攻撃者が不正アクセスを成功させた結果、約1億900万人分の顧客情報が流出。

顧客情報は主に電話の通話記録音声とテキストメッセージで、その中には機微な情報そのものや、そういった情報に辿り着くためのソースとなるような情報が含まれていた。

攻撃者によって搾取された大量の情報がダークウェブサイトで売買されるという事態に発展した。 - 発生経緯

外部委託業者の従業員のPCが情報窃盗型のマルウェアに感染した。

マルウェアによって、このPCに保管されていたクラウドデータウェアサービスの認証情報が搾取された。

攻撃者は搾取した認証情報を使って該当のクラウドサービスにログインを試み、その際にMFA-多要素認証が有効化されていなかったことから、ユーザーIDとパスワードだけでログインができた。

結果的に攻撃者は容易に顧客情報に辿り着くことができた。 - 影響

企業イメージの失墜:杜撰な情報管理をした企業は世間的な評判が悪化し、それを回復することは容易ではない。

金銭的な損害:攻撃者からの身代金(37万ドル.ビットコイン)の支払い要求、漏洩の被害を受けた顧客による訴訟に対する和解金(1億7,700万ドル)

責任の所在は事業者/利用者のどちらにあるのか

上記の例では「多要素認証の有効化がされていなかった」という一つの設定不備によって、大規模なセキュリティインシデントが発生し、企業として大きなダメージを受けています。

このようにクラウドサービス上で発生した情報漏洩の責任の所在は、下記のどちらにあるのでしょうか?

- クラウドサービスを提供するクラウド事業者

- クラウドサービスを利用するクラウド利用者

解答に辿りつくためには、クラウド事業者と利用者の責任範囲を明確に定めている責任共有モデルを理解する必要があります。

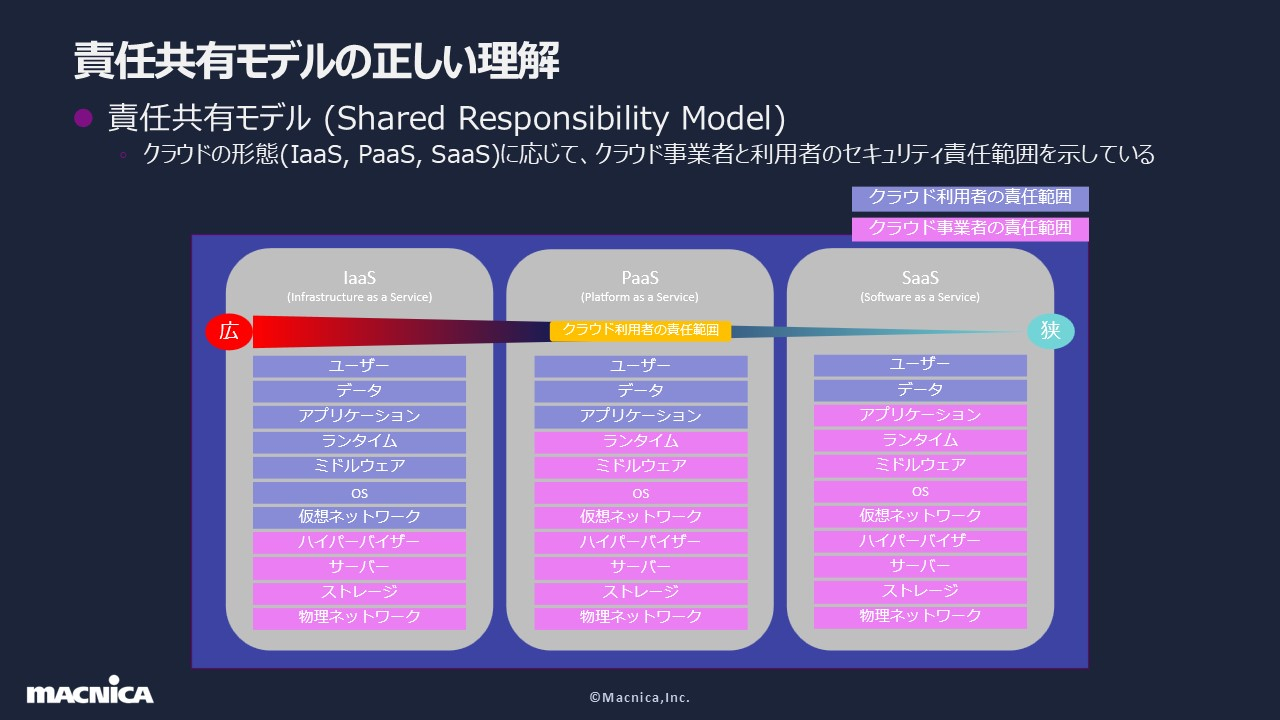

下図では、左からIaaS, PaaS, SaaSのそれぞれに対して、クラウドサービス内の様々なオブジェクトに対するクラウド事業者と利用者のセキュリティ設定の責任範囲を示しています。

左側のIaaSの場合、クラウド利用者の責任範囲が最も大きくなっていることがわかりますが、右側のSaaSに至っても利用者の責任範囲がゼロになることはありません。

このことから、どのクラウドサービスを利用する場合でも、必ず利用者がセキュリティ責任を持つべき対象のオブジェクトが存在するという正しい理解が必要になります。

上記のセキュリティインシデントの発生要因は、SaaS型のクラウドサービスでの多要素認証の設定不備なのでユーザー管理の不備です。

SaaSの場合は、利用者の責任範囲は一番狭いですが、ユーザーに関しては利用者が責任を持つという取り決めがされていますので上記のインシデントの責任を持つべきはクラウド利用者である企業であるという結論になります。

クラウドセキュリティ運用の6つの必要要件

ここまで、ビジネスユースケースでクラウドサービスを運用する上で利用者として適切なセキュリティ要件を設定する必要があるということを解説してきました。

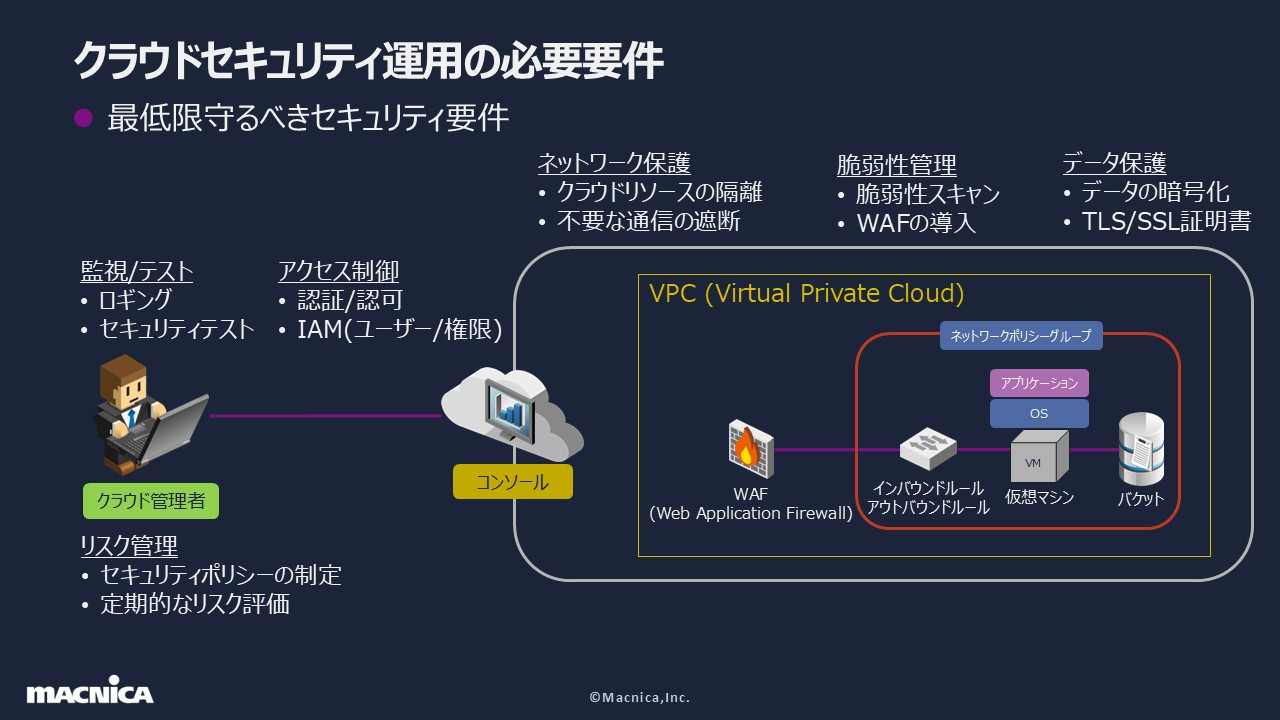

ここでは、責任共有モデルの中で利用者の責任範囲が最も広かったIaaSを例として、最低限設定するべきセキュリティ要件を考えていきます。

クラウドサービスとして仮想マシンとデータバケットを利用してWebサービスを実行しているというシンプルな構成を例として、最低限必要な6つのセキュリティ要件を下記に示します。

- アクセス制御

クラウド管理者がクラウドサービスのコンソールにログインし、各種オペレーションを実行することになるため、コンソールのアクセス制御が必要。

他要素認証やシングルサインオン等の認証機能やIAM(Identity and Access Management)の機能を活用した認可、ユーザー管理、権限管理が必要。 - ネットワーク保護

サービスを構成するクラウドリソースをVPCを利用して他のネットワークから隔離する。

インバウンド/アウトバウンドのルールを適用することによって不要な通信を遮断する。 - 脆弱性管理

アプリケーションまたはOSのパッケージ/ライブラリの脆弱性をセキュリティスキャンによって把握する。

脆弱性を狙った通信をWeb Application Firewall(WAF)で遮断する。 - データ保護

バケットに格納されるデータを生データとしてではなく暗号化して保管する。

TLS/SSL証明書を活用してデータへのアクセス制御を実行する。 - 監視/テスト

クラウドサービス内のイベントを監視するためにロギングを適切に実行する。

攻撃者からの攻撃に備えてセキュリティテストを実行する。 - リスク管理

サービスの重要度や運用要件に応じたセキュリティポリシーを制定する。

定期的なリスク評価を実行することで常に一定のセキュリティレベルを担保する。

これらは最低限のセキュリティ運用のための要求要件であり、更に高度なセキュリティ運用を突き詰めれば沢山の項目が求められます。

ただし、多くのことをやろうとするとそれだけ工数負担がかかり、個々の精度を維持するのが難しくなります。

まずは、最低限の6つの要件に確実に対応することで、基本的なセキュリティ運用としては十分な効果を示すことができます。

3.PCI DSSの活用

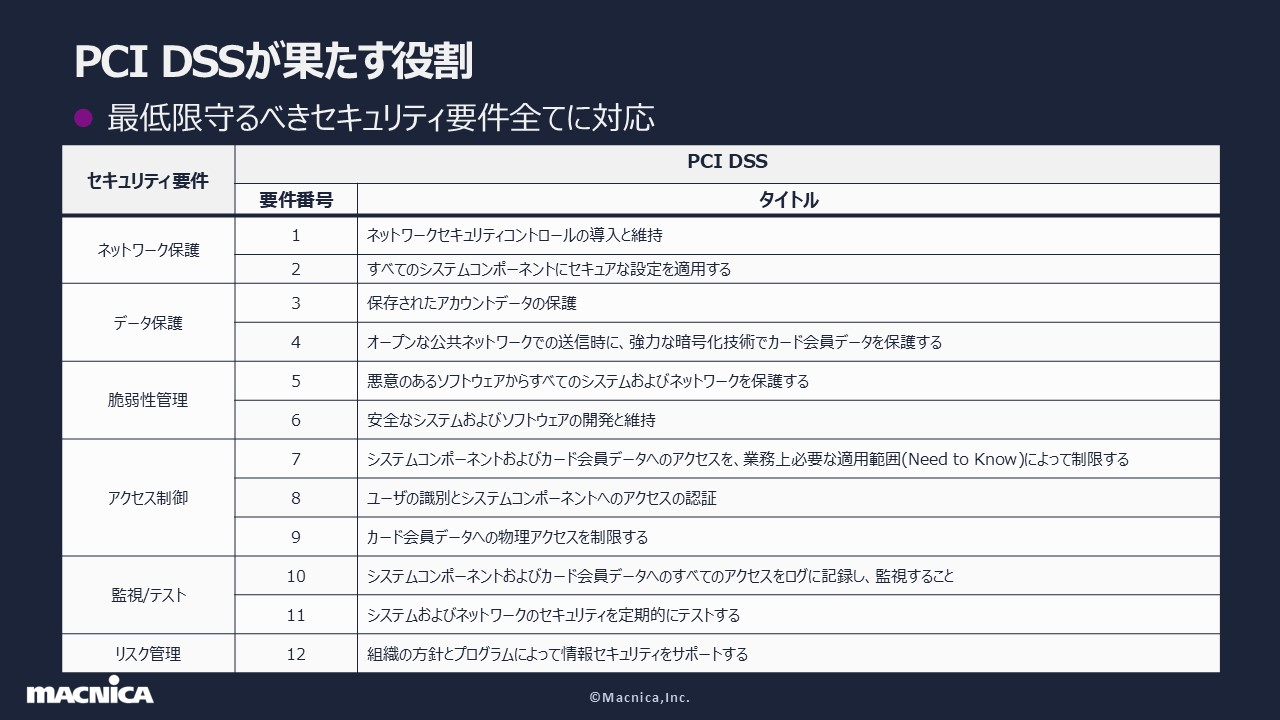

前のセクションで定義した6つの最低限守るべきセキュリティ要件に対して、本記事のテーマであるPCI DSSがどのように効果を発揮するのかを解説していきます。

端的に表現すると、最低限の6つのセキュリティ要件に対してPCI DSSはすべて対応します。

下表で、各種セキュリティ要件に対してPCI DSSに記載されている要件番号とそれぞれのタイトルを相関表示している通り、すべてのセキュリティ要件に対して、PCI DSSの要件番号1番から12番が対応できるということになります。

このことから、PCI DSSのこれらの要件に準拠するようにシステム設計・運用設計を実行することができれば、最低限のセキュリティ運用が実現でき、PCI DSSが機密情報の保護に焦点を当てて策定をされたセキュリティ基準であることから、クラウドの利便性を享受しながら機密情報を適切に保護することが可能です。

PCI DSSに準拠できているかを把握する手法

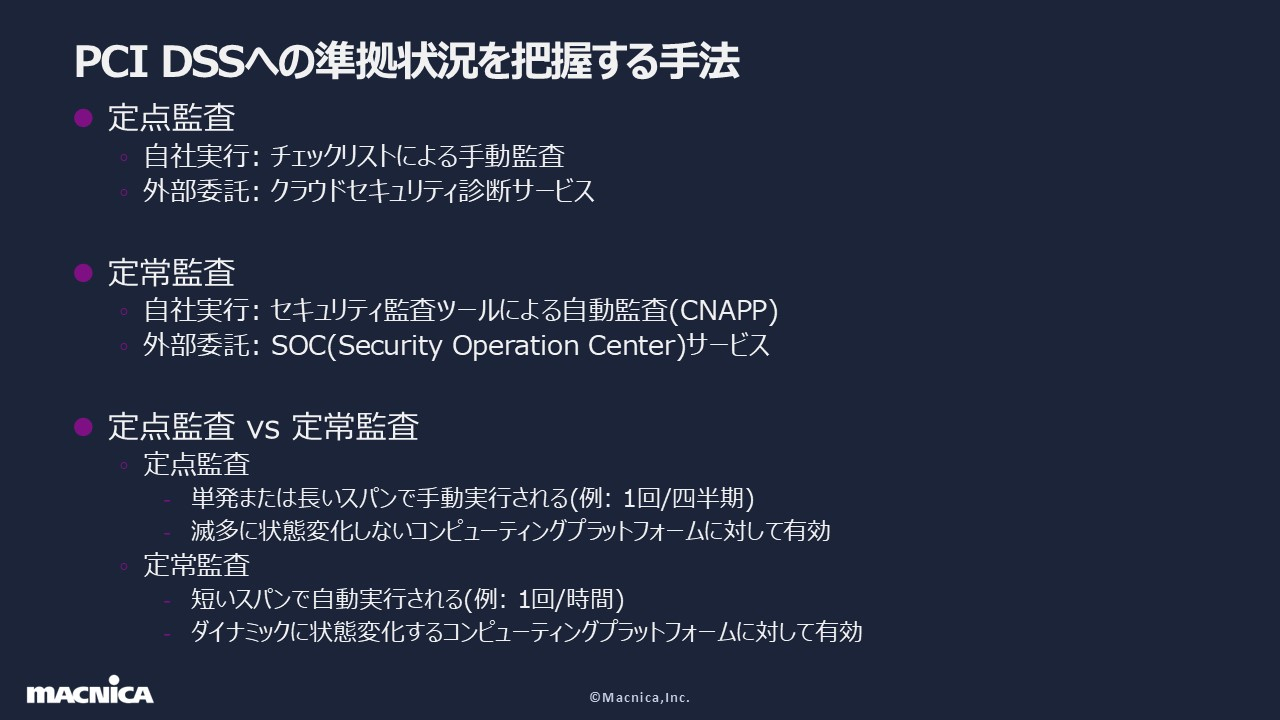

大きく分類すると準拠状況を把握する方法は、2種類存在します。

1つ目は定点監査と呼ばれるもので、セキュリティ担当者がチェックリストを使用して手動で監査する自社実行の方法と、クラウドセキュリティ診断サービスに外部委託して監査を実行する方法があります。

2つ目は定常監査と呼ばれるもので、セキュリティ監査ツールによる自動監査を自社実行することを基本とします。

近年ではCNAPP(Cloud Native Application Protection Platform)と呼ばれるクラウドセキュリティの統合プラットフォームの活用実績が増えています。

また、SOCサービスにセキュリティ運用を外部委託するという定常監査の選択肢もあります。

この2つの監査スタイルを適切に選定するために、それぞれの特徴を解説していきます。

- 定点監査

- 単発または比較的長い間隔を空けて実行されるもので、四半期に1回や半年に1回監査が実行されます。

- 滅多に状態が変化しないコンピューティングプラットフォームに対して親和性が高い監査スタイルです。

- 定常監査

- 短い間隔で自動実行されるもので1時間に1回や1日1回の監査がシステム的に自動実行されるものです。

- ダイナミックに状態変化することの多いコンピューティングプラットフォームに対して親和性が高いです。

上記の2種類の監査手法の特徴を鑑みると、クラウド型のコンピューティングに対しては、多くの場合定常監査が適しており、昨今ではCNAPPをセキュリティ運用に取り入れようとする企業が増加しています。

まとめ

初めにクラウドサービスとセキュリティの関係として、クラウドサービスのビジネス活用の増加とそれに伴ってセキュリティインシデントが頻繁に発生していることを解説しました。

続いて、クラウドサービスでのセキュリティインシデントは、クラウドならではの運用課題に起因しての発生が多く見られること、発生してしまうと企業活動に大きなダメージを与えることを注意喚起し、インシデントの発生を防止するためのクラウドセキュリティ運用の基本として責任共有モデルの正しい理解の重要性と、最低限守るべきセキュリティ要件について解説をしました。

最後に、PCI DSSが果たす役割として、クラウドサービスの利便性を享受しながら機密情報を適切に保護する理想的な運用形態、PCI DSSに準拠するための2つの監査手法から自社の運用スタイルに適合する手法を選択する重要性について解説しました。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~

無料動画ポータル「Macnica Security& DX Stream」では1度の登録で、100セッション以上が見放題!