事業を止めないためのOTセキュリティ ~ランサムウェアなど最新動向を交えて解説~

-

│

はじめに

製造現場や社会インフラシステムのネットワーク化が進み、ランサムウェアをはじめとしたサイバー攻撃は事業の継続性・社会活動に大きな影響を与えるようになりました。とりわけOTが被害を受けると操業停止やサービス中断につながるため、"事業継続"の視点に立ったOTセキュリティ対策がますます重要になっています。

「止めてはいけない」現場をいかに守るか――本記事では、OTサイバー脅威の最新動向、国内のランサムウェアインシデントを踏まえ、実践的な防御方法について、事業を守る視点から解説します。

目次

- 産業界をとりまくOTサイバー動向

- 国内のOT対策状況・本来の目的

- OTセキュリティ最新動向・対策ソリューション紹介

- まとめ

1. 産業界をとりまくOTサイバー動向

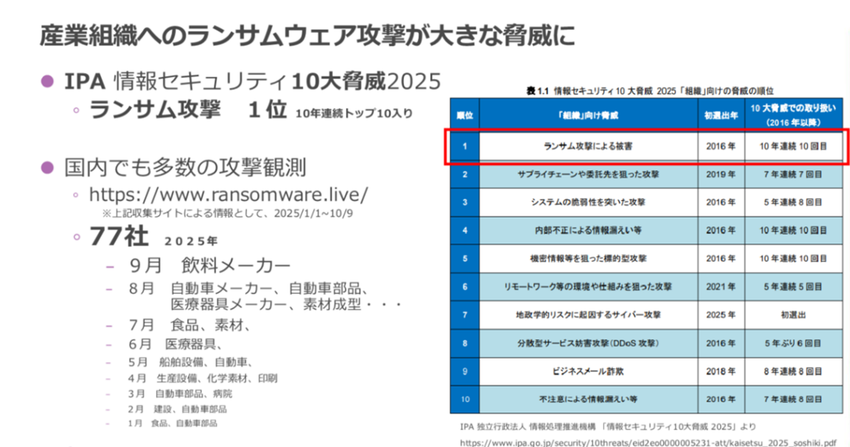

産業やインフラの運転技術(OT)は、今、サイバー攻撃の標的です。直接間接を問わず、操業に影響を与えることで、攻撃目標を効果的に達成できるという認知が攻撃者間で急速に広まりました。特にランサムウェアは、IPAの「情報セキュリティ10大脅威」で1位であり、日本国内でも被害が急増、世界的にも製造業を中心に被害が広がっています。ランサムウェアによる攻撃は、正規アカウントや正規ツールの悪用(LOTL:Living Off The Land)により、検知をすり抜けます。脆弱性があれば悪用され、さらにバックアップ破壊やログ削除により、対応・判断・復旧いずれも難しくします。

誤操作やシステム障害や事故に備えるセキュリティ対策は、悪意あるサイバー攻撃に対して不十分です。悪用される脆弱性を知り、管理下にあるPCやアカウントが悪用される実態を理解し、また、有事の意思決定におけるフォレンジックデータ保全の重要性を理解する必要があります。

地政学リスクを背景に、APT、ランサムグループ、ハクティビストが属性を超えて交流、係争地域からの攻撃ツールや手法の拡散により、世界的に脅威が増加しています。

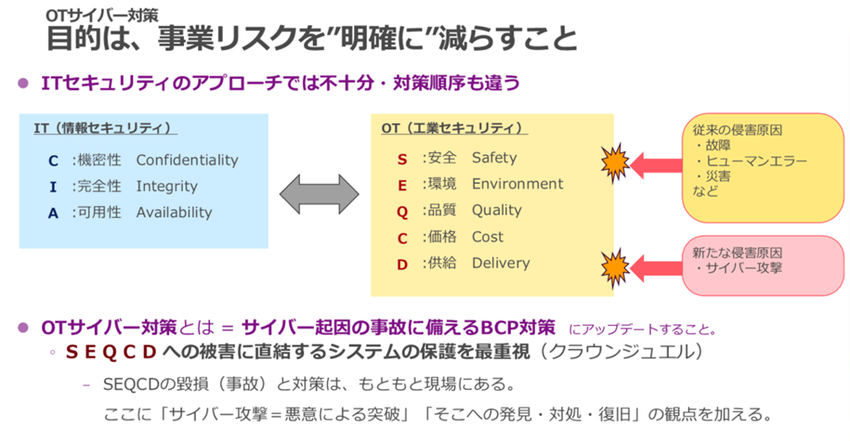

2. 国内のOT対策状況・本来の目的

日本企業のOTセキュリティ対策レベルは、大きなばらつきがあります。対策の目的設定が曖昧なまま、ガイドライン遵守が先行しがちですが、OT環境では情報セキュリティの3要素"CIA"に留まらず、"SEQCD"に直結するリスクに明確に対応する必要があります。ルールやガバナンスを敷くだけでは不十分であり、悪意を持った攻撃者から事業を守るため、OTではBCP視点でのインシデント対応能力を目的に据える必要があります。

3. OTセキュリティ最新動向・対策ソリューション紹介

事業を止めないための防御アプローチとして、従来の「異常検知」ではなく「攻撃検知」が重要です。攻撃に「悪用されている脆弱性」の識別と対策が欠かせません。特にパッチが困難なOT環境では、攻撃TTPから逆算した代替緩和策が効果的です。ネットワーク内の行動記録・抽出(フォレンジック)や対応手順ガイド、遠隔監視などインシデントレスポンスを重視した対策が求められます。

- 脅威インテリジェンス型ソリューション "Dragos":OT侵入検知~インシデントレスポンスツール、世界最高峰の脅威インテリジェンスを搭載

- 脆弱性管理SaaS "DeviceTotal":既存資産情報からリスクスコア化、優先順位付け、最新攻撃にも自動追随

- OT監視サービス: OT環境に特化、次のアクションが判るリアルタイム監視、月次セキュリティアドバイザリー

4. まとめ

産業界のサイバー攻撃は急増、OTは企業にとってセキュリティの最前線です。

SANSの「ICS Five Critical Controls」も活用し、インシデント対応力を中心とした最適なサイバーレジリエンス体制を整えていきましょう。

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする↓