DSPMだけじゃない!クラウドデータを適切に保護するには?

-

│

はじめに

企業におけるデータの価値は年々増加しています。企業の経営戦略は顧客情報や売上分析など様々なデータに基づいて検討され、研究データもサンプルを積み重ねて初めて成果に繋げられます。企業が持つデータは、まさにビジネスの源泉となっています。さらに、ビジネスのデジタル化やAIの活用が進む中で、データはより大きな価値を生み出すようになり、重要性がますます高くなってきています。

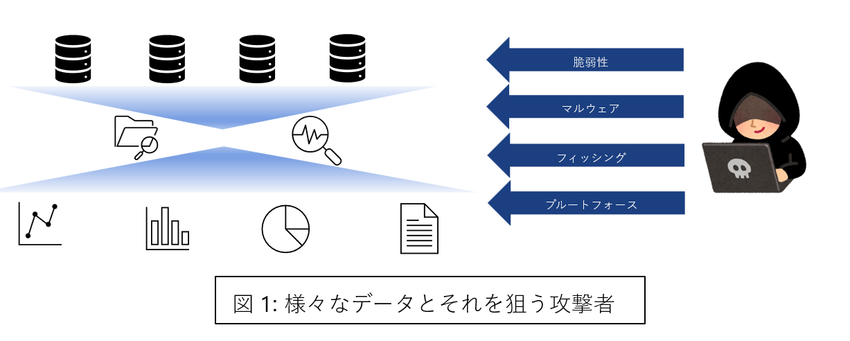

他方で、そういったデータは攻撃者にとっても商品価値の高いものです。データ自体を販売するケースもあれば、そのデータを人質として身代金を要求するケースもあります。直接的に金銭を得るためだけではなく、攻撃相手に深刻な被害をもたらすことで相対的な利益につなげることを目的とするケースもあります。

こういった目的のため、攻撃者は攻撃対象のシステムの脆弱性をついたりパスワードの搾取を試みたりと、様々な方法でデータの搾取を試みます。

企業はこういった攻撃から常に身を守る必要性がありますが、多くの企業ではデータの保護以前に、自社がどこにどのようなデータを持っているかの実態把握に大きな課題があります。セキュリティは重要要件であることは誰もが認識していますが、市場での優位性を維持・獲得するためには、自社のサービス開発の自由度やスピードを高めていくことも重要です。

自由度の高い環境下では、システムの開発者が開発したいシステムの特性に応じて、様々なプラットフォームやサービスを選択できるようになり、必然的にマルチクラウドやデータの分散が発生します。そうすると「どこにどのようなデータがあるのか?」「そのデータは誰が管理しているのか?」「そのデータは適切に管理しているか?」といった現状把握が、より困難になってきます。

こういった状況を改善するために用いられるのがDSPM(Data Security Posture Management)です。

本記事では、DSPMの概要と活用シーンを整理した上で、DSPMだけではカバーしきれないクラウドセキュリティの課題と、その解決に向けた考え方を具体例とともに解説します。

目次

- DSPMとは

- クラウドセキュリティにおけるDSPM

- ツールを用いてクラウドのデータの状態を見る

- まとめ

DSPMとは

DSPMは「Data Security Posture Management」の略称で、日本では「データセキュリティ体制管理」とも呼ばれます。

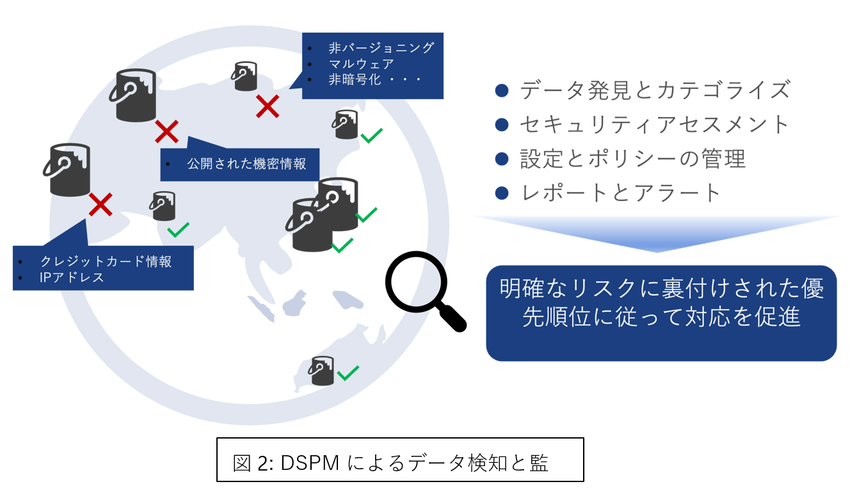

DSPMは、監視対象のプラットフォーム全体に渡って未知のデータを発見し、それらを機密データ(PIIやPHI、デジタルIDなど)とそれ以外など、データの種別ごとに分類してラベリングします。さらに検知されたデータがセキュアな状態に保たれていることを継続監視し、問題があれば通知を行います。

DSPMの主な要素としては、以下のようなものがあげられます。

|

|

|

|

データ発見とカテゴライズ |

|

|

セキュリティアセスメント |

|

|

設定とポリシーの管理 |

|

|

レポートとアラート |

|

|

修復対応 |

|

表1: DSPMの主な要素

DSPMの代表的な活用シーンとしては、次のようなものがあります。

- 複雑なクラウド環境におけるデータセキュリティ

ハイブリッドおよびマルチクラウド環境は複雑さを増し、すべてのクラウド環境でデータセキュリティを維持することが困難です。

DSPMソリューションは、複数のクラウド環境をもつ大規模な組織でのデータ保護に最適です。 - インサイダー脅威の検出

多くのDSPMソリューションは、ユーザーのアクセスパターンを監視し、ユーザーの行動を分析します。

これにより組織は不正アクセスや変更、データ流出を迅速にブロックすることが可能です。 - データプライバシーの遵守

組織は必要に応じて、特定の業界および国固有のデータプライバシー規制に準拠する必要があります。

DSPMソリューションは、セキュリティ構成、データ処理方法、アクセス制御を可視化します。

また、規制コンプライアンスレポートも提供します。

クラウドセキュリティにおけるDSPM

外部の攻撃者からクラウドにあるデータを守るためには、DSPMも重要ですが、DSPMだけでは見えない範囲も含めてカバーする必要があります。

オフィスビルのセキュリティに例えると、重要な資料がどの部屋の書庫に保管されているか(DSPM)だけではなく、その部屋には施錠があるか(クラウド設定管理=CSPM)や、誰がその部屋に入室できる権限を持っているか(権限管理=CIEM)、そして部屋の鍵はピッキング対策されているか(脆弱性管理)をすべて把握することで、初めて重要な資料が継続的に安全な管理ができていることを確認できます。

例えば、誰でも入室できる部屋に機密情報が置かれていれば、これは当然リスクのある状態であると言えます。

施錠されている部屋で入室できる人は限定的であり、一見DSPMの視点では問題がないように見えても、実はピッキング対策がされていない鍵を利用している(脆弱性がある)状態で、本当は機密情報がリスクに晒されていることを見落としてしまっているケースもあります。

クラウドのような複雑な環境下では、このようなリスクの見落としは非常に発生しやすいといえます。そのため、クラウド上のデータを適切に保護するためにはDSPMだけではなく、クラウド設定管理(CSPM)や権限管理(CIEM)、そして脆弱性管理といったクラウドセキュリティを総合的に見ることができ、かつそれぞれのデータを相関分析することでリスクの洗い出しを自動化することができるツールを選定することが重要です。

ツールを用いてクラウドのデータの状態を見る

前項で紹介した特性のツールを用いることで、DSPM単体では見つけられなかったデータのリスクを洗い出すことができるようになります。

今回はWizという製品を用いた場合に発見できるリスクの例をご紹介します。

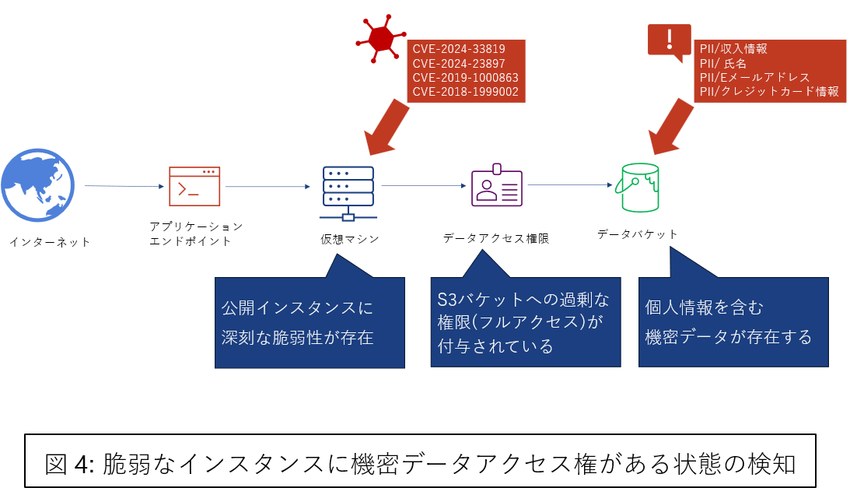

- 例1: 下図4のように、S3バケット内に個人情報(右端の緑の枠内)が保存されていて、そこに意図せず攻撃経路が存在するようなケースが検知できます。S3バケット自体は適切に設定されているのですが、問題は左側にある仮想マシンインスタンスです。このインスタンスは、インターネットからアクセスできる入口を持ちつつ、深刻な脆弱性(上部の赤枠内)を保存している状態です。これらの脆弱性は実際の攻撃も確認されており、非常に危険です。更に大きな問題は、このインスタンスがS3バケットに対するフルアクセスの権限を付与されていることにあります。S3バケット自体は適切に設定されていても、過剰な権限を持つ脆弱なインスタンスの存在により、そのデータが危険にさらされている状態であること様々なコンテキストからあぶり出すことが可能です。

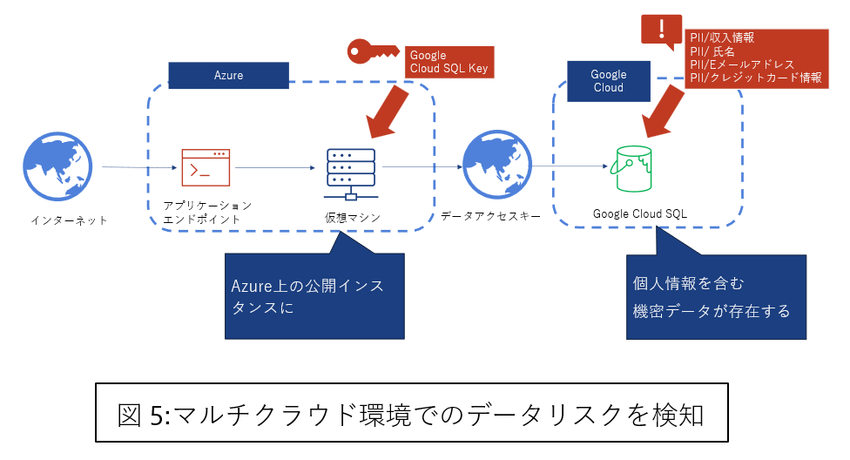

- 例2: 下図5のケースはマルチクラウド環境下で発生しうるデータのリスクです。図の右側にあるのはGoogle CloudでホストされているCloud SQL のインスタンスで、その中には個人情報を含むデータが保存されています。こちらもCloud SQL自体は適切に運用されているのですが、左側にあるAzureで作成されている公開インスタンスが、Cloud SQLへのアクセスを許容する権限を持つサービスアカウントのアクセスキーを保持している状況です。

このAzure上のインスタンスにあるGoogle Cloudのサービスアカウントのキーは、暗号化されていない状態でローカルディスクに保持しており、万一このキーが外部から搾取されるとCloud SQLのデータが漏洩するリスクがあり、非常に問題があることがわかります。

この例のように、本来検知することが難しかったリスクも適切なツールを入れることで問題を検知し、視覚化できるようになります。

クラウドプラットフォームをまたぐ状況であっても、適切なツールに情報を集約して一元化することで、本来気づけなかった問題を機密情報へのアクセス経路を視覚化し、適切な対策を取っていくことが可能になります。

また、Wizであればこのような問題へのアプローチ方法を複数提案(アクセス経路の遮断やシークレットの暗号化、サービスアカウントの権限変更など)し、すぐに実施可能な方法をユーザー自身で選択でき、その結果としてリソース名などを含む具体的な作業手順も提案するため、問題の検知からアクションの実行をスムーズに行っていくことが可能です。

まとめ

今回はクラウドに保存されている様々なデータとそのリスクの可視化という観点で、DSPMだけではカバーできない箇所もあることを紹介しました。CSPMやCIEM、そして脆弱性といった情報を集約し、それぞれを相関分析することで、大規模で複雑なクラウド環境において適切にデータを保護しつつ、クラウド環境全体の適切な保護を実現することが可能です。

これからクラウドセキュリティやデータセキュリティを検討される方や、運用に課題があり製品の乗り換えを検討されている方はぜひ参考にしていただければと思います。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~