なぜ公開サーバが今最も狙われているのか~侵入手口と防御のポイント~

-

│

はじめに

ランサムウェア攻撃による被害が経営・財務に深刻な影響を及ぼす事例が相次いでいます。

「また同業他社がランサムウェア被害に」「自社も狙われるかもしれない」といった不安を抱えている

セキュリティ担当者の方も多くいらっしゃるのではないでしょうか。

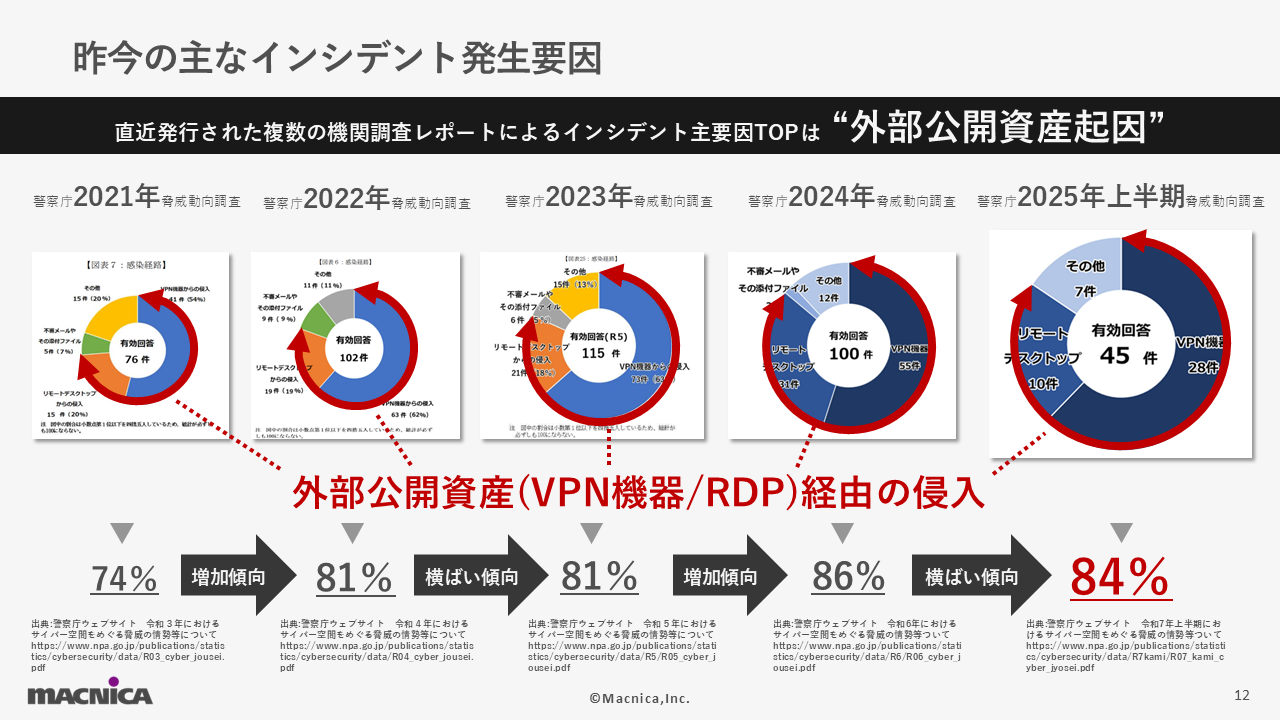

実は、こういったランサムウェア被害の約84%は、VPN機器やリモートデスクトップなど公開サーバ経由で侵入されていることが、警察庁のレポートで明らかになっています 。

出典:警察庁ウェブサイト 令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

本記事では、なぜ今公開サーバが狙われるのか、攻撃者の侵入手口と効果的な防御のポイントを解説します。

目次

- 公開サーバを狙う脅威の実態

- なぜ公開サーバが狙われるのか

- 攻撃の3つのステップ

- ターゲットの選定

- 不正アクセス

- 攻撃者目線で考える対策方針

- 対策方針1:攻撃者から見える資産を減らす

- 対策方針2:残った資産の弱点を潰す

- 継続的な対応が鍵

- 最後に

公開サーバを狙う脅威の実態

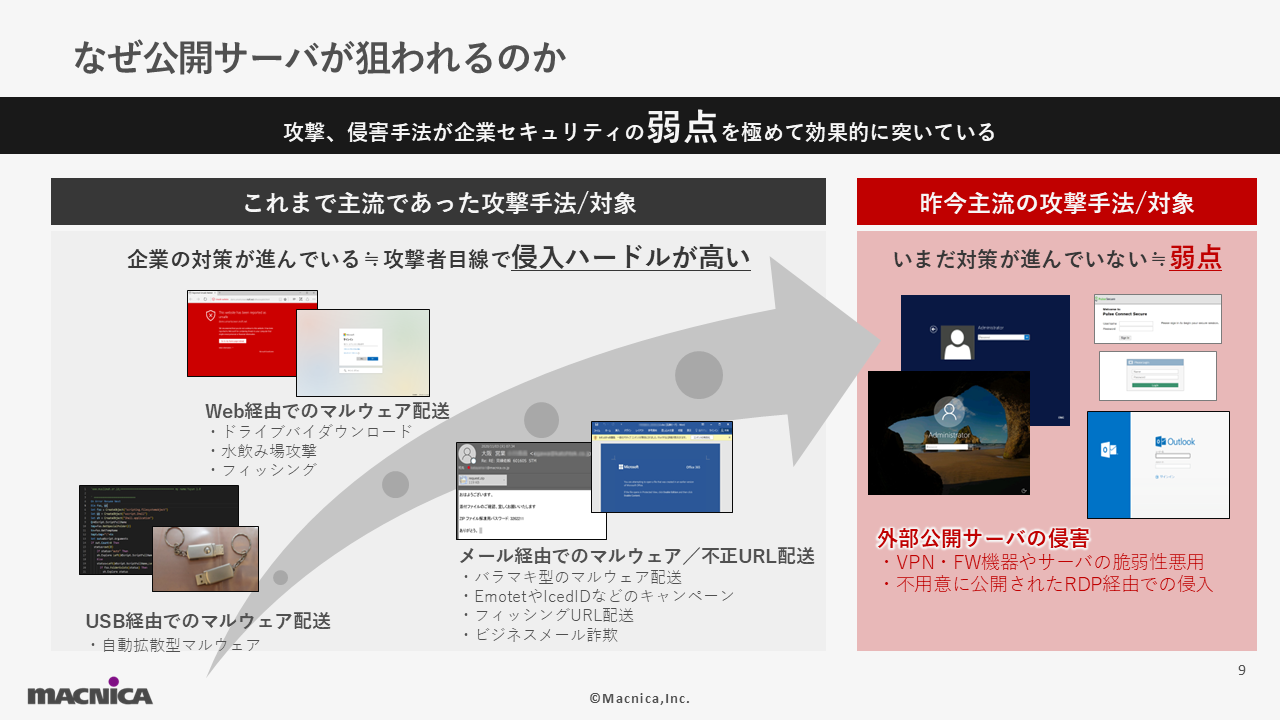

なぜ公開サーバが狙われるのか

多くの企業では、USBやWEB、メール経由の攻撃への対策を進めてきましたが、公開サーバへの対策は十分とは言えません。

公開サーバへの攻撃は、従来の攻撃と異なりユーザーのアクションが不要で、脆弱性を突けば直接侵入できるため、攻撃者にとって効率的な手法です。

攻撃者から見れば、公開サーバは対策が進んでいない=「弱点」であり、侵入しやすい標的なのです。

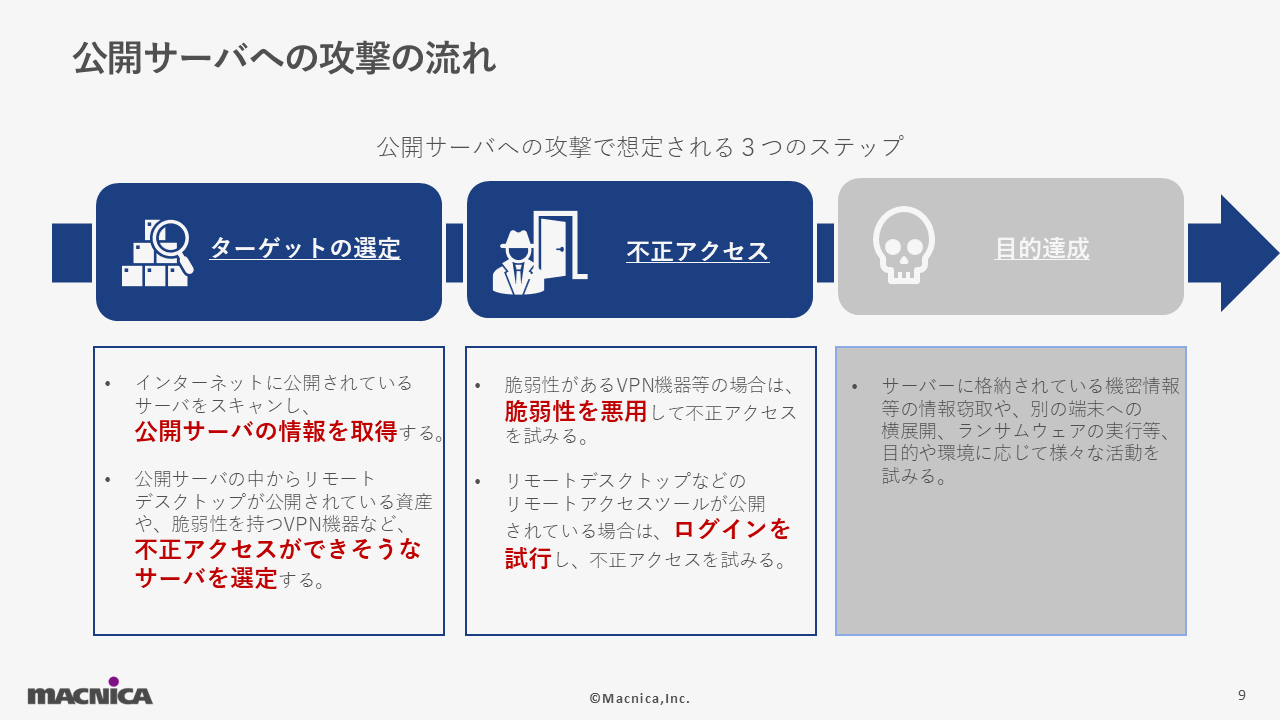

攻撃の3つのステップ

公開サーバへの攻撃は、大きく3つのステップで進行します。

そのうち、「ターゲットの選定」と「不正アクセス」に公開サーバへの攻撃特有の特徴が現れます。

そのため、この2つのステップを理解することが、効果的な対策につながります。

ターゲットの選定

公開サーバへの攻撃における最初の特徴は、攻撃者がツールを使って効率的にターゲットを発見できる点です。

ShodanやCensys、ZoomEyeなどの公開サーバ検索エンジンを使えば、世界中の公開サーバの情報を簡単に検索できます。

これらのツールでは、以下のような情報を取得できます:

- IPアドレスと稼働しているOS

- 開いているポート番号

- 稼働しているサービスやプロダクト

攻撃者は、例えば「特定のVPN製品を使っているサーバ」や「リモートデスクトップが開いているサーバ」など、条件を指定して検索することで、狙いやすいターゲットを瞬時にリスト化できます。

これらのツールは本来、セキュリティ研究や資産管理のために提供されていますが、攻撃者にとっても有用なツールとなっているのが現実です。

不正アクセス

公開サーバへの攻撃における2つ目の特徴は、脆弱性の悪用と不正ログインという2つの侵入手法が組み合わされる点です。

手法①脆弱性の悪用

特に危険なのは、リモートコード実行や認証バイパスを可能にする脆弱性です。これらの脆弱性が悪用されると、サーバを完全に掌握される恐れがあります。

攻撃のハードルを下げている要因の一つとして、PoCコード(脆弱性検証用のコード)があります。脆弱性が公開された際、PoCコードが同時に公開されるケースがあり、攻撃者はこのPoCコードをもとに攻撃ツールを作成し、わずか数日で実際の攻撃に利用するケースもあります。

手法②不正ログイン

攻撃者は、漏洩した認証情報のリストやよく使われるパスワードのリストを使って、公開されているリモートデスクトップやVPN機器へのログインを試みます。昨今の情報窃取型マルウェアの流行により、大量の認証情報が攻撃者間で取引されています。漏洩した認証情報をそのまま試行したり、よく使われるパスワードのリストと認証クラッキングツールを組み合わせてパスワードスプレーやブルートフォース攻撃を行ったりすることで、効率的に認証を突破できる環境が整っています。

攻撃者目線で考える対策方針

攻撃の流れを理解すれば、効果的な対策方針が見えてきます。公開サーバ攻撃に特徴的な2つのステップに対応した対策を立てることが重要です。

対策方針1:攻撃者から見える資産を減らす

「ターゲットの選定」ステップへの対策です。攻撃者が検索エンジンで発見できる公開サーバを最小化します。

具体的な対応事項:

- 外部に公開している資産を洗い出す

- 攻撃者目線での洗い出し(Shodanなどで自社資産を検索)

- 外部公開の必要有無を判断する

- 意図せず公開していたサーバは公開を停止

- 管理者用に公開が必要な場合はアクセス制御を実施

- 不要なポートは閉じる

重要なポイント:

社内の資産管理ツールだけでなく、攻撃者が使うShodanなどの検索エンジンで実際に自社の公開資産を確認することが重要です。「内部で管理している資産」と「外部から見える資産」にギャップがあるケースが多く見られます。

対策方針2:残った資産の弱点を潰す

「不正アクセス」ステップへの対策です。公開が必要な資産については、脆弱性と認証の2つの弱点に対処します。

脆弱性への対処

- 資産がもつ脆弱性の情報を収集する

- 優先順位をつけて対処する(全てに対処するには非現実的)

- パッチの適用などで脆弱性に対処する

脆弱性は、年間約4万件も公開されており、すべてに対処するのは非現実的です。優先順位をつけることが重要です。

認証情報の漏洩対策

- パスワードの強度や、漏洩状況を把握する

- 漏洩が確認された場合は認証情報をリセット

- 多要素認証の導入

「Have I Been Pwned」などの無償ツールを活用すれば、メールアドレスや認証情報が漏洩していないかを確認できます。漏洩が確認された場合は、速やかに認証情報をリセットする必要があります。

継続的な対応が鍵

一度対策を実施すれば終わりではありません。新しいサーバの追加、新たな脆弱性の公開、認証情報の新たな漏洩といった変化が日々発生します。継続的に資産の状況を把握し、対処を行う体制を整えることが重要です。まずは無償ツールを活用するなど、できるところから始めることが大切です。

最後に

公開サーバへの攻撃は、今後も増加していくと考えられます。攻撃者は効率的に標的を見つけ、脆弱性を悪用し、認証を突破する手段を持っています。だからこそ、攻撃者の視点に立って自社の弱点を理解し、優先順位をつけて対策を進めることが重要です。

対策を進めるにあたり、専門知識の不足や運用体制の構築にお悩みの場合は、ぜひマクニカまでお気軽にご相談ください。貴社の状況に合わせた最適なソリューションをご提案いたします。

本記事の内容を動画で視聴したい方は下記からお申し込みください。

また、事例や製品紹介資料は下記よりお申し込みください。