ゼロトラストの基礎知識 第3回「ゼロトラストで継続監視と動的制御が必要な理由」

-

│

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

前回の記事では、ゼロトラストの実現において必要な要素 「アイデンティティー」や「IDaaS(Identity as a Service)」と呼ばれるソリューションについて解説しました。今回は、アイデンティティーの1つであるデバイスの保護について掘り下げながら、ゼロトラストのコンセプトの1つである動的なアクセス制御について解説します。

1.デバイスにおけるセキュリティの重要性の高まり

PCやスマートフォンなどのデバイスは、さまざまなデータの操作や管理に利用されており、組織にとって保護すべき対象となります。ゼロトラストの世界でもこの考えは変わりません。しかし、従来とは異なり、これらのデバイスが必ずしも組織のネットワーク内から利用されるとは限りません。新型コロナウイルス感染症(COVID-19)によって、多くの企業・組織がリモートワークを経験し、自宅など組織外のネットワークからの利用も多くなりました。

このようなリモートワークに伴うセキュリティ上の懸念点の変化は、既に多くの議論がされていますが、その多くは社内外を隔てるネットワーク境界での防御対策に目が向けられています。具体的には、VPNや回線の利用率を下げるために、リモートワークを行っているデバイスから直接インターネットに通信させ、結果として境界上のセキュリティ製品を通らない通信が発生するケースです。これにより、境界上のセキュリティ製品の効果も低下しているという点が、主な議論の対象となっています。この議論自体は誤りではありませんが、他にも考慮すべきポイントがあるように思えます。

上述のようなネットワーク境界に設置されたセキュリティ対策に加え、オンプレミスで管理されているウイルス対策ソフトなどのセキュリティ対策も同様に効果が低くなっています。例えば、ウイルス対策製品は、主にオンプレミスに設置された管理サーバーからシグネチャーの更新を取得しています。組織内でデバイスが利用されている場合にはタイムリーに更新できますが、組織外でデバイスが利用されている場合は、VPNなどによるリモート管理サーバーへの接続が必須となり更新が滞るケースが発生します。デバイスが長期間、管理サーバーへ接続できずにシグネチャーの更新が数日間滞る状況になった場合に備え、製品ベンダーがクラウド上に設けているシグネチャー配信サーバーからデータを取得する仕組みを提供していますが、数日間とはいえ更新が滞っていると、本来であれば検出できていた脅威を大幅に見逃してしまっている危険性があります。

また、不審なファイルを検出したことを管理者へ通知する場合においても問題となるケースがあります。管理サーバーとの接続が行われていない場合、脅威の検出が通知されず、管理者は脅威が発生していたことに気づくことができない状態となってしまいます。管理サーバーへの接続にVPNサーバーが必要となるような環境では、既にこのような問題が水面下で発生しているかもしれません。ウイルス対策ソフトを例に説明しましたが、これ以外にも同様の要因から、OSのパッチやアプリケーションの更新、脆弱性の管理なども効果が得難くなっている可能性があります。

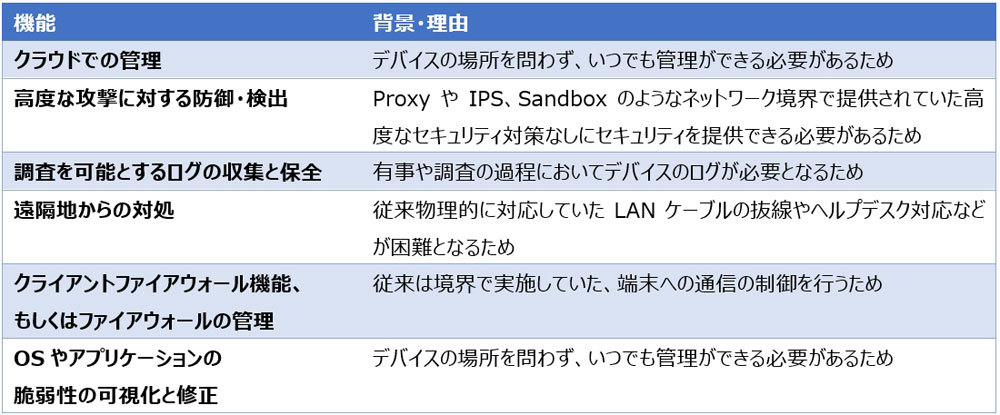

このように、組織の内外問わずネットワークを利用する環境においては、企業が以前から投資してきたさまざまなセキュリティ対策の効果が低下している可能性があり、この点こそが、デバイスにおけるセキュリティ対策の重要度が増している理由です。そこで、筆者が考える今後のデバイスに求められるセキュリティ機能を下記にまとめました。高度な脅威を検出する機能に加え、従来の組織ネットワーク内で当然のように実現できていたことを再度実装する必要もあると考えています。

表1.デバイスのセキュリティで必要となる機能

2.継続的な監視

デバイスのセキュリティの重要性について記載しましたが、もう1つ重要な観点があります。それは、「継続的な監視」です。

ゼロトラストでは、「Never trust, always verify(信ずるな、必ず検証せよ)」というフレーズが頻繁に利用されており、読者の皆さんも目にしたり、耳にしたりしたことがあるのではないでしょうか。このフレーズは、「継続的な監視」の必要性を表現しています。従来のアプローチを少し振り返りながら、この意味について理解していきたいと思います。

例えば、リモートアクセスではVPNが用いられ、アクセス元のデバイスが企業貸与のものであることを証明書で確認したり、セキュリティソフトウェアがインストールされ稼働していることを確認したりすることで、アクセスの要件をチェックする仕組みがありました。一見するとこの仕組みは、上記のフレーズを満たしているように思えるかもしれません。

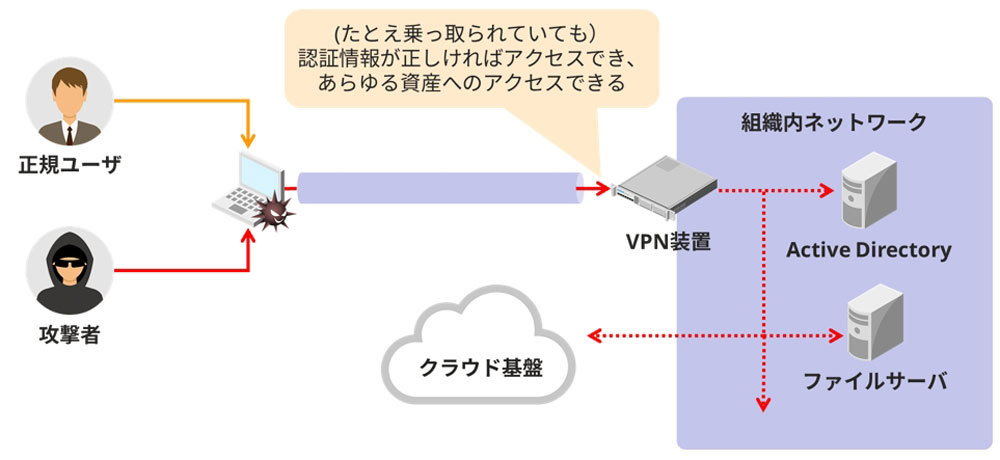

しかし、実際には「Trust but verify (検証して、信頼する)」となっており、一度アクセス要件を満たしてしまえば、そのアクセスは信頼のもとに常に接続が許可されてしまっている状態になります。この一度許可されてしまえばさまざまな場所に誰でもアクセスできてしまう状況から、VPN経由で攻撃者に侵入され、被害が出ているセキュリティインシデントが多くあります。この状況こそが、ゼロトラストという概念が提唱され始めた発端の1つとされています。

図1.乗っ取られたデバイスを介したアクセス

そこで、重要な観点が「継続的な監視」です。アクセスの要件を満たし、接続が可能となった後も、そのデバイスが正常であることを監視し続け、侵害のリスクがないのかを「継続的」に判断します。つまり、攻撃のライフサイクルの多くの場面で、継続的にリスクを評価できる状態が必要です。このような要件を満たすために検討されるものの1つに、「EDR(Endpoint Detection & Response)」と呼ばれるエンドポイント上で発生した動作を継続的に監視し、端末の侵害リスクを判断する製品があります。

従来のウイルス対策ソフトの多くは、デバイス上で確認されるファイルの検査にとどまっており、リスクを判定できる場面が、初期侵入時や攻撃者が用いる悪性なツールのダウンロード時などに限定されています。これに対しEDRは、初期侵入などに限らず、例えば、攻撃者が攻撃の発見を遅らせる目的で、明らかに悪性なツールではなくOS標準のツールを多用したとしても、攻撃者が行うさまざまな侵害の攻撃活動に着目し、リスクとして警告を発することができます。

EDR以外では、組織のネットワークを継続的に監視し、攻撃者の侵害活動を検出する「NDR(Network Detection & Response)」、ユーザーやデバイスの動作に着目し、普段とは異なる動作の有無などからユーザー単位でリスクを判断する「UEBA(User & Entity Behavior Analytics)」などの製品群もあり、EDR同様の用途で利用することができます。

3.動的なアクセス制御

ここまで、ゼロトラストにおけるデバイスセキュリティと継続的な監視の重要性について説明しました。では、これらの要素がゼロトラストの実現において、どのように関連していくのでしょうか。

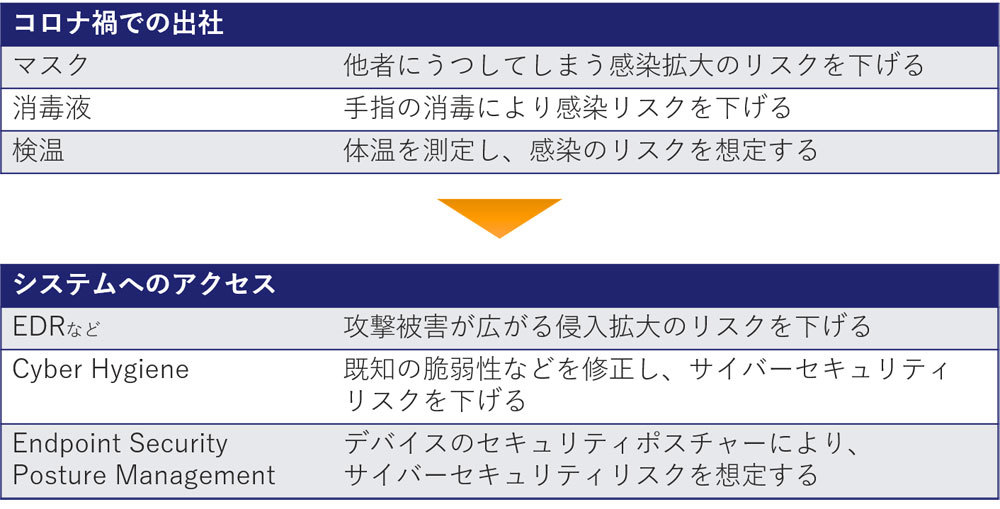

少し視点を変えて、このコロナ禍において従業員がオフィスに出社するというケースを例に、ゼロトラストを考えてみましょう。従業員は通常、社員証を保持しており、社員証を入場ゲートにかざすことでオフィスに到達することができます。しかし、その従業員がマスクをしていなかったり、手指の消毒を怠ったり、ましてや体温が高い状態で出社した場合、その従業員をこのコロナ禍においてオフィスに入れるでしょうか。きっと万一のリスクを想定して、オフィスへの出社を制限し自宅での勤務を命じる、あるいは出社後に体調が悪くなったのであれば退勤させることもあると思います。

このリスクを踏まえた対応こそがゼロトラストの体現といえるでしょう。会社をシステムに、従業員をデバイスに、社員証はシステムへログオンするための資格情報として置き換えてみましょう。デバイスを介して特定のリソースへアクセスすると、まず資格情報を用いてリソースへのアクセスを認証し、正しければログオンが成功します。しかし、(マスクのように)デバイスを保護するソフトウェアが他のデバイスへの侵入拡大活動を防止できなかったり、(消毒液のように)大きな影響を与え得る重大な脆弱性(ランサムウェア「Wannacry」の拡散に悪用されたEternalBlueなど)が放置され、既知のリスクを低減できていなかったり、(体温のように)客観的な数値でOSやセキュリティ製品の設定状況などのセキュリティの状態が悪い状態だと分かる場合、リスクに応じてリソースへのアクセスを許可せず、制限するなどの対応を行う必要があります。また、アクセス許可後にも同様に継続的に監視し続けていく必要があります。

図2.動的なアクセス制御におけるセキュリティのイメージ

このようにゼロトラストでは、リスクに応じて動的にアクセスをコントロールしていきます。アクセスの条件を厳しくすることで、セキュアなアクセスを実現することができますが、そのためにはデバイスのセキュリティが担保され、継続的にリスクを判断することが可能な状態となっている必要があります。従来デバイスにおけるセキュリティ対策は、攻撃の防止という位置付けでしたが、ゼロトラストの概念を採用することで、これに加え、アクセスの一つの条件としても利用できます。ゼロトラストが新しいビジネスや働き方を支えるネットワークのためのコンセプトと考えると、これらのセキュリティ対策も「脅威による被害を防ぐ」という保険のような従来の位置付けから、新たなビジネスを支えるために必要なものへと変化していると理解できます。

今回は、ビジネスで主に利用されているデバイスとしてPCを取り上げました。しかし、デジタルトランスフォーメーションやSociety 5.0 などの文脈においては、スマートフォンなどのモバイルデバイスやIoT機器などがより積極的に活用される世界が想定されます。アプローチの差はあると思いますが、いずれにしても継続的にリスクを判断し、リスクに応じてアクセスを許可していくゼロトラストのコンセプトが適用されるでしょう。モバイルデバイスなどの対策も同様に検討していく必要があると思います。

次回は、新しいネットワークセキュリティの形として注目されている「SASE(Secure Access Service Edge)」を取り上げます。

本記事はZDNet Japanにて2020年12月23日に掲載したものです。

前回の記事を読む☟ 次回の記事を読む☟