ゼロトラストの基礎知識 第2回「ゼロトラストでは何を信じるべきか?」

-

│

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

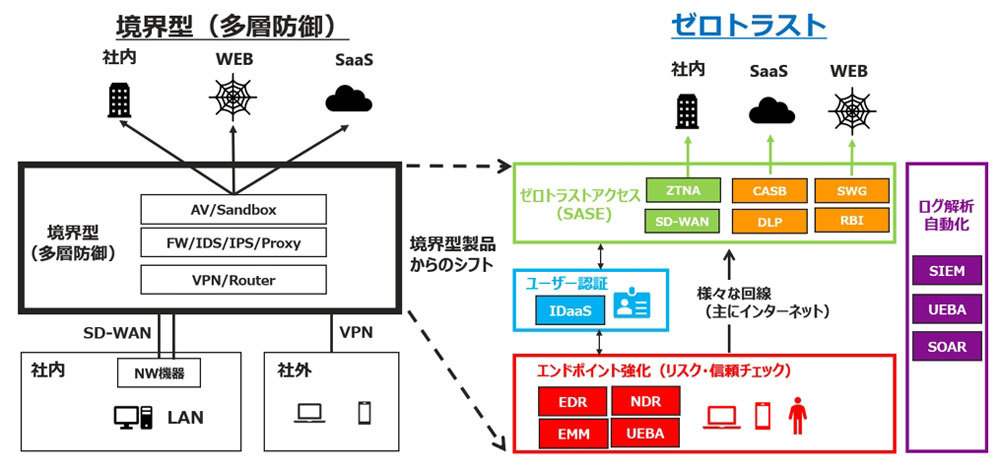

前回の記事では、これまで当たり前であった境界防御がIT環境の変化によって限界を迎えていること、そして、境界防御に変わる手段としてゼロトラストが求められていることについて解説しました。今回は、境界防御の時代に用いられていた"ネットワークの境界"の代わりに、ゼロトラストの世界では何をもって安全と判断すればいいのか、いわば「何を信じれば良いのか」について解説します。

1.ゼロトラストを実現するために必要なもの

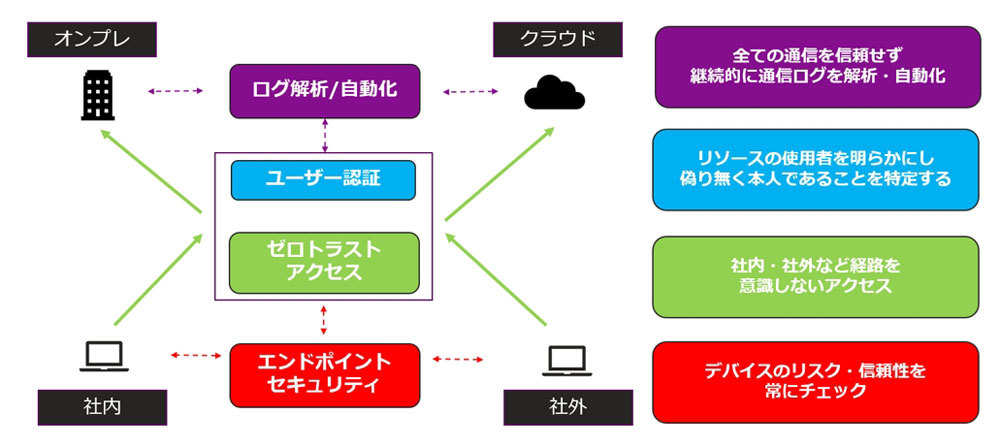

ゼロトラストとは、「あらゆる通信について必ず検証し、決して信用しない」という考え方です。それを実現するためには、(1)デバイスの健全性・管理主体の可視化、(2)アクセス経路・権限の管理、(3)ユーザーの特定――の3つの要素が必要になります。

その理由は、ネットワーク境界の外側にあるデバイスが、企業のデータにアクセスして問題のない安全な場合があれば、逆に内側にあるデバイスが、既にマルウェアに感染していて危険な場合もあるからです。そのため、通信の度にデバイスの状態を見た上で、アクセスの可否を判断する必要があります。さらに、デバイスは「企業から貸与されているもの」もしくはBYODのように「ルールのもとで利用を許可されている私物」というように、会社が許可した状態であることも重要です。

また、アクセスするデータが、オンプレミスとクラウドの両方に存在することが当たり前となったため、それぞれのデータの所在に応じた最適なアクセス経路を用意する必要があります。アクセス経路を用意する際には、一様に全てのデータにアクセスさせるのではなく、権限があるものだけにアクセスさせることで、リスクを最小化する環境を整える必要もあります。

そして、アクセスしようとしているユーザー自体の特定も重要です。データにアクセスしようとしているユーザーが誰かを把握し、かつ、偽りのない本人であることも証明した上で、そのユーザーがアクセスするべきデータのみにアクセスできるようにしておく必要があります。

ゼロトラストにおいて、これら3つの要素は、それぞれ別々の製品で構成されることが多くあります。データに対して通信を行う度に検証をし、その結果に応じてアクセス判断を行うためには、それぞれの製品を相互に連携し動作させる必要があります。

加えて、例えば、(1)デバイスの健全性を可視化するだけでも、管理のための製品、脅威を検知するための製品などが必要で、単一の製品では完結しないことがほとんどです。その場合、各製品が出力するログを統合的に分析したり、分析結果を元に動的に制御したりする必要もあります。

2.ゼロトラストにおけるアイデンティティーの重要性

これらの多様な観点を踏まえて、ゼロトラスト的にアクセスの判断を行っていく上でキーとなるのが、アイデンティティーです。アイデンティティーとは、ユーザーであればユーザーアカウントや生体認証などの要素、デバイスであればOSやシリアルナンバー、ソフトウェアなどの要素で構成されます。これらの要素はしばしエンティティーと呼ばれ、ゼロトラストの世界では、このエンティティーの集合体であるアイデンティティーを元に判断していくことが重要で、アイデンティティーが信じるべき1つのポイントとなります。

PCを利用する場合、OSにログインし、それによってそのデバイスを使うべきユーザーのみが使えるような環境が用意されています。そのデバイスからSaaSにアクセスする場合にも、ログインによって本人が特定され、データにアクセスできるようになります。データへのアクセスという観点では、オンプレミスのリソースに対してアクセスする場合でも、「ユーザーが誰か?」を明確にした上で接続が許可されます。

このように、自社の従業員や、協業しているパートナーなどあらかじめ想定され、許可されたユーザーのみが接続されるような環境が必要です。ゼロトラストの世界では、リソースを利用したりアクセスをしたりするユーザーの"確からしさ"を可能な限り検証していくことが求められます。

さらに、デバイスは会社が許可したものであることを評価されます。また、一度許可されたデバイスについては無条件で永続的に許可されるわけではなく、OSやソフトウェアに会社が配布した最新のポリシーが当たっているかを常に可視化されるべきです。そのために、適切な構成管理が行われているかが、ポイントとなってきます。

理想としては、ユーザーが同じであっても、デバイスによってデータへのアクセス方法を変えるべきです。例えば、会社のデバイスからアクセスする場合はデータの編集権限があり、私物デバイスからの場合はデータの閲覧権限のみで編集権限はなしといったような形です。デバイスのアイデンティティーを見た上でアクセス方法を変えることにより、セキュリティを担保しつつ私物デバイスでも一部の業務ができるような状態を作るなど、生産性向上にもつなげることができます。

加えて、ユーザーやデバイスに対するリスクベースでの判断も加えることが理想とされています。例えば、外部情報漏えいにつながるリスクが無いかといった観点です。

仮に正規のユーザー・正規のデバイスと判断されたとしても、そのデバイスがマルウェアに感染し攻撃者が容易に乗っ取ることが可能な場合、データ漏えいのリスクにつながります。同様に、正規のユーザーが正規のデバイスを使ってクラウドストレージにアクセスし、短期間に大量のダウンロードを試行するような振る舞いがあった場合、普段からそのような振る舞いを許されている特殊なユーザーで無い限り、怪しい振る舞いであると判断することも求められます。

さらに、ゼロトラストでは、ユーザーに対してできる限り最小の権限を与えることも必要です。ユーザーが担当している業務や職制に応じてアクセスできるデータをコントロールしたり、同じユーザーであっても先述したリスクを元に、利用できるリソースを制限したりすることが必要です。

境界防御における考え方は、「ファイアウォールの内側にいるユーザーは一律に各サーバーなどのデータにアクセスできる」といったものでしたが、ゼロトラストでは、ユーザーをキーにして多角的に連携・判断をしていくことが求められるわけです。このような場合、システムにおける振る舞いを統合的にログで分析したり、動的に制御したりする必要があり、ユーザーやデバイスのアイデンティティーを用いてひも付けていきます。

このように、ゼロトラストの実現においては、アイデンティティーを用いながら、統合的にアクセスコントロールしていくことが必要となります。そして、そのために関心が寄せられているソリューションが「IDaaS(Identity as a Service)」です。

3.IDaaSとは

IDaaSとは、"as a Service"と付くことからも分かるように、IDの管理をクラウドで行うサービスです。シングルサインオン(SSO)や多要素認証(MFA=Multi Factor Authentication)を実現するために導入されることが多くありました。これまでActive Directory(AD)やLDAPサーバーなどを使って管理されていた従業員のユーザー情報(ID、パスワード、氏名、メールアドレス、組織情報、その他の属性など)をクラウド上で一元的に管理できます。

企業のさまざまなリソースがクラウド化する中、IDaaSは、「次にクラウド化すべきオンプレミスのリソースは何だ?」と考えた際に、選択肢に入ってくることが非常に多くなっています。導入経緯として、SaaSの利用数や契約数の拡大により、SaaSごとのアカウントがバラバラとなってしまったことによるユーザー利便性の低下を防ぐことや、ログイン画面がインターネット上にむき出しのSaaSに対し、IDやパスワードだけではない(IDやパスワードが仮に漏えいしても不正ログインされない)セキュリティ対策を導入しようといった声が多く挙げられます。では、なぜこのIDaaSがゼロトラストに必要なのでしょうか。

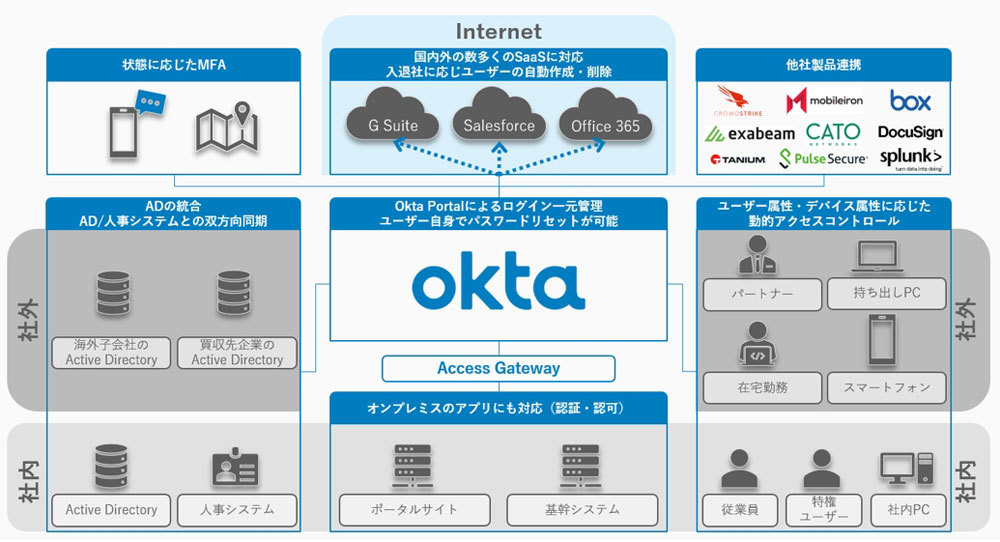

まず、IDaaSはユーザー情報自体を管理するサービスそのものであることが理由として挙げられます。IDやパスワードだけでなく、氏名やメールアドレスなどの個人の情報や、組織や追加属性などを格納することができます。ADやLDAPサーバーと連携したり、IDaaSによっては人事システムと連携したりすることも可能です。ゼロトラストを実現するために、さまざまな製品をアイデンティティーという軸でつなげていくには、ユーザー自身を適切に管理できていることが必要です。既に企業に存在するADや人事システムのユーザー情報を生かしつつ、ゼロトラストを構成する各製品のユーザー、認証の要素に使うことができるIDaaSが適していると考えられています。また、データに対するアクセス権限をコントロールする基準として、IDaaSによって持たせた追加属性を使えるのもIDaaSがゼロトラストに向いている点と言えます。

さらに、IDaaSは本人特定の手段に、ID、パスワード以外の要素も数多く選べるため、各種の要素を組み合わせながらユーザーの確からしさを証明してくことが可能です。代表的なものには、SMSやワンタイムパスワードなどの「知識をベースとした認証」、物理的なトークンに表示された情報を入力したりトークン自体を接続したりすることによる「所持による特定」、端末が持つ生体認証機能を用いた「生体情報による本人確認」があります。

また、アクセスするデータごとに認証、そして認可を管理、設計することができます。IDaaSの代表的な利用例としては、ユーザーごとにアクセスできるSaaSを管理することがあります。さらに、IDaaSが利用するSAMLプロトコルは、SaaSだけでなくさまざまなネットワーク機器における認証時にも利用できるよう普及してきました。これにより、社内にあるデータへ接続する経路を確保する際の認証にも使うことができます。

この他にもIDaaS自体の機能として、オンプレミスのアプリケーションに対しての経路の確保や認証をもカバーできる製品が登場しています。これらにより、IDaaSで認証した結果に応じて、アクセスできるアプリケーションを絞り込み、利用できるデータへのアクセス権を管理、認可することも一部できるようになります。

IDaaSはあくまでユーザー情報を扱うことがメインのサービスとなるため、ほかの領域においては、それぞれの領域に特化した製品やサービスと連携するように作られています。例えば、デバイスに関する情報は、IDaaS自体で保持するだけでなく、MDM(モバイルデバイス管理)やEDR(エンドポイント検知および対応)といったデバイス管理・保護に特化した製品と連携するように作られています。つまり、アイデンティティーはIDaaSで適切に管理・評価をしつつ、リスクベースでの判断はそこに特化したものと密に連携し、認証をする際にこれらを統合的に組み合わせることができようになっているわけです。

これらにより、例えば、「自社のリソースA」にアクセスしようとする「デバイスB」は会社から貸与されたもの、かつ、外部脅威にさらされておらず、そのデバイスを使っている人物は「ユーザーC」であるという検証を実現できます。連携の柔軟性や数がゼロトラスト実現に向けたIDaaS選定のポイントです。

例えばIDaaS製品「Okta」の場合は、多数のADとの連携、さまざまな属性や状態を持つユーザーの管理、多種多様なMFAとの組み合わせおよび連携ができる

さて今回は、ゼロトラストを実現するための3つの要素と、要素それぞれをひも付ける役割として必要不可欠なアイデンティティー、具体的な実現手段として代表的なIDaaSついて解説しました。次回は、「あらゆる通信について必ず検証し、決して信用しない」というゼロトラストの考え方を実現させる手段としての「動的セキュリティ」を解説します。

本記事はZDNet Japanにて2020年12月9日に掲載したものです。

前回の記事を読む☟ 次回の記事を読む☟