ゼロトラストの基礎知識 第1回「なぜ今、ゼロトラストなのか?」

-

│

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

1.境界防御とは?

現在「ゼロトラスト」が注目されています。それでは従来型、そして、現在も主流となっている「境界防御」のアプローチが、なぜ今問題とされているのでしょうか。

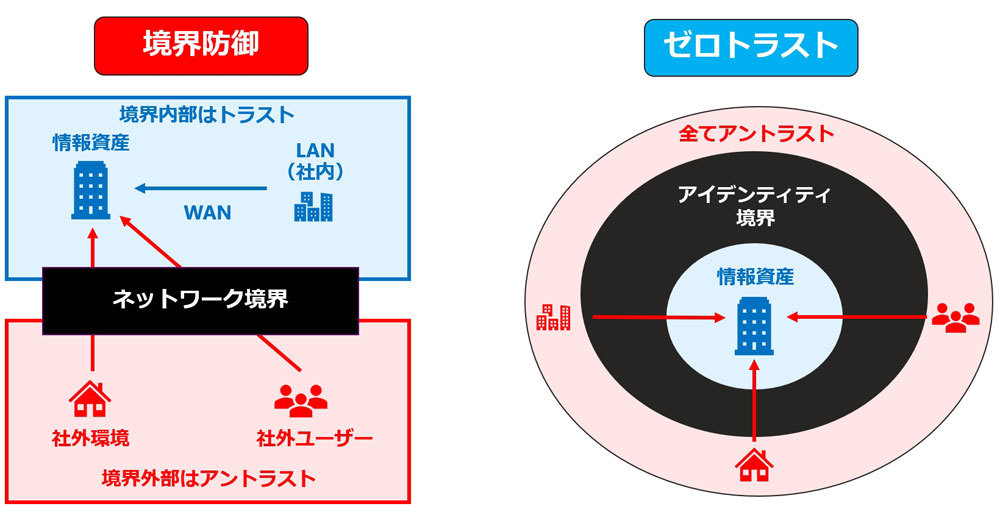

簡単におさらいすると、境界防御は、基本的に企業のデータセンター内側と外側を境界で分けて、その外側に脅威があるとみなし、データセンター内にファイアウォールやプロキシー、サンドボックスなどを用いて高い"城壁"を築き、外側に存在する脅威から内側に存在する企業のデータを守るというアプローチです。「どこからアクセスされた通信か?」ということが重要で、オフィス、つまりはLAN/WANからの通信であれば基本的に特権的なアクセス許可を付与し、外部からの通信については、きちんと境界の"関所"で検証とチェックを行いましょうという考え方です。こういったアプローチは、オフィスに出社し、データセンターにあるサーバーに専用線を通じてアクセスする、といったデータセンターを境界とした中央集権的なITシステムに適合していました。

「境界防御」と「ゼロトラスト」の概念イメージ

2.境界防御が限界を迎えている3つの背景

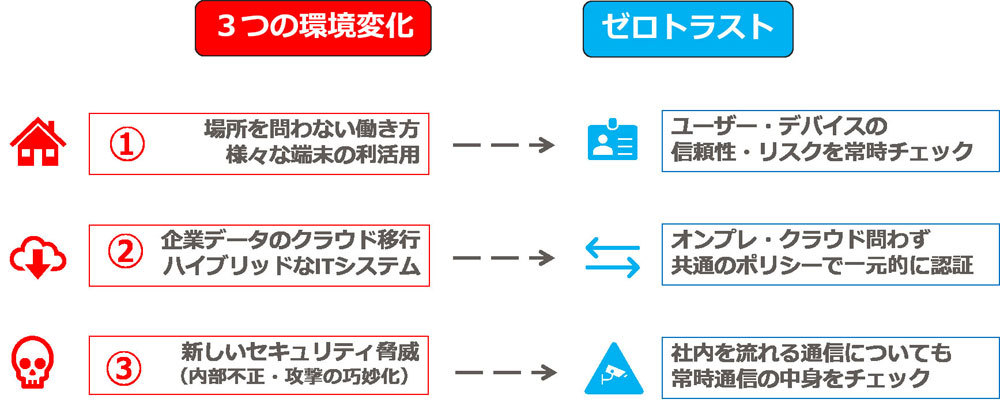

このような中央集権的な境界防御が現在課題となっている背景としては、大きく3点あると言われています。第1に働く「場所」「端末」の多様化、第2に企業の「クラウド」への移行・積極活用、そして第3に「セキュリティ脅威」の分散化(内部・外部への広がり)です。

現在、働く場所がオフィスを離れて自宅やカフェ、出張先など多様化し、従業員の通信は必ずしもオフィスを経由するとは限らない状況となりました。また、企業の機密性の高いデータや情報の保管先についても、パブリッククラウドなどへの移行が進み、必ずしもデータセンター内のサーバーにあるとはいえません。このように、「ヒト・デバイス・データ」がさまざまな場所に分散したIT環境へと大きく変容しているのです。

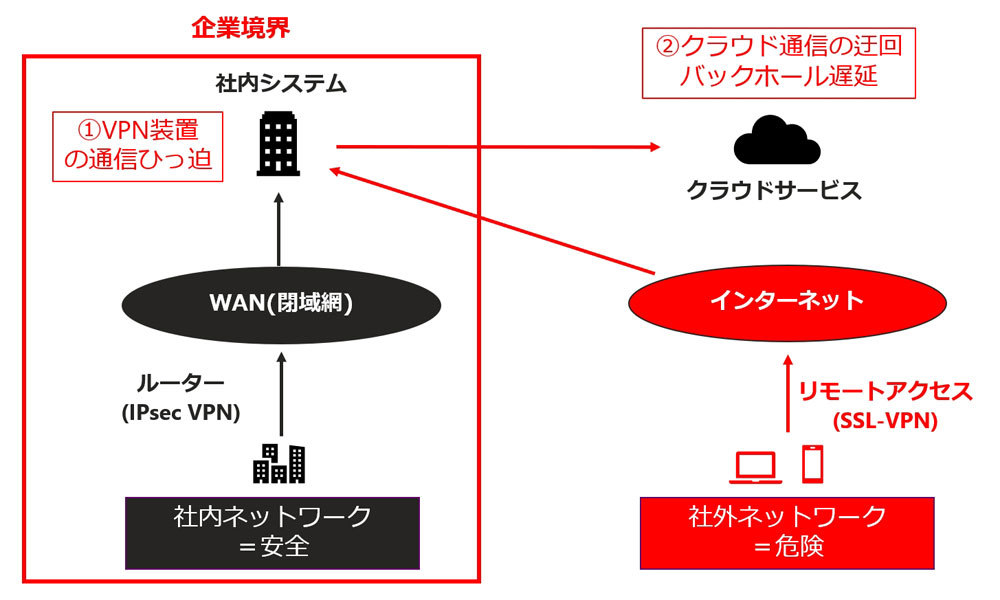

こういったITシステムの分散化は近年緩やかに進んできていましたが、現在は新型コロナウイルス感染症のパンデミックに伴う企業の一斉テレワークで急速に進み、企業はその対応を迫られています。パンデミックの前まで多くの企業がそういった事態を想定しておらず、中央集権的なデータセンター境界モデルを維持したまま一斉テレワーク移行に踏み切りました。そのため、下記のような事態が生じて在宅勤務する従業員の業務効率の急速な低下を招いています。

- 想定以上の従業員がテレワークに移行したことでVPNを終端するゲートウェイ装置の性能限界による通信容量のひっ迫

- クラウドサービスへのアクセスがいったんデータセンターの境界を経由する遠回りの迂回通信となることによるバックホール遅延

コロナ禍のテレワークによって生じているネットワーク環境の課題

現在は多くの家庭で100M~1Gbpsを超えるブロードバンド通信環境が整備されています。4Kを超える高品質な動画サービスを快適に楽しんでいるような高速な自宅のネット環境でも、在宅業務を行うには企業の高いセキュリティ境界が足かせとなり、メールやウェブ閲覧をするにも従業員が待たされるといった事態が起きています。こういった状況は、境界防御モデルの見直しとゼロトラストモデルへの移行を加速する大きな契機・モチベーションとなっています。

3つ目に挙げたセキュリティ脅威の分散化とは、脅威が内部や外部に広がるというものです。境界防御の考え方では、基本的に端末は安全とみなされたオフィスの中で利用することを前提としているので、端末自体のセキュリティについては、ウイルス対策ソフトなど基本的な対策を講じる範囲で、あまり考える必要がありませんでした。

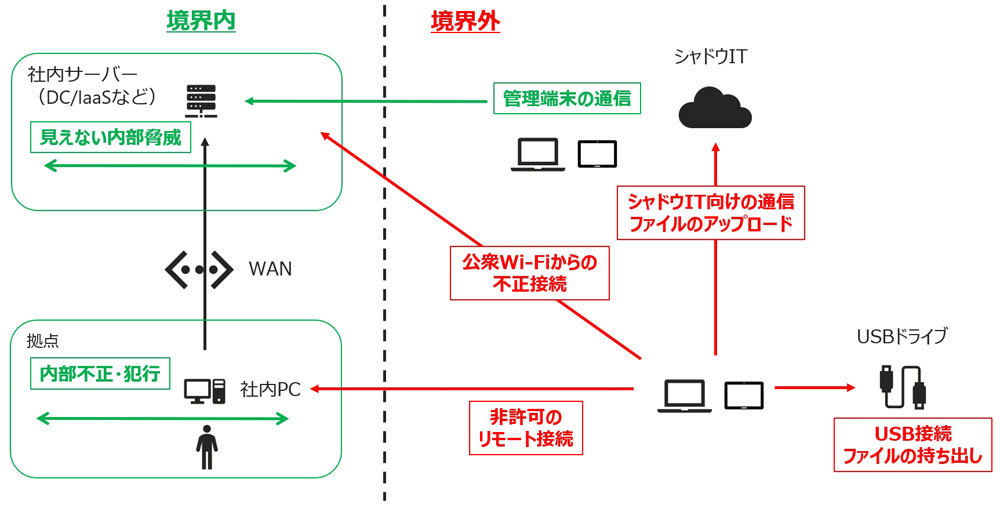

しかし前述したように、働く場所が多様化したことで、端末が必ずしもオフィスの中で利用されるとは限らない現状においては、端末の安全性を確保することが難しくなってきています。オフィスの外では、公衆Wi-Fiによるインターネット接続や、企業の管理下にないIT環境(通称「シャドーIT」)の利用など、これまで想定し得なかった外部の脅威にさらされる危険性が高くなります。実際に、テレワークに伴うVPN環境を踏み台にした企業内への不正アクセスを狙うサイバー攻撃は増え続けており、データセンターの境界の外で行われる企業活動をどう守るかということは大きな課題となっています。

加えて、新たに境界の内部に存在する脅威へも目を向ける必要があります。例えば、従業員が退職する時に重要なデータを社外に漏えいさせたり、金銭目的で外部組織に販売したりといった内部不正や内部犯行が急増しています。

外側の脅威を念頭に置く旧来型の境界防御では、こういった内部における脅威や不正を検知して防ぐことができませんでした。ゼロトラストモデルが注目を浴びている理由は、境界の内部であってもそこに至る通信を信用せず、常時通信の状況を可視化して検証するという考え方にあります。もちろん社内の従業員を起点とした内部不正や内部犯行に限らず、外部の攻撃者が仕掛ける侵害についても、境界防御では一度境界を突破され内部への侵入を許してしまうと、セキュリティインシデント(情報漏えいなど)として顕在化するまで長期に渡り気づかないといったことがあります。いわゆる「ラテラルムーブメント(攻撃者がIT環境の中で侵入範囲を広げる行動)」を許すケースも増えており、境界の内部における通信を常時可視化して脅威を検知することが昨今では重要な課題となっています。

「境界」を軸に見た場合の脅威

3.なぜ、今ゼロトラストなのか?

まとめますと、先述したような大きく3点の外部環境の変化に伴って、ゼロトラストモデルが急速に注目を集めています。ゼロトラストの考え方自体は10年近く前から提唱されてきました。昨今の外部環境の変化に伴い、改めて注目を集めていると言っていいでしょう。ゼロトラストは、「あらゆる通信について必ず検証し決して信用しない」という考え方であり、これに基づいているゼロトラストのセキュリティは、境界の内と外で通信の扱いを明確に区別する境界防御とは、「通信がどこを起点としようとも区別しない」という点で大きく異なっています。

ゼロトラストのセキュリティでは、通信が「どこ」からやってきたかという情報によって信頼するのではなく、「誰が・どんなデバイス・どんな状況下でアクセスしてきたか」というユーザーやデバイスのリアルタイムな情報に基づいて都度認証と認可を実施します。この場所を問わないアクセス制御のモデルが分散化・多様化した昨今のITシステムに適合しているため、ゼロトラストの機運が高まっているのです。

次回は、ゼロトラストにおいて信頼性を担保するための重要な基準(=トラストアンカー)となるID管理を取り上げます。なぜIDをトラストアンカーとすべきなのか、ゼロトラストの実現において重要なテクノロジーとなる「IDaaS(Identity as a Service)」などについて解説します。

近年生じているIT環境の変化とゼロトラストに基づく対応例

本記事はZDNet Japanにて2020年11月25日に掲載したものです。