忍び寄る"ラテラルムーブメント"に気を付けろ! EDR導入後に必要なセキュリティ対策のイロハ

-

│

働き方の多様性からのリスク増大

自宅や社外に設置されたリモート環境から業務が継続できるテレワーク環境。新型コロナウイルス感染症(以下、COVID-19)の影響は、働き方改革を掲げる政府の意向も手伝って、多くの企業がテレワーク環境の整備を進めています。東京都が発表している2021年4月の都内企業のテレワーク実施状況については、従業員30人以上いる企業のテレワーク実施率は56.6%となり、半数以上の企業がテレワーク環境に移行している状況です。しかも、週3日を超えるテレワークを実施している企業が51.8%となっており、オフィスへの出社と併用してテレワークを行うハイブリッドワークを推進している企業が多いことが分かります。もちろん、地域によってテレワーク実施状況は異なりますが、コロナ禍でも事業継続可能な環境づくりに取り組む企業は今後も増えてくることが考えられます。

参考

https://www.metro.tokyo.lg.jp/tosei/hodohappyo/press/2021/03/06/14.html

そんなリモート環境で業務が継続できるテレワークが進むなか、企業のICT環境においてもさまざまな課題が顕在化しています。なかでもマルウェア感染によって事業継続が困難になるランサムウェア対策や情報漏洩対策をはじめとしたセキュリティ対策は、企業においては経営課題の1つとして捉えられているほどです。

ただし、これまで多くの企業が取り組んできた、ファイアウォールやプロキシ、サンドボックスといったゲートウェイを中心に企業の情報資産を守る境界型防御だけでは、テレワークを推進している企業にとっては十分な対策とは言えません。確かに、複数のソリューションをゲートウェイ側に設定して対策を行う多層防御は、オフィス内でのセキュリティ対策としては有効ですが、働き方改革やCOVID-19の影響から自宅や社外にいても業務が継続できるテレワークが常態化した今、新たなセキュリティ対策が求められてきていることは、多くの方が実感していることでしょう。

特にテレワークの場合、場所や端末を問わずさまざまなシチュエーションから企業の情報資産にアクセスすることになるため、境界外にデバイスや情報資産が分散していくことになります。だからこそ、新たな環境に適用できるセキュリティ対策を検討する必要があるわけです。

大きく様変わりした攻撃者の目的

企業の働き方の変化だけでなく、巧妙化するサイバー攻撃における動向も近年では大きく様変わりしてきており、従来型のセキュリティ対策だけでは十分とは言えない状況が生まれています。

80~90年代においては、不特定多数を攻撃対象とした愉快犯によるサイバー攻撃が多く見られていましたが、今では特定の組織や個人を標的に金銭や機密情報を詐取するような標的型攻撃が増えるなど、攻撃する目的も大きく変わってきているのです。最近ではマルウェアを実体としてディスク上に作成しないファイルレス・マルウェアなどにて企業内のネットワーク環境に侵入し、設定ミスやパッチ未対応といった社内環境における脆弱性を狙い、そこから横展開するラテラルムーブメントと呼ばれる手法で、重要情報を窃取するといった攻撃も増えてきています。

内部に侵入された後の対策を講じていない場合、企業側の被害や損失は計り知れず、実際の被害も拡大傾向にあるのが実情です。セキュリティ対策を進める企業では、そのような巧妙なサイバー攻撃を想定し、横展開するような動きを可視化、検知できるよう、24時間365日の監視が重要になってきています。

特にオフィス内にいる場合は、不審なメールやメールに添付されたファイルなどについて周りにいる他のメンバーに確認するといったことも可能ですが、自宅や社外などさまざまな場所で業務を行うテレワーク環境では、メンバーの状況が把握しづらいことでチャットにて確認するといったことが憚れるケースも多く、不用意に添付ファイルを開いてしまうといったことも起こりやすくなりがちです。

だからこそ、増え続ける標的型攻撃に対しては、境界型防御のような水際対策だけでなく、侵入を許してしまった後でも早期に検知できる対策が重要になってきます。具体的には、特定の個人を起点としたプロセスが開始されてから、そのプロセスが社内環境にて何かを探している挙動を見つけたり、バックアップファイルの削除といった意図しない挙動をプロセスが行っていたりといった怪しい動きが可視化できる環境が望まれます。そのためには、オフィスだけでなく自宅も含めて業務で利用しているエンドポイントの動き、振る舞いを収集できる仕組みが必要です。

また、何らかのクラウドサービスを利用し、どんな場所からでも業務が継続できるような環境整備を進めている企業も多くなっています。クラウドサービス利用を促進する企業のなかには、自宅からSaaSをはじめとしたクラウドサービスに直接アクセスするローカルブレイクアウトなどの環境を推奨し、わざわざVPNを経由して社内環境からインターネットに抜けていくようなネットワーク環境から脱却している企業も見受けられます。その場合、SaaS利用時に社内に設置されたファイアウォールやプロキシは経由しないため、これまでの境界型防御は十分に機能しません。そのため、クラウドサービス上での対策はもちろん、エンドポイントの振る舞いをしっかりと把握し、リスクに対処していく必要があります。

エンドポイント対策として重要なEDRソリューション

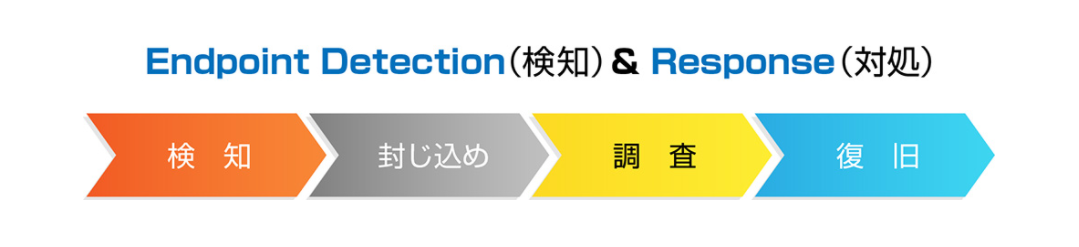

そんな端末上で発生している振る舞いを収集できる仕組みとして注目されているのが、EDR(Endpoint Detection and Response)です。EDRは、エンドポイントにおける振る舞いを監視することで、万一侵入されたとしてもいち早くその状況を検知し、アラートを上げたり対処したりすることが可能なソリューションです。

EDRの大きな特徴は、従来のシグニチャベースのアンチウイルスソフトウェアとは異なり、シグニチャが存在しない未知のマルウェアに対してもその振る舞いからサイバー攻撃の動きを検知、防御できること。EDRによってエンドポイントの振る舞いを把握し、その動きを検知することでセキュアな環境が維持できるようになります。今では多くの企業がセキュリティ対策における中核ソリューションとして注目しているところです。

このEDRは、現在はクラウド型のEDRソリューションが主流となっていることから、ネットワークに接続されていることが前提ながら、自宅作業に利用している端末はもちろん、海外出張などで社外に持ち出すエンドポイントに対しても検知、対処が可能になっています。管理者はクラウド上に展開されている管理コンソールにアクセスするだけで管理対象のエンドポイントの状況が的確に把握でき、怪しい振る舞いを特定することはもちろん、特定ファイルを削除したり改修したりといったことも可能です。

EDR導入で見えてくる企業の課題

テレワーク時代のセキュリティ対策として有効なEDRだけに、多くの企業がすでに導入を行っており、導入検討を進める企業も少なくありません。ただし、EDRを導入してエンドポイント対策を強化したとしても、新たに生まれてくる課題も顕在化しているのが実態です。

EDR未導入のホストが残ると侵入元の特定が困難

EDRは侵入してきた高度な脅威を検知、ブロックすることが可能で、どんな経路で社内に侵入したのか把握できることで、今後の対策にも生かせる情報を得ることができ、セキュリティ対策の強化につなげることが可能です。この侵入経路を把握するためには、企業が管理しているサーバやエンドポイントなど全てのホストにEDRを導入する必要がありますが、業務システムの環境が古くEDRが導入できない、予算の関係から一部の優先的な環境のみEDRが導入されている、海外拠点のエンドポイントまで管理スコープにないっていないといった場合、侵入元を追いきれないという課題が顕在化しています。

サプライチェーン全体での対処が難しい

IPAが公開している「情報セキュリティ10大脅威 2021 脅威ランキング」にて最近注目されているのが、サプライチェーンの弱点を悪用した攻撃です。いわゆるサプライチェーンリスクとも呼ばれており、部品の調達先といった取引先や関係会社、システムの運用を依頼している委託先など、サプライチェーン内での脆弱性を狙ってくるものになります。特に社内環境にVPNを利用してアクセスし、社内の情報資産にアクセスできる環境がある場合、取引先などへのEDR展開は難しく、外部の環境に残る脆弱性を足がかりに自社に侵入を試みるといったケースもあるようです。自社でEDRを導入するだけではなく、サプライチェーン全体でセキュリティの底上げをしていくようなことが課題となっているケースも増えています。

公開サーバーの状況が把握できていない

最近ではリモートアクセスに利用されるSSL-VPNからユーザー名やパスワードが窃取できる脆弱性(CVE-2018-13379)やExchange Serverが持つ脆弱性が話題になるなど、外部に公開しているネットワーク機器やサーバの情報をもとに侵入してくるケースが増えています。実際には、システム内にキャッシュされているユーザー名やパスワードを摂取し、通常は非公開となっている特定パスでアクセスしてくることで認証情報が漏洩してしまうインシデントが発生。窃取後に攻撃者は、正規のアカウントにて社内への侵入が実現できてしまうのです。

せっかくエンドポイント対策としてEDRを導入しても、正規のユーザーに成りすましてアクセスされてしまうと、検知が一層困難になる恐れも出てきます。実はこれらの脆弱性は、数年前から注意喚起が繰り返し行われており、本来であればパッチ適用することで未然に防ぐことができたはずのインシデントですが、脆弱性情報のアップデートや適用を的確に行うことで、EDRによる振る舞い検知を有効に生かすことができるのです。

SaaSを介した攻撃や設定情報の不備が抜け穴に

利用が進むSaaSのリスクも、実際のインシデントから課題が顕在化しているところです。具体的には、攻撃者集団「APT33」によって行われた攻撃手法が一例として挙げられます。クラウド上に展開されているIDaaSであるADFS(Active Directory Federation Services)に対してIDやパスワードを組み合わせて連続的に攻撃するパスワードスプレーによってアカウントを不正に取得してMicrosoft 365(旧Office 365)にアクセスします。端末起動時に悪意あるスクリプトを実行するようOutlookの設定を改ざんすることでエンドポイントを制御し、ラテラルムーブメントによって企業内のネットワークを探索、最終的には機密情報の漏洩につながってしまう攻撃です。

また、2021年1月に内閣サイバーセキュリティセンター(NISC)が、外部から不正アクセスされるリスクがあるとして、SaaSの製品に関して注意を促す声明を発表するなど、SaaSの設定不備に起因する情報漏洩リスクも大きく取り沙汰されています。便利なSaaSだけに、設定情報の不備は大きな情報漏洩につながるケースも出てきているため、エンドポイント対策としてのEDRだけではない、SaaSへのリスクにも備える必要が出てきているのです。

https://www.itmedia.co.jp/news/articles/2102/02/news117.html

EDR導入後に検討すべき対策とは

EDR導入を行ったのち、前述した課題に対してどのような対策を実施していくことが有効な対策となるのでしょうか。

前提として、EDRが導入できない端末や環境が存在することを念頭におき、対策を検討することが重要です。具体的には資産管理によるEDR未導入エンドポイントの把握はもちろん、ネットワーク全体が可視化できるNDR(Network Detection and Response)を用いることで、ネットワーク上での振る舞いを検知していくことが重要です。点で深く検知するEDRとともに、面で早期検知するNDRを活用することが、EDR未導入を前提とした対策として有効になってきます。

また、外部公開リソースからの侵害対策としては、脆弱な外部公開サーバを可視化していくAttack Surface Management/EDRが有効となり、この場面でもEDRによって効果的に脆弱性を判断することが可能です。さらに、認証情報が漏洩した場合に備えて多要素認証を実現できるIDaaSや正規ユーザーでの侵入を前提としたUEBA/EDRによる振る舞い検知によって外部公開のリソースを経由したインシデント対策を強化することができるのです。

企業が利用するSaaSに関連したインシデント対策としては、SaaSそのものの設定や情報管理などに役立つCASB(Cloud Access Security Broker)やポスチャ―管理と呼ばれる横断的にクラウドの最適な設定が維持できるSSPM(SaaS Security Posture Management)などのソリューションが有効になってきます。また、SaaSを経由した侵入対策には、NDRやUEBA、IDaaSなどのソリューションを駆使し、対策していくことが重要です。

もちろん、可能であれば高度な脅威対策として有効なEDRを全てのエンドポイントに展開できることが理想であり、まずはEDR展開をしっかりと進めていくべきです。そのうえで、上記のような対策を組み合わせながら、企業におけるセキュリティ環境の強化を進めていくことが大切でしょう。

マクニカネットワークスが提供するソリューション

そんな高度化する脅威やビジネス環境の変化に対して、マクニカネットワークスでは、日本企業のためのインシデントレスポンスに必要なソリューション群やサービス、インテリジェンス情報などを提供するAPT(Advanced Persistent Threat)/IR(Incident Responce)ソリューションを展開しています。

特に標的型攻撃など高度なサイバー攻撃に対応するためには、事前の予防措置から日々の検知、インシデント発生時の封じ込めや駆除、そして復旧からその教訓を生かしていくというプロセスを継続して運用していくことが求められます。我々は、そのための環境づくりや体制整備を支援していきます。

また、提供するソリューションとしては、EDRをはじめとした次世代エンドポイントソリューションをはじめ、ネットワーク上の可視化、検知を実現するNDRなどを用意しており、ほかにも、メールの流量を減らすことでリスクを軽減するEmailセキュリティやMobileセキュリティなど多様なセキュリティソリューションを提供しています。EDRであればCrowdStrikeやFireEye、McAfee、Broadcom Symantec、Taniumなど、NDRであればVectraAIやFireEyeなどが具体的なものとなってきます。Emailセキュリティについては、ProofpointやFireEye、そして先を見据えた対策としてのモバイルセキュリティに関しては、MobileIronやCrowdStrike、McAfeeなどが具体的なソリューションとして提供できます。

EDR導入はもちろん、EDR導入後に求められるセキュリティ要件の洗い出しから課題の残る環境への対策づくりに向けて、ぜひマクニカネットワークスにご相談いただければと思います。

APTソリューション関連資料ご案内

▼CrowdStrike資料請求

▼Broadcom Symantec:資料請求

▼Tanium:資料請求

▼VectraAI:資料請求

▼MobileIron:資料請求

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。

その他の講演内容はこちら▼

CPS実現を阻む、課題山積のIoTセキュリティリスク 製造業の工場DX推進に必要な3つの処方箋とは?