大変革期のネットワーク時代に必要な、SOC/CSIRT運用の最適解とは?テレワーク時代に見直すべきアウトソースの境界線

-

│

変革期を迎える企業ネットワークの新潮流

長年社内に閉じた環境で仕組みづくりを行ってきた企業ネットワークは今、大きな転換期を迎えており、それに伴ってセキュリティ環境にも大きな変化が訪れています。これまでセキュリティ対策の中心となっていた境界型多層防御のプローチでは、100%の侵入を防ぐことができなくなっています。

これまでは、境界型多層防御のセキュリティアプローチがセキュリティ対策の中心であり、今でも多くの企業が採用しているところでしょう。もともと境界防御では、社内外の境界線にファイアウォールをはじめとしたゲートウェイを設置して攻撃をブロックすることになりますが、昨今の新型コロナウイルス感染症の影響や多くの企業が推進する働き方改革の推進などにより、自宅からでも業務が継続できるテレワーク環境が急増。社内のIT資産に対して、社外からでも柔軟にアクセスできる環境が求められているだけでなく、クラウド利用に伴ってIT資産が社外に置かれることも珍しくありません。もはや既存の境界防御では防げなくなっているのが現実です。

また脅威の高度化によって、既存の境界型多層防御に順応してしまったマルウェアも数多く登場しています。境界上に設置されたサンドボックスなど解析環境での検知から逃れるべく、マルウェアと思われるような挙動を隠す巧妙なマルウェアも発見されているほど。これまでのシグニチャベースの検知手法だけでは、マルウェアを十分に回避することが難しいのが実態なのです。

もちろん社内に閉じた環境を守る境界型多層防御の仕組みは今でも有効ではありますが、利用者の利便性からクラウドサービスの利活用は避けて通ることはできません。これまでの社内環境同様に、社外であっても同じセキュリティレベルを保ちたいと考えるのは自然な流れと言えます。

暗号化通信の復号プロセスが煩雑に?Encrypted SNIやTLSの動き

実は新たにEncrypted SNI(Server Name Indication)やTLS(Transport Layer Security)1.3などが普及することで、従来セキュアな環境づくりのために実施されていた暗号化通信の復号が難しくなる可能性があることも指摘されています。

TLSはSSLが持っていた脆弱性を解消するべく策定されたプロトコルで、2018年に仕様化された最新版のTLS1.3はクライアントとサーバ間で安全に通信するべく、今までに見つかった攻撃手法への対策や弱い暗号アルゴリズムの削除など行われています。

SNIは、暗号化されたTLS通信においても、接続するドメインを指定することができるもので、指定するドメイン名をもとに同じIPに対するアクセスをドメインごとに振り分けることができる便利なもの。そのため、暗号化されたHTTPSを使ったとしても、どのドメインに接続しているのかがネットワーク上で確認できてしまいます。そこで、新たにSNIを暗号化する仕組みとしてEncrypted SNIが登場しています。

これらの仕組みは通信におけるセキュアな環境を強化することになり、今後普及してくることが想定されていますが、多層防御の仕組みで暗号化された通信を復号して中味を検査するというアプローチが難しくなってくる可能性もあります。ネットワーク監視のあり方も新たに見直されてくる契機としても注目しておきたいところです。

昨今では、境界型多層防御の限界から、企業ネットワークの内部・外部問わず、企業が持つ情報やデバイスなどへのアクセス全てを検証したうえで、自社のポリシーに応じて許可していく考え方、いわゆる何も信頼しないことを前提とした"ゼロトラスト"という考え方が広まりつつあることはご存じの通りです。このゼロトラストの世界をベースに、セキュリティ運用を推進していくようなフェーズがいずれ訪れてくることは十分考えられます。

リスクベースの対策の中心にある振る舞い型検知

実は、境界防御の対策だけでなく、PCを中心としたエンドポイント対策に関しても大きな変化が訪れています。従来のエンドポイント対策の中心は、シグニチャベースのアンチウイルスソフトウェアがその役割を担ってきましたが、特定の企業や個人を狙った標的型攻撃が増加するなど、これまで有効だったシグネチャベースの検知をすり抜けるような攻撃が急増。マルウェアを完全にシャットアウトすることが難しい時代となっていることからも、今は侵入されることを前提とした"リスクベース"の脅威対策の重要性が大きく叫ばれるようになっています。

このリスクベースの対策において、シグニチャベースのソリューションを補完するものとして注目されているのが、振る舞いによってマルウェアを検知、防御するEDR(Endpoint Detection and Response)です。万一侵入されたとしてもいち早くその状況を検知し、アラートを上げたり対処を実施したりするための仕組みで、シグニチャをもとにしたパターンマッチングでは捕捉できない未知のマルウェアについて、振る舞いなどから悪意のあるプログラムか否かを識別していくことが可能なソリューションです。

最近はクラウド型のEDRソリューションが主流になってきており、たとえ社外、それが海外であっても対象となる端末がネットワークにさえ接続されていれば、どこからでも調査が可能になっており、管理コンソールから端末にアクセスすることで、ファイルの削除や回収といった対処も容易になっています。

そんな運用面での使い勝手の高さから、現在は多くの企業がシグニチャベースのアンチウイルスソフトウェアとともに、EDRの導入を検討、推進している状況にあるのです。

場所を問わないセキュリティに対する)SOC/CSIRTの役割

企業ネットワークが大きな転換点を迎えるなか、セキュリティ運用にはどんな影響が考えられるのでしょうか。

境界型多層防御による対策の場合、ある意味運用はシンプルでした。アンチウイルスソフトウェアやプロキシなどでも、特定のシグニチャやポリシーに沿ってマルウェアなどの脅威をブロックするため、運用側に通知されるアラートの中身は白黒はっきりしたものが一般的で、そのアラート数もさほど多くなったはずです。アラートについても月次でその傾向を確認するといったものがセキュリティ運用では行われていましたが、検知したという事実は把握できるものの、どこから侵入してきてどんな挙動だったのかなどの情報は基本的に確認できないものが一般的です。

しかし、場所を問わないネットワーク環境では、侵入されることをベースに、その振る舞いから判断せざるを得なくなってきます。例えばエンドポイントで動作するEDRであれば、怪しいアクティビティを検知したうえで通知が管理者に行われます。境界防御として設置されるプロキシなどのSecure Web Gateway(SWG)であれば、怪しいWebサイトへのアクセスが通知されることに。つまり、"確定ではないもの疑わしい"時点でアラートが通知されてくることになるため、多くのアラートが管理者に通知されることになります。

ただしEDRの場合は、ファイルの検知のみならず、PCの起動からどのファイルが実行され、どんなコマンドが実行されたのかといった、深いレベルまで調査可能になっています。そのため、アラート内容のチューニングによって誤検知などを防ぐことでアラート件数を減らしていくことも可能です。もちろん、誤検知かどうかの判断を行うためにも、その前後ログも踏まえてセキュリティ的な良し悪しを判断していかなければなりません。

このように特定ブロック型の運用と振る舞い検知型の運用では、その運用手法や監視スコープの違いなど、新たな考え方でセキュリティ運用を検討していくことが必要なことがお判りいただけるでしょう。まさに、セキュリティ運用の要となるSOC/CSIRTにおいても、新たな役割が求められてくるわけです。

自社でどこまで対応すべきか

では、場所を問わないセキュリティとして有効な振る舞い検知型を中心としたセキュリティ運用において、どこまで自社で対応していくべきなのでしょうか。

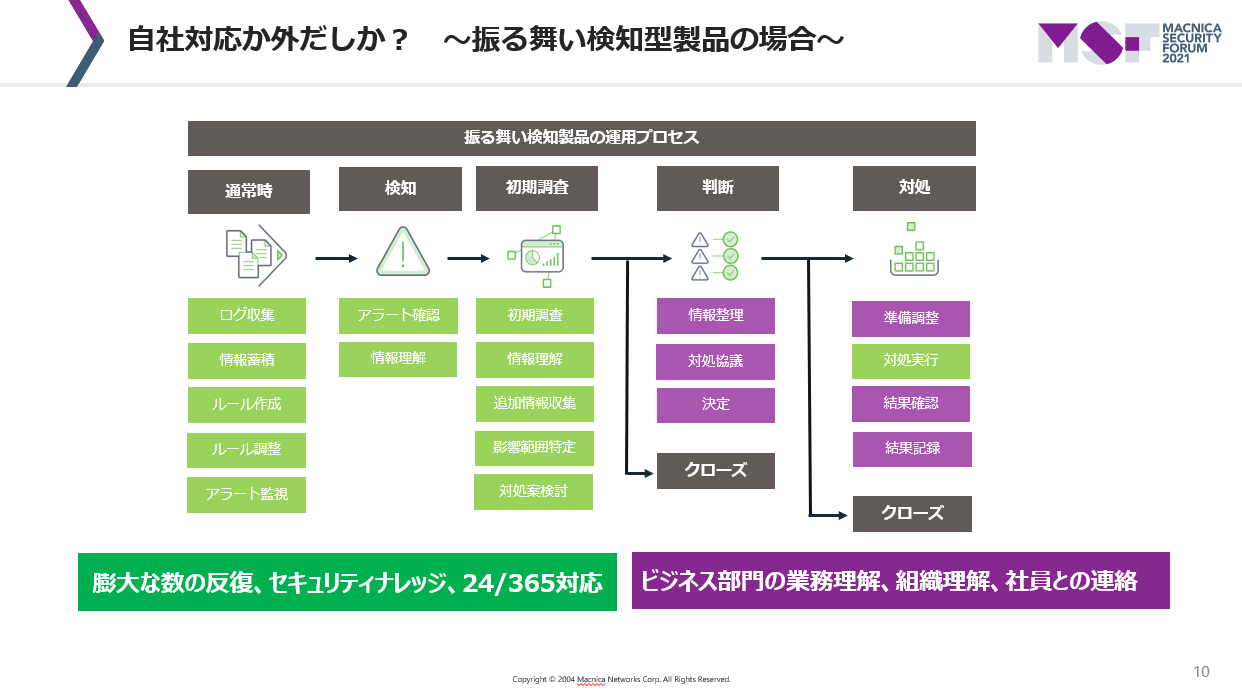

一般的な振る舞い検知型製品の運用プロセスを整理してみると、大きく「通常時」「検知」「初期調査」「判断」「対処」のフェーズに分類できます。この一連の流れを日々の運用のなかで繰り返していくことになります。このなかで外部リソースを活用すべきところについては、通常時のログ収集からアラート監視、そして検知におけるアラート確認や情報理解、そして初期調査全般について(図では緑のブロック)。日々大量のアラートが押し寄せてくるなか、反復作業やアラートの理解、ナレッジ蓄積などを進めていくことが求められるため、24時間365日の体制づくりが不可欠です。セキュリティ人材が十分に確保できない今の状況下では、自社で対処していくよりも外部リソースを積極的に活用していくことが有効です。

一方で、一次対処を受けての判断フェーズについては、自社のビジネス形態も踏まえて判断することが求められるため、社外に出すのは難しいところでしょう。また、対処については社員とのコミュニケーションも必要になり、外部に委託するのではなく、社内で対処していくことが求められます(図では紫のブロック)。

従来は初期調査のフェーズから自社で運用できていた企業もあるはずですが、シンプルな運用が可能な特定ブロック型のソリューションを中心とした運用であればいざ知らず、振る舞い検知型での運用では、そのツールを使いこなしていくことが重要で、そのためにはセキュリティメンバーに大きな負担がのしかかってきます。ここは思い切って外部リソースに任せ、自社に設置されたCSIRTでは重要な判断や対処のフェーズに人的リソースを振り向けていくことが重要です。

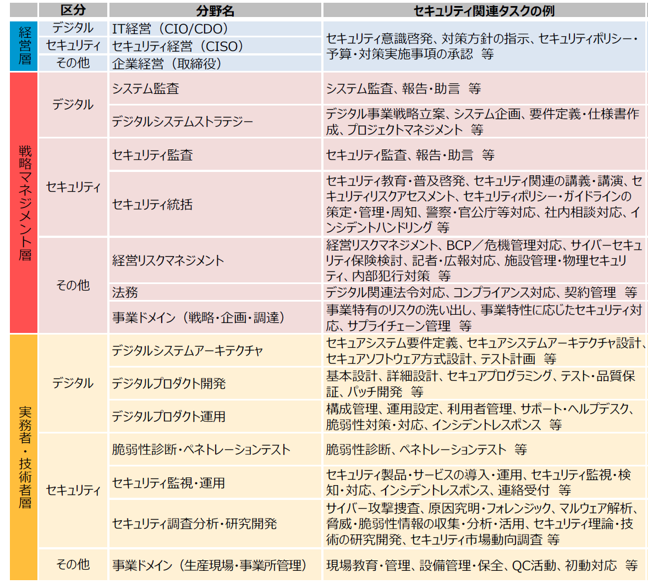

セキュリティ運用に関するさまざまなタスクについては、2020年9月に経済産業省から提示された「サイバーセキュリティ体制構築・人材確保の手引き」と呼ばれるレポートにも示されています。各企業のセキュリティ部隊が行うべきセキュリティ関連のタスクに関して、経営層・マネジメント層・実務層それぞれの役割が整理されており、このなかで自社が実施すべきタスクと外部リソースが活用可能なタスクを可視化することも可能です。ぜひ一度参照いただければと考えています。

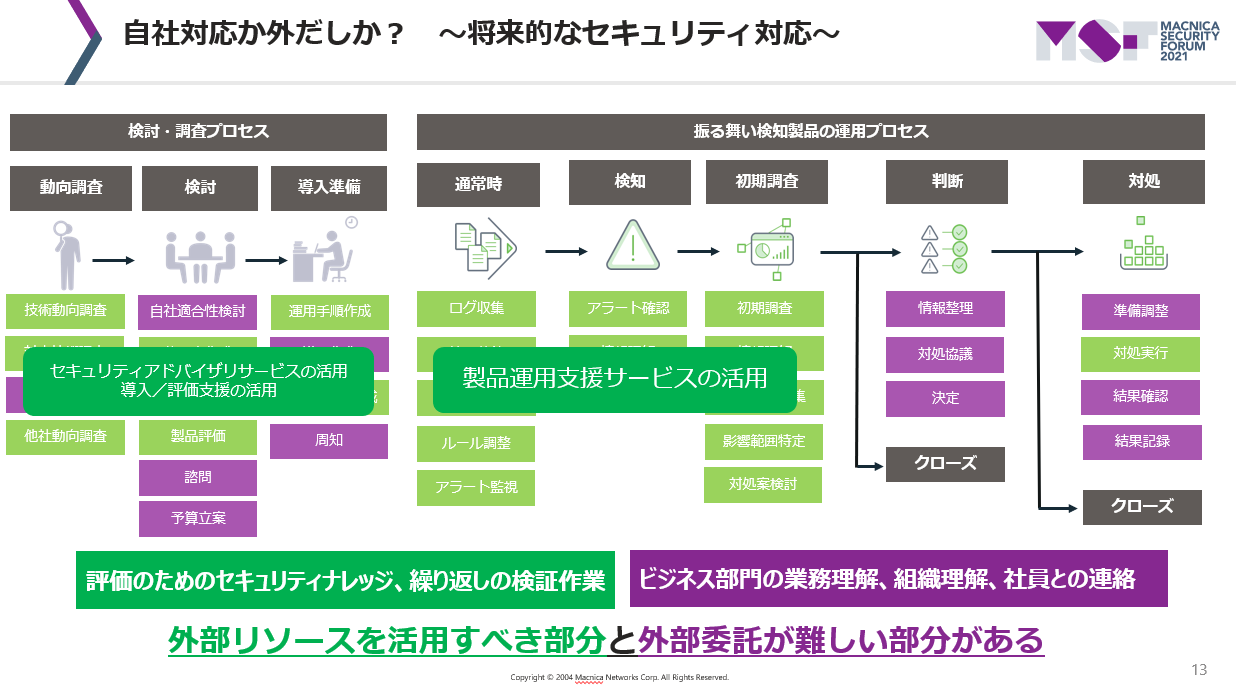

なお、初期調査フェーズまでの各タスクについては、さまざまなベンダーから製品運用支援サービスが提供されているため、自社の環境に応じて検討していくことも視野に入れておきたいところです。また、そもそもゼロトラスト型のセキュリティ環境に移行する際には、実に多くのソリューションが各ベンダーから提供されており、正直自社に最適な環境を選択することが難しいケースもあるはずです。そんな検討・調査プロセスにおいても、自社で全てやりきるのではなく、外部のパートナーとともに最適なソリューション選択を行っていくことが大切です。自社の予算や既存対策の進捗具合を加味したうえで、自社に足りないソリューションも含めて適切にアドバイスしてくれるセキュリティアドバイザリーサービスなどをうまく活用することで、今の時代に求められるセキュアな環境づくりを迅速に整備することができるはずです。

実例に見る社内運用と外部リソース活用の線引き

ここで、新たな環境に向けたセキュリティ体制を整備した製造業のユーザ事例を紹介します。自社でやるべきことと外部リソースに頼る部分をしっかりと明確にしたうえで、自社のセキュリティ環境が整備されている好例です。

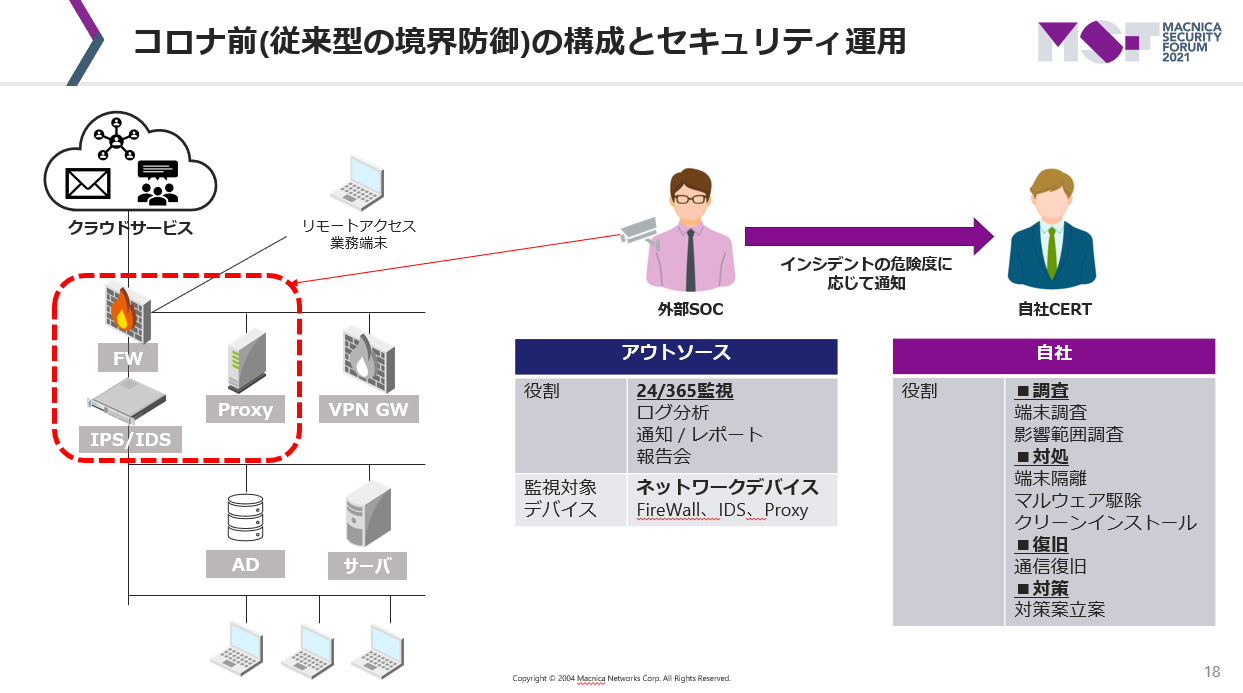

この製造業では、境界防御を前提としたネットワーク構成が更改前の状況で、メールやファイル共有でSaaSを利用されているものの、社内ネットワークを経由したインターネットアクセスが前提でした。運用については、ファイアウォールやIPS/IDS、プロキシなどのネットワーク型のセキュリティ機器に関して外部SOCに運用をアウトソースしていましたが、暗号化されたHTTPSがWeb通信の大半となっており、SOCベンダーからのアラート通知がほぼなくなっていました。また、自社に設置されているCSIRTは、端末調査から対処、復旧、対策検討など全て実施していました。外部SOCが相関分析を実施してCSIRTに通知されるものの、SOCから出てくるアラートの根拠が不十分なため、結局は自社で調査をして対処せざるを得ない状況に。担当者のスキルや工数面でも大きな課題が顕在化しており、改めてシステム構成や外部SOCの役割、そして自社のCSIRTの役割を見直したのです。

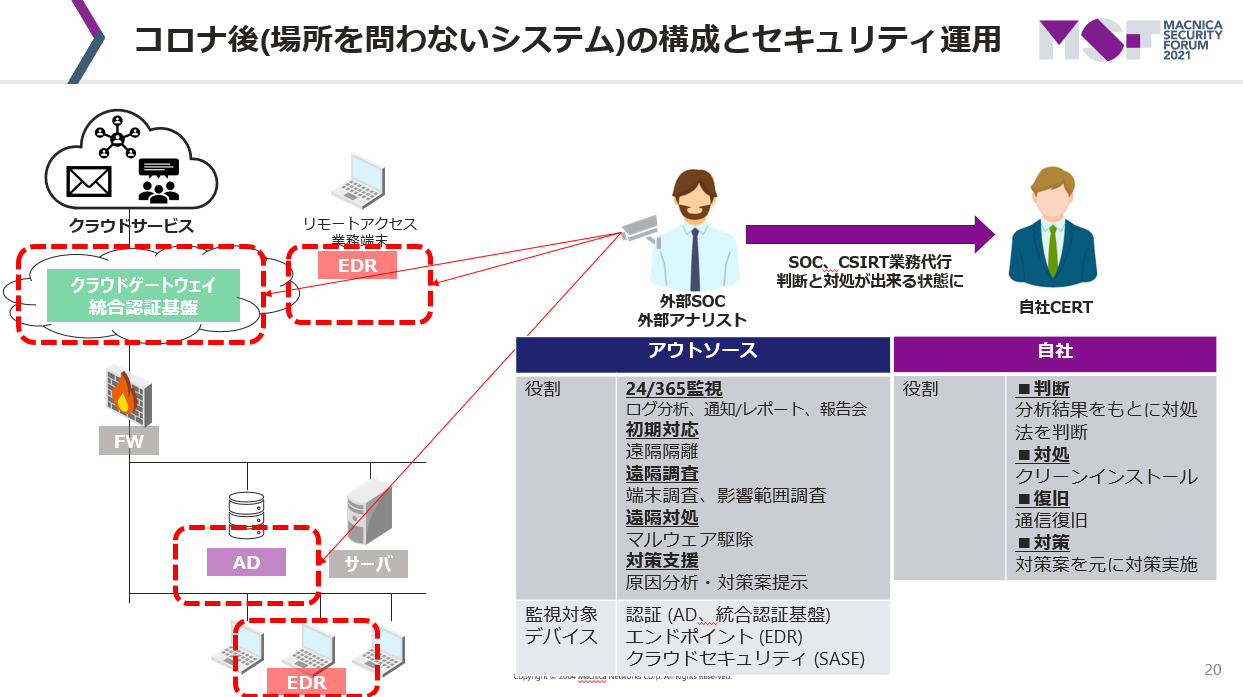

新たなネットワーク環境では、業務環境のクラウド化を推し進めながらゼロトラストの実現を果たしています。HTTPSの通信が80%を超えていたことでネットワークセキュリティの役割を十分に果たしていないと判断し、IPS/IDSを外し、社外からのアクセス増に備えてプロキシや認証などをクラウド化、クラウドゲートウェイや統合認証基盤を導入しています。また、社外での利用が進むエンドポイントに対しては、EDRを新たに導入しています。

運用に関しては、監視対象のシステムをEDRやクラウドゲートウェイに集中させ、アラート通知しか行っていなかった外部SOC事業者の役割を改め、初期の対応から遠隔調査・対処、そして対策支援まで実施できる事業者を選択しています。その結果、CSIRTは調査結果を判断して自社でしかできない関係部門との調整や対処復旧に時間を割くことができるようになっています。今後は業務システムのクラウド化をさらに推し進めていき、どこでも社内と変わらない業務環境が提供できるような仕組みづくりを進めていく計画です。また、ランサムウェアによって製造現場の操業停止をはじめ、海外拠点からのマルウェア侵入などさまざまなインシデント事案が続いていることからも、PSIRTを新たに立ち上げ、外部のセキュリティ専門家を使ってリスク判定やルール整備・要件策定を実施していく予定です。

この事例から学べることは、重要性の高いセキュリティログにフォーカスし、これらのログが運用できるベンダーを選定したこと。そして、運用をアウトソースする場合はCSIRTの役割まで支援できるベンダーを選定し、自社のリソースを判断や対処に集中させたこと。そして、組織全体のセキュリティリスクを明確化して最適な環境および体制構築が可能な伴奏型のセキュリティパートナーが選択できたことでしょう。

マクニカが提供するソリューション

大きな転換期を迎える企業のネットワーク環境において、マクニカではゼロトラスト時代に求められる高度なセキュリティ環境の整備および最適な運用支援を行うソリューションを提供しています。

まずはエンドポイントやクラウドセキュアWebゲートウェイ、そして認証基盤も含めた運用監視サービスです。マクニカでは、CrowdStrikeやTaniumといったEDR製品を取り扱っているだけでなく、その運用サービスも提供しており、Microsoftが提供するMicrosoft Defender for Endpoint(旧:Microsoft Defender ATP)やCarbon Blackなど豊富なEDR製品の運用実績があります。同様に、認証やクラウドセキュアWebゲートウェイなどクラウドセキュリティログを含む統合ログの監視サービスも合わせて提供可能で、監視対象を順次拡張することも容易です。

次に提供できるのが、マクニカのエキスパートが手掛ける、お客さまのCSIRT業務を支援するスレッドハンティング&インシデントレスポンスサービスです。リモートのフォレンジックツールを活用することで脅威をあぶりだし、検知から予防まで全てのフェーズにおける支援を行います。なかでも、自社で不足しがちな調査フェーズをエキスパートが代行することが可能となっており、CSIRTの専門家が必要な部分をアウトソースすることができるだけでなく、社内のCSIRT部隊の成熟度向上にも貢献します。

そして最後に紹介するのが、お客さまのセキュリティ戦略策定を支援するセキュリティアドバイザリーサービスです。セキュリティ経営ガイドラインなど政府が公表しているガイドラインの知見とともに、実態のセキュリティ脅威動向に基づいてお客さまの情報システムや事業のデジタル活用にあたってのセキュリティ向上を支援するサービスです。このサービスによって、デジタル利活用のリスク評価やインシデントが発生しにくいシステム整備、そして万一インシデントが発生した際にも事業へのインパクトを最小限に抑える、いわゆるサイバーレジリエンスな体制構築支援を行います。

新たな時代に求められるセキュリティ環境とその最適な運用体制について、改めて検討してみてはいかがでしょうか。

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。

その他の講演内容はこちら▼

クレジットカード情報窃取「Webスキミング」がEC事業者に厄介なワケ