考え方は理解できるけど、結局どこから始めるの? ゼロトラスト実現の理想と現実

-

│

ゼロトラストとは

企業におけるセキュリティの考え方として注目されている"ゼロトラスト"。シンプルに言えば、ネットワークやセキュリティにおいて「何も信頼しない」ことを前提とした考え方で、2010年にForrester Researchのアナリストによって初めて提唱されたものです。今では、NIST(National Institute of Standards and Technology:米国立標準技術研究所)にて「SP 800-207: Zero Trust Architecture (A) ZT2nd DRAFT」として、ゼロトラストがクラウド化・テレワーク型社会におけるセキュリティモデルとして紹介されているだけでなく、企業セキュリティに対する新しいアプローチとしてゼロトラストセキュリティモデルを実装したGoogleの「BeyondCorp」が登場しているなど、ゼロトラストというキーワードがさまざまなシーンで話題になっています。

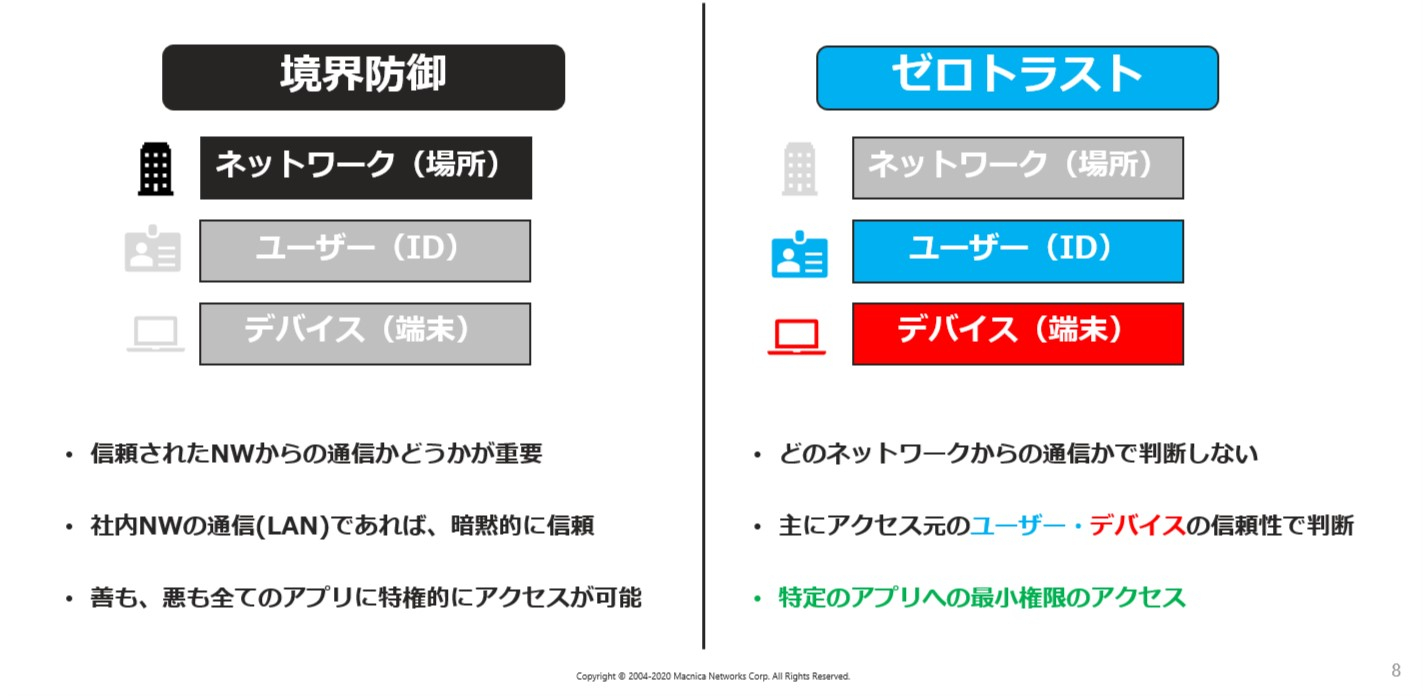

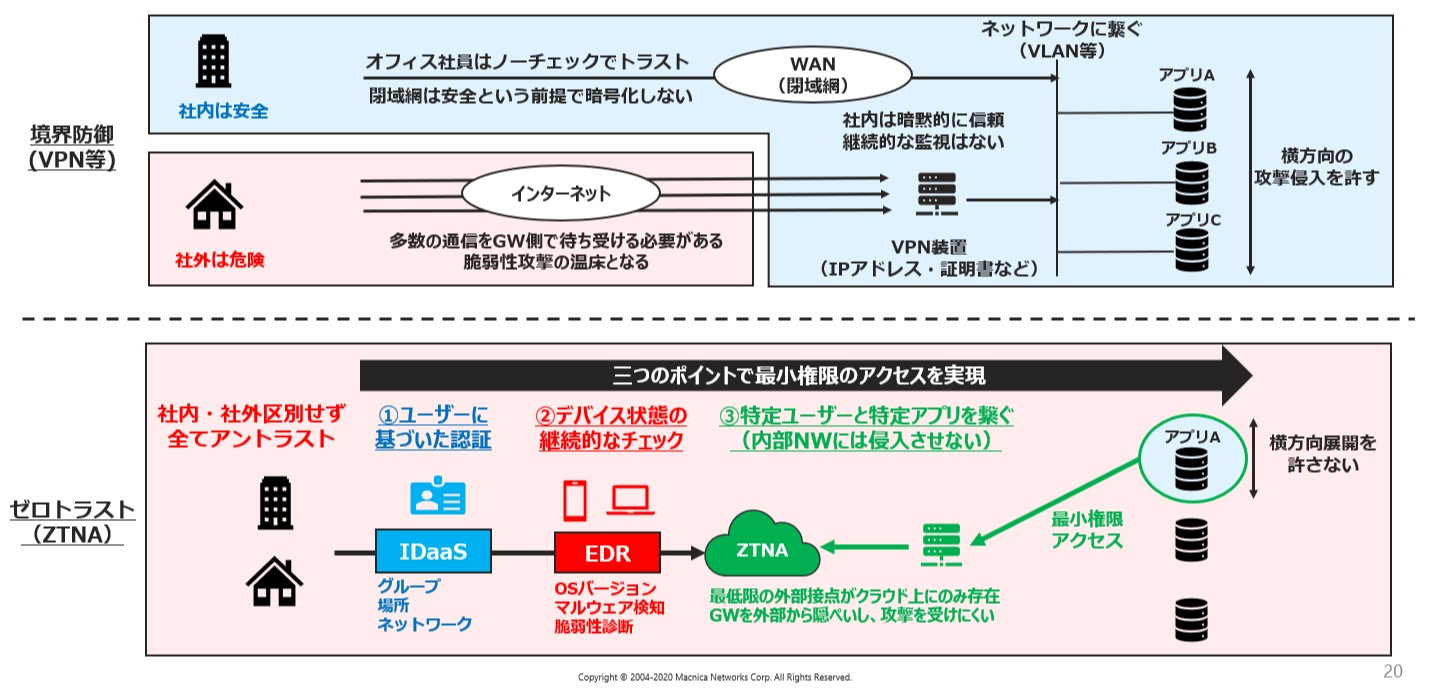

このゼロトラストがこれまでのセキュリティと違うのは、信頼をどう担保するのかという手法が大きく変わってくる点です。従来型の境界型防御では、企業内に閉じた形で構築されているネットワークからの通信をもとに信頼に足るアクセスかどうかが判断していましたが、ゼロトラストの考え方では、アクセスしてくるユーザーやデバイスが正しいかどうかをもとに信頼を担保していくことになります。 テレワークが進む現在では、企業が持つ情報リソースに、自宅を含めたあらゆる環境からアクセスしてくることが想定されます。その元となるユーザーやデバイスの信頼性に基づいてアクセス可否を判断し、さらに信頼性に応じて最小権限でリソースへのアクセスを許可していくことが、ゼロトラストにおいて重要なポイントです。

テレワークが進む現在では、企業が持つ情報リソースに、自宅を含めたあらゆる環境からアクセスしてくることが想定されます。その元となるユーザーやデバイスの信頼性に基づいてアクセス可否を判断し、さらに信頼性に応じて最小権限でリソースへのアクセスを許可していくことが、ゼロトラストにおいて重要なポイントです。

ゼロトラスト注目の背景にある「企業IT環境の変化」「境界型防御の限界」

ゼロトラストが大きな潮流となった背景には、企業におけるIT環境の変化とともに、境界型防御では防ぐことが難しい高度化した脅威への新たな対策が必要になってきたことが挙げられます。

前提として、出社して社内ネットワークに接続して業務を行う従来型のスタイルは残るものの、SaaSをはじめとしたクラウドサービスの広がりのなかで、自宅を含めた社外からのアクセスを、PCだけでなくスマートフォンに代表されるモバイルデバイスを用いてアクセスするというユースケースが急増しています。そんな新たな環境に適用するためには、セキュリティの考え方を変えていかざるを得ない状況にあるのです。

そんな状況のなか、新型コロナウイルス感染症(COVID-19)が大きくビジネス環境を一変させ、働き方改革の動きと相まって、多くの企業がテレワークを推進するようになったことはご存じのとおりです。その結果、社内に閉じていたユーザーやデバイスが社外に数多く存在することとなり、境界部分の通信が逼迫する事態に。また、SaaSの利便性を高めるためにインターネットへのダイレクトアクセスを可能にするローカルブレイクアウトの検討が進むことで、設置していた境界型防御を経由しない通信が増大する可能性も出てきました。そんな急激な変化のなかで、セキュリティの新たな考え方が模索され、そこにマッチしたものとしてゼロトラストが注目されるようになったのです。

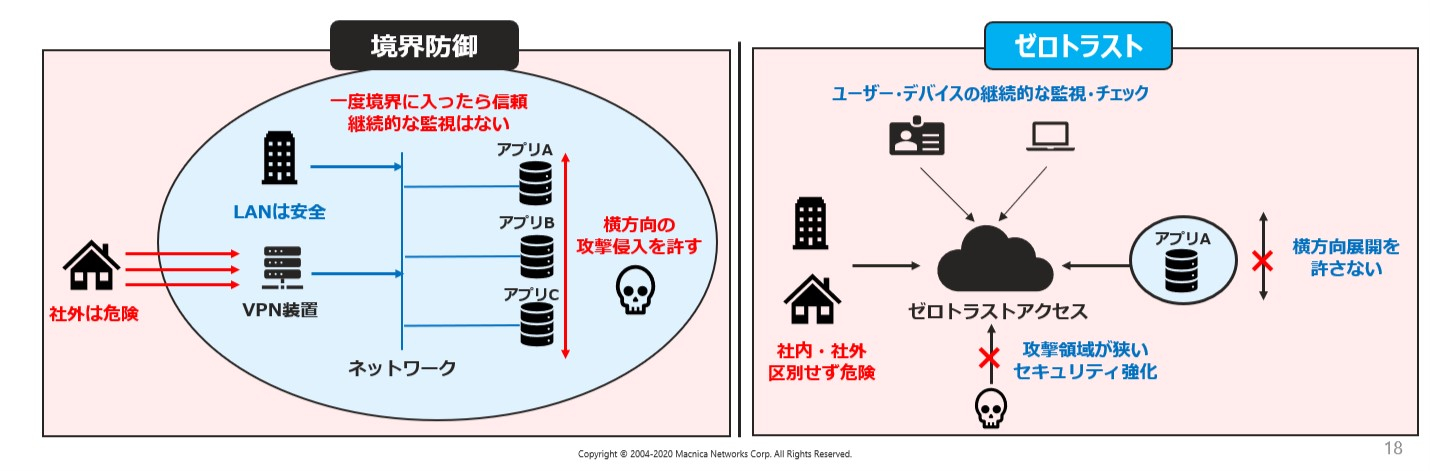

同時に大きな課題となっていたのが、従業員は悪さをしないという性善説で整備されてきた、本来安全であったはずの境界内で発生している脅威の増加です。従来は境界部分だけをチェックしておけばよかったはずが、今では標的型攻撃も含めた高度化された脅威の広がりとともに、従業員が機密情報を持ち出す内部不正といったインシデントも発生し、境界内部にも脅威が存在することが顕在化してきています。侵入されることを前提としたセキュリティの考え方にシフトせざるを得なくなってきたことも、ゼロトラストの重要性が高まる大きな要因として挙げられます。

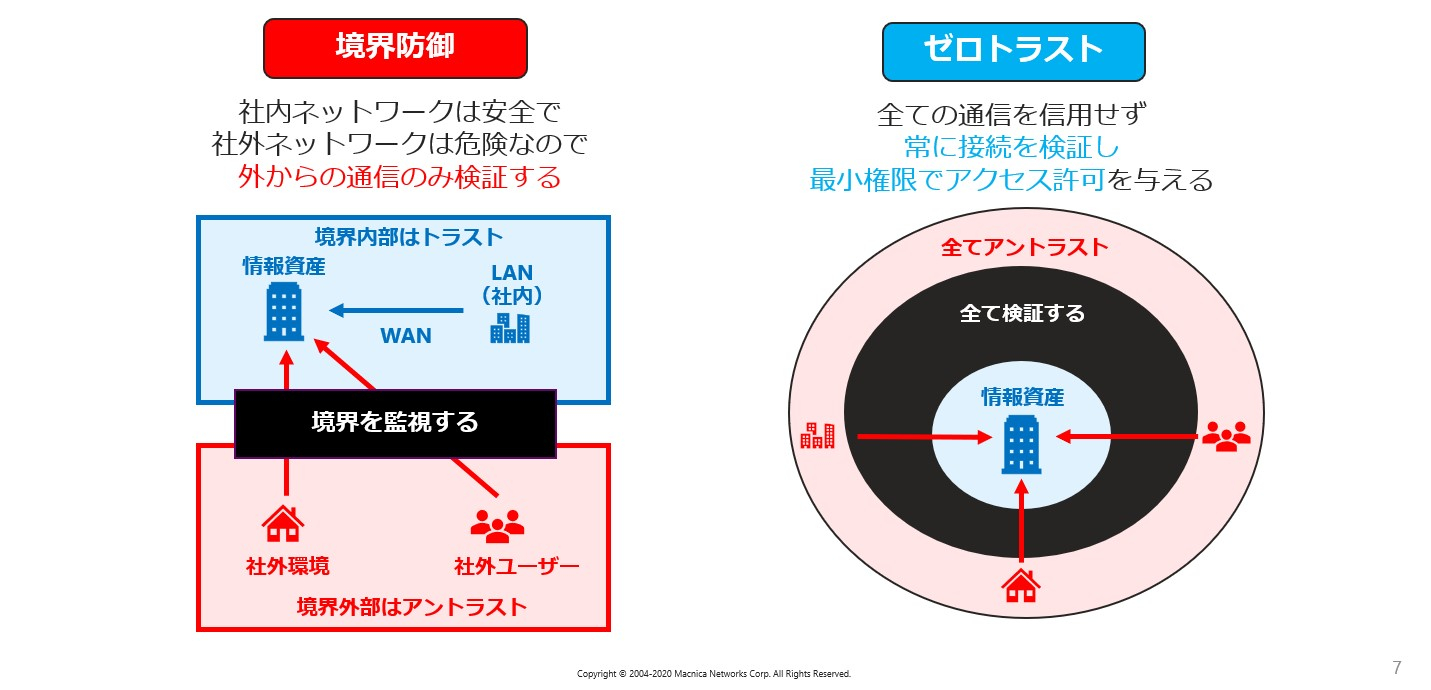

そんな背景から、全ての通信を信頼せずに接続を常時検証し、最小権限でアクセス許可を与えるというゼロトラストの考え方に移行する必要性が多くの企業で認識されてきているのです。

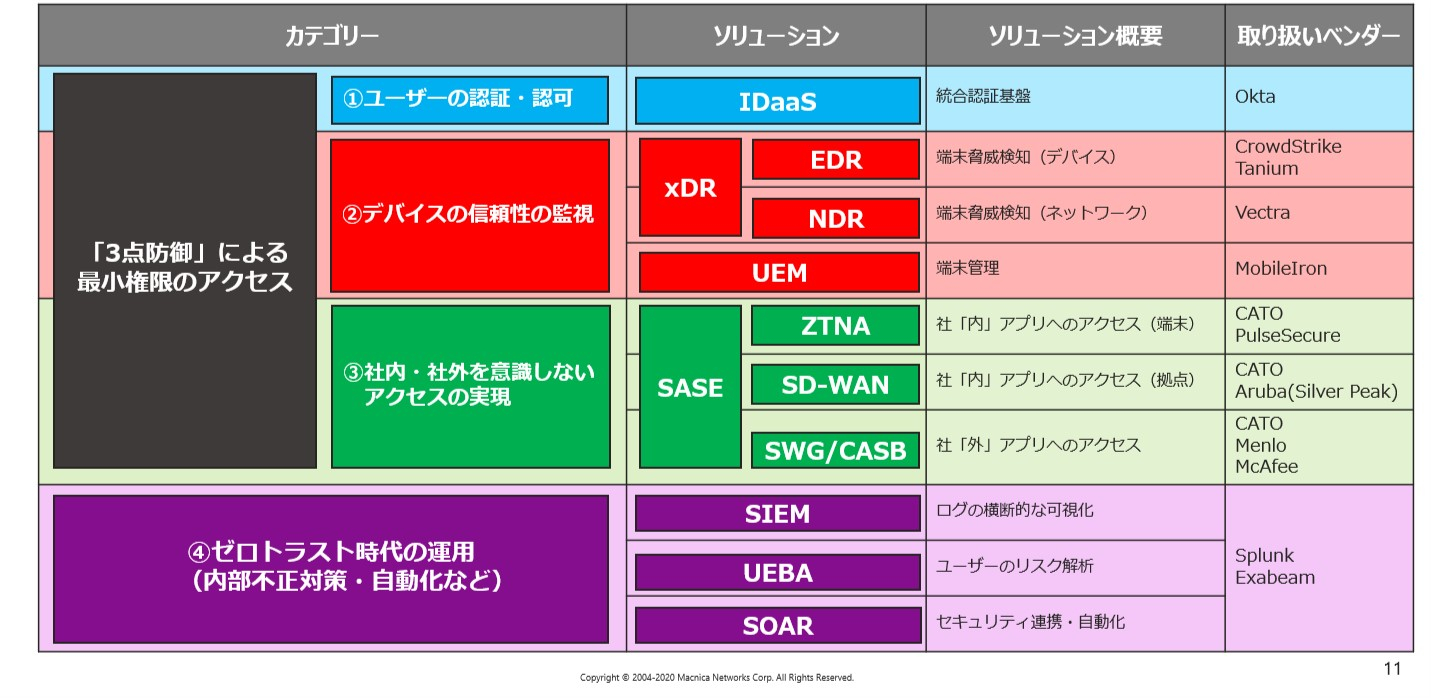

ゼロトラストを実現するために必要な4つのポイント

ゼロトラストの考え方は多くの企業に広まりつつありますが、具体的にどのような形でゼロトラストの環境を整備すればいいのか、その答えに窮している企業は少なくありません。では、どんなポイントでゼロトラスト環境を実現していけばいいのでしょうか。

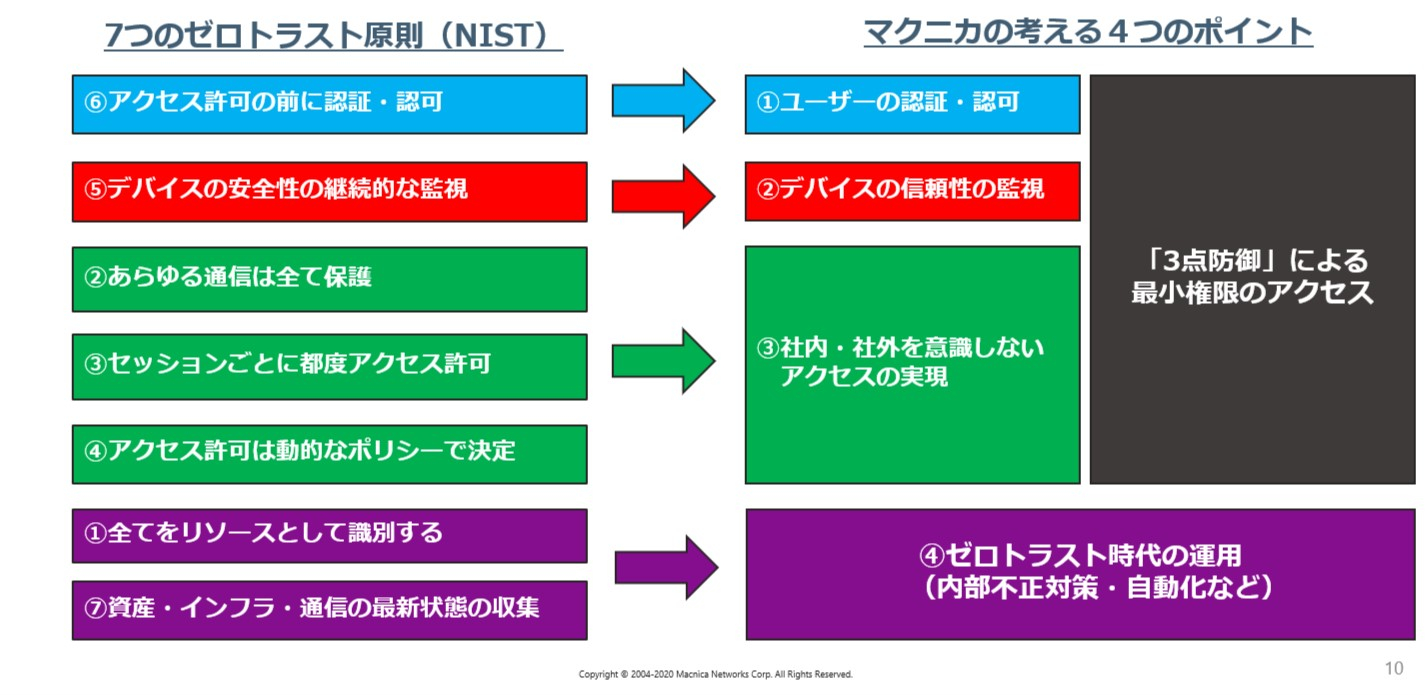

そこで参考になるのが、NISTが示したSP 800-207です。このなかでは、7つのゼロトラスト原則が提唱されていますが、それらは次の4つのポイントにまとめることが可能です。

- 認証・認可の実現:従来のネットワークに基づいたものから、デイバスやユーザーに基づいた認証・認可を実現するための環境づくりが必要。

- デバイスの安全性を監視:従来は証明書など静的な情報による信用を前提としていたが、たとえ証明書が入っていたとしても悪意のある内部の人間が不審な行動をする可能性も。そのため、デバイス内の脅威や振る舞いといった動的なデバイスの状態に基づいて信用に足るかどうか判断できる仕組みが必要。

- ゼロトラストなアクセス許可:これまでは社外からの通信のみを厳格にアクセスチェックしていたが、ゼロトラストを意識し社内・社外の経路問わず、最小権限のアクセス許可を実施。

- ゼロトラスト時代の運用変革:境界を超える通信における外部脅威のみをチェックしていた従来の環境から、内部・外部の脅威検知も含めた可視化や対応の自動化が必要に。特に標的型攻撃など高度な脅威が増えるなか、侵入されることを前提にした対策や内部における脅威検知もしっかりと行っていくことが必要。

ゼロトラストを満たすためのソリューション群

このゼロトラストにおける4要素を実現するための環境づくりに役立つソリューションとその役割などについて、具体的に見ていきましょう。 まず認証・認可を実現するためには、ローカルブレイクアウトなどの環境も考慮したうえでクラウドサービスとしての認証基盤となるIDaaS(Identity as a Service)がその役割を果たします。IDaaSとは、SaaSなどの各種クラウドサービスはもちろん、社内のオンプレミス環境も含めて統合的にID管理を実現するソリューション。各アプリケーションに対するシングルサインオンを実現する認証機能をはじめ、本来は個別に実施するサービスごとのID管理を統合することが可能な機能が備わっています。サービスごとのアクセス権の付与といった認可機能やログ収集による監査機能なども実装されています。

まず認証・認可を実現するためには、ローカルブレイクアウトなどの環境も考慮したうえでクラウドサービスとしての認証基盤となるIDaaS(Identity as a Service)がその役割を果たします。IDaaSとは、SaaSなどの各種クラウドサービスはもちろん、社内のオンプレミス環境も含めて統合的にID管理を実現するソリューション。各アプリケーションに対するシングルサインオンを実現する認証機能をはじめ、本来は個別に実施するサービスごとのID管理を統合することが可能な機能が備わっています。サービスごとのアクセス権の付与といった認可機能やログ収集による監査機能なども実装されています。

また、デバイスの安全性を監視する際には、デバイスの挙動を監視して保護することが可能なEDR(Endpoint Detection and Response)や、PCやスマートフォン、タブレットなどあらゆるデバイスを管理することが可能なUEM(Unified Endpoint Management)などが有効です。

EDRは、これまでのアンチウイルスソフトウェアのようにシグニチャを基準にマルウェアの侵入、感染を未然に防ぐものとは異なり、エンドポイント側の振る舞いを監視し、怪しい挙動を検知したうえで制御する仕組みで、マルウェア感染後の被害を最小限におさえることが目的のソリューションです。高度な攻撃手法を駆使する昨今の脅威対策では、シグニチャベースのソリューションだけでは防御することが困難となっており、挙動を監視するEDRが大きなトレンドとなっています。

UEMは、モバイルデバイス管理としてのMDMやその発展形であるEMMなどの機能を内包しながら、IT資産管理が担うPCなどのクライアント管理機能を持った統合的なエンドポイント管理ソリューションとなります。

アクセス許可については、クラウドセキュリティとしてプロキシ機能やフィルタリング機能を提供するクラウドSWG(Secure Web Gateway)やクラウドサービスにおける利用状況の可視化や制御を行うCASB(Cloud Access Security Broker)、SWGとセットで利用することでプライベートゾーンへのアクセスを制御することが可能なZTNA(Zero Trust Network Access)、ソフトウェアによってWAN側の制御を行うことでネットワークの可視化を可能にするSD-WANなどが機能として必要になり、それらを複合的なソリューションとしてまとめているのがSASE(Secure Access Service Edge)と呼ばれるものです。

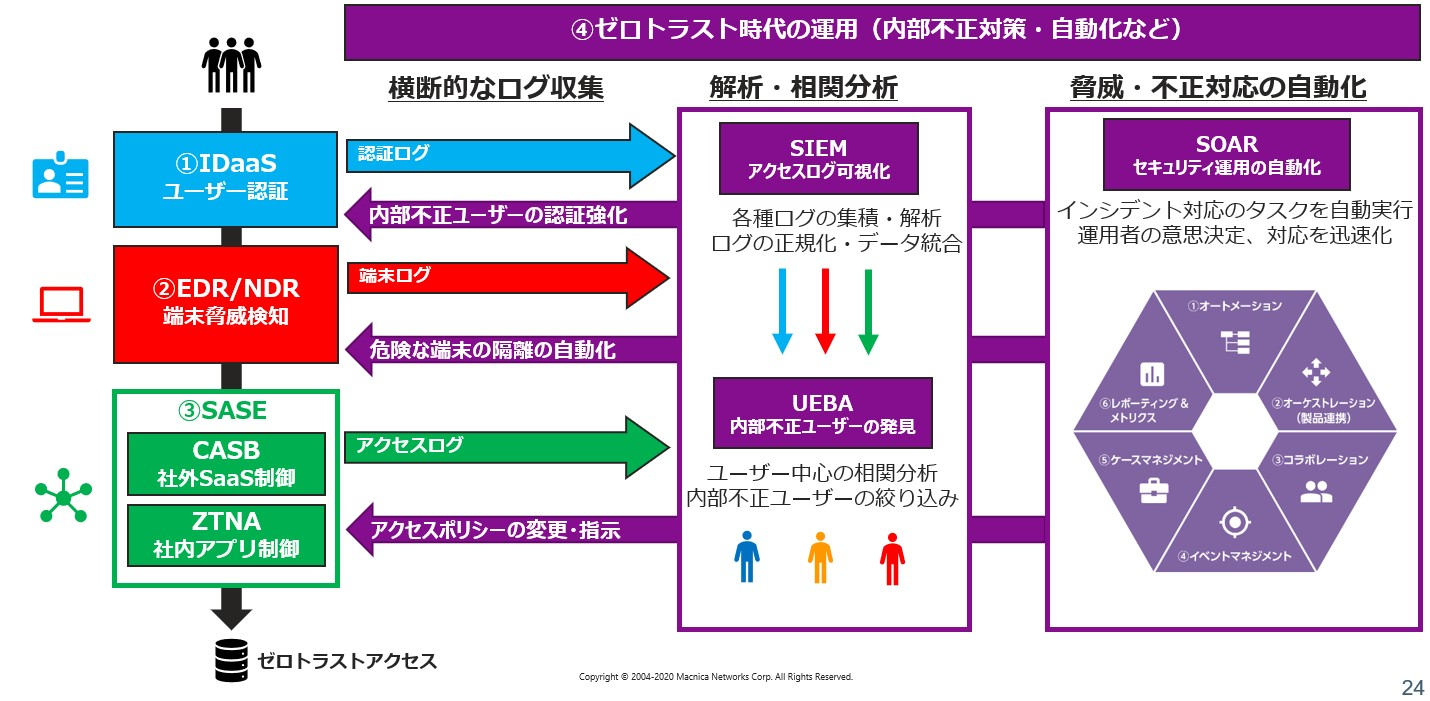

運用変革については、統合的なログを収集して脅威の可視化を実現する統合ログ管理としてのSIEM(Security Information and Event Management)、そしてセキュリティ運用の自動化に貢献するSOAR(Security Orchestration, Automation and Response)などが台頭するソリューションになります。

このように、ゼロトラストは、単一のソリューションを導入することで実現できるものではありません。それぞれの要素に有効なソリューションを選択し、うまく連携させていくことでゼロトラスト環境が実現できるようになるのです。

ゼロトラスト環境を実現するソリューションの組み合わせ

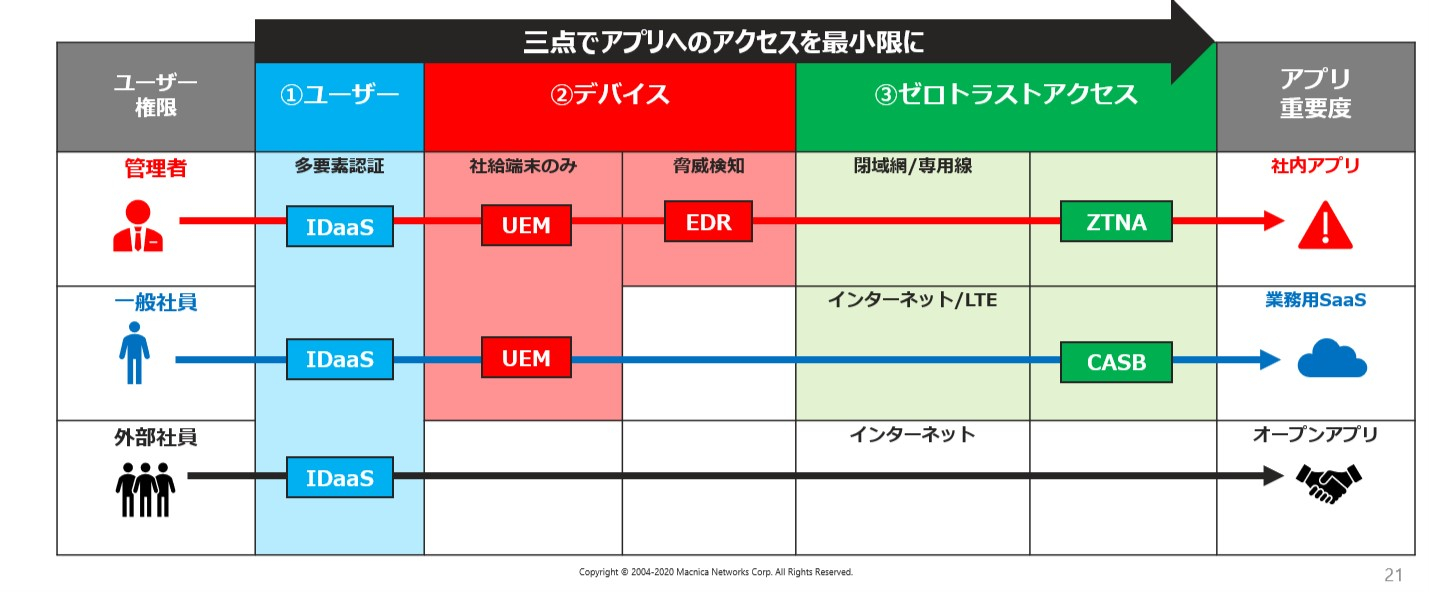

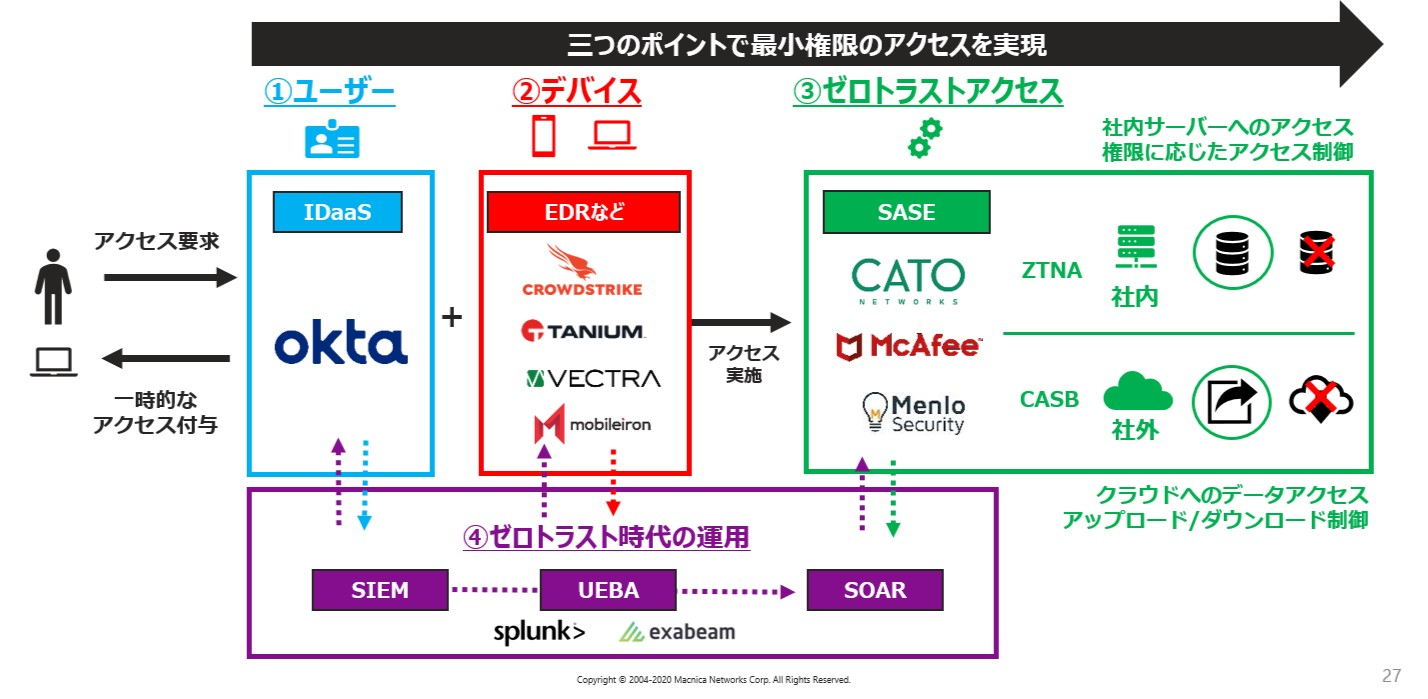

これらのソリューションをどう組み合わせていくべきなのか、ここで具体的なイメージを紹介します。これまで紹介した各ソリューションを以下のように組みわせることで、ゼロトラスト構成が完成するイメージです。 従業員が社内のリソースに対してアクセスする際には、クラウド上に展開している認証基盤であるIDaaSにて、生体情報も含めた多要素認証などを用いてユーザーが正しいかどうかの認証を実施します。加えて、アクセスしてきたデバイスが正しいかどうかは、エンドポイント保護に役立つEDRや端末管理のUEMなどの情報をもとに、IDaaS側で確認することで、ユーザーやデバイスの信頼性を把握します。ここでは、IDaaSやEDRとの連携が欠かせません。

従業員が社内のリソースに対してアクセスする際には、クラウド上に展開している認証基盤であるIDaaSにて、生体情報も含めた多要素認証などを用いてユーザーが正しいかどうかの認証を実施します。加えて、アクセスしてきたデバイスが正しいかどうかは、エンドポイント保護に役立つEDRや端末管理のUEMなどの情報をもとに、IDaaS側で確認することで、ユーザーやデバイスの信頼性を把握します。ここでは、IDaaSやEDRとの連携が欠かせません。

ただし、ユーザーおよびデバイスが正しさを判断した段階でも、社内リソースにフルアクセスできるわけではなく、一時的なアクセス権を付与する形です。

リソースへの具体的なアクセス時には、最小権限でのアクセス許可が必要となるため、社内リソースに対してユーザーとの仲介を果たすZTNAを用いて、アプリケーションごとの権限に応じたアクセス制御を実施します。一方、社外のリソースについては、クラウドSWGやCASBなどを駆使してリソースへの個別制御やアップロード・ダウンロードなど詳細な制御を行っていきます。

そして、これら全てのプロセスについて、それぞれのサービスやアプリケーションから得られるログをSIEMで収集することで、ログの可視化が実現できます。また、脅威につながるプロセス発生に備えて、SOARを用いて管理者への通知や通信の遮断といった処理をプレイバックにて事前設定しておけば、運用の自動化を実現することができます。

ゼロトラストにおけるソリューション連携イメージ

マクニカネットワークスでは、これらゼロトラストを実現するための各種ソリューションを体系的に提供しており、それぞれを柔軟に連携させることで企業におけるセキュアな環境づくりを支援しています。前述したとおり、ゼロトラストは単一のソリューションで完結するわけではなく、各ソリューションを連携させて行くことが重要になってきます。ここで各ソリューションの連携について、具体的に見ていきます。

まず、代表的なソリューション群としては、IDaaSに関してはOkta、EDRではCrowdStrike、UEMではMobileIron、ZTNAではPulseSecure、CASBではMcAfee、そしてSASEではCato Networksなどがあります。そして、運用改革としてのSIEMやSOARではSplunkが代表的なものになってきます。ゼロトラスト実現に向けては、これらの製品以外にもさまざまなものが提供されていますが、何よりも重要なのは製品間の連携が柔軟に実施できるかどうかです。

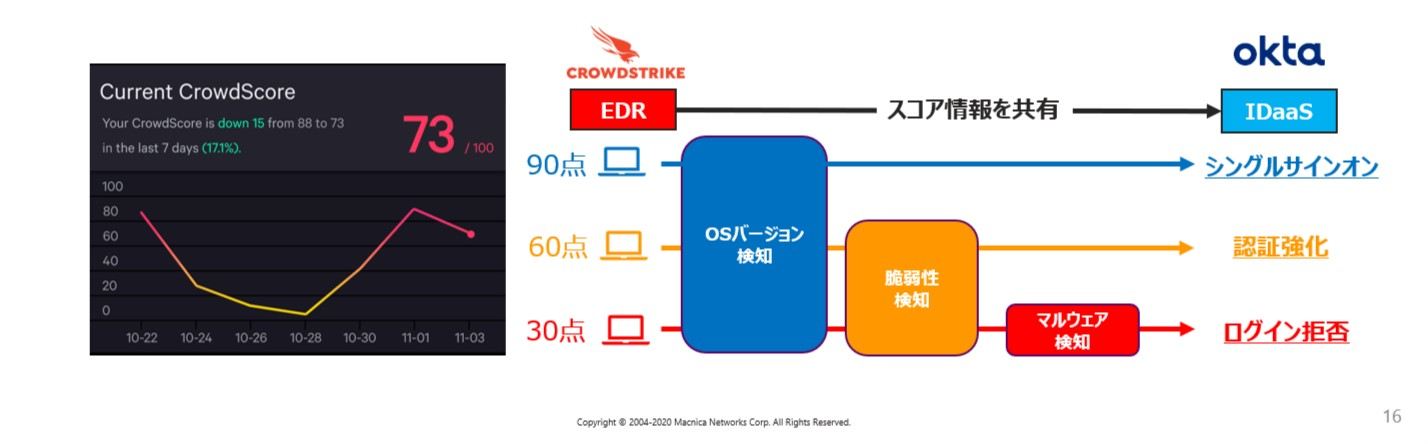

ここで、IDaaSとEDR、UEM、そしてZTNAを連携させた構成例を紹介します。もともとゼロトラストではユーザーやデバイスが正しいかどうかをIDaaS側で判断できる情報が必要で、その際にエンドポイント上でエージェントとして機能するEDRやUEMなどの情報を利用します。例えば、EDRであるCrowdStrikeでは、デバイスのOSバージョン管理やマルウェア検知に必要なデバイスの脅威情報を収集しており、この脅威情報をIDaaSであるOktaが認証を行う際の材料として役立てることができます。もし、CrowdStrikeでデバイスのリスクスコアが低いという判断があれば、通常通りOktaによるシングルサインオンを可とするだけでなく、条件付きで多要素認証を用いてアクセスを許可するといった制御が可能です。逆にリスクスコアが高いと判断されれば、アクセス自体を拒否することで、セキュアな環境を維持することができます。

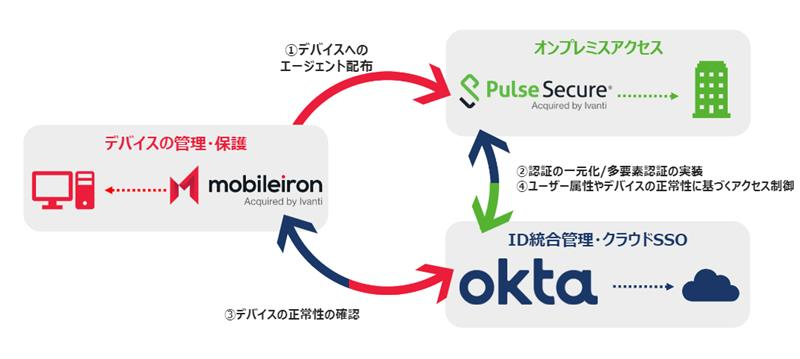

また、アクセスしてきたユーザーおよびデバイスの状態に応じて、社内にあるどのサーバへのアクセスが可能かどうかをIDaaSと連携したZTNAとしてのPulse Secureが判断することができますが、この判断材料として連携しているEDRやUEMの情報が活用されることになります。

モバイルデバイスを利用する際も、各ソリューションによる連携が重要になってきます。スマートフォンにはiOSやAndroidなどのOSが利用されており、主にはUEMツールの1つであるMobileIronなどが役立ちます。MobileIronの場合、対応可能なモバイルデバイスの情報把握はもちろん、対応できないデバイスに対しての策も備わっています。OS脆弱性を悪用した攻撃や中間者攻撃、マルウェアアプリの検知などをはじめ、デバイスのインターネット接続を切断したりデバイス内の企業データを遠隔削除したりといった脅威対処機能が備わったThreat Defense機能によって、安全な形でモバイルデバイスが利用できる環境を提供します。これらUEMやThreat Defenseなどからもたらされるデバイス情報をもとにOktaにて正しいデバイスかどうか、正常に稼働しているデバイスかどうかが判断できるようになるのです。このモバイルデバイスにおいても、ZTNAであるPulse Secureと連携させることで、社内リソースへのアクセス制御も容易に実現できます。

このように、各ソリューションを連携させることで、ゼロトラスト環境を企業内に整備していくことができることをしっかりと念頭においておきましょう。

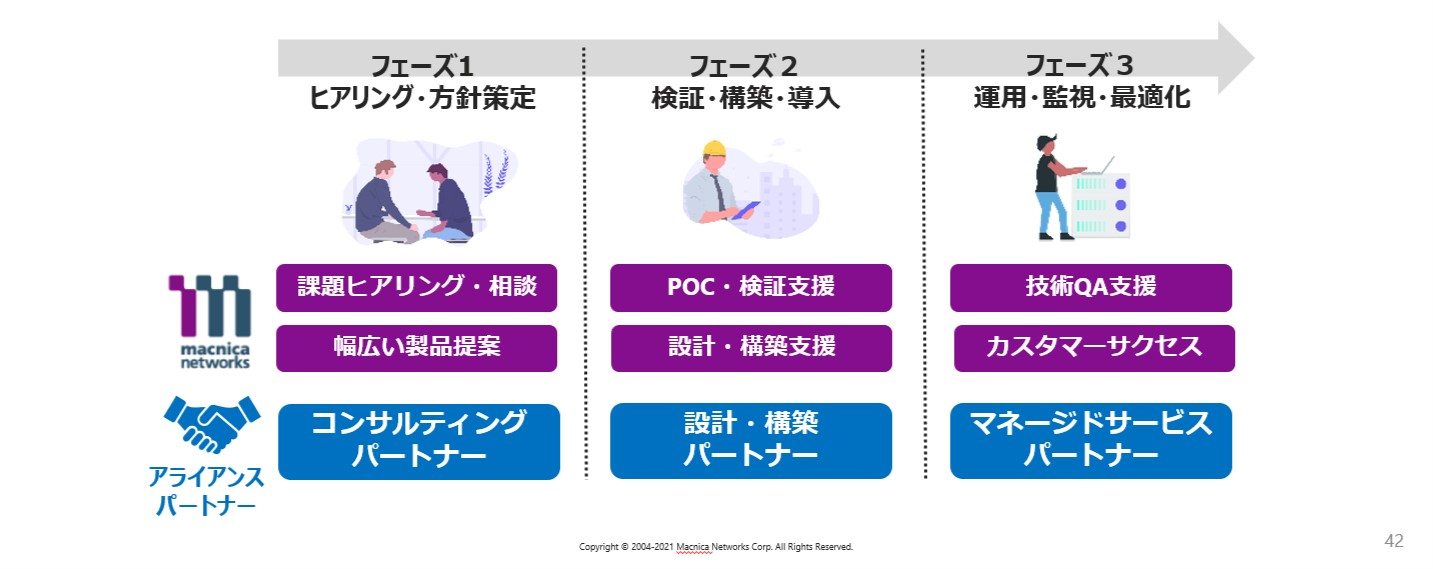

特にゼロトラスト実現に向けては、既存環境も含めた複数のソリューションを連携させていくことで理想的な環境づくりが可能になるため、幅広いソリューションの提供と豊富な構築実績を持つパートナーによる支援が欠かせません。

マクニカネットワークスでは、企業の導入フェーズに合わせてゼロトラストの導入支援サービスを提供しています。既存環境におけるセキュリティ対策の状況を把握したうえで、ゼロトラスト化の検討から方針決定、検証、構築、導入、運用支援までを一気通貫で支援しており、これまで紹介したソリューション以外も含めて、企業に合わせたゼロトラスト環境を提案することが可能です。ゼロトラスト実現に向けた第一歩を踏み出すためにも、ソリューションはもちろん、それらをうまく連携させることができるパートナー選びも意識していただければと思います。

------------------------------------------------------------------------------------

ホワイトペーパー:" 絵に描いた餅" はもういらない

検証から見えてきた現実的 な ゼロトラストの最適解

多くのベンダがゼロトラストについてさまざまなソリューションを提供

している状況にあるが、果たして現実的な解となっているのだろうか。

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、

ベンダが語る " 都合のいい " ゼロトラストに踊らされないための、

その考え方について紐解いていきたい。

------------------------------------------------------------------------------------

ホワイトペーパー:必要な機能は個別のSaaSで調達、でもUX的に大丈夫?

クラウド時代に失敗できないIDaaS選定ガイド

IDaaSは、昨今大きな話題となっているゼロトラストセキュリティにおける

重要な役割も期待されていることから、しっかりとした視点で製品を選んで

いく必要がある。今回は、そんなIDaaSの現状について見ていきながら、

どんな視点で選んでいくべきなのか、その勘所について詳しく解説する。

------------------------------------------------------------------------------------

セキュリティと利便性を備えた認証システムMobileIron Access

クラウドサービスの利便性を損なわず、 セキュアに使うためにはどうすれば

いいのかについて、モバイルにおけるクラウド導入時の課題や懸念事項を

改めて考えながら、その解決策となる"MobileIron Access"をご紹介。

※本記事は2021年5月に開催した「Macnica Security Forum 2021」の講演内容を元に執筆しています。

その他の講演内容はこちら▼

多くのセキュリティ機能の実装が必要なSASE、どこから手を付けるべき? SASE構築のファーストステップにクラウドSWGを選択すべき理由