真のゼロトラストを実現する現実的な導入ステップ およびモバイルデバイスでのゼロトラスト検討【後編】

-

│

モバイルゼロトラストとは?

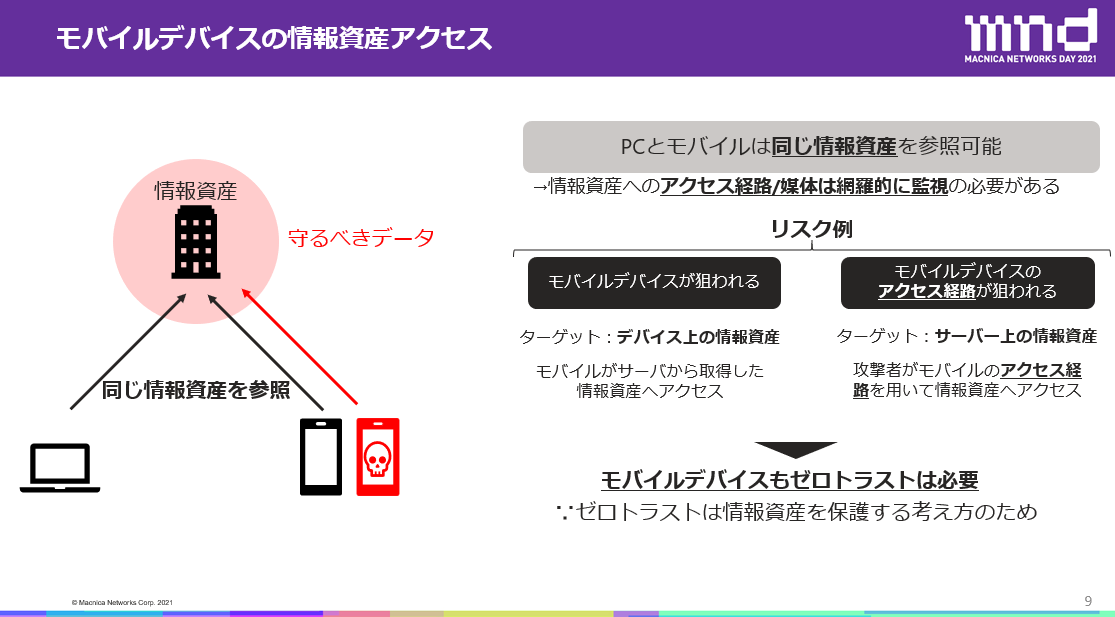

PCのゼロトラスト化を推進している企業が増えているなか、モバイルデバイスにもゼロトラストの考え方があるのをご存じの方は少ないのではないでしょうか。モバイル活用しているお客さまの統計データ(弊社独自調査)を見ても、モバイルデバイスからオンプレミスやクラウド上にある情報資産を活用している方は8割に及んでおり、モバイルデバイスにおけるゼロトラストを考える必要があります。

モバイルデバイスの活用における具体的なセキュリティリスクとして、従業員のモバイルデバイスが攻撃者に狙われて情報が窃取されることがあげられますが、忘れがちなのはモバイルデバイスのアクセス経路が狙われることです。そのため、モバイルデバイスであってもゼロトラストが必要になるわけです。 実際に、BYODによって全てのモバイルデバイスのアクセスを許可している、利用状況が把握できていないためアクセスポリシーが適切かどうか判断できない、一度認証してしまうと制御できないといった状況が発生しているケースもあります。PCとモバイルデバイスは使い方の違いがあり、PCで行うことがモバイルデバイスに当てはまらない場合も少なくありません。その意味でも、モバイルデバイスの特徴をしっかり把握した上で、ゼロトラストを検討していくことが必要です。

実際に、BYODによって全てのモバイルデバイスのアクセスを許可している、利用状況が把握できていないためアクセスポリシーが適切かどうか判断できない、一度認証してしまうと制御できないといった状況が発生しているケースもあります。PCとモバイルデバイスは使い方の違いがあり、PCで行うことがモバイルデバイスに当てはまらない場合も少なくありません。その意味でも、モバイルデバイスの特徴をしっかり把握した上で、ゼロトラストを検討していくことが必要です。

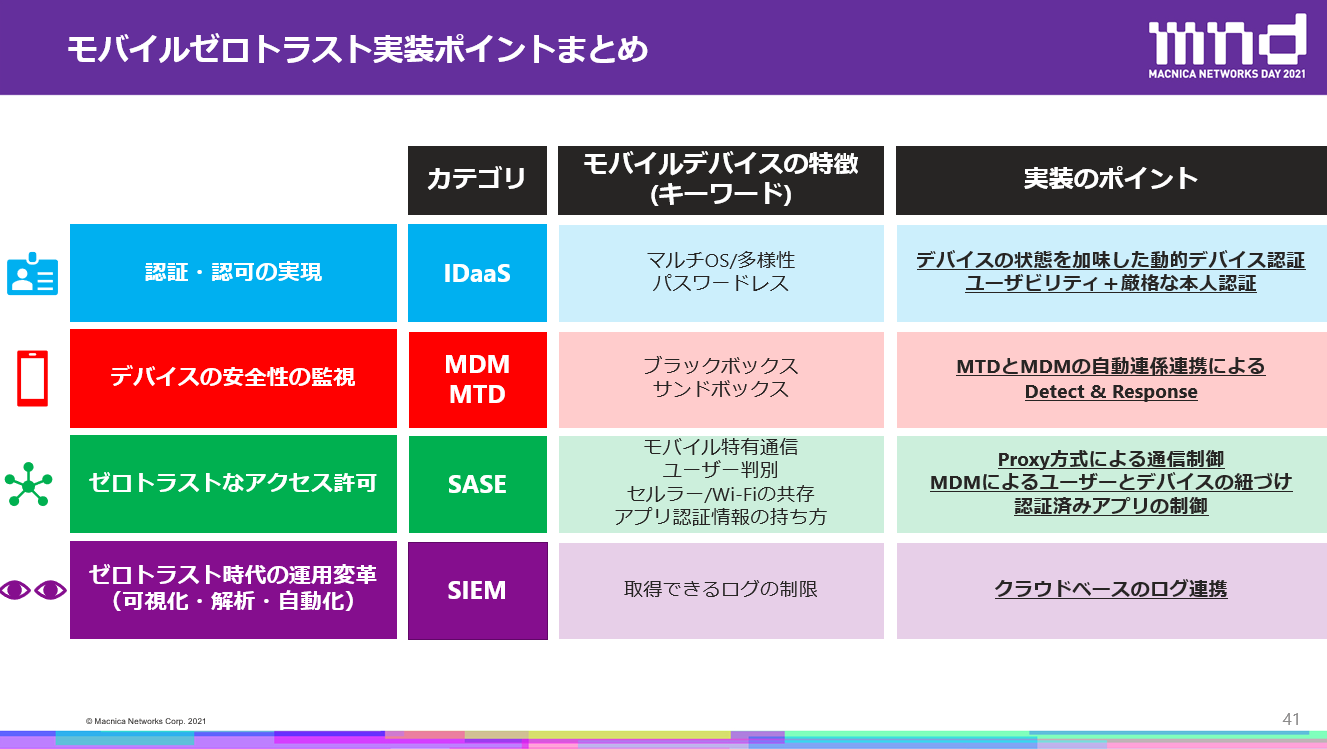

モバイルゼロトラスト実装のポイント

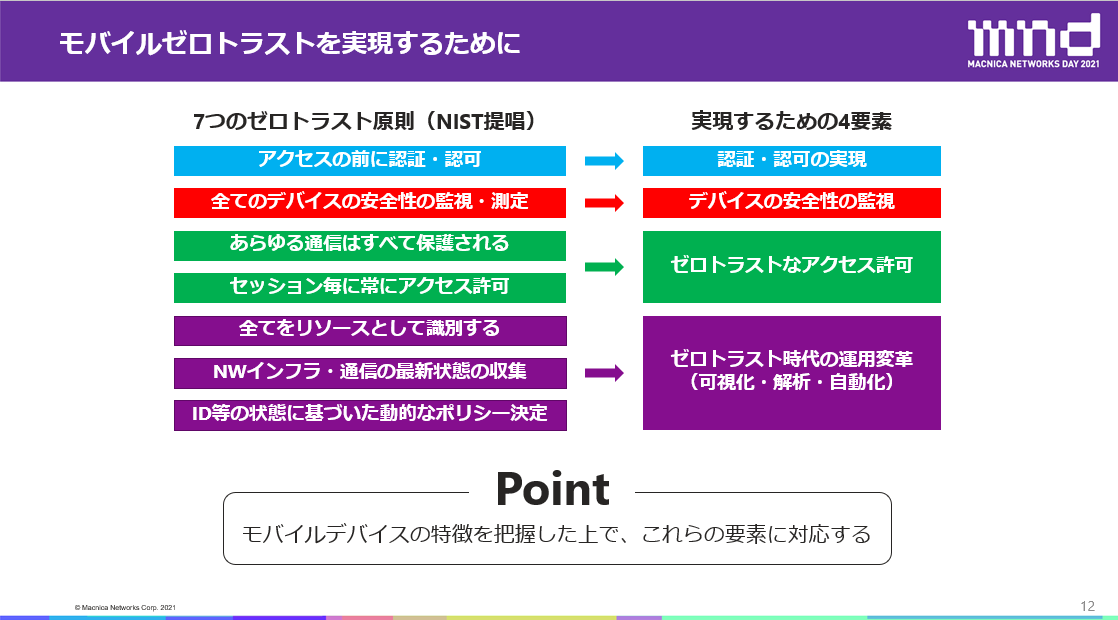

モバイルデバイスにおけるゼロトラスト実装のポイントは、NISTの原則に沿ってまとめた4つの要素を軸に、モバイルデバイスの特徴を把握した上でこれらの要素に対応していくことです。

➀認証・認可の実現

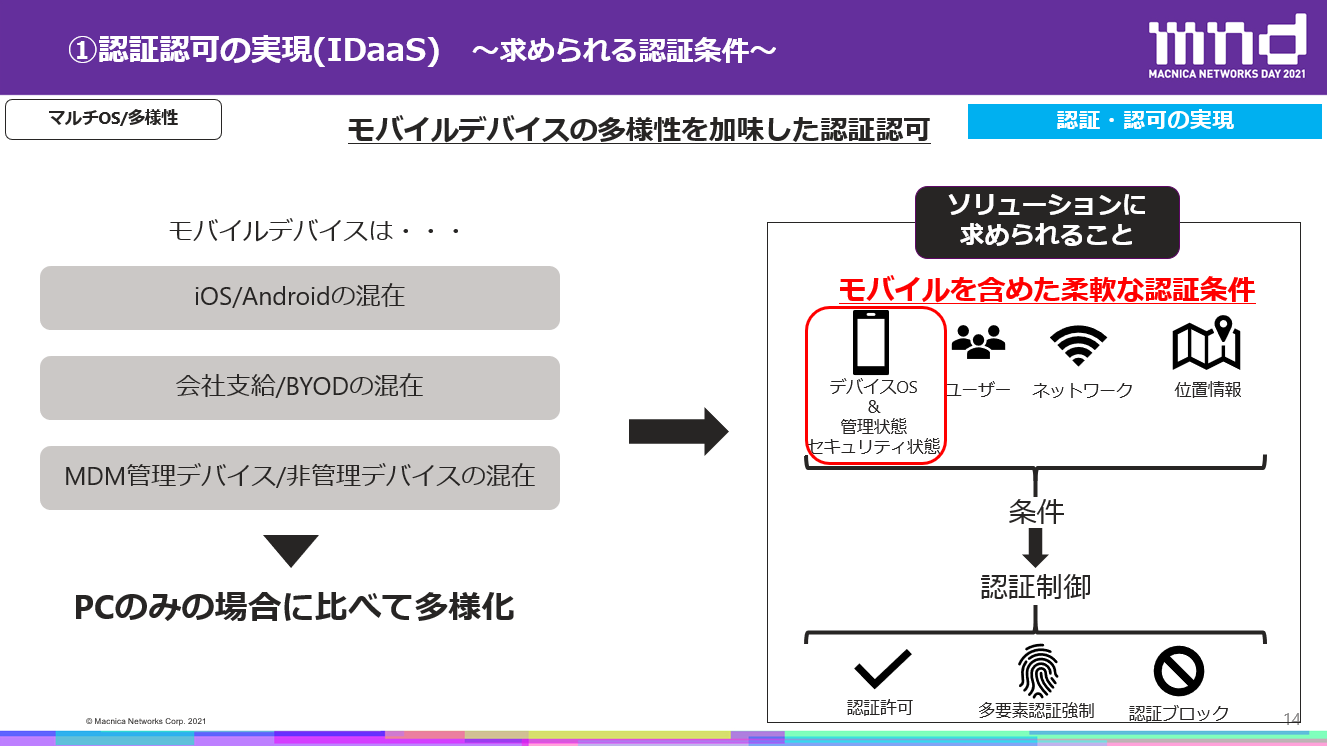

IDaaSを軸に考えていく上で、キーワードとなるのがマルチOS/多様性およびパスワードレスです。モバイルデバイスは、iOSやAndroidが混在しているだけでなく、会社支給やBYODの混在、そしてMDM管理対象外のデバイスも混在するなど、PCに比べてデバイスが多様化しているという特徴があります。そのため、IDaaSにはモバイルデバイスを含めた柔軟な認証条件に対応できるかどうかが重要となっており、デバイスOSや管理状態、セキュリティ状態などをしっかり見ていくことが大切です。 デバイスの状態を確認するには、MDMからモバイルデバイスにキー付きのアプリを配信してIDaaSが認識するクライアントアプリ方式や、デバイス側に証明書をインストールするクライアント証明書などの方法があります。ただし、配信後にセキュリティ状態が不正となった場合、IDaaS側ではアプリや証明書の有無は確認できても、脅威状態の変化は認識できません。そのため、証明書やアプリを配信した後も端末の状態を監視し続け、デバイスの状態が不正になった際には配布したアプリや証明書を自動的に削除する仕組みを整備する必要があります。

デバイスの状態を確認するには、MDMからモバイルデバイスにキー付きのアプリを配信してIDaaSが認識するクライアントアプリ方式や、デバイス側に証明書をインストールするクライアント証明書などの方法があります。ただし、配信後にセキュリティ状態が不正となった場合、IDaaS側ではアプリや証明書の有無は確認できても、脅威状態の変化は認識できません。そのため、証明書やアプリを配信した後も端末の状態を監視し続け、デバイスの状態が不正になった際には配布したアプリや証明書を自動的に削除する仕組みを整備する必要があります。

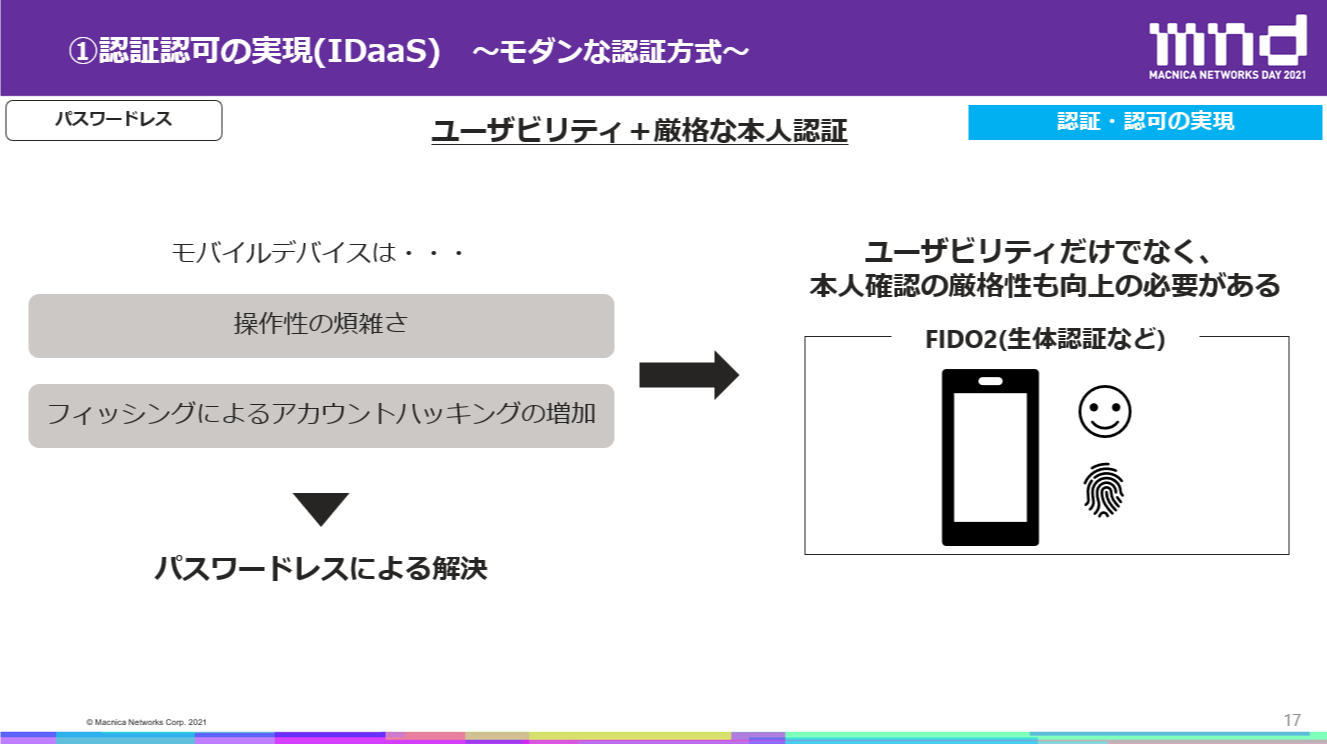

パスワードレスについては、画面が小さくフィッシングによるアカウントハッキングも増えているモバイルデバイスだけに、パスワードレスで解決していこうという流れも出ていますが、ユーザビリティの向上だけでなく、本人確認の厳格性を向上させるというセキュリティの観点も意識しておくことが重要です。そこでよく耳にするのがFIDO2です。FIDO2は、ネットワーク上にパスワードが流れない認証方式で、チャレンジと呼ばれる一時的な文字列のみがネットワーク上に流れ、ユーザー認証時にはデバイス上の生体認証などを使ってデバイス内で認証を解決します。そのため、非常にセキュアかつ利便性の高い認証手段として注目されています。 特にモバイルデバイスは、Touch IDなどの生体認証技術が備わっており、FIDO2が利用しやすい状況にあります。また、WebAuthnに対応したアプリも拡充されており、これまで以上にFIDO2が一般的になってきています。ただし、WebAuthnに対応した仕組みが現在でも限定的なため、非対応のアプリであってもIDaaSの認証代行アプリを用意し、どんなアプリからでもWebAuthnが読み出せる仕組みを導入することで、利便性の向上につながります。

特にモバイルデバイスは、Touch IDなどの生体認証技術が備わっており、FIDO2が利用しやすい状況にあります。また、WebAuthnに対応したアプリも拡充されており、これまで以上にFIDO2が一般的になってきています。ただし、WebAuthnに対応した仕組みが現在でも限定的なため、非対応のアプリであってもIDaaSの認証代行アプリを用意し、どんなアプリからでもWebAuthnが読み出せる仕組みを導入することで、利便性の向上につながります。

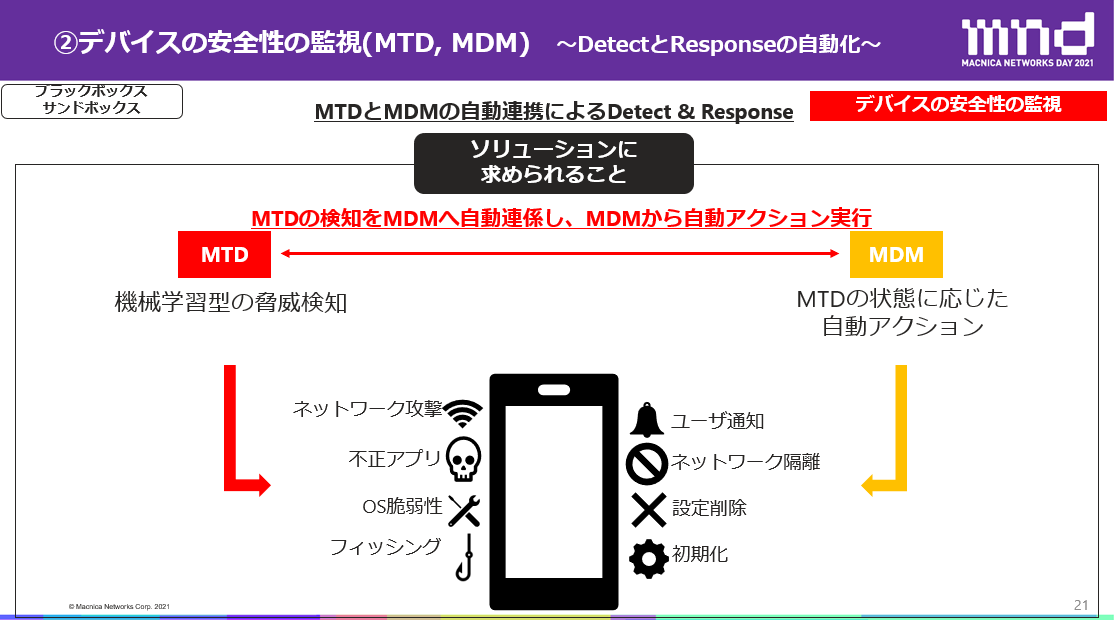

②デバイスの安全性の監視

安全性の監視には、セキュリティ脅威の検知ではMTDを、そして検知された際のアクションではMDMの機能を使い、これからを自動連携させることで、検知と対応を行っていくことになります。PCではEDRなどによってDetect&Responseを1つのソリューションで解決することが可能ですが、モバイルデバイスの場合は仕様が異なるため、複数ソリューションを連携させていくことが求められます。

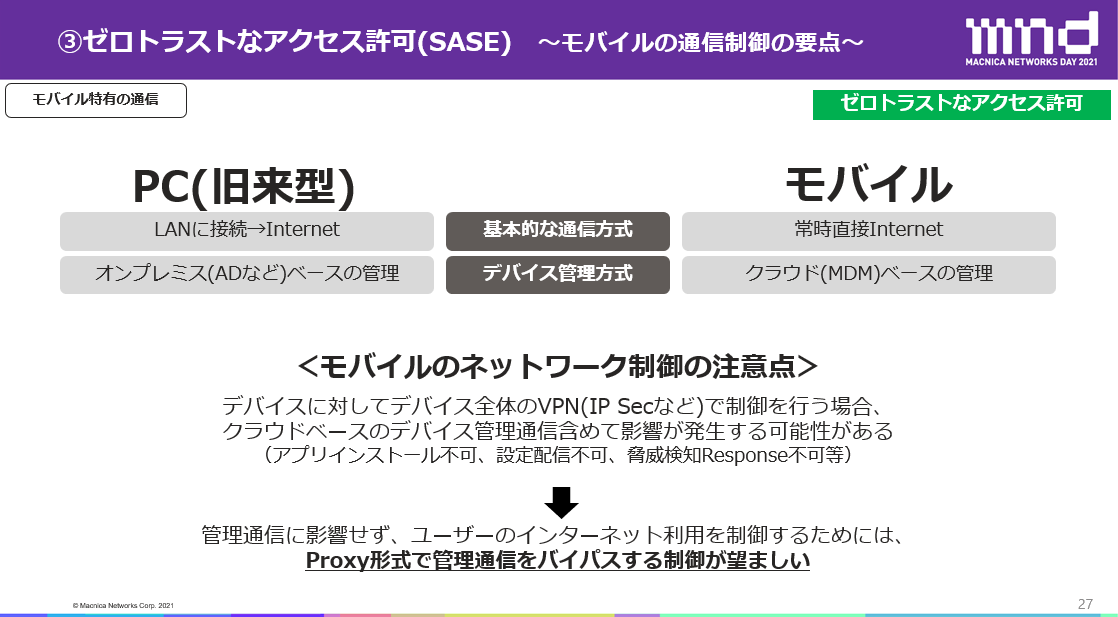

③ゼロトラストなアクセス許可(SASE)

SASEについては、通信制御が大きなテーマですが、ここでもPCとモバイルデバイスでは大きな違いがあります。PCの場合はLAN接続からインターネットにつながりますが、モバイルデバイスの場合は常時直接インターネットに接続しています。管理手法もPCの場合はオンプレミス管理、モバイルデバイスの場合はMDMベースの管理が主流です。

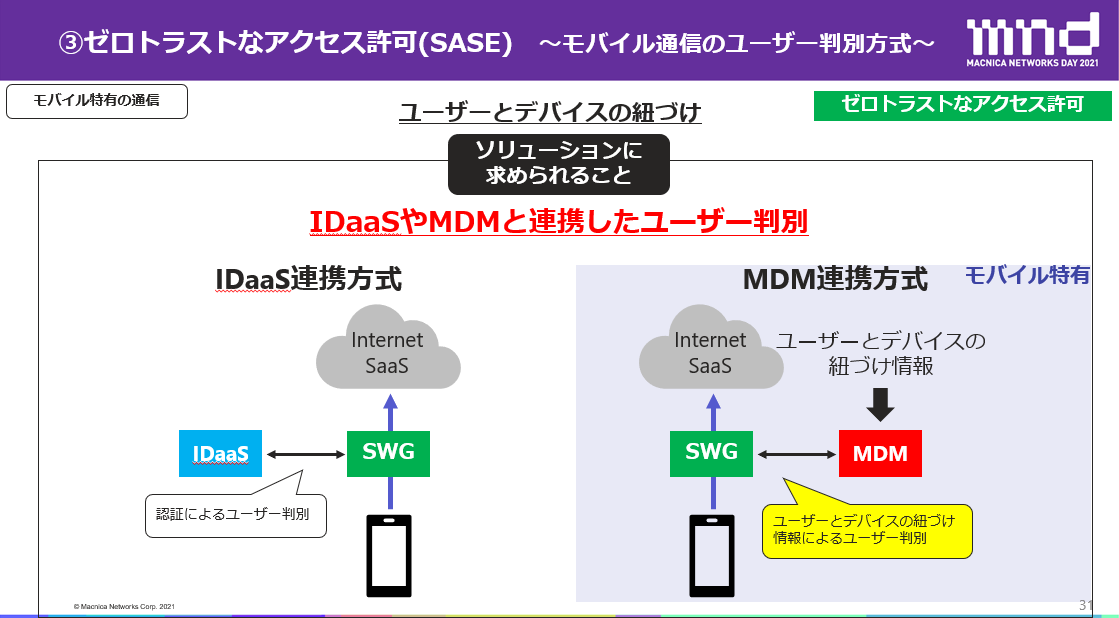

モバイルデバイスの通信制御に、デバイス全体をIP SecなどのVPNにて制御しようとすると、クラウドベースの管理通信も影響を与えてしまう可能性があるという点に注意が必要です。AppleやGoogleなど、デバイスのOSベンダーが行うプッシュサービスやMDMサーバーとの通信など、管理用の通信に影響が出る恐れがあるため、管理通信への影響をおさえながらユーザーのインターネット通信だけを制御するには、プロキシ方式にて管理通信をバイパスしていく方法が望ましいでしょう。プロキシ方式では、デバイスに対してプロキシ設定を配信する必要がありますが、PCの場合はADから、モバイルデバイスの場合はMDMから配信することになります。つまり、プロキシ形式の制御には、MDMと連携してプロキシ設定を配信して管理していくSASEソリューションが欠かせないのです。具体的には、SWGと呼ばれるゲートウェイを通じて制御することになりますが、インターネット通信と管理通信双方を制御するのでなく、MDM通信はSWGを通さずにバイパスする形で運用していくことになります。 ユーザーの判別方法についても考慮すべきことがあります。デバイスがSWGを経由する際にどのユーザーの通信なのかを判断する必要があります。PCであればADの認証で判別しますが、ADへ参加していないモバイルデバイスでは別の方法でユーザーを識別することが求められます。方法はいくつかあり、SWGを通過する際にIDaaSでユーザー認証するというPCでも利用できる方法もあれば、MDMと連携してユーザーとデバイスを紐づけるというモバイルデバイス特有の手法もあります。この手法ではSWGを通る際にどのユーザーの通信なのかがSWGでも判断でき、ユーザー側としても認証行為が不要で使えるため、モバイルデバイス特有の機能として参考にしていただければと思います。他にも、アプリによる認証情報の持ち方によって識別する方法もあります。

ユーザーの判別方法についても考慮すべきことがあります。デバイスがSWGを経由する際にどのユーザーの通信なのかを判断する必要があります。PCであればADの認証で判別しますが、ADへ参加していないモバイルデバイスでは別の方法でユーザーを識別することが求められます。方法はいくつかあり、SWGを通過する際にIDaaSでユーザー認証するというPCでも利用できる方法もあれば、MDMと連携してユーザーとデバイスを紐づけるというモバイルデバイス特有の手法もあります。この手法ではSWGを通る際にどのユーザーの通信なのかがSWGでも判断でき、ユーザー側としても認証行為が不要で使えるため、モバイルデバイス特有の機能として参考にしていただければと思います。他にも、アプリによる認証情報の持ち方によって識別する方法もあります。

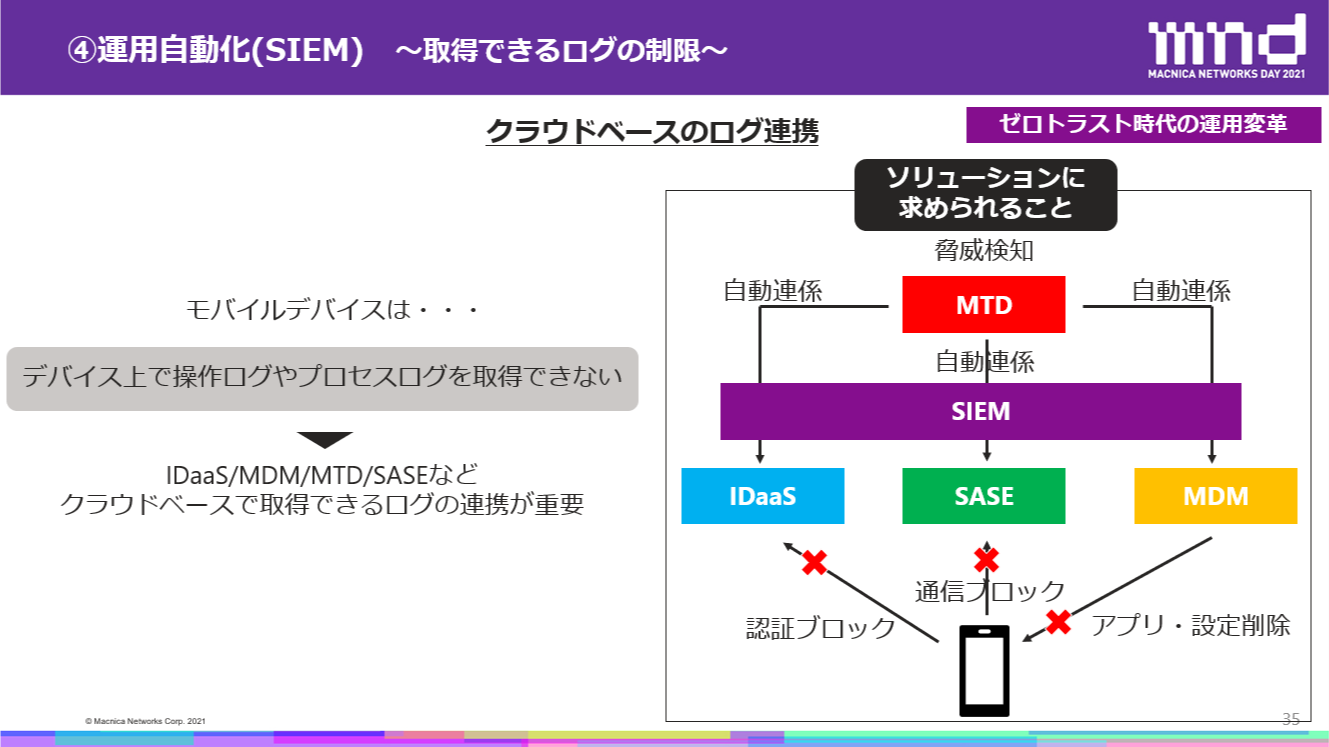

④ゼロトラスト時代の運用変革

運用変革については、PCであれば端末上にエージェントを導入してログ取得が可能ですが、モバイルデバイス上では操作ログやアクセスログを取得できないため、IDaaSやMDM、MTD、SASEといったクラウドベースで取得できるログを連携させていくことが必要です。例えば、MTDなどの脅威検知ソリューションをトリガーとした場合、IDaaSやSASE、MDM に対して自動的にログを連携していくことになりますが、その際にSIEMが導入されていると、デバイスの認証ブロック、通信ブロック、アプリ・設定の削除といった機動的な運用が可能になります。

今後のモバイルゼロトラストの進むべき道

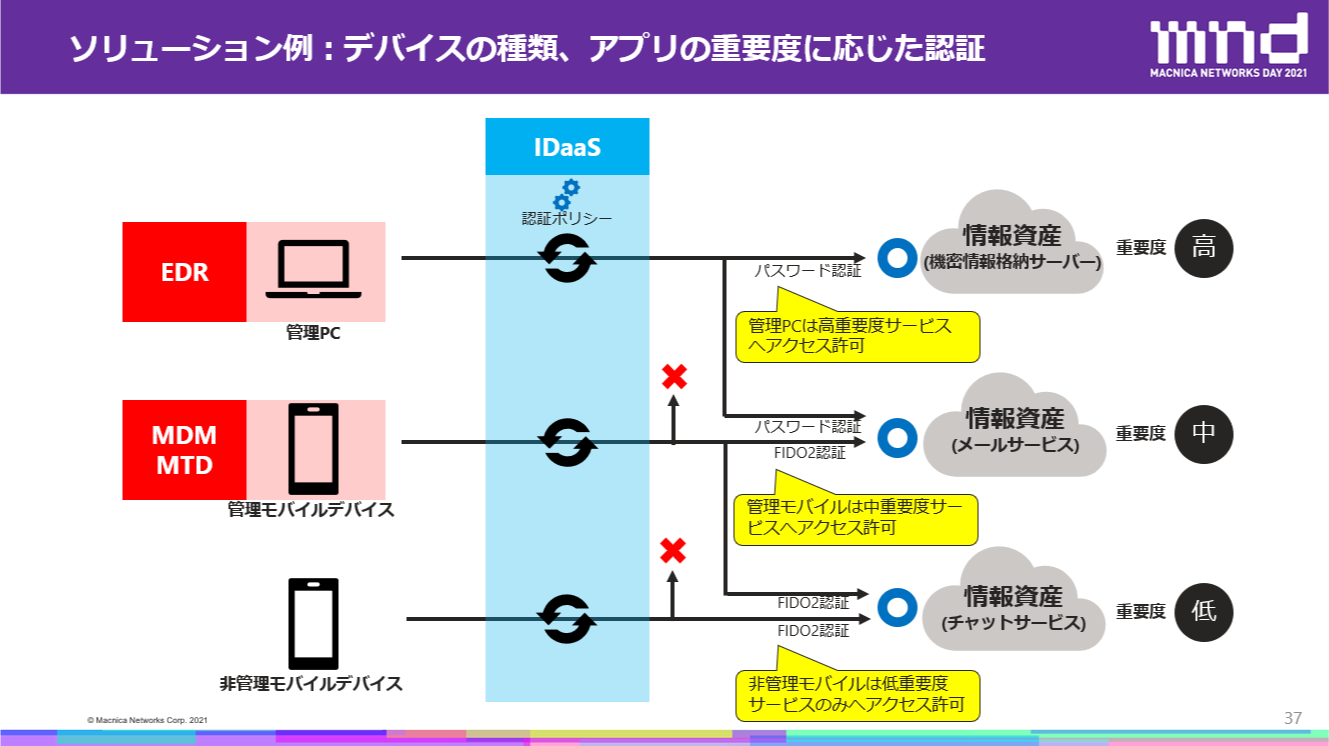

ここで、トータル的なソリューションをいくつかご紹介します。管理PCや管理・非管理モバイルデバイスといった多様なデバイスの種類や、情報資産のレベルがそれぞれ存在している場合、IDaaSでデバイスの種類によってアクセス可能な資産を制御することが重要です。デバイスの種類だけでなく、セキュリティ状態によっても情報資産リスクを判断して制御していくなど、バリエーションを増やしていくことが可能になります。 MTDで制御されているモバイルデバイスでフィッシングが発生した際は、IDaaSで多要素認証を強化することで対処可能になります。もし、ハッキングしたアカウントで別のデバイスから情報資産にアクセスを試みたとしても、パスワード以外の認証要素が追加されることでそのブロックが突破できず、情報資産へのアクセスが防止できます。本人だけが追加された多要素認証を突破することができるため、業務が継続できるわけです。

MTDで制御されているモバイルデバイスでフィッシングが発生した際は、IDaaSで多要素認証を強化することで対処可能になります。もし、ハッキングしたアカウントで別のデバイスから情報資産にアクセスを試みたとしても、パスワード以外の認証要素が追加されることでそのブロックが突破できず、情報資産へのアクセスが防止できます。本人だけが追加された多要素認証を突破することができるため、業務が継続できるわけです。

さらに、モバイルデバイスで情報資産へアクセスしている状態で不正な状態に陥った場合、認証済みの状態であるためIDaaSでは制御することができません。そこで、MTDからSWGやSIEMに情報連携を行い、SWGでネットワーク的に情報資産のレベルに応じて通信制限をかけていく、SIEMであればすでにセッションが確立している状態から情報資産へのセッション削除を指示すれば、セッション削除されたユーザーは再度認証が求められるため、IDaaSによる認証制御が可能なります。このように、さまざまな観点から多重防御をかけていくことが重要です。

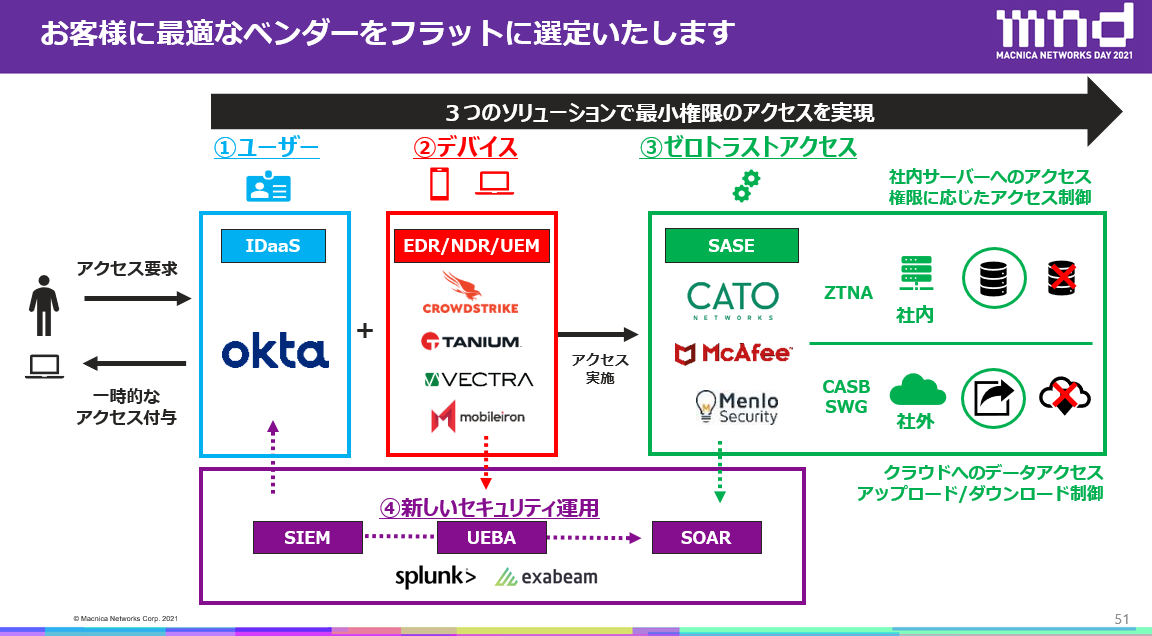

モバイルデバイスのゼロトラストに関しては、モバイルデバイス特有の特徴も加味しながら、PCのゼロトラストも参考にした環境づくりが求められます。クラウド利用が加速する今の時代、働き方改革を進めるなかで多様化するワークスタイルに柔軟に対応するためには、モバイルデバイス自体は引き続き重要な業務ツールとなります。モバイルデバイスに対するゼロトラストの導入ステップは、デバイスの安全性を監視するためにMDMやMTDを、認証・認可の実現に向けてIDaaSを導入し、この2つのソリューションによってユーザーやデバイスの認証を実現します。また、運用変革に向けて、ログの運用自動化に向けたソリューションによって動的な制御が可能になります。そして、モバイルデバイスの世界では少しハードルの高いSASEを最後に展開することで、アクセス制御を含めたトータルソリューションが整備できるようになります。

マクニカネットワークスではベストプラクティスに掲げているゼロトラスト化に向けた取り組みを行っています。お客様に最適なベンダーをフラットに選定可能です。ぜひご相談ください。

▶【前編】はこちら