真のゼロトラストを実現する現実的な導入ステップ およびモバイルデバイスでのゼロトラスト検討【前編】

-

│

多くの企業で取り組みが検討されているゼロトラスト。マクニカネットワークスが考えるゼロトラスト化に必要なポイントとともに、見落としがちなモバイルデバイスにおけるゼロトラストの考え方やその実現方法について解説します。

ゼロトラストとは?

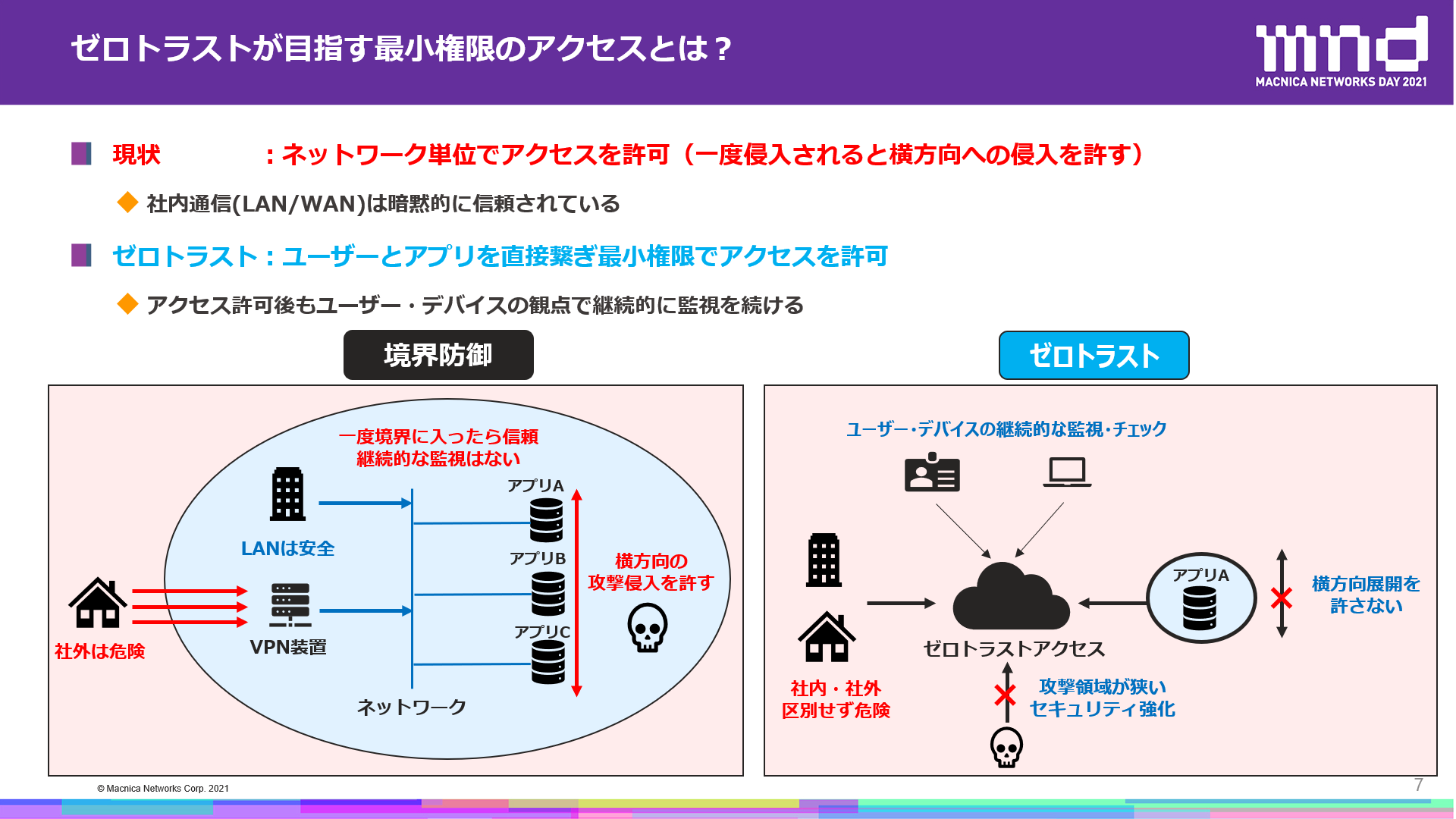

ゼロトラストは、たとえ社内通信であっても決して信頼せず、必ず都度検証するという重要なデータを守るためのアクセスセキュリティの新しいコンセプトです。セキュリティ脅威が社内外を問わず存在し、社内のネットワークは暗黙的に信頼して社外からの通信を危険とみなす従来の境界防御が成り立たなくなった今、通信元のユーザーやデバイスのリスク・信頼性に基づいた動的なアクセスの実現を目指すもので、通信元がどんなユーザーで、どんなデバイスから来た通信なのかという情報を軸に、アクセス許可を行う考え方です。これまでは、一度社内ネットワークに入ればどんなアプリケーションやデータへも特権的にアクセスできてしまう環境でしたが、ゼロトラストでは許可されたアプリケーションやデータへのアクセスしかできません。最小権限のアクセスしか許可しないことで、万一攻撃者に侵害されたとしても、必要以上に横方向に展開するラテラルムーブメントを許さないという侵害されるエリアを極小化する特徴も持っています。

ゼロトラスト化を実現する7つの原則とマクニカが考える4つのポイント

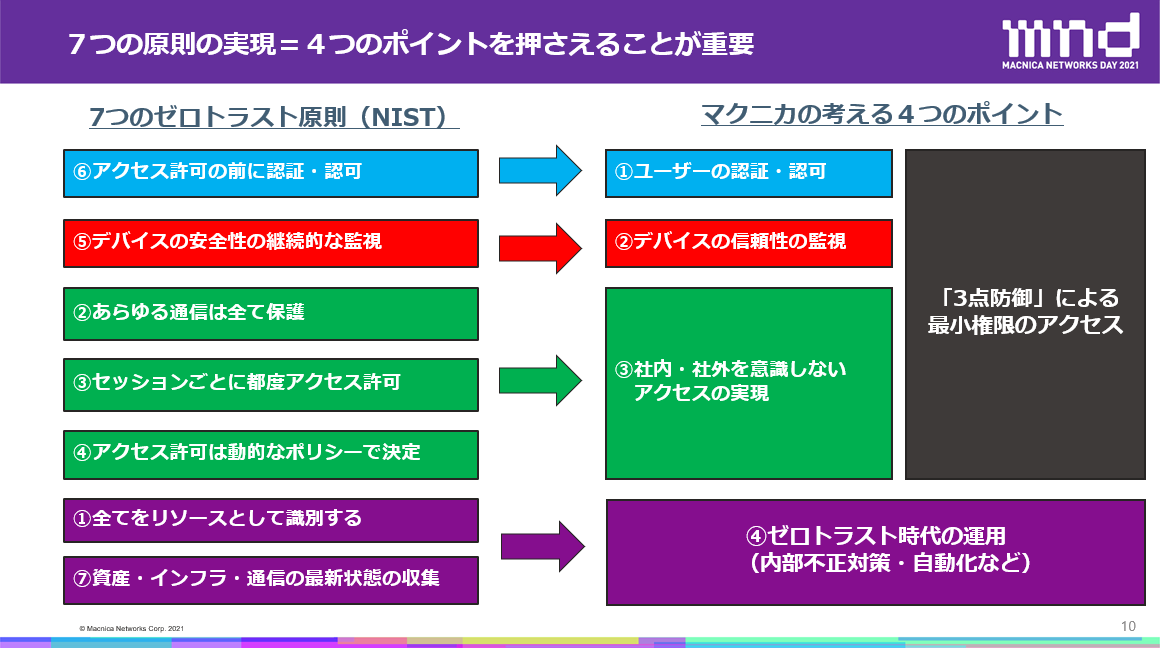

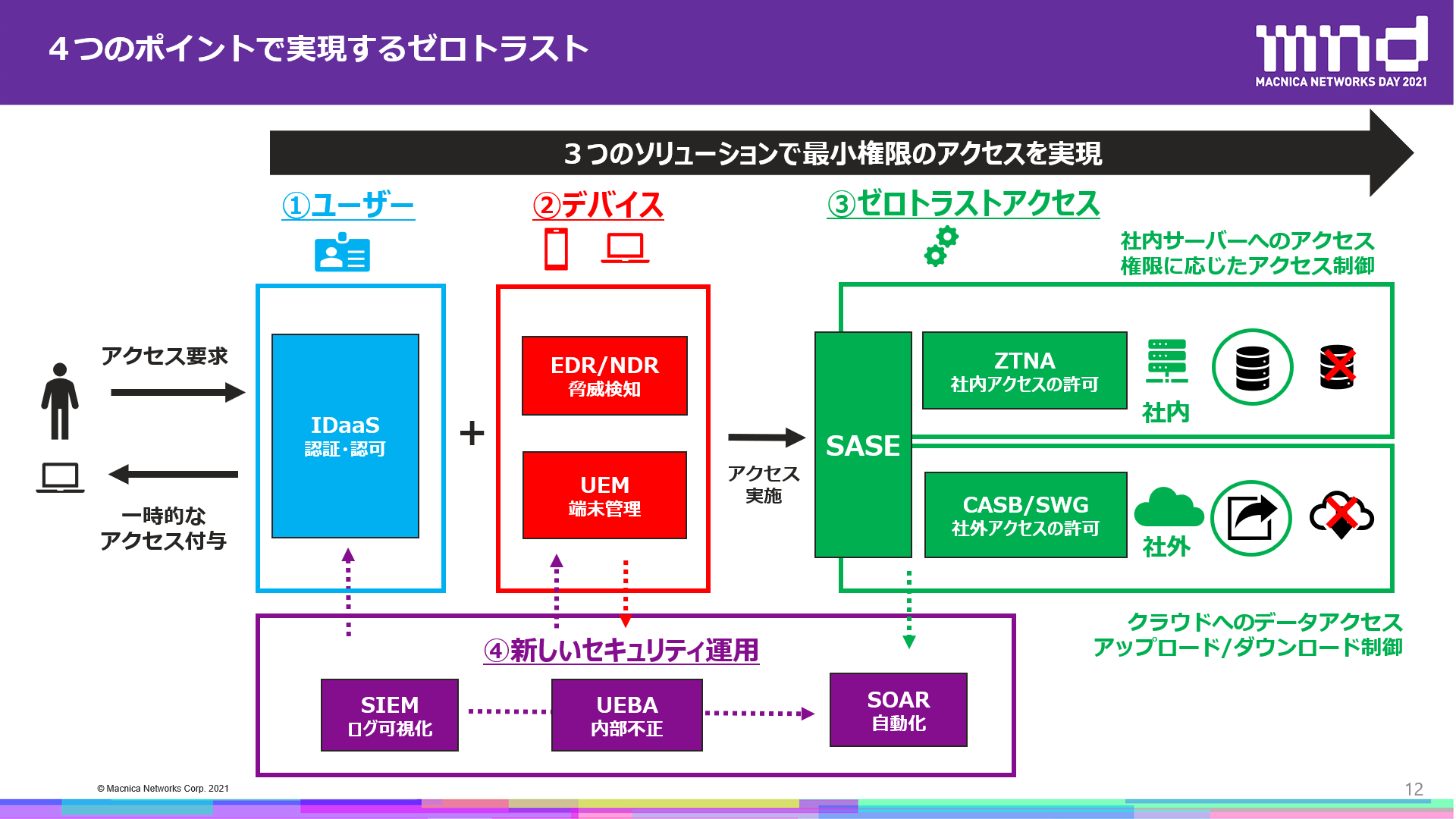

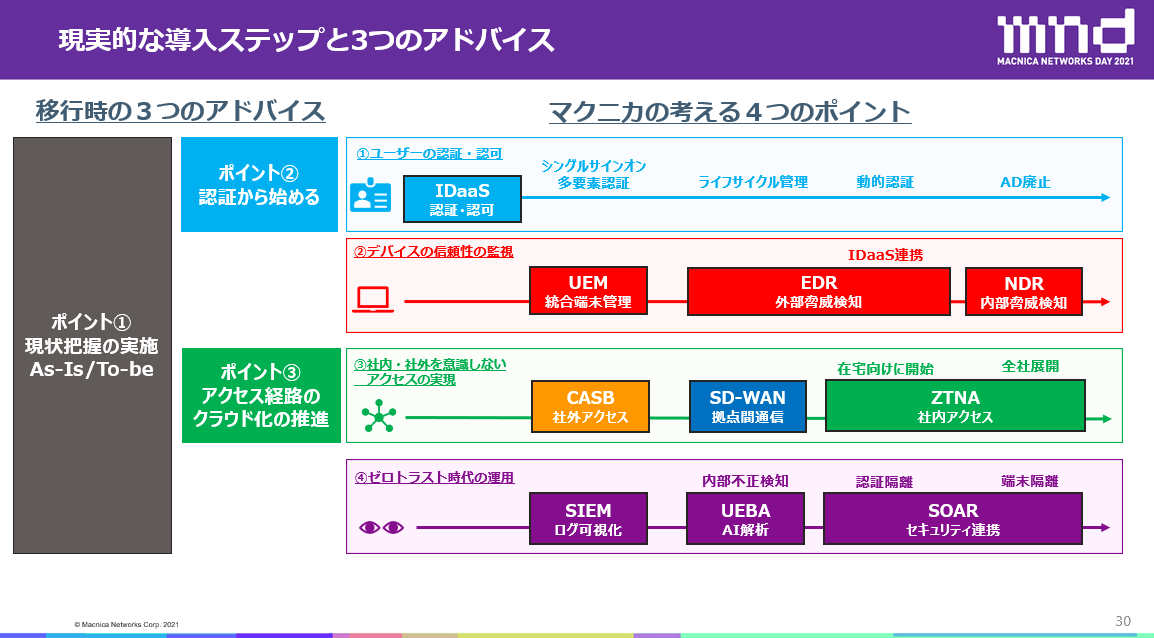

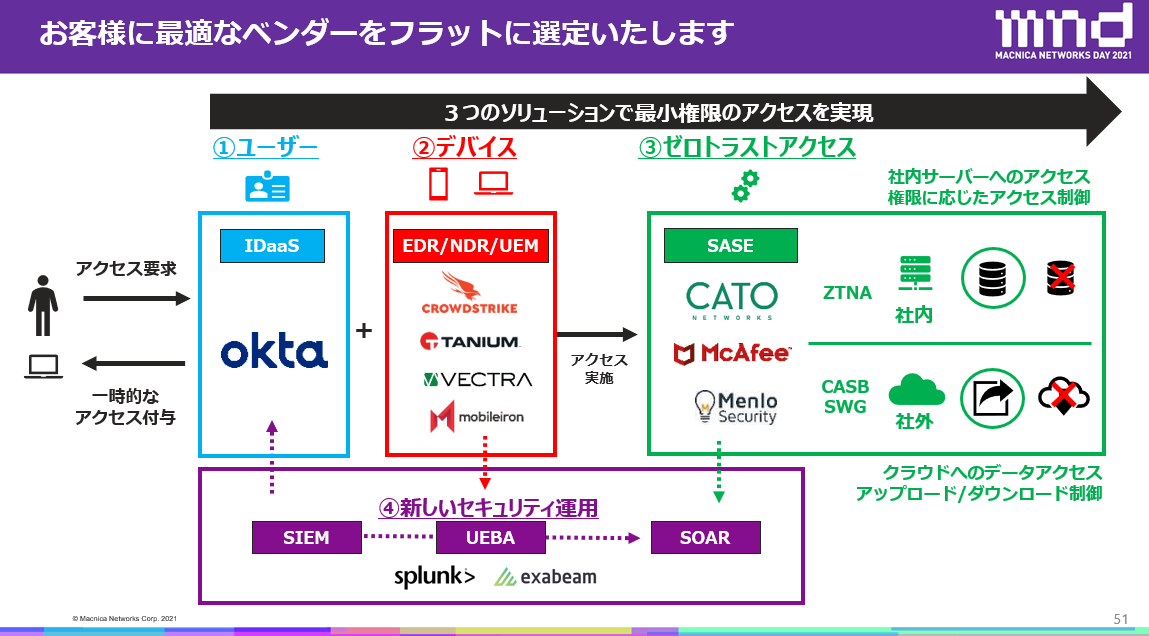

一般的にゼロトラストの実現には、NISTが発行しているSP800-207 ZTAで示されている7つの原則がよく参照されますが、マクニカネットワークスではこれを4つのポイントに再整理して分かりやすくお客様にご案内しています。具体的には「①ユーザーの認証・認可」「②デバイスの信頼性の監視」「③社内・社外を意識しないアクセスの実現」「④ゼロトラスト時代の運用」の4つで、④運用を除いた①②③のポイントをまとめて「3点防御による最小権限のアクセス」と称しています。 4つのポイントを実現するソリューションとして、「①ユーザーの認証・認可」はIDaaS、「②デバイスの信頼性の監視」はEDR、「③社内・社外を意識しないアクセスの実現」はZTNAを内包するSASE、そして「④ゼロトラスト時代の運用」についてはSIEMやUEBA、SOARなどが代表的なものです。これらのソリューションを密に組み合わせることで真の包括的なゼロトラストアクセスが実現できるようになります。

4つのポイントを実現するソリューションとして、「①ユーザーの認証・認可」はIDaaS、「②デバイスの信頼性の監視」はEDR、「③社内・社外を意識しないアクセスの実現」はZTNAを内包するSASE、そして「④ゼロトラスト時代の運用」についてはSIEMやUEBA、SOARなどが代表的なものです。これらのソリューションを密に組み合わせることで真の包括的なゼロトラストアクセスが実現できるようになります。

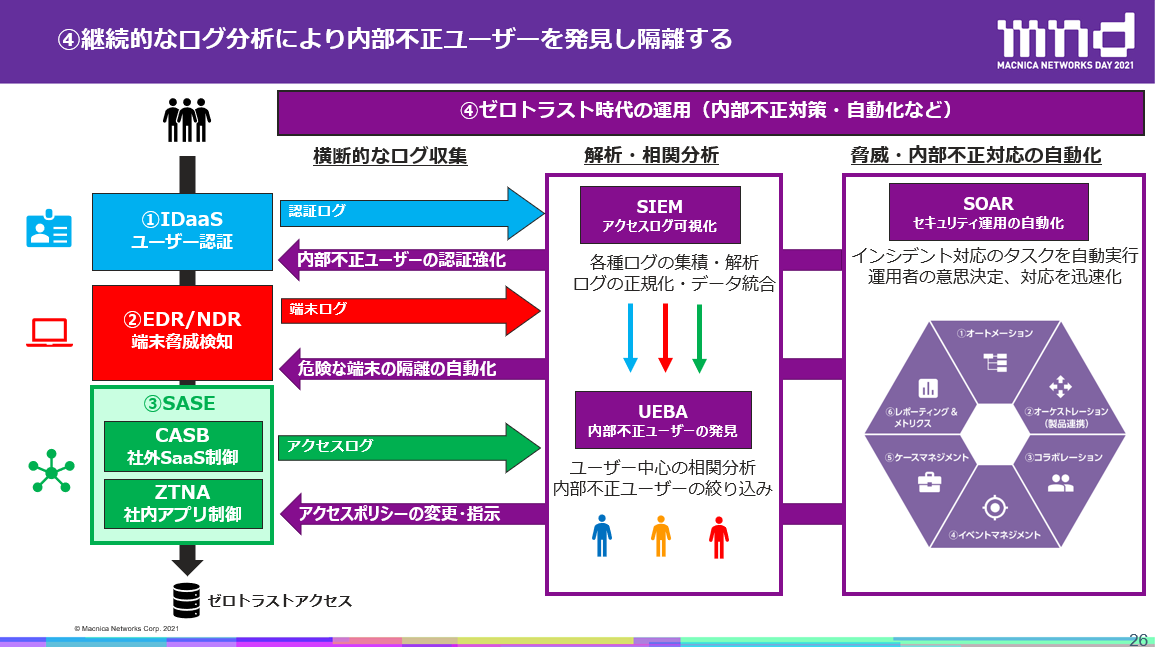

具体的には、データへのアクセス前に①IDaaSで通信元のユーザー認証を厳格に行い、②端末の脅威を検知するEDRでデバイスの信頼性をチェック、その上で、③社内へのアクセスであればZTNAによる許可、BoxやGoogleドライブのような社外へのアクセスはCASBで細やかなアクセスコントロールを実施することで、ゼロトラストが目指す3点防御による最小権限のアクセスが可能になります。そして、アプリやデータへのゼロトラストアクセスの際に、これらのソリューションを通じてアクセスログなど多彩なログが出力されるため、これらのログを横断的にSIEMで収集・可視化・解析し、UEBAによるAIを活用した内部不正ユーザーの検知や、SOARによる端末の隔離や認証降格などのインシデント対応の自動化につなげていくというライフサイクルを作っていくことが、④ゼロトラスト時代の新しい運用のありかたとなります。

4つのポイントを具体的に解説

① ユーザーの認証・認可

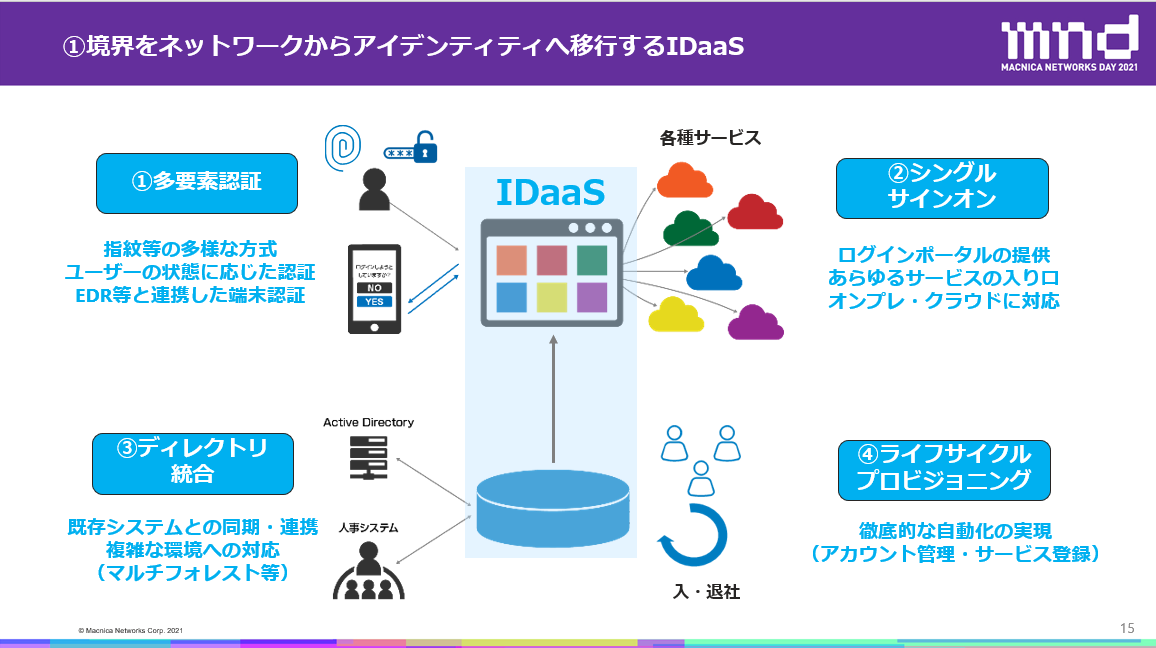

多くの企業におけるユーザー認証は、複数のActive Directoryが存在し、アプリケーションごとにパスワードが設定され、個別にプロビジョニングを行うなど、アクセス管理がそれぞれ行われている状態が散見されます。このバラバラな認証をIDaaSに統合していくことで、ゼロトラスト環境に最適な認証基盤を作っていくことがファーストステップとして非常に重要です。

シングルサイオンや多要素認証、運用の共通化といった運用負担の軽減も可能になるためIDaaSでユーザーに基づいた新しい"境界"を作ることがゼロトラストの出発点とも言えるのです。IDaaSの選定では、多要素認証やシングルサインオン、ディレクトリ統合、そしてアカウントに関するライフサイクルプロビジョニングなどの運用を自動化するような機能が備わったものを選択する必要があります。また、ログイン時の状態、いわゆるコンテキストに基づいて動的に認証できるソリューションを選択することもゼロトラスト化を考える上では非常に重要で、代表的なIDaaSサービスとしてOktaなどがあります。

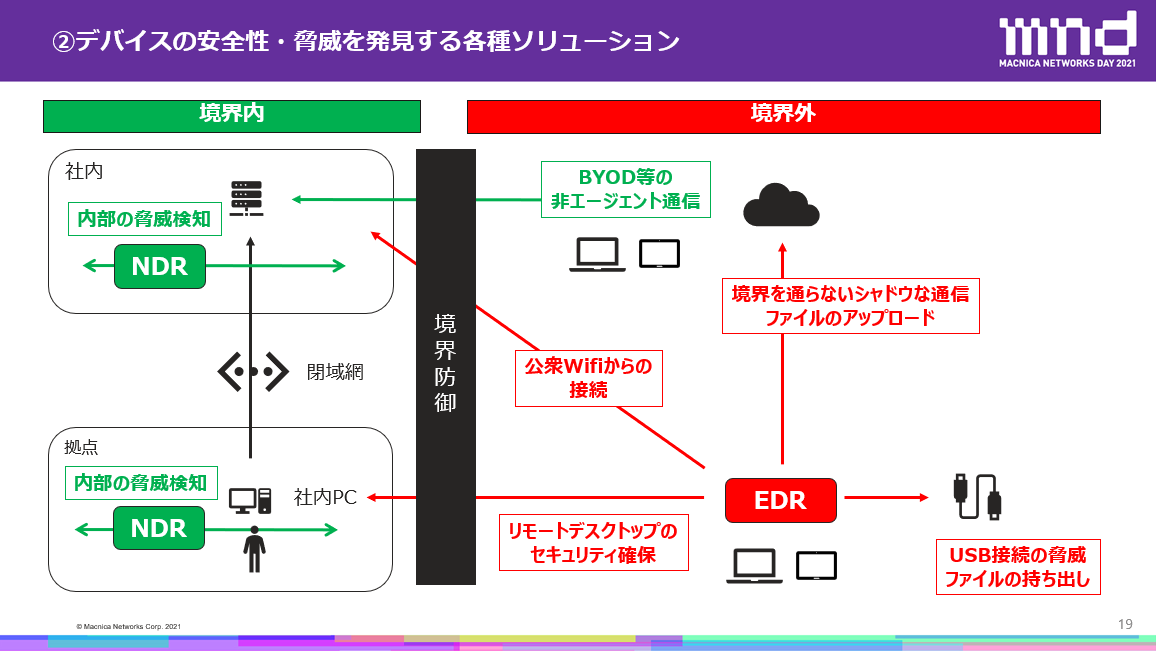

② デバイスの信頼性の監視

テレワークによって従業員がオフィスに出社しない状況が常態化することが考えられます。セキュリティ対策の貧弱な自宅やカフェで仕事をすることで、会社支給の端末が社外にあり常に外部脅威にさらされることになります。端末認証の際にクライアント証明書などで静的にチェックしている運用が現状多く採用されていますが、テレワークで端末が常に狙われている昨今では、端末に潜む脅威はリアルタイムに変動するため、継続的なチェックが欠かせません。例えば、CrowdStrikeのようなEDRの場合、端末の状態をベースに端末脅威をスコアリングする機能が備わっており、この端末のリスクを示すスコアをもとにIDaaS側でアクセスの可否を判断するという連携も実施できるため、リスクのスコアリングが可能なEDRを選択することも重要です。

端末のセキュリティ強化に向けてEDR導入を最優先に取り組んでいる企業が増えていますが、EDRは端末側にエージェントを導入する必要があります。端末側にエージェントを導入できない工場や学校などの環境に関しては、エージェントレスにネットワークのパケットベースで振る舞いを検知するNDRなど新しい端末脅威検知の手法も昨今注目を集めており、包括的な端末監視の仕組みの検討が必要です。

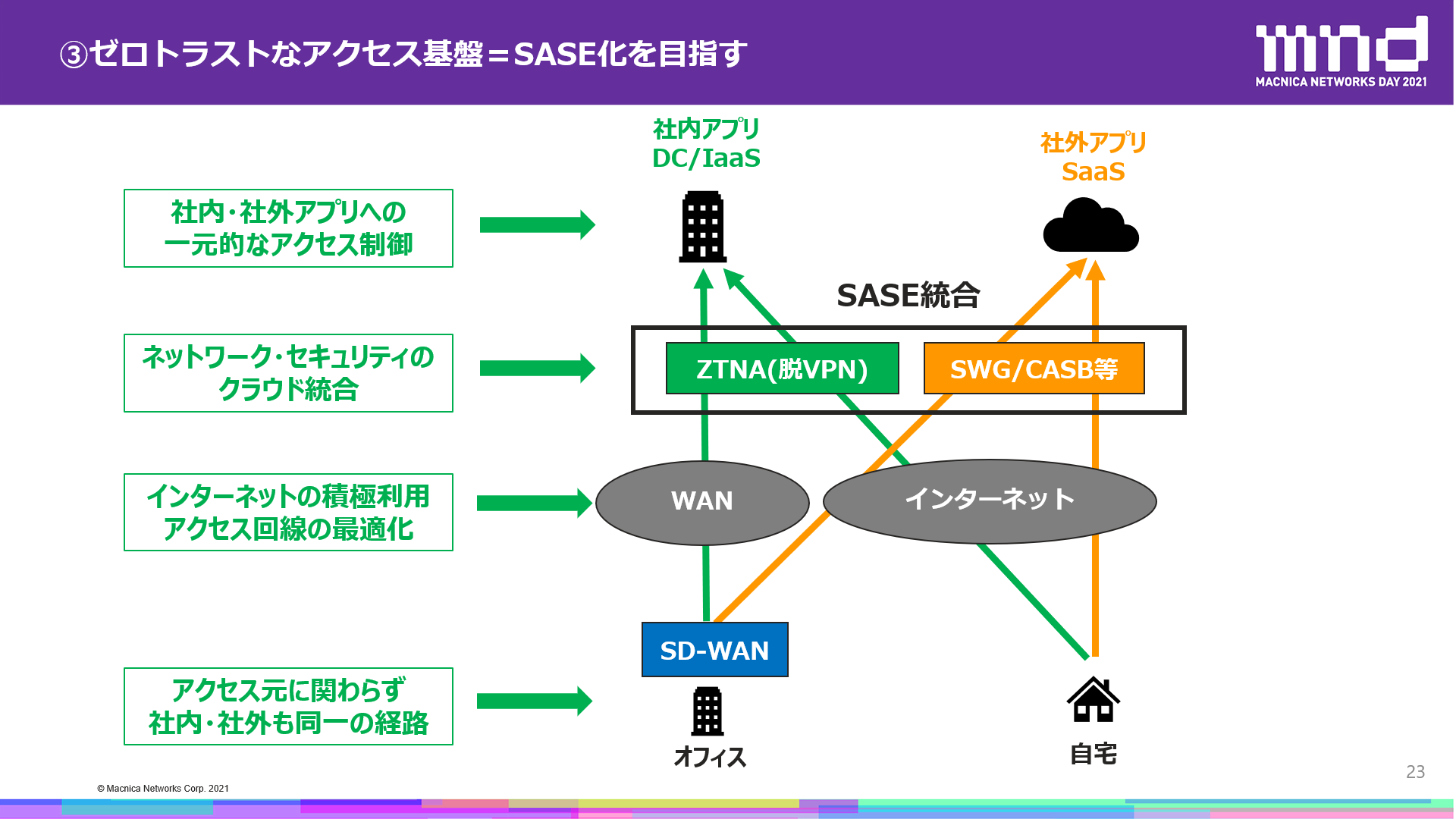

③ 社内・社外を意識しないアクセスの実現

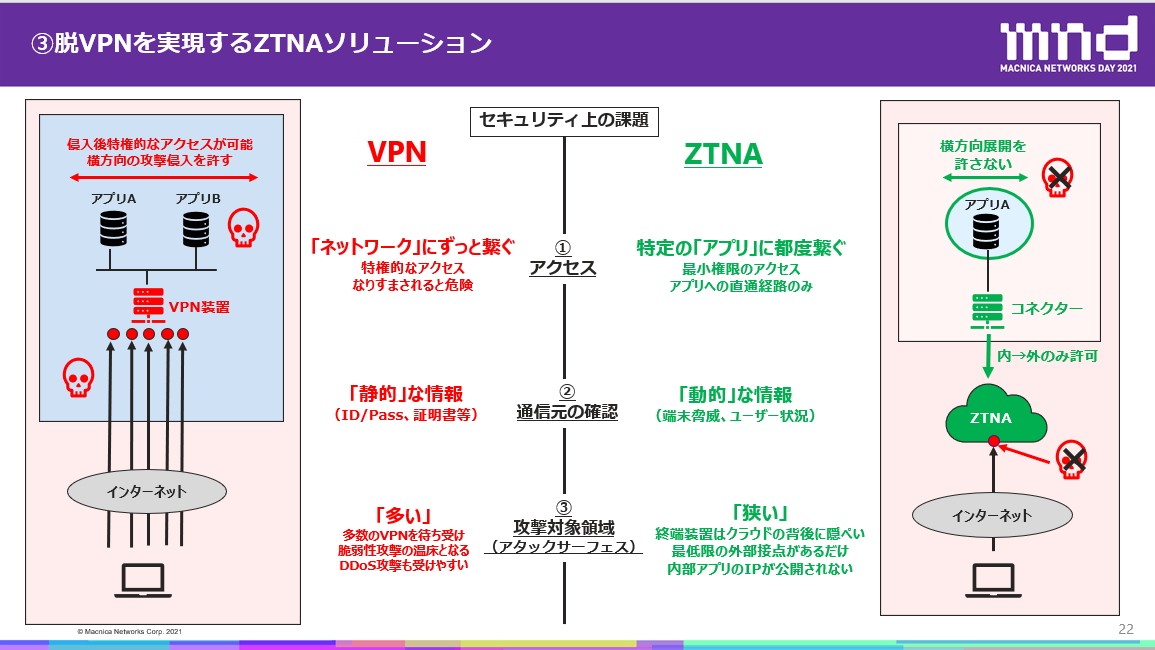

ゼロトラストなアクセスにSASEが最適な理由は、社内・社外を区別せず一元的にアクセス制御できる点と、ネットワークやセキュリティの機能がクラウド上にワンプラットフォームで統合されており運用を1か所で統合できる点です。またインターネット回線を積極的に活用することでアクセス回線のコスト最適化が可能になり、閉域網などの企業のWANの見直しによって回線コストの削減につながるという副次的なコストメリットも享受できます。SASEは、オフィスや在宅時の通信も例外なく同一の経路で集中的に制御できるので、まさに社内・社外を区別しないゼロトラストのアクセスポリシーにフィットする考え方であり、ゼロトラスト化と相性の良いソリューションといえます。 SASEそのものはさまざまなソリューションの要素(SWG, CASB, SD-WANなど)を包括的に含んだものになりますが、なかでもZTNA(ゼロトラストネットワークアクセス)と呼ばれる新たな脱VPNソリューションが現在注目されています。ZTNAは、クラウドを経由して社内アプリケーションにアクセス可能なクラウドベースドな次世代アクセスソリューションです。ユーザーとアプリケーションを直通経路で接続することで最小権限のアクセスを実現するだけでなく、端末の脅威状況やユーザーのコンテキスト情報に基づいた動的なアクセス制御も可能です。またデータアクセスの際に終端装置がクラウドの背後に隠ぺいされるため、内部アプリケーションのIP等の情報を外部にさらす必要がないこともVPNと比べてセキュアだといえるでしょう。

SASEそのものはさまざまなソリューションの要素(SWG, CASB, SD-WANなど)を包括的に含んだものになりますが、なかでもZTNA(ゼロトラストネットワークアクセス)と呼ばれる新たな脱VPNソリューションが現在注目されています。ZTNAは、クラウドを経由して社内アプリケーションにアクセス可能なクラウドベースドな次世代アクセスソリューションです。ユーザーとアプリケーションを直通経路で接続することで最小権限のアクセスを実現するだけでなく、端末の脅威状況やユーザーのコンテキスト情報に基づいた動的なアクセス制御も可能です。またデータアクセスの際に終端装置がクラウドの背後に隠ぺいされるため、内部アプリケーションのIP等の情報を外部にさらす必要がないこともVPNと比べてセキュアだといえるでしょう。

④ ゼロトラスト時代の運用

これまで紹介してきたポイントのなかでは、内部不正や内部脅威に関する懸念が見落とされています。ユーザーや端末の情報が正規であっても、正規ユーザーによる内部不正の検知が見落とされてしまうのです。ゼロトラストでは従業員であっても信頼しないことを前提としており、データへのアクセスログは常に検証することが求められます。例えば、IDaaSやCASBで取得した認証ログやアクセスログをSIEMで横断的に可視化、分析し、さらにUEBAなどを駆使して危険なユーザーをAIの力を使ってあぶり出し、どのユーザーが危険なのかを発見した段階でSOARなどのセキュリティオーケストレーションツールと連携し、認証の強化や端末の隔離、アクセスポリシーの変更などを行っていく新しい運用モデルが求められます。

現実的な導入ステップと3つのアドバイス

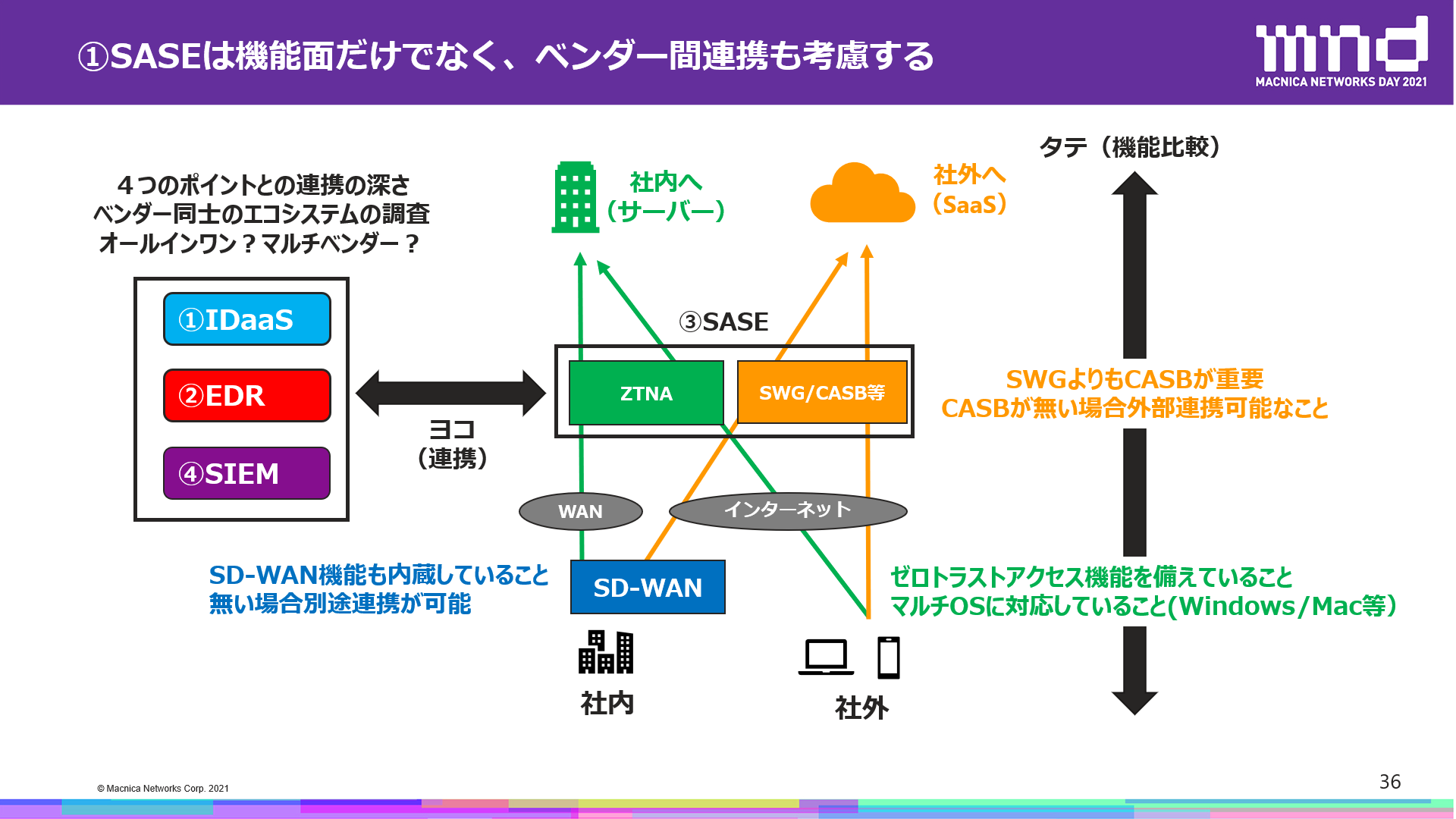

現実的にゼロトラストを実現するために、具体的にどこから進めていくべきなのか、その導入ステップと、3つのアドバイスをご紹介します。1つ目は、現状把握とともに最終的なゴールをどこに設定するのかというAs-Is/To-Beの計画です。2つ目は、認証の部分から始めていくこと。そして3つ目は、アクセス経路をクラウド化、SASE化していくことです。 ポイント➀として、現状把握と理想像を描くためには、前述した4つのポイントを軸に自社で導入しているソリューションを整理し、ゼロトラスト型のアーキテクチャに変更してく際にどんなツール、どんなベンダーを選定していくのかを洗い出すことで、現在のAs-Isと理想とするTo-Beを描いていくことが重要です。特にSASEは、ゼロトラストにおいて中心的な役割としてさまざまなソリューションと連携していくため、とても大切です。SASEについては、CASBやSD-WANなど各機能がどれだけ充実しているかのタテの面が意識されがちですが、どれだけ周辺の3rd Partyソリューションと連携できるのか、ゼロトラストのエコシステムがきちんと整っているかどうかといったヨコの視点もおさえながら、最適なSASEを選ぶことが非常に重要です。

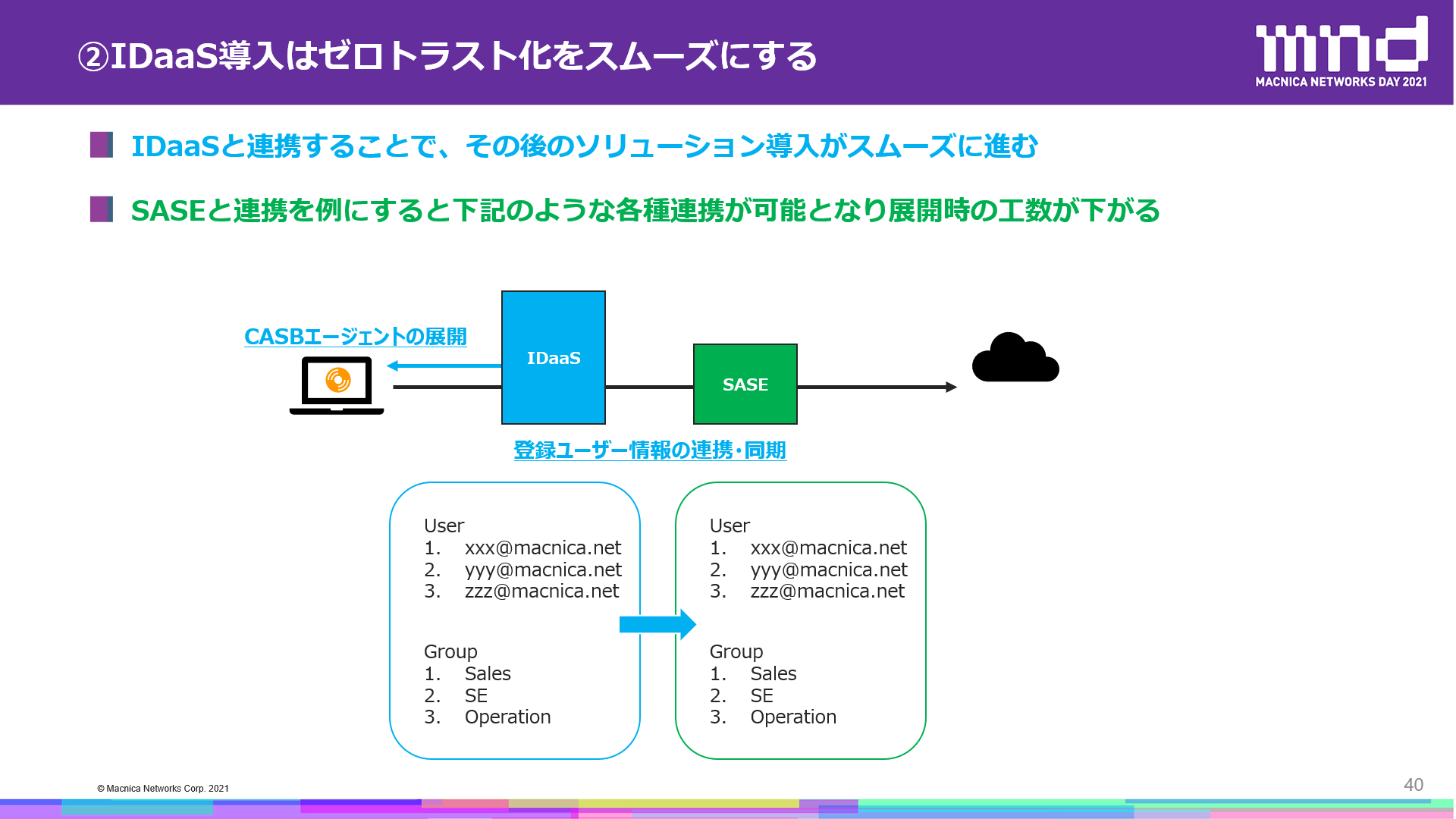

ポイント➀として、現状把握と理想像を描くためには、前述した4つのポイントを軸に自社で導入しているソリューションを整理し、ゼロトラスト型のアーキテクチャに変更してく際にどんなツール、どんなベンダーを選定していくのかを洗い出すことで、現在のAs-Isと理想とするTo-Beを描いていくことが重要です。特にSASEは、ゼロトラストにおいて中心的な役割としてさまざまなソリューションと連携していくため、とても大切です。SASEについては、CASBやSD-WANなど各機能がどれだけ充実しているかのタテの面が意識されがちですが、どれだけ周辺の3rd Partyソリューションと連携できるのか、ゼロトラストのエコシステムがきちんと整っているかどうかといったヨコの視点もおさえながら、最適なSASEを選ぶことが非常に重要です。  ポイント②として、認証から始めるためにIDaaSによるユーザー認証を検討することです。IDaaSを導入することでその後の各種ソリューション導入がスムーズに進むためです。例えば、SASEとの連携を考えた時に、SASEに登録するユーザー情報をIDaaS側と相互に同期し、SASEのエージェントの端末への展開も実施することが可能となります。またSASEのエージェントが導入できない端末に関しても、リバースプロキシ型で接続可能になるなど、先行してIDaaSを導入するメリットは数多く考えられます。

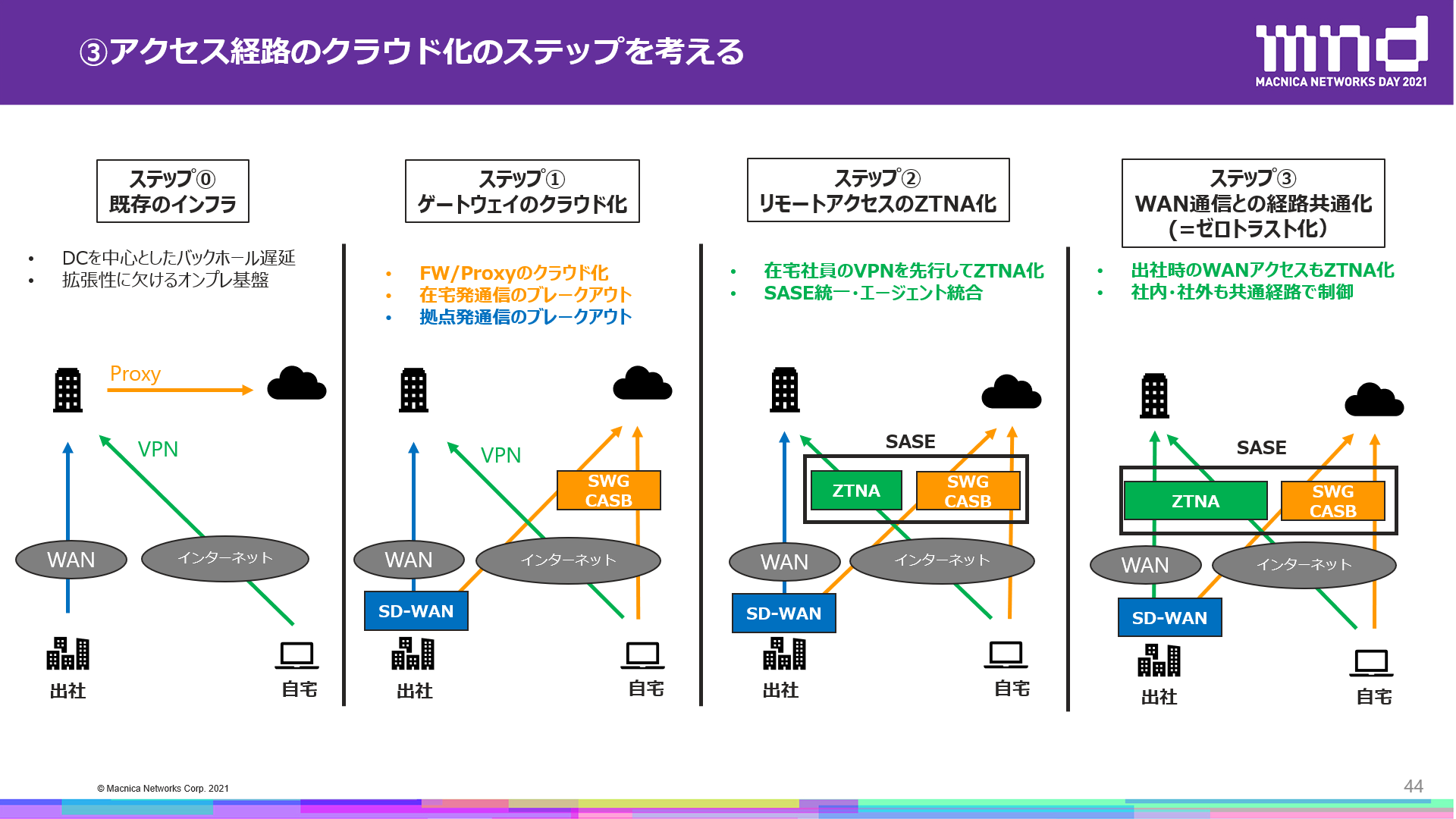

ポイント②として、認証から始めるためにIDaaSによるユーザー認証を検討することです。IDaaSを導入することでその後の各種ソリューション導入がスムーズに進むためです。例えば、SASEとの連携を考えた時に、SASEに登録するユーザー情報をIDaaS側と相互に同期し、SASEのエージェントの端末への展開も実施することが可能となります。またSASEのエージェントが導入できない端末に関しても、リバースプロキシ型で接続可能になるなど、先行してIDaaSを導入するメリットは数多く考えられます。 ポイント③は、並行してアクセス経路のクラウド化、つまりSASE化を目指すことです。まず実施すべきは、オンプレミス上のセキュリティ基盤を、CASBやSWGといったクラウドゲートウェイに移行することです。その際に、拠点からの通信についてはSD-WANのようなソリューションでブレイクアウトすることで、クラウドゲートウェイへの依存性を高めていくことが可能となります。その後は、ゼロトラストの本丸となるVPNアクセスをZTNA化していくことで、社内・社外ともにクラウドゲートウェイ経由の通信環境が整備できます。究極的なゴールとしては、拠点間通信で利用しているWANに関しても、全てクラウドゲートウェイを経由することで、1つのポリシーで全ての通信のアクセスコントロールが可能になります。ここまでくれば、本当の意味での経路の共通化によるゼロトラストが実現できるわけです。

ポイント③は、並行してアクセス経路のクラウド化、つまりSASE化を目指すことです。まず実施すべきは、オンプレミス上のセキュリティ基盤を、CASBやSWGといったクラウドゲートウェイに移行することです。その際に、拠点からの通信についてはSD-WANのようなソリューションでブレイクアウトすることで、クラウドゲートウェイへの依存性を高めていくことが可能となります。その後は、ゼロトラストの本丸となるVPNアクセスをZTNA化していくことで、社内・社外ともにクラウドゲートウェイ経由の通信環境が整備できます。究極的なゴールとしては、拠点間通信で利用しているWANに関しても、全てクラウドゲートウェイを経由することで、1つのポリシーで全ての通信のアクセスコントロールが可能になります。ここまでくれば、本当の意味での経路の共通化によるゼロトラストが実現できるわけです。 マクニカネットワークスではベストプラクティスに掲げているゼロトラスト化に向けた取り組みを行っています。お客様に最適なベンダーをフラットに選定可能です。ぜひご相談ください。

マクニカネットワークスではベストプラクティスに掲げているゼロトラスト化に向けた取り組みを行っています。お客様に最適なベンダーをフラットに選定可能です。ぜひご相談ください。

▶【後編】はこちら

▼ゼロトラスト

▼Okta

▼CrowdStrike

▼MobileIron

▼Cato