ZTNAについて考えてみる【後編】

-

│

はじめに

前編では、在宅ワークなどで社外から社内へ接続するゼロトラストネットワークアクセス(ZTNA)と、社外からインターネットへアクセスする際のSWG(セキュアウェブゲートウェイ)、ZTNAやSWGを併合したSASE(Secure Access Service Edge)について、解説しました。

しかし実際には、完全にクラウド移行をしない限り、社内からインターネットへの通信に関して、今後も向き合う必要があります。

そこで後編では、ZTNAを検討する際に忘れがちなセキュリティ観点での検討ポイントや、オンプレとクラウドのハイブリッド環境との付き合い方について解説していきます。

従来型セキュリティVS リモートワークセキュリティ

新型コロナウイルス感染症(COVID-19)やコワーキングスペースの普及により、従来のオフィスで仕事をするという考えから、リモートワークが浸透してきています。

そのため、社内を経由しない通信も増加しており、ProxyからSWGへのリプレイスを検討している企業が増えています。その際に、ネットワーク経路上から外れるセキュリティソリューションについて、考えたことはありますでしょうか?

オフィス出社時とリモートワーク時の、ネットワーク経路の観点から必要なセキュリティ機能を考えていきましょう。

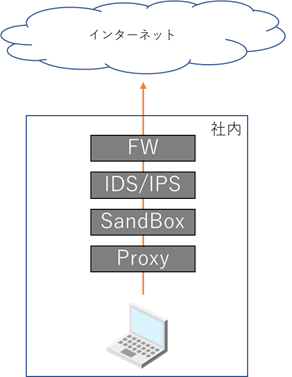

オフィス出社時のネットワーク経路

よくある企業ネットワークでは、下記のような製品が導入されています。(あくまで一例ですので、御社の環境についてもご確認していただくことをお勧めいたします。)

- FW(Fire Wall):ネットワークの境界に設置され、内外の通信を中継・監視・制御

- IDS/IPS:不正な通信の検出やブロック

- Sandbox:未知なファイルの検査及び隔離

- ProxyWeb:アクセスに関して、通信の中継及び制御

リモートワーク時のセキュリティは、最低限上記4つの観点を統合して検討する必要があります。既存のセキュリティポリシーなどから、必要に応じてRBI(Remote Browser Isolation)やCASB(Cloud access security broker)機能に関しても考慮してください。

リモートワーク時のネットワーク経路

多くの企業が選択するネットワークの経路は、下記の3パターンがあります。

それぞれの特徴と課題について、見ていきましょう。

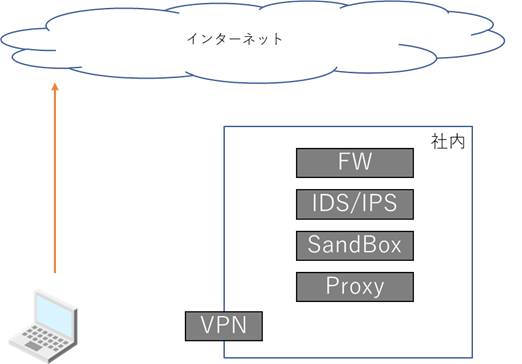

A.ダイレクトアクセス型

B.VPNの常時起動型(社内オンプレ設備の継続利用)

C.クラウドセキュリティ型

A. ダイレクトアクセス型

特徴

- PCから直接インターネット接続

- ソリューションの導入が不要

課題

- ネットワーク上でのセキュリティ機能の欠如

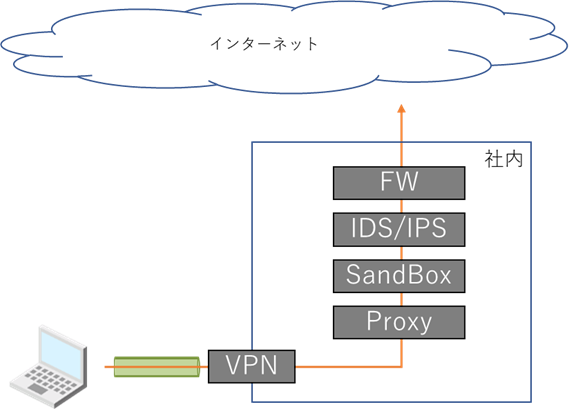

B. VPNの常時起動型

特徴

- VPNを常時起動し、常に社内ネットワーク経由でのアクセス

- 既存のセキュリティ機器を使用可

- FWやSandboxなどの機能ごとに、別々のソリューションを導入することが

容易なため、ベストオブブリードな商品選定が可能

課題

- 帯域が圧迫される

- 通信経路が伸びるため遅延が大きくなる傾向がある

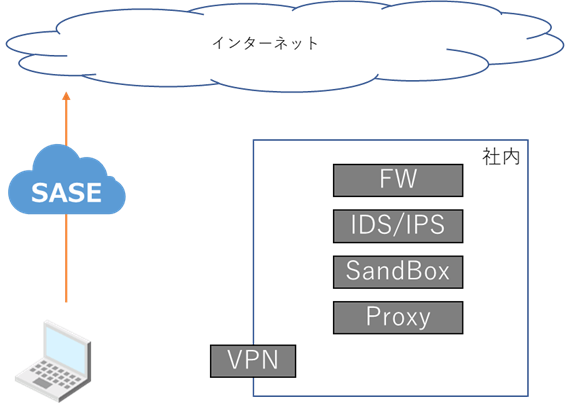

C.クラウドセキュリティ型

特徴

- クラウド型のセキュリティ機器を導入

- 社内社外問わず、統一したセキュリティポリシー

課題

- 既存経路の変更など導入難易度が高い

- クラウド製品は複数のソリューションを組み合わせる難易度が高く、

機能によっては性能が低下する可能性がある

(例:ProxyのリプレイスとしてSWG製品を導入したが、

オンプレのSandbox機能と比べてSWGのSandbox機能の性能が低いなど)

社外から社外のセキュリティの特徴や課題をまとめてきましたが、社内の環境が残っている企業がほとんどだと思います。

では、社内の環境が残ってしまう要因や今後の向き合い方について、考えていきます。

既存のオンプレミス環境はなぜ残るのか?

昨今データセンターや社内システムのクラウド化が進んでいますが、オンプレミス環境を無くすことは難しいと考えられます。どのようなケースだと、オンプレミス環境が残ってしまうのでしょうか?

■大規模なネットワーク環境を使用しているケース

自社の既存システムが複雑化しており、ネットワーク構成をあらためて見直す必要があるため、

クラウド移行へのハードルが高く、直ぐの移行が困難。

■情報のクラウド管理が困難なケース

顧客情報など、ビジネスにとって重要な機密情報や知的財産に関して、クラウド環境が安全をうたっていても社外に出したくない、または社内の規定によって出すことができない。

クラウドサービスの設定不備などにより、不正アクセスや情報漏えいに繋がった事例もあることから、自社所有のオンプレミスサーバにて保管。

ここまでの話をまとめると、オフィスからの接続とリモートからの接続、各々の視点からセキュリティ面を考慮する必要があります。セキュリティ面を考慮したネットワーク構成について、3つの選択肢を見ていきましょう。

セキュリティを考慮したネットワーク構成:3つの選択肢と特徴

Ⅰ.オンプレミス環境のみの構成案

前々段のネットワーク経路"B.VPN常時起動型"のように、すべての通信を社内からの接続とさせる構成です。オンプレミス製品なので柔軟性が高いことや、既存の製品を活用できることで、導入が容易かつ新規での投資は少なくなるとは思われます。しかし、通信遅延リスクや今後もオンプレミス環境が残り続けてしまうことでの管理コストなどの課題が挙げられます。

Ⅱ.完全クラウド化の構成案

前々段のネットワーク経路"C.クラウドセキュリティ型"のように、SASE導入によりセキュリティを全てクラウドに移行する構成です。複数拠点でポリシーを統一することが可能なことや、管理画面が一つになることで運用が容易になります。しかし、通信経路の変更など完全なクラウド移行までのハードルが高いなどの課題が挙げられます。

Ⅰ案は、在宅ワークやクラウドサービスが増加する今の時代において、あまり得策ではないと思われます。またⅡ案もクラウド移行へのハードルが高く、直ぐの実現は困難です。

そのため、現時点ではオンプレミスとクラウドの両方を考慮したセキュリティの設計が重要だと考えます。オンプレミスとクラウドを混合させた構成を見てみましょう。

Ⅲ.オンプレミスとクラウドのハイブリッド構成案

それぞれで各ソリューションを選択

オンプレミス環境とクラウド環境で、それぞれ最適な製品を選択する構成です。

メリットは、ベンダーに縛られないことや、各分野で強みを持つ製品を選べることで、

よりセキュアな環境の構築が可能になることです。

デメリットは、設定方法や運用管理が別々のためコスト増加となる点や、

障害時の対応が遅くなる点などが挙げられます。

各ソリューションを独自で選択するハイブリッド構成の際に注意したい点は、『2重投資』です。

在宅ワークが増加する中、社外からの接続に対しての保護が必要となり、クラウドセキュリティを検討、

導入することが多いです。オンプレミス環境とクラウド環境の機能で、必要のない箇所へ余分な投資を

していないか確認することをお勧めします。

オンプレミスとクラウドを統合したソリューションを選択

各ソリューションをユーザで選択するのではなく、オンプレミス環境とクラウド環境が統合された

ソリューションを採用する構成です。

メリットとして、オンプレミス環境とクラウド環境それぞれ、必要な機能が柔軟に導入できます。

クラウドのセキュリティ製品では性能が低くなることを懸念されているお客様に対して、オンプレミスの

環境へ取り入れることが可能です。

また、同ベンダーでの製品となるため、製品連携や操作性の点でユーザビリティが高く、運用者のコスト

削減にもつながります。例えば、ログの一元管理をすることで本社だけでなく海外拠点やグループ企業、

持ち出し端末を含め一括での状況確認が可能となります。

その他製品自体の価格面を見ても、各ソリューションを別々に購入するよりパッケージ製品を購入する方

が安く、オプション機能も使用できるためセキュリティを強化することも可能です。

弊社取り扱い製品では、McAfeeやBroadcomでSWGを起点とした、パッケージ製品があります。

McAfeeの場合、CASBを得意としており、オンプレ+クラウドの基本的なSWG機能やShadow IT、

Sanctioned IT対策としてクラウドサービスの利用状況可視化や、データの監査や制御などが可能となりま

す。

またオンプレ/クラウド間でのポリシー同期機能も実装が始まっており、今後社内/社外等のロケーション

に関係なく同様のセキュリティポリシーを適用する事や、一つのGUIでのポリシー運用を実現出来る等の

メリットが期待されます。

Broadcomの場合、オンプレとクラウドの両方で基本的なProxy/SWG機能やSandbox機能が使用可能とな

ります。

また統合管理システムを利用することで、オンプレ/クラウド両プロキシのポリシーの一元管理や、本来

クラウドプロキシではサポートされていないポリシーが利用可能となり、管理者の運用コスト削減やより

柔軟なポリシー設計が期待されます。

レポートシステムの利用により、様々な拠点のレポートも一括で管理可能な点もメリットです。

まとめ

自宅などのリモートワーク環境では、接続に関して注力されますが、ネットワーク経路の変更により、多くのセキュリティ製品が通らなくなることを考慮することを忘れてはなりません。また、多くの企業では完全なクラウド化をすぐに実現することは難しく、数年単位での計画が必要です。

そのため、段階的なクラウド移行計画に対して、自社にとって一番最適な方法の選択に参考にしていただければ幸いです。

---------------------

【ホワイトペーパー:"絵に描いた餅"はもういらない 検証から見えてきた現実的なゼロトラストの最適解】

今回は、ゼロトラストがなぜ求められているのかについて改めて振り返りながら、

ベンダが語る"都合のいい"ゼロトラストに踊らされないための、 その考え方について紐解いていきたい。

---------------------

【ゼロトラストに関するご相談窓口:ベスト・オブ・ブリード型アプローチで、最適なソリューションをご提案】

どうゼロトラストを進めればいいのか分からないという企業のために、ゼロトラスト相談窓口を設置しました。

弊社では、すでに導入しているITリソースを上手に生かしながら、不要なものは捨てていきつつ

新しいものを取り入れていくことで徐々にゼロトラストのコンセプトにシフトしていくことが、

現実的に取りうる有力な選択肢と考えています。

加えて、一次代理店であるからこそ得られる豊富な経験を元に、当社が取り扱う各製品を連携実証し、

お客様にあわせた導入を提案・支援いたします。