ゼロトラストの要、動的なアクセス制御を実現!IDaaSxSASE連携の実装例

-

│

3行でわかる本記事のサマリ

- ゼロトラストの重要性:ユーザーやデバイスの情報に基づいて通信を検証するため、動的制御が必要。

- 動的制御の課題:実現方法の不明確さにより、多くの企業が動的制御を実施できていない。

- ユースケース:OktaとNetskopeの連携による動的制御の実装例を紹介。

はじめに

ゼロトラストネットワークを実現する1つの要件として、動的制御の導入検討が増えてきています。

本ブログでは、1つの推奨構成として、Okta,Netskopeの2社を組み合わせた実装例及びイメージをご紹介します。

目次

-

- 動的制御の必要性

- なぜ動的制御が検討状況止まりなのか

- IDaaS(Okta)で何を検知/制御できるのか

- SASE(Netskope)側で何を検知できるのか

- [実装例]OktaxNetskopeの動的制御

- マクニカが提供する動的制御支援

動的制御の必要性

ゼロトラストでは、境界防御のように境界の内側/外側でどこから来た通信なのか?を判断するのではなく、

「どんなユーザーで」「どんなデバイスを使って」「どんなアプリケーションへのアクセスなのか?」といった

ユーザーやデバイスの状況などの情報に基づいて、通信の検証が厳格に行われています。

そのため、動的制御ができない=ゼロトラストを実現できないということになり、

動的制御はゼロトラストを構成する上で非常に重要な役割となります。

動的制御とは?

以下のブログでご紹介しておりますので、ご参照ください。

「ゼロトラストの基礎知識 第3回「ゼロトラストで継続監視と動的制御が必要な理由」

なぜ動的制御が検討状況止まりなのか

動的制御ができていない原因は、どうやれば動的制御ができるのか実現方法の不明確さにあります。

例えば、動的制御を実施するための準備は大きく2つありますが、

実際に①②のソリューションが導入しているにもかかわらず、

動的制御をできていない企業は多く存在します。

①都度デバイスの状態やユーザーの振る舞いを検知するソリューション

②検知をした情報を判断し、実際のアクセス等を制御するソリューション

また、以前ご紹介した連携例では、SIEMが各製品連携とのHubとして動いていました。

「マクニカ版ゼロトラスト①:都度判断を行うモデル」

しかし、現在ではSIEMをHubとして使わずとも、IDaaSとSASEや別製品(EDR等)と直接連携することで

動的制御を実現することが可能です。

上記を踏まえ、具体的な製品間連携でのユースケースを紹介します。

IDaaS(Okta)で何を検知/制御できるのか

[検知内容]

Oktaでは、ユーザーのアクセスの際に、新しいデバイス/新しいIPからのアクセスなのかなどを

認証時のリスクとして、high/middle/lowの3つに分類します。

[制御内容]

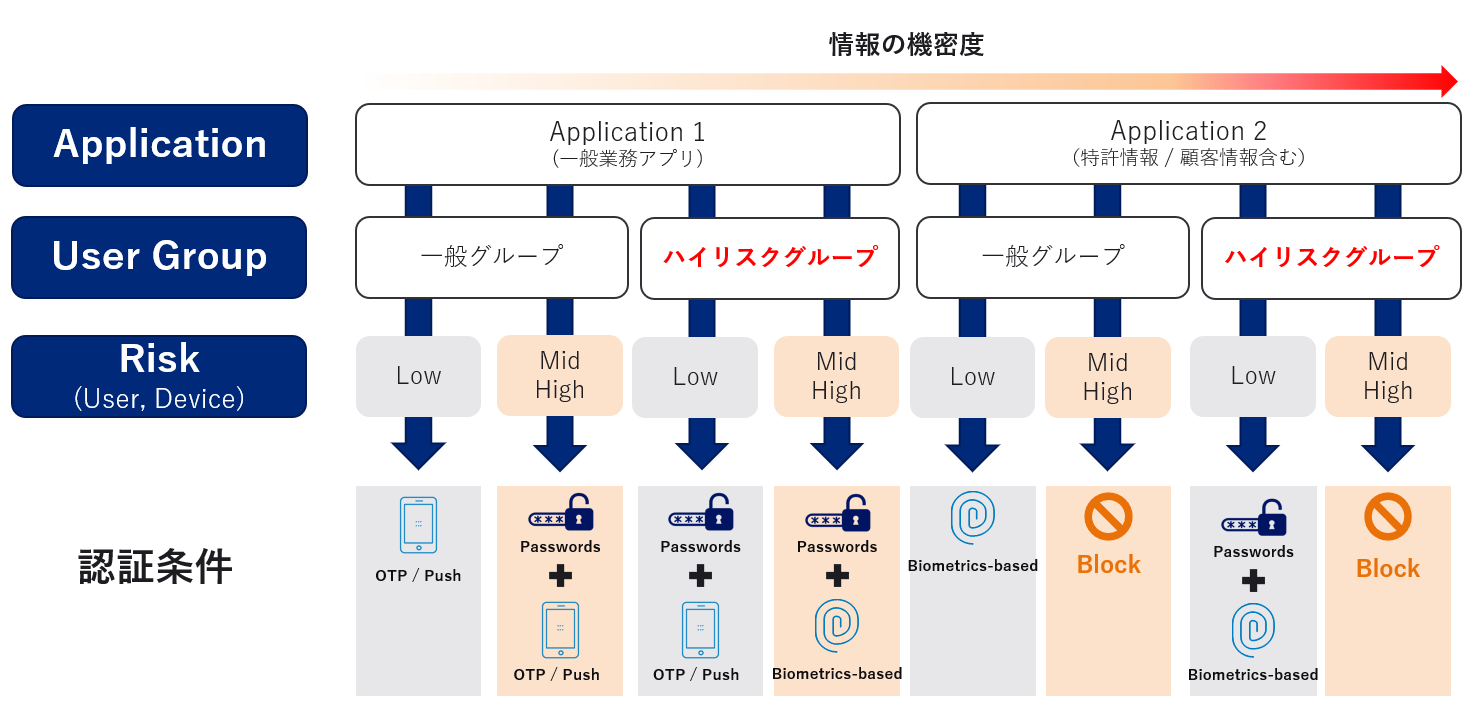

Oktaでは、ユーザー/グループ/連携先Appごとにアクセスポリシーを割り当てることができます。

例えば、一般業務で利用するアプリへのアクセスを制御する場合は、

・一般グループのユーザーは、アプリへのアクセス時には、OTPが求められる。

・ハイリスクグループのユーザーに対しては、より強固なMFA(生態認証など)を求められる。

といった構成を組むことが可能です。

SASE(Netskope)側で何を検知できるのか

[検知内容]

Netskopeでは、SaaSやIaaSの安全性をリスク数値で提示することや、

ユーザーがダウンロードをした際のファイルが機密情報なのかを検知することができます。

[制御内容]

Netskopeでは、利用するアプリケ―ションのリスクや、ユーザーのアクティビティに基づいて、

Webやクラウドサービスへのアクセスを制御します。

また、企業の機密情報を定義することで、特定のキーワード(機密情報 など)や多くの識別方法で

情報漏洩を未然に防ぐことも可能です。

[実装例]OktaxNetskopeの動的制御

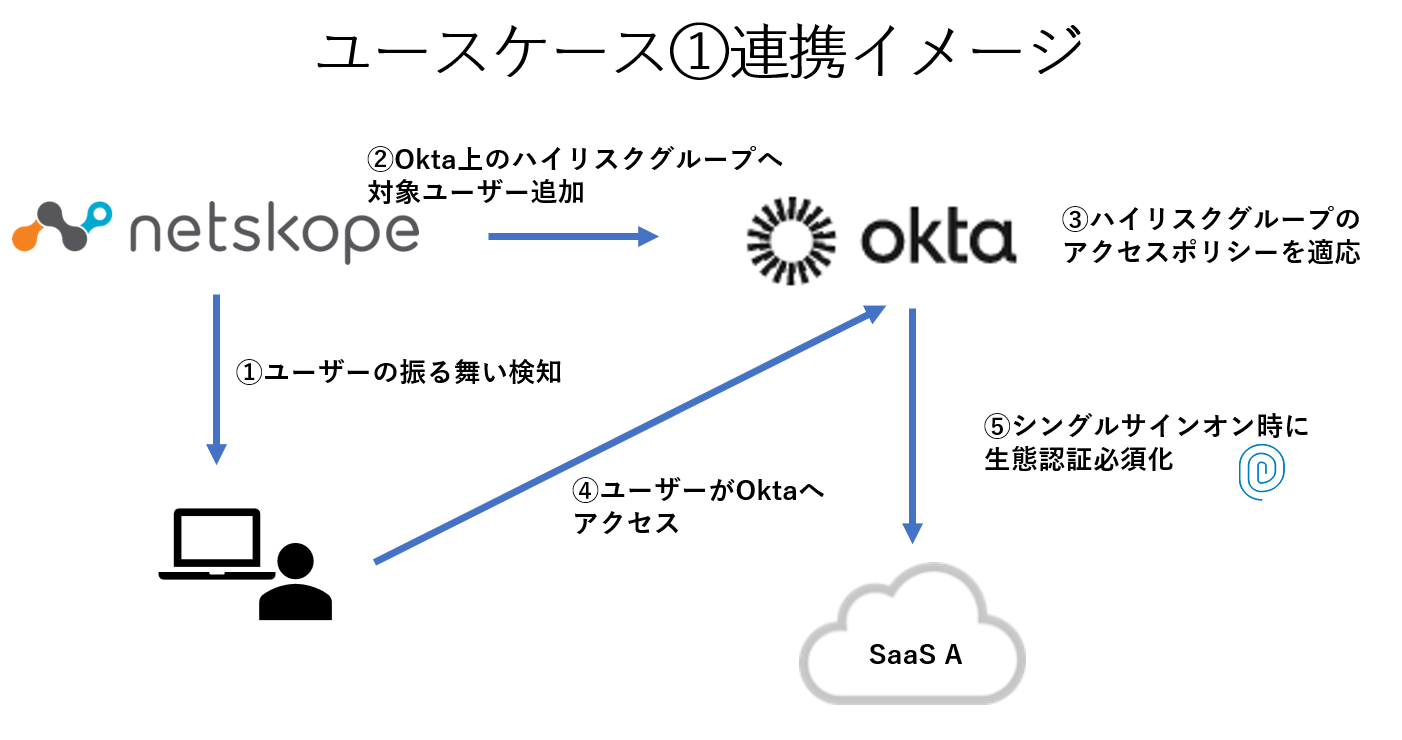

・ユースケース① Netskopeを起点とする場合

Netskope側で検知したリスク(ユーザーの振る舞い)を基にOkta側のグループを変更し、

より強固なアクセスポリシーに割り当てる。

ユーザーは次回Appへアクセスを実施する際には、生態認証が求められる。

▼連携イメージ

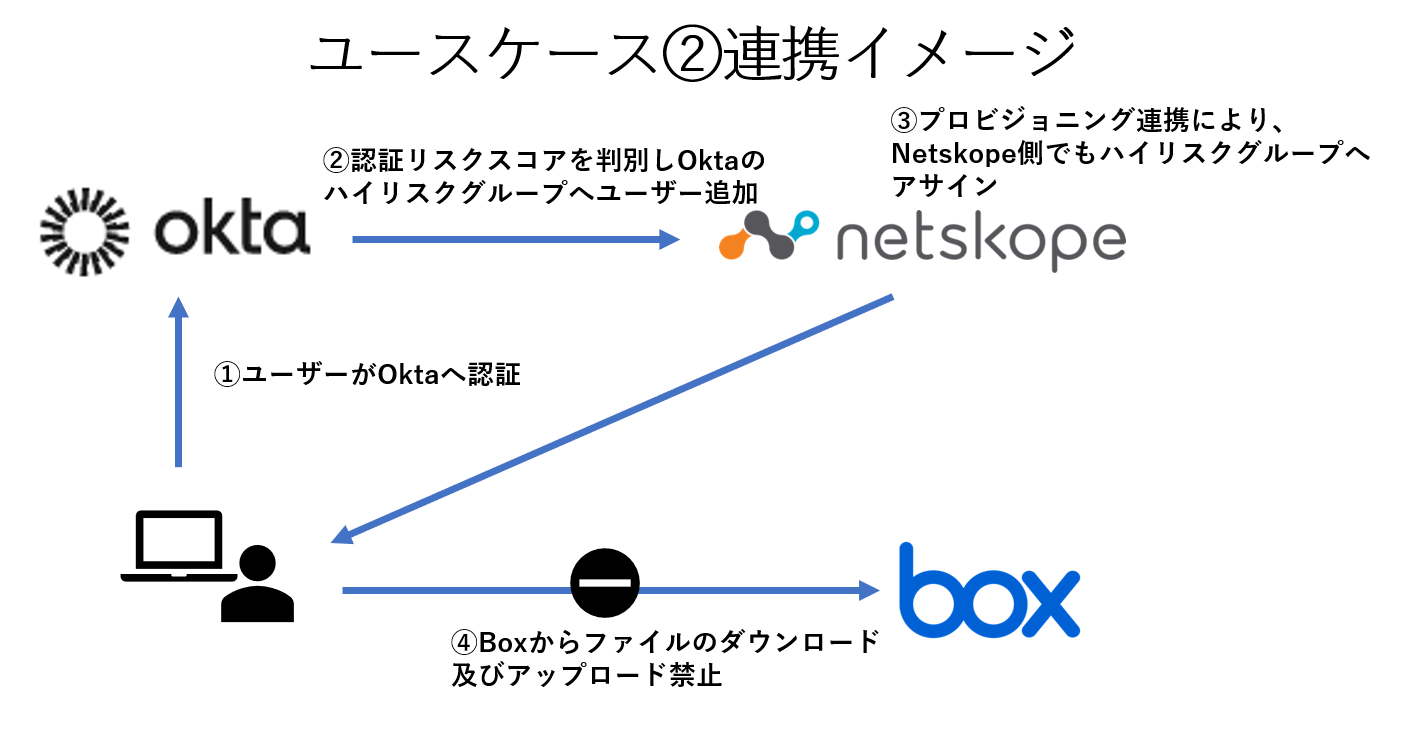

・ユースケース② Oktaを起点とする場合

Okta側で認証時のリスクスコアをチェックし、highの場合は、

リスクが高いユーザーグループへの割り当てを実施する(Okta Workflows機能)

OktaとNetskopeでプロビジョニング連携(ユーザー同期及びグループプッシュ)を実施している場合、

Oktaグループの変更を即時でNetskope側へ反映し、Netskope側もリスクが高いグループへのアサインを実施する。

(別グループへアサイン=別ポリシーにアサインされる)

▼連携イメージ

上記の各ユースケースでは、それぞれメリットが異なります。

ユースケース①:ユーザーの振る舞いをNetskopeが中長期的にチェックを行い

一定の値を超えた際にポリシーが変更されるため、正確なポリシー適応を行える

ユースケース②:Oktaへの1回のアクセス毎に評価を行うため、即効性の高い動的制御方法

マクニカが提供する動的制御支援

本ブログでは、OktaとNetskopeの動的制御に焦点を置いた内容でした。

今回紹介しているOktaxNetskopeの動的制御に関わらず、Okta x Netskopeを用いたNetskope Clientの自動化など

プロダクト連携のサポートに関して対応しています。

動的制御に関しても、Okta x Crowdstrikeを用いた連携やOkta x Netskope x Crowdstrikeの3製品を組み合わせた

ユースケースもご紹介できます。

ご興味があれば是非お問い合わせください。

▼本ブログに関連するオンデマンド動画

- ゼロトラストを実現する3点防御とは?

- 3社のソリューションの特徴・優位性

- 3社連携の実装のイメージ

- 3社連携のデモンストレーション