SD-WAN、SASE、ZTNAのメリットやゼロトラスト化に必要な観点を徹底解説 SASEエンジニアが考える、企業にとって最適な海外拠点との接続方式とは

-

│

3行でわかる本記事のサマリ

- 専用線はセキュリティが担保され、高い回線品質と障害時の切り分けが可能ですが、コストが高く拡張性に制約があります。ゼロトラスト化にはネットワーク構成の見直しが必要です。

- SD-WANは柔軟な設定変更と可視化されたトラフィック管理が可能ですが、ローカルブレイクアウトによるセキュリティの検討と技術者の不足が課題です。ゼロトラスト化にはセキュリティ製品の導入が必要です。

- SASEはコスト削減と柔軟な展開が可能なクラウドベースの接続方式ですが、インターネット回線の品質に影響を受ける可能性があります。ゼロトラスト化には通信監視製品の導入が必要です。

はじめに

最近、SD-WANやSASE、ZTNAなどに注目が集まり、導入を検討されているお客様が増えています。

今回は海外拠点とDC(データセンター)間の接続方式に着目し、どのような接続方式があるかについて解説します。

従来、海外拠点からDCのオンプレミス環境へ接続する場合には、VPNの利用または専用線を準備する必要がありました。

本記事では、新しい技術や接続方式も含め、海外拠点からの接続方式とその検討方法について考えていきます。

自社に最適な接続方式の判断にお役立てください。

目次

- SD-WAN、SASE、ZTNAなどの新しい接続方式の特徴とメリット・デメリット、ゼロトラスト化に必要な観点

- 専用線、SD-WAN、SASE、ZTNA、各接続方式の特徴(まとめ)

- SD-WAN、SASE、ZTNAなどの接続方式とセキュリティ

- 通信環境別、専用線、SD-WAN、SASE、ZTNAの選び方

- まとめ

SD-WAN、SASE、ZTNAなどの新しい接続方式の特徴とメリット・デメリット、ゼロトラスト化に必要な観点

海外拠点との接続方式にはいくつか種類があります。

まずは、それぞれの構成とメリット・デメリット、ゼロトラスト化に必要な観点を見ていきます。

- 専用線

- SD-WAN(Software Defined-Wide Area Network)

- SASE(Secure Access Service Edge)

- ZTNA(Zero Trust Network Access)

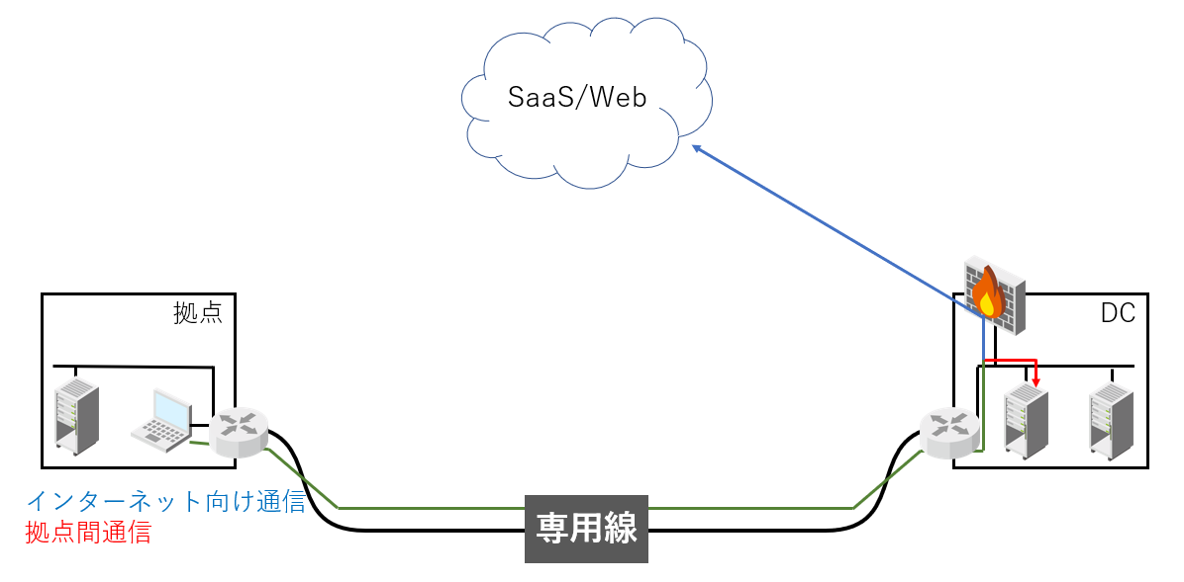

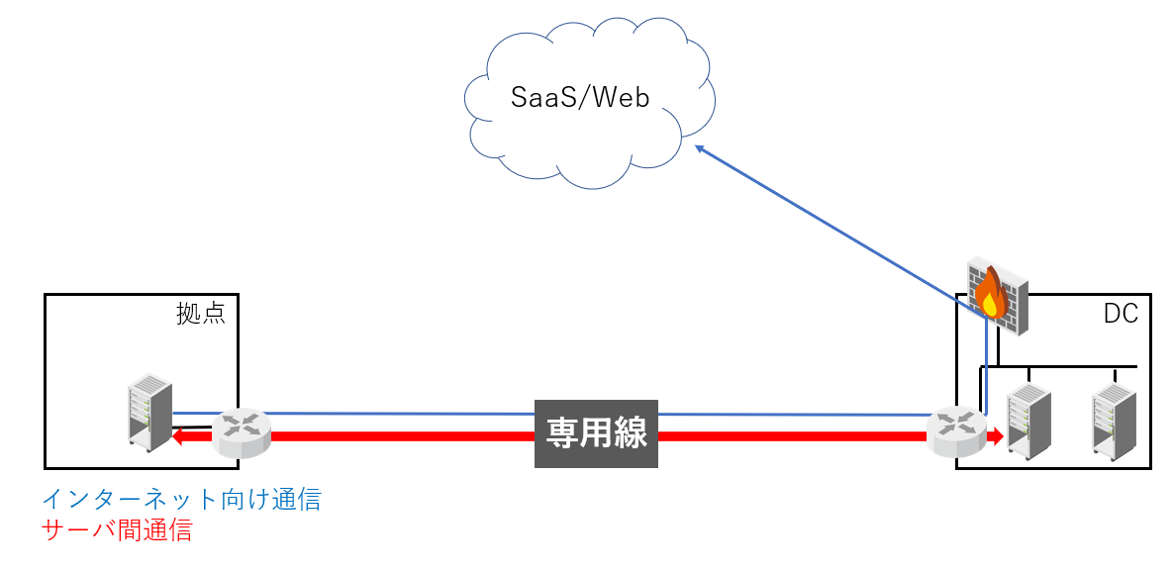

1.専用線

メリット

- 自社しか利用しない回線のため、セキュリティが担保されている

- 通信帯域が保証されており、回線品質が高く安定している

- 障害発生時に切り分けを行いやすい

デメリット

- 通信帯域あたりのコストが高い

- DCに通信が集中するため、機器や回線に負荷が集中する

- 物理的に回線を準備する必要があるため、拡張性に乏しく海外展開等に時間がかかる

ゼロトラスト化に必要な観点

- 境界型防御で、DCにしかFWがないため、マルウエアに侵入された場合、社内ネットワークに感染が広がる恐れがある

⇒ゼロトラスト化には、侵入されることを見越して、拠点間やDCへの通信範囲を制限できるようネットワーク構成を見直す

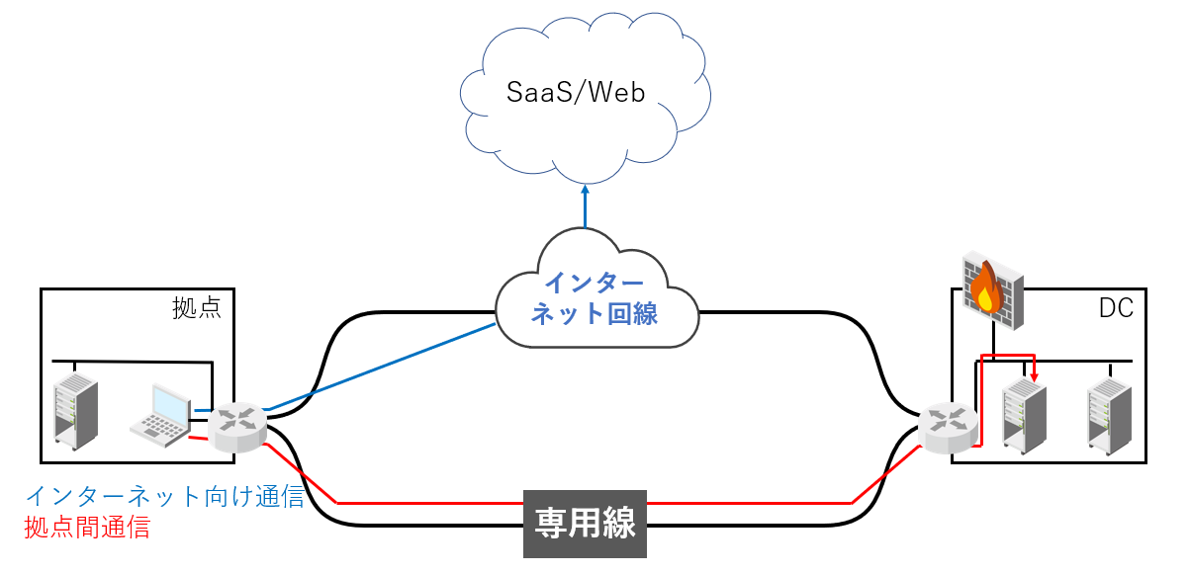

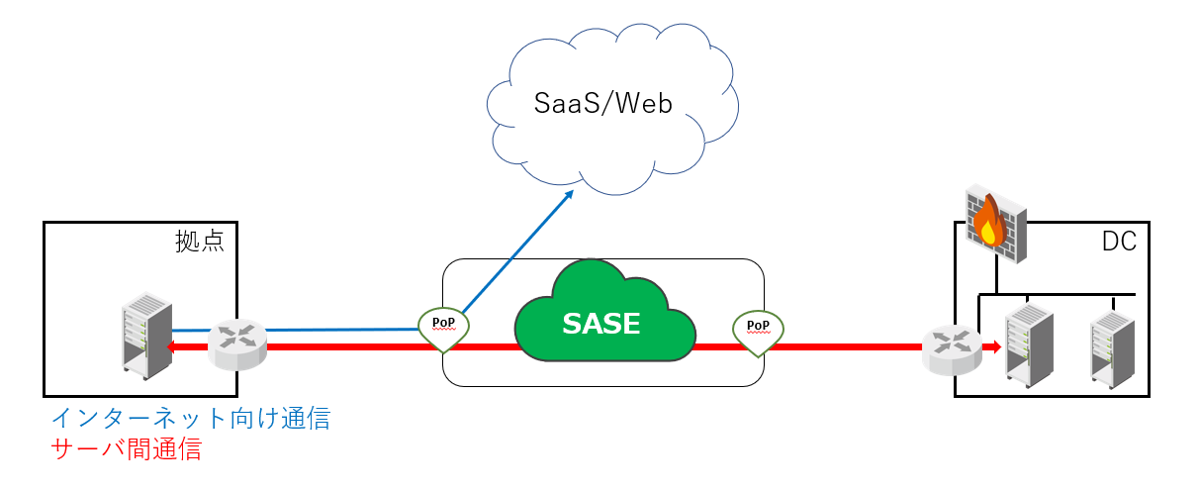

2.SD-WAN(Software Defined-Wide Area Network)

メリット

- ゼロタッチプロビジョニングにより、柔軟に設定を変更できる

- トラフィックを可視化し、Webアプリケーション等の利用状況を確認できる

- インターネット向け通信をローカルブレイクアウトできるため、DCの負荷を軽減できる

デメリット

- ローカルブレイクアウトによりセキュリティホールとなる可能性があるため、インターネット向け通信のセキュリティ対策の検討が必要

- 新しい技術のため、運用できる技術者が不足している

ゼロトラスト化に必要な観点

- マルウエアに侵入された場合、社内ネットワークに感染が広がる恐れがある

- ローカルブレイクアウトした通信は、セキュリティ対策が行われていないため、セキュリティリスクが高い

⇒ゼロトラスト化には、インターネット向け通信を担保するセキュリティ製品と、拠点間通信で各端末の通信範囲を制限するためのセキュリティ製品を導入する必要がある

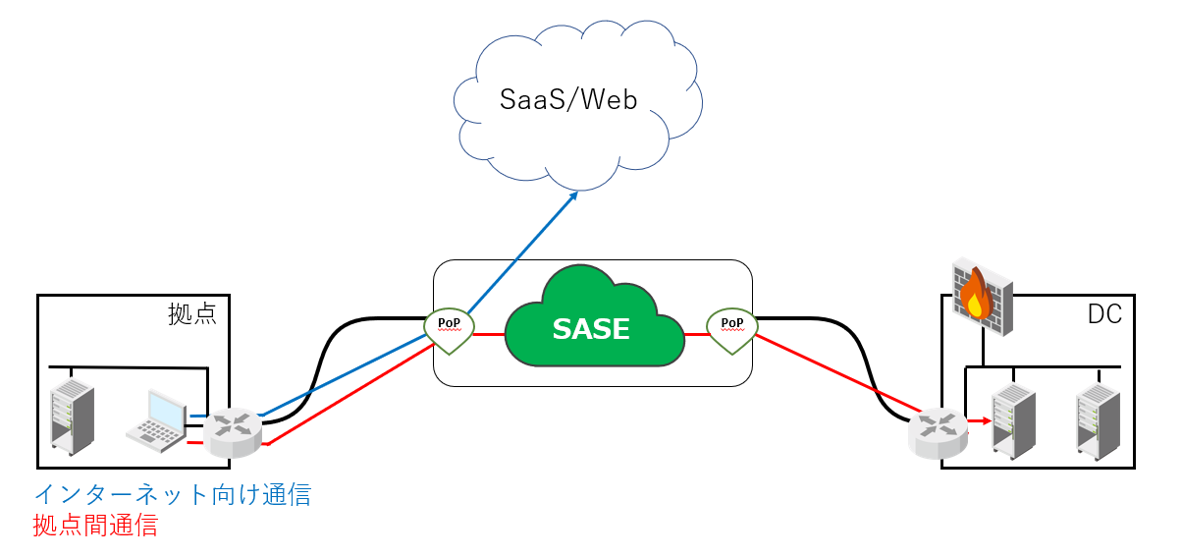

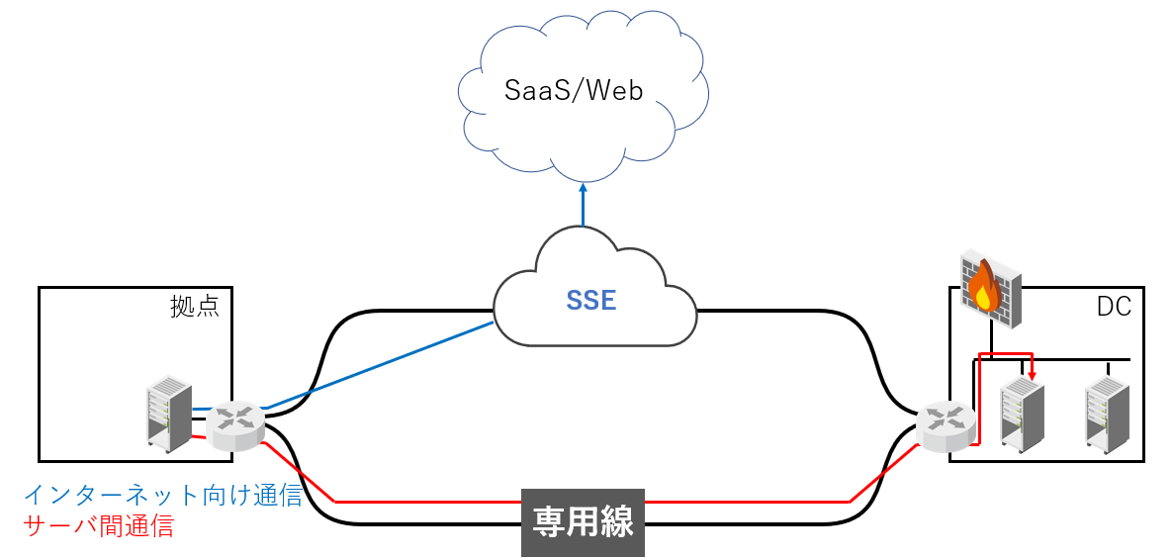

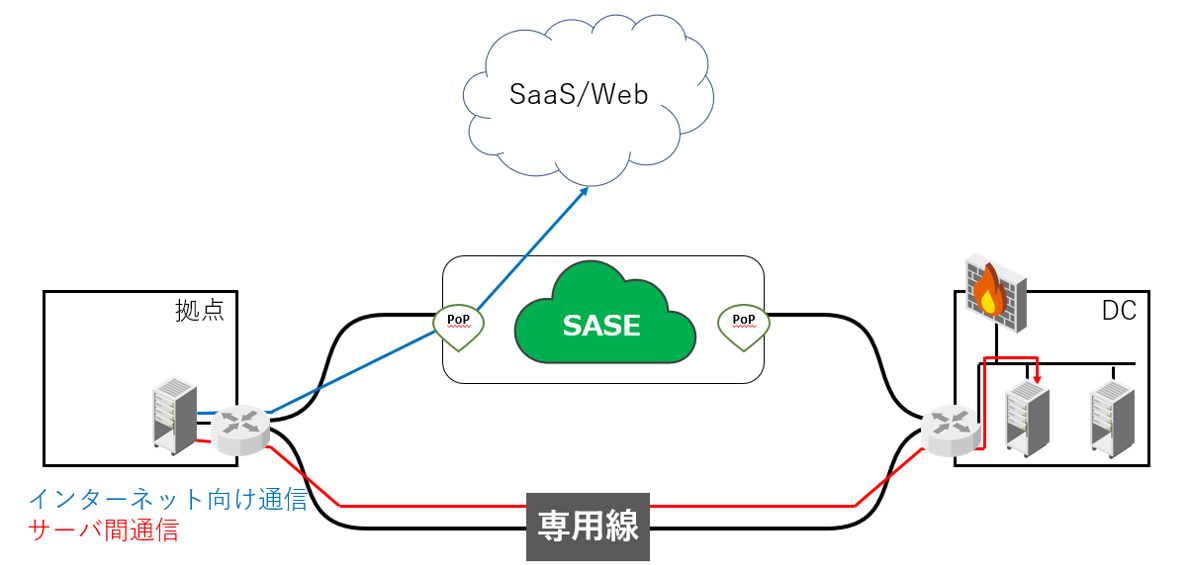

3.SASE(Secure Access Service Edge)

メリット

- クラウド側でバックボーン(専用線)を持っているため、専用線を廃止してコストを抑えられる

- クラウドのため、新規拠点の展開が容易で柔軟性/拡張性が高い

- ネットワーク機能とセキュリティ機能が統合されており、クラウド側で脆弱性等の対応を行うため運用がシンプルになる

デメリット

- バックボーンまでの接続にインターネット回線を利用するため、利用する回線品質に影響される

- 導入時にオンプレ側のFWポリシーをクラウド側へ移行する必要がある

- 1つの製品でネットワークとセキュリティ機能を担っているため、ベンダーロックインとなる可能性が高い

- 通信は必ずPoPを経由するため、拠点間通信の際に遅延が大きくなる傾向がある

ゼロトラスト化に必要な観点

- クラウド製品のため、拠点間の通信が監視できない

⇒ゼロトラスト化には、拠点内の通信を監視するNDR(Network Detection and Response)などの製品を導入する必要がある

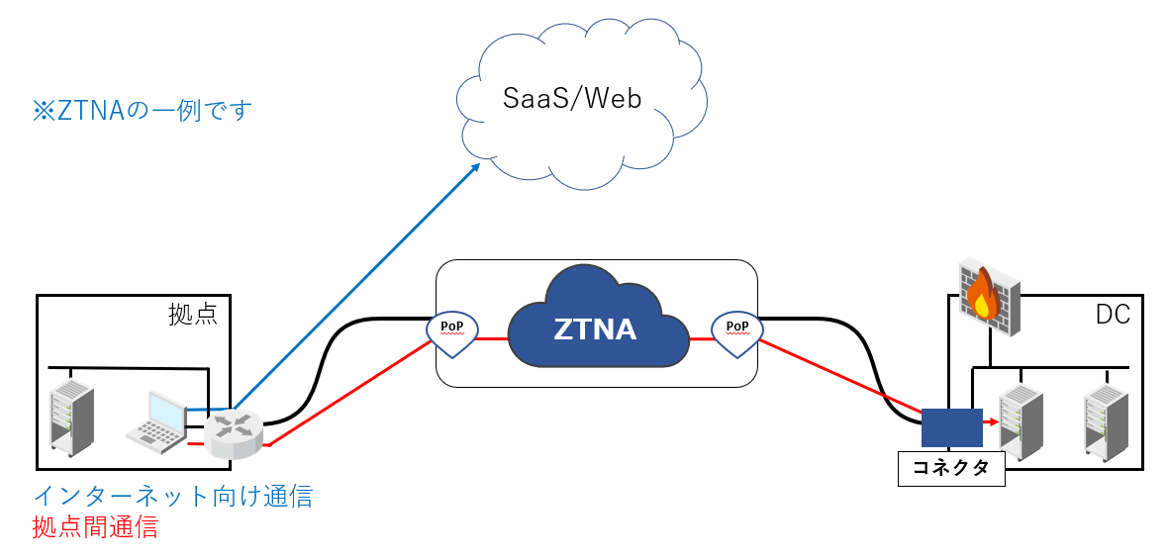

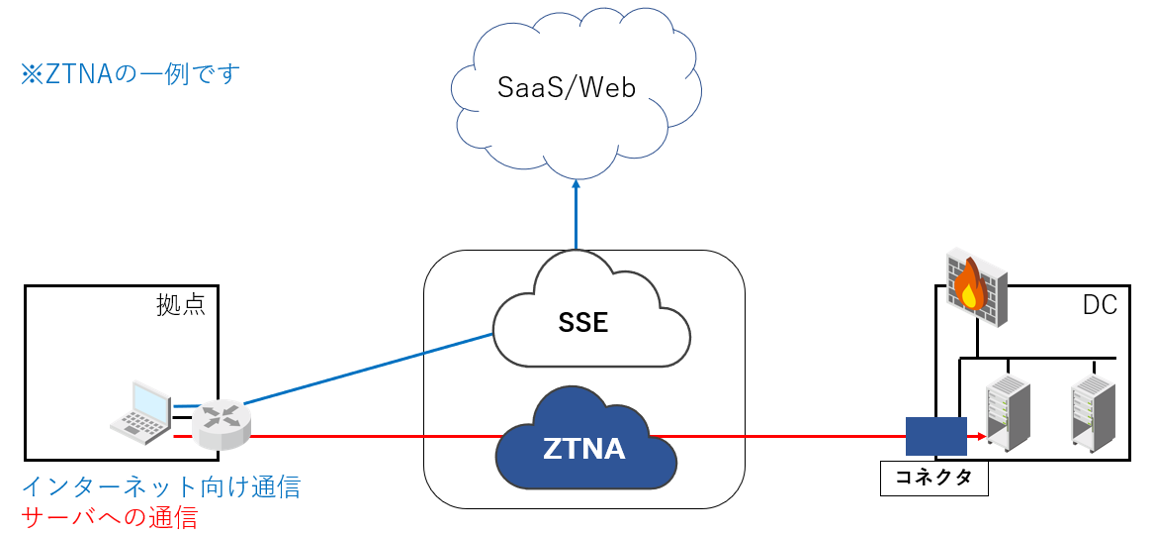

4.ZTNA(Zero Trust Network Access)

メリット

- 通信毎に端末の認証を行うため、セキュリティが担保されている

- 脆弱性についてクラウド側で対応するため、運用コストを削減できる

- 境界型防御から脱却できる

デメリット

- ZTNAの種類によるが、http(s)でしか動作しないものがある

- 導入前にアクセス先を網羅する必要がある

- サーバ発の通信に対応していない

- インターネット向け通信はセキュリティ製品を検討する必要がある

ゼロトラスト化に必要な観点

- ZTNAは、セキュリティ製品(SWGやCASB)と併せて提供される場合と、ZTNAの機能のみの場合があるため、他の製品を組み合わせて製品の特徴を活かした運用する必要がある

専用線、SD-WAN、SASE、ZTNA、各接続方式の特徴(まとめ)

各接続方式の特徴をまとめると以下の通りです。

|

専用線 |

SD-WAN |

SASE |

ZTNA |

|

|

費用 |

△ |

〇 |

◎ |

〇 |

|

導入の容易性 |

△ |

〇 |

〇 |

△ |

|

運用の容易性 |

△ |

◎ |

◎ |

◎ |

|

拡張性 |

△ |

△ |

◎ |

◎ |

|

サーバ発通信へ対応 |

◎ |

◎ |

◎ |

× |

|

セキュリティ |

◎ |

〇 |

◎ |

〇 |

|

回線の品質 |

◎ |

◎ |

〇(ISP回線のため) |

〇(ISP回線のため) |

|

通信遅延 |

◎ |

◎ |

〇 |

◎ |

SD-WAN、SASE、ZTNAなどの接続方式とセキュリティ

様々な接続方式について説明してきましたが、セキュリティに関しては専用線ではDCのFWで、SASEではクラウドでセキュリティが担保された接続方式です。

SD-WANやZTNAはネットワーク機能に特化しており、別途インターネット向け通信のセキュリティについても考える必要があります。

環境に応じて、どの方式を採用するのが適切な接続方式か、セキュリティ面も考慮しながら、さらに整理していきます。

通信環境別、専用線、SD-WAN、SASE、ZTNAの選び方

どの接続方式が適切であるか判断する上で、一番初めに行うことは拠点とDC間の通信内容の洗い出しです。

洗い出しの観点として、自社の業務を行う上で絶対に止めてはいけない通信があるのかという部分に着目してください。

①専用線がおすすめなのは、高い信頼性が求められる通信がある場合

基幹システム間の同期が常に行われている必要があり、瞬断も許されないという要件がある場合は、専用線をおすすめします。

インターネット向け通信がDCにあるオンプレのFWを経由して行われるため、セキュリティが担保された状態で通信が行われます。

②SD-WANがおすすめなのは、高い信頼性が求められる通信がありSaaS等のインターネット向け通信が多い場合

①のパターンと同じく高い信頼性を求められる通信があり、併せてSaaS等の通信も多く、帯域を逼迫してる状況または逼迫することが予想される場合は、SD-WANをおすすめします。

帯域逼迫に対してはローカルブレイクアウトを利用することで対応でき、ローカルブレイクアウトした通信のセキュリティはSSE製品と組み合わせて利用することで担保することができます。

弊社にて取り扱いをしているSSE製品としては、Skyhigh SecurityやMenlo Securityがあり、両方ともSWGやCASBの機能を持っています。

Skyhigh Securityはアプリケーション識別による細かな制御に強みがあり、Menlo SecurityはWeb通信の無害化に強みがあります。

どちらの製品もインターネット向け通信のセキュリティを担保することができるため、SD-WANとSSE製品の併用をおすすめします。

③SASEがおすすめなのは、高い信頼性が求められる通信は無いが、サーバ間通信が必要な場合

DCにあるサーバから拠点のサーバに対する通信が必要な場合は、SASEをおすすめします。

高い信頼性を求められる通信が無い場合、専用線は必須ではありません。

SASE製品はクラウド側でバックボーンを持っているため、お客様側で専用線を準備する必要がなく、インターネット回線の準備のみで済み、コストや時間を抑えることができます。

SASE製品はセキュリティ機能もクラウド側で提供しているため、1つの製品でネットワークとセキュリティ機能を統合して提供していることが大きな特長です。

弊社にて取り扱いをしているSASE製品としてはCato Networksがあり、Cato社はネットワーク機能とセキュリティ機能を自社で開発しているため、1つのGUIで管理し、すべての設定が行えることがメリットとなります

また、SASE製品であっても専用線とインターネット回線を併用して利用することができます。

信頼性を求められる通信は専用線のみ経由させたり、インターネット回線が不安定になった場合のバックアップ回線とするなどの利用用途があります。

④ZTNAがおすすめなのは、高い信頼性が求められる通信は無く、サーバ間通信も必要ない場合

この条件に当てはまる場合は、ZTNAをおすすめします。

拠点ではインターネット回線の準備のみで済みますが、セキュリティ対策はSD-WANと同様に必要となります。

ZTNAのセキュリティ対策については、ZTNAとは?メリット・デメリット、構成方法について解説のブログをご参照ください。

まとめ

海外拠点からDCに対する接続方式について着目し、ご紹介しました。

この記事でご紹介した考え方はあくまで一例ですので、お客様とって最適な接続方式を検討する際の参考にしていただければ幸いです。

▼関連資料:群雄割拠のSASE/SEE、生き残るのはどこだ?「SASE/SEE選定ガイド」