DoD Zero Trust Strategy解説!米国防総省(DoD)の取り組みから学ぶ、ゼロトラスト化の筋道

-

│

3行でわかる本記事のサマリ

- 「DoD Zero Trust Strategy」の戦略的目標は、ゼロトラストの文化的採用、情報システムの保護と防御、テクノロジーアクセラレーション、ゼロトラストの実現の4つである。

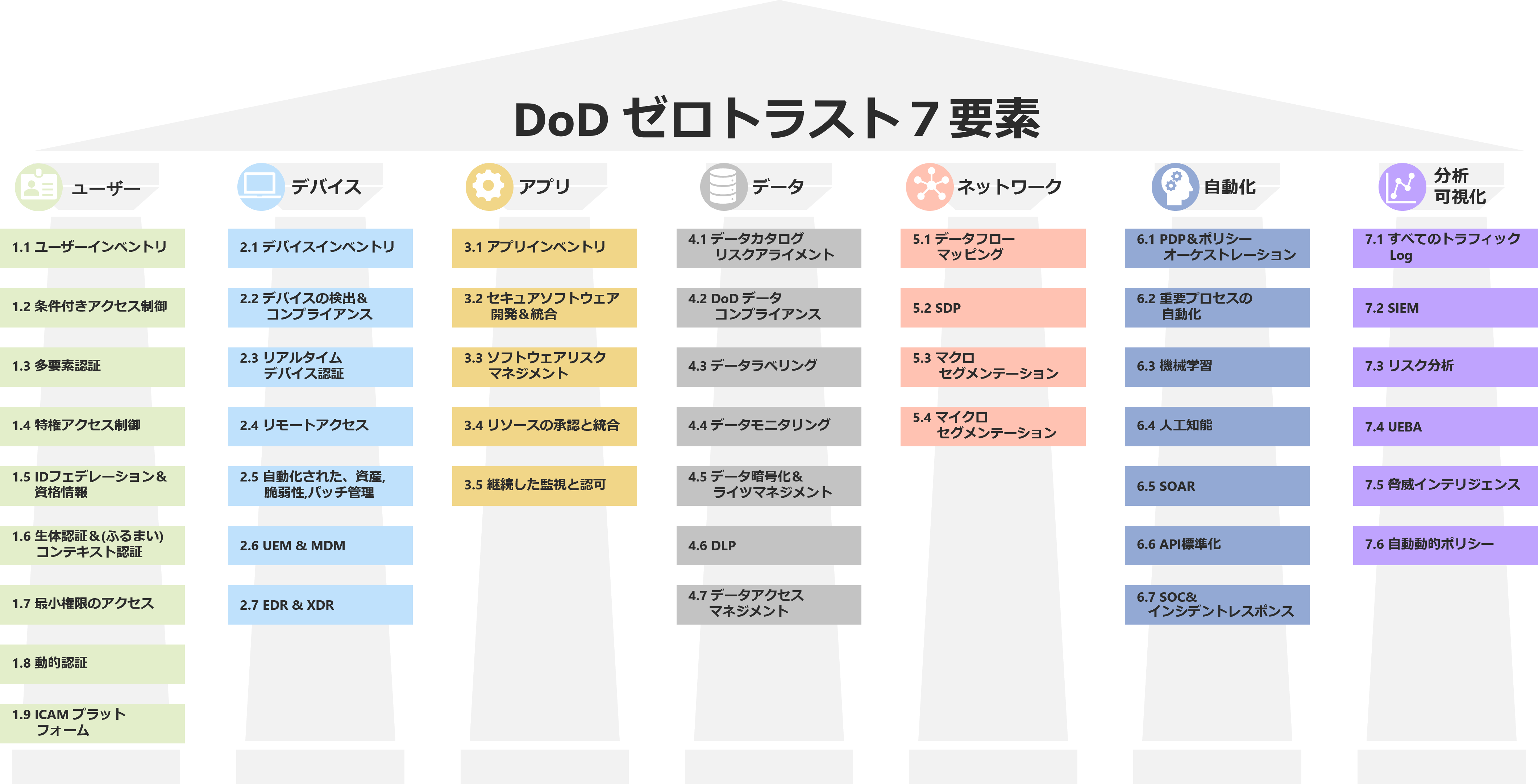

- 「DoD Zero Trust Strategy」では、ゼロトラストの必要な要素として7つの柱と45の構成要素が挙げられており、具体的なソリューションのイメージがしやすい。

- 「DoD Zero Trust Strategy」では、2023年から2027年までにターゲットレベルを達成することを目指し、各柱ごとに実装ロードマップが示されている。

1.はじめに

本ブログでは、2022年11月にアメリカ国防総省から公開された「DoD Zero Trust Strategy」の内容について解説します。

*参考:プレスリリース

"ゼロトラスト"として具体的に何をすればいいのかだけでなく、

実装のロードマップまで包括的な内容になっていますので、自社の計画策定にご活用ください。

目次

・4つの戦略的目標

-ゼロトラストプロジェクトへ取り組む際のポイント

・7つの柱

-技術の実装要件を、7分野45分類の細かな機能まで分解

・実装レベルへのブレイクダウン

-45分類を、さらに152アクティビティまで分解

-ターゲットレベルとアドバンスレベルの2種類に分類

・ロードマップ

-2027年度までに何を実行すべきか

・まとめ

2.4つの戦略的目標

「DoD Zero Trust Strategy」では、下記4つの目標を定めています

①ゼロトラストの文化的採用

すべての職員がゼロトラストの考え方を理解し、トレーニングを受けながらゼロトラスト化のサポートを行うこと

②情報システムの保護と防御

新・旧のシステムに対し、ゼロトラストを組み込み運用すること

③テクノロジーアクセラレーション

業界の進歩と同等、またはそれを超えるペースで導入していくこと

④ゼロトラストの実現

組織のプロセス、ポリシー、および資金調達とゼロトラストのアプローチを同期させること

「①ゼロトラストの文化的採用」「④ゼロトラストの実現」は、

日本企業のゼロトラスト化への取り組みにも大事な要素になります。

多くの企業で"セキュリティ教育"といえば実際のインシデントに対しての防衛策(メール訓練)等がほとんどですが、

ゼロトラストのセキュリティ施策を実現するうえで、認証方式の複雑化などユーザビリティに影響する要素も多く、

プロジェクトを円滑に進めるために、従業員のセキュリティベースラインの向上は効果的です。

また、以前の記事「成功するゼロトラストプロジェクトの3つのポイントとは?」で

オーナー組織の重要性や導入計画・ロードマップの策定について紹介していますが、

「DoD Zero Trust Strategy」内でも、2025年度末までにゼロトラストの専門家を幹部として育成することや、

2023年から2027年にかけて組織戦略の中にゼロトラストの実装ロードマップを同期させることが求められています。

②情報システムの保護と防御にて求められている技術については、後の章で取り上げます。

③テクノロジーアクセラレーションは、政府機関という常に最先端の技術が求められる組織ならではの目標でしょう。

3.7つの柱

「DoD Zero Trust Strategy」では、ゼロトラストの必要な要素として下記の7分類45項目を挙げています。

※「DoD Zero Trust Strategy」を参考にマクニカで作成

今回の最たる特徴は、ゼロトラストの構成要素がより具体化されており、実際の導入がイメージしやすいところです。

NISTSP800-207でも「ゼロトラスト7原則」が紹介されていましたが、

あくまで概念の紹介であるため、ゼロトラスト実現のためには各企業が文脈を読み取り、必要なソリューションを選定する必要がありました。

■ゼロトラスト7原則(弊社訳)

①データソースとコンピュータサービスは、全てリソースとして識別

②ネットワークの場所に関係なく、通信は全て保護される

③リソースへのアクセスは、セッションごとに許可される

④リソースへのアクセスは動的なポリシーによって決定される

⑤継続的に組織が保有するデバイスは監視・測定

⑥リソースへのアクセスが許可される前に動的かつ厳密に認証・認可

⑦資産・ネットワーク・通信の状態について可能な限り多くの情報を収集

一方で今回の「DoD Zero Trust Strategy」では、実装分野が分かれるのはもちろんのこと、

それぞれの分野において細かな機能要素まで記載されているため、

機能の選定が簡略化し、具体的なソリューションがイメージしやすくなっており、参考にしやすいです。

例えば、ユーザーの柱における構成要素を弊社プロダクトにマッピングした場合、下記のようになります。

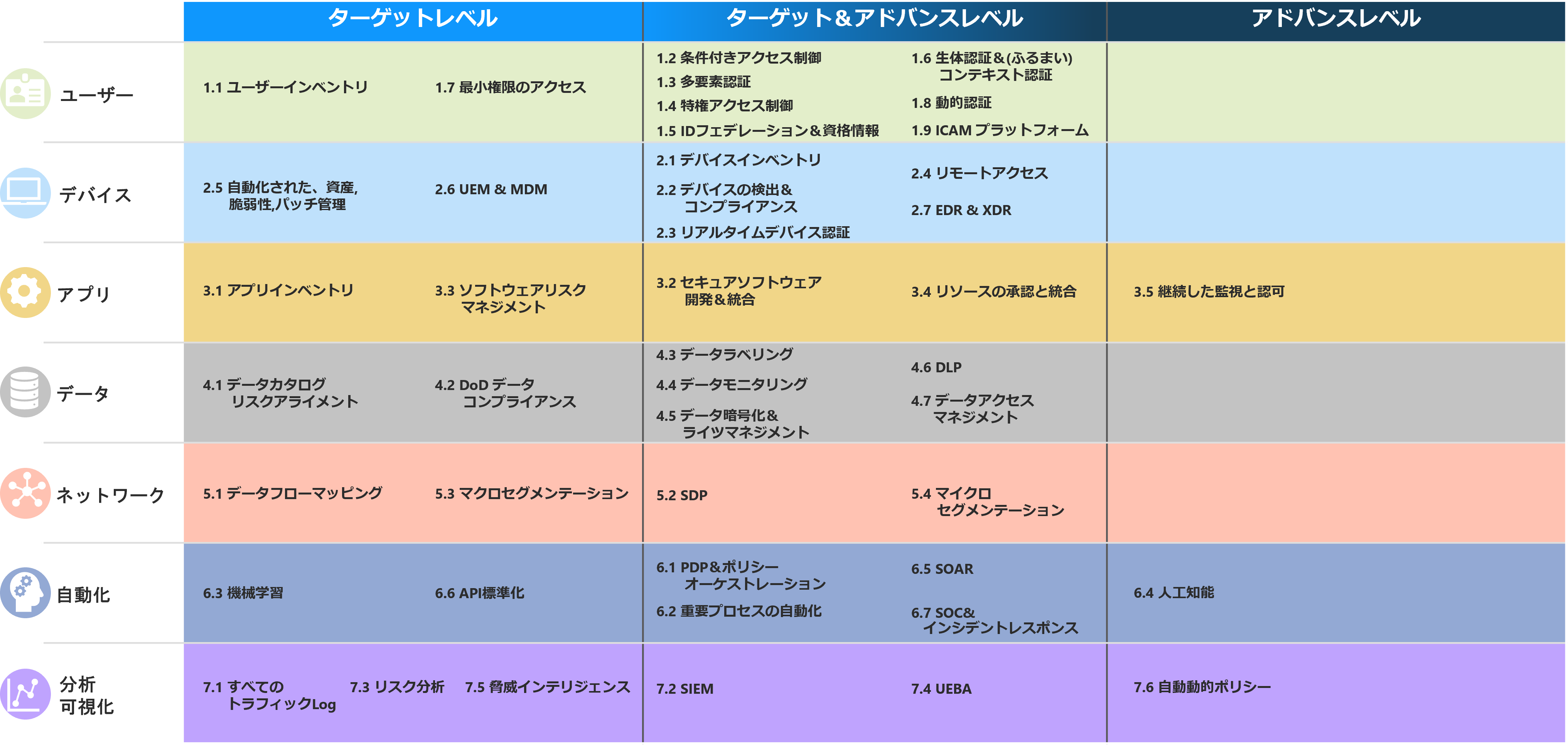

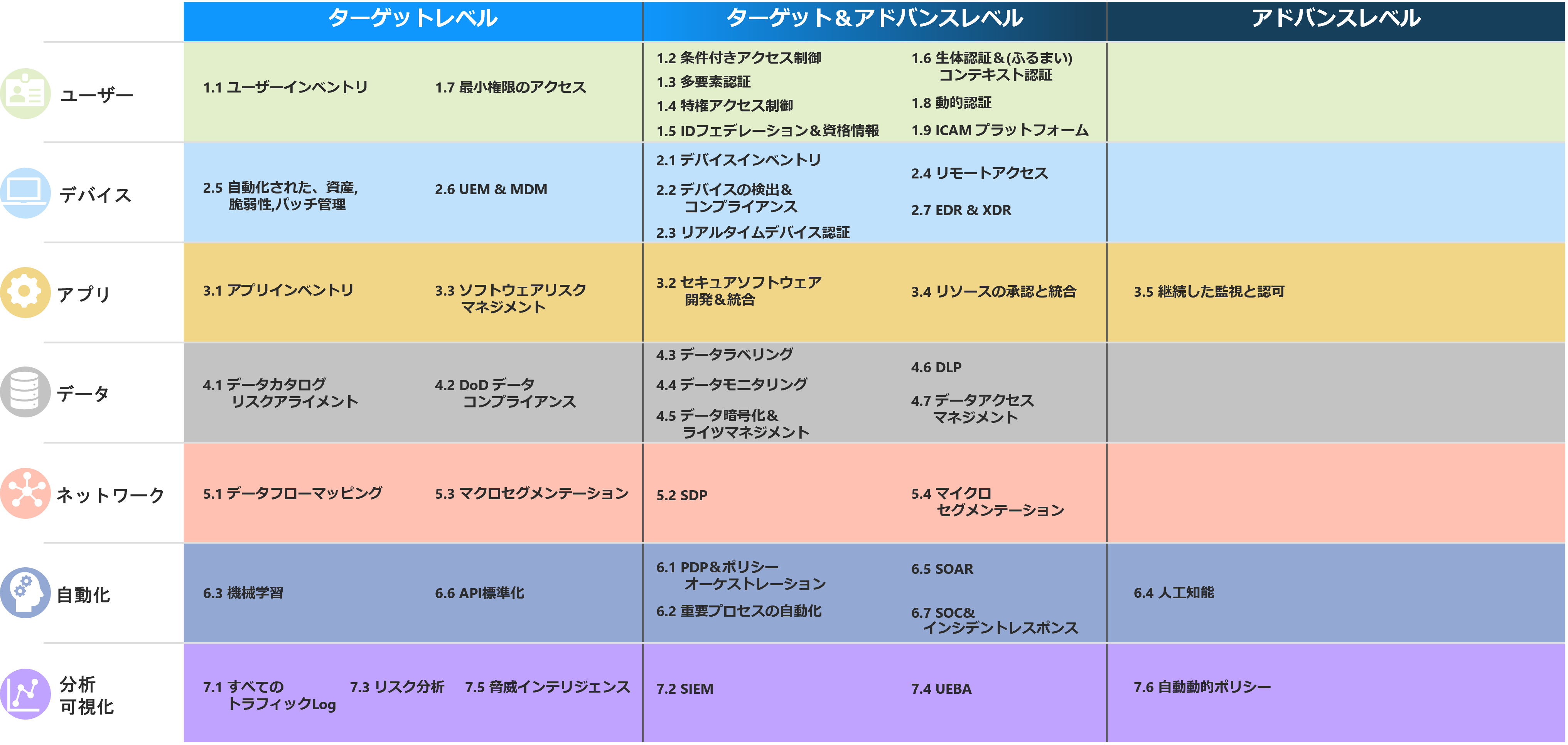

4.実装レベル

45機能の中には、必須の基本機能もあれば、発展機能として定められているものも存在します。

「DoD Zero Trust Strategy」では、45分類を152アクティビティまでさらに分解し、

必ず達成しなければならない91個のターゲットレベルと、

ターゲットレベルが達成された上でさらに高度なセキュリティを実現するための61個のアドバンスレベルの2種類に分けられています。

(ターゲットレベルは現在の技術レベルに合わせて設定されているため、適宜見直しが行われます。)

各45種類の構成要素をターゲットレベルとアドバンスレベルに分割すると下記表になります。

要素を分解したアクティビティがターゲットレベルとアドバンスレベル両方に属するものは、ターゲット&アドバンスレベルに分類されています。 ※「DoD Zero Trust Strategy」を参考にマクニカで作成

※「DoD Zero Trust Strategy」を参考にマクニカで作成

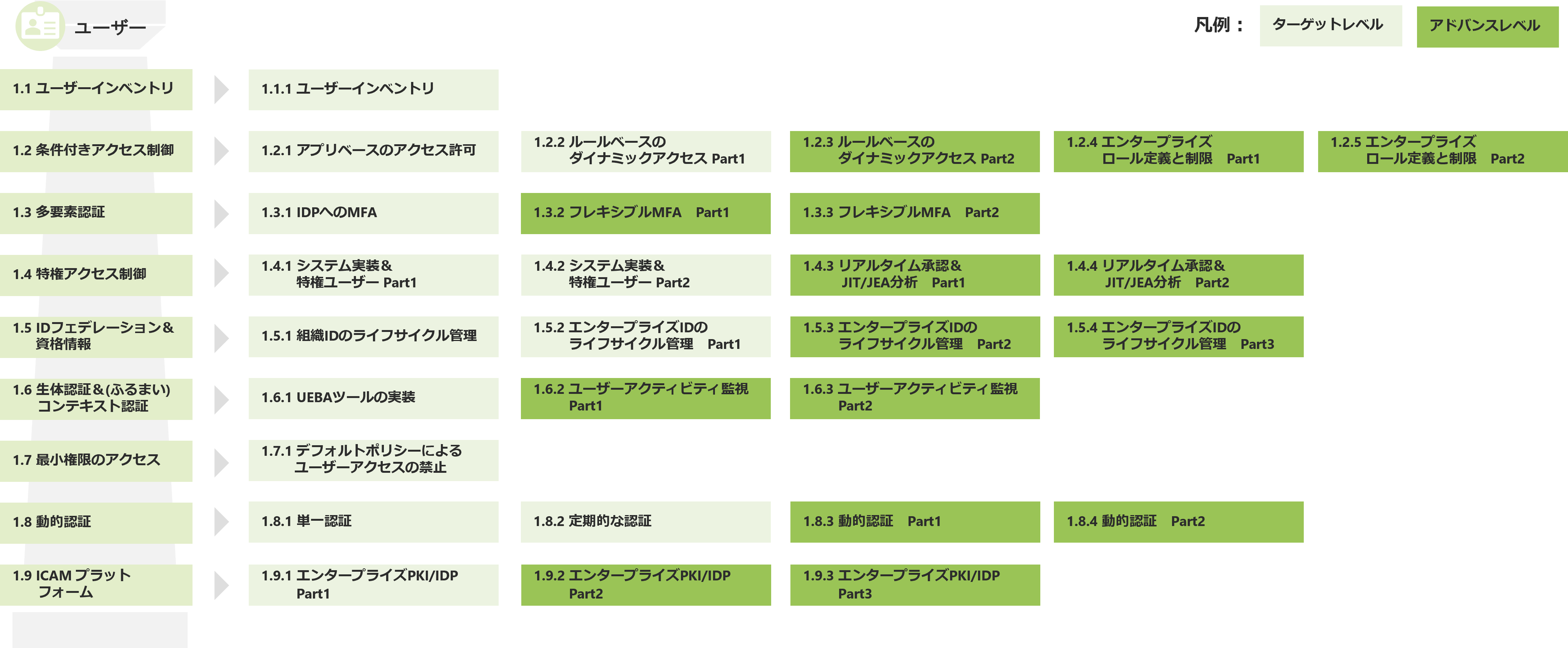

ユーザーの柱を例にとり、各構成要素をアクティビティに分解すると下記の図になります。

アクティビティの中では、動的認証Part1, Part2のように同じ実施項目のフェーズに分かれているものが存在しています。

「DoD Zero Trust Strategy」の本文中では、それぞれのパートでの達成事項について明記されていない点が残念ですが、

セキュリティとしてどこまでやればいいのかという観点である程度参考になる情報です。 ※「DoD Zero Trust Strategy」を参考にマクニカで作成

※「DoD Zero Trust Strategy」を参考にマクニカで作成

5.ロードマップ

今回DoDは、2023年から実装を開始し、2027年度までにターゲットレベルを達成することを求めています。

下図は柱ごとに分けた際のターゲットレベル達成時期を表してしており、早いものではFY26での実装を目指しています。

「DoD Zero Trust Strategy」のAPPENDIX Cには、各柱ごとのアクティビティの実装ロードマップが記載されておりますので、

気になる方はご確認ください。

※「DoD Zero Trust Strategy」を参考にマクニカで作成

※「DoD Zero Trust Strategy」を参考にマクニカで作成

6.まとめ

「DoD Zero Trust Strategy」では、実施事項がより具体化され、ロードマップまで見通すことができました。

業界や企業規模などの影響があるため全く同じ構成を取る必要はございませんが、是非自社のプロジェクト推進の参考にしてください。

関連オンデマンド動画のご紹介

日本企業においてゼロトラストのプロジェクトがうまくいかない具体的な5つのケースに触れながら、

プロジェクトを成功させるために必要な3つのポイントを解説!

「ゼロトラスト」がバズワードから、セキュリティの考え方としてすっかり定着してきました。

一方で、「ゼロトラスト」の実装に向かって走り出したものの、

多くのベンダーがゼロトラストソリューションを売り出している中で、

実際に自分の会社で何をやったらいいのか、どうやって整理したらいいのかわからないといった声をよく聞きます。

そんな課題を4つのカテゴリに分けて徹底解説!ご興味のある1カテゴリだけでもご視聴いただけます。

- ID編

IAM/IGA/PAMという3つの領域の製品を用いた、ID環境の管理を徹底解説 - SASE/SSE編

自社の課題・要件に合ったSASE/SSEを選定する際のポイントを徹底解説 - 工場セキュリティ編

将来的なゼロトラストの実現を見据え、今優先的に実施すべき対策とその対策をどのように実施していくべきなのかを徹底解説 - XDR/SIEM編

XDRの基本的な考え方や期待効果、XDRにおけるSIEMの位置づけを徹底解説