ITDRとは?~ID脅威を検知・対応する注目の新ソリューション~

-

│

本記事の要点・サマリー

- ゼロトラスト化に伴ってIDが境界となると同時に、IDインフラが狙われている

- 昨今のID攻撃は巧妙になっておりMFAすらもすり抜ける

- 現行のIAMソリューションはあくまでも「予防」に過ぎない

- ID侵害を前提としたID脅威を検知・対応出来るITDRソリューションが必要

- ITDRベンダーの買収・統合が急速に進んでいる

- ITDRソリューションを選ぶポイントは2点

① AD以外にも対応可能なマルチベンダーをサポートするITDRを選定する

② IAMとITDRは別々のベンダーを選定しロックインを避ける

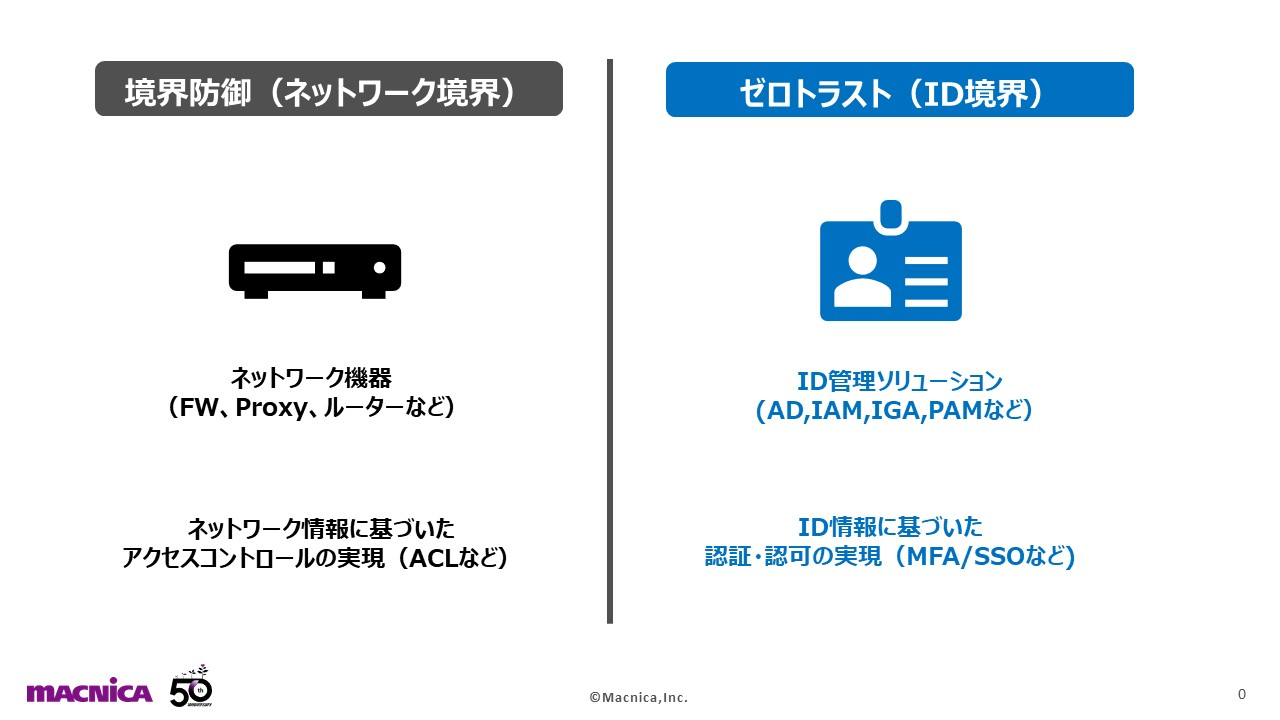

ゼロトラスト時代の到来~IDは新しい境界であり、脆弱性である

新しいセキュリティフレームワークとして、現在急速に日本でも導入が進んでいる「ゼロトラスト」ですが、

その中心となる考え方は、従来のID境界に基づいた認証・認可へのシフトです。

一方で、組織がゼロトラスト化に舵を切り、IDインフラを中心とした環境への依存を強めることは、

攻撃者にとってID情報が格好のターゲットとなることも意味します。

実際に、セキュリティ侵害の経路としてクレデンシャル情報の悪用が現在活発となっていることも観測されています。

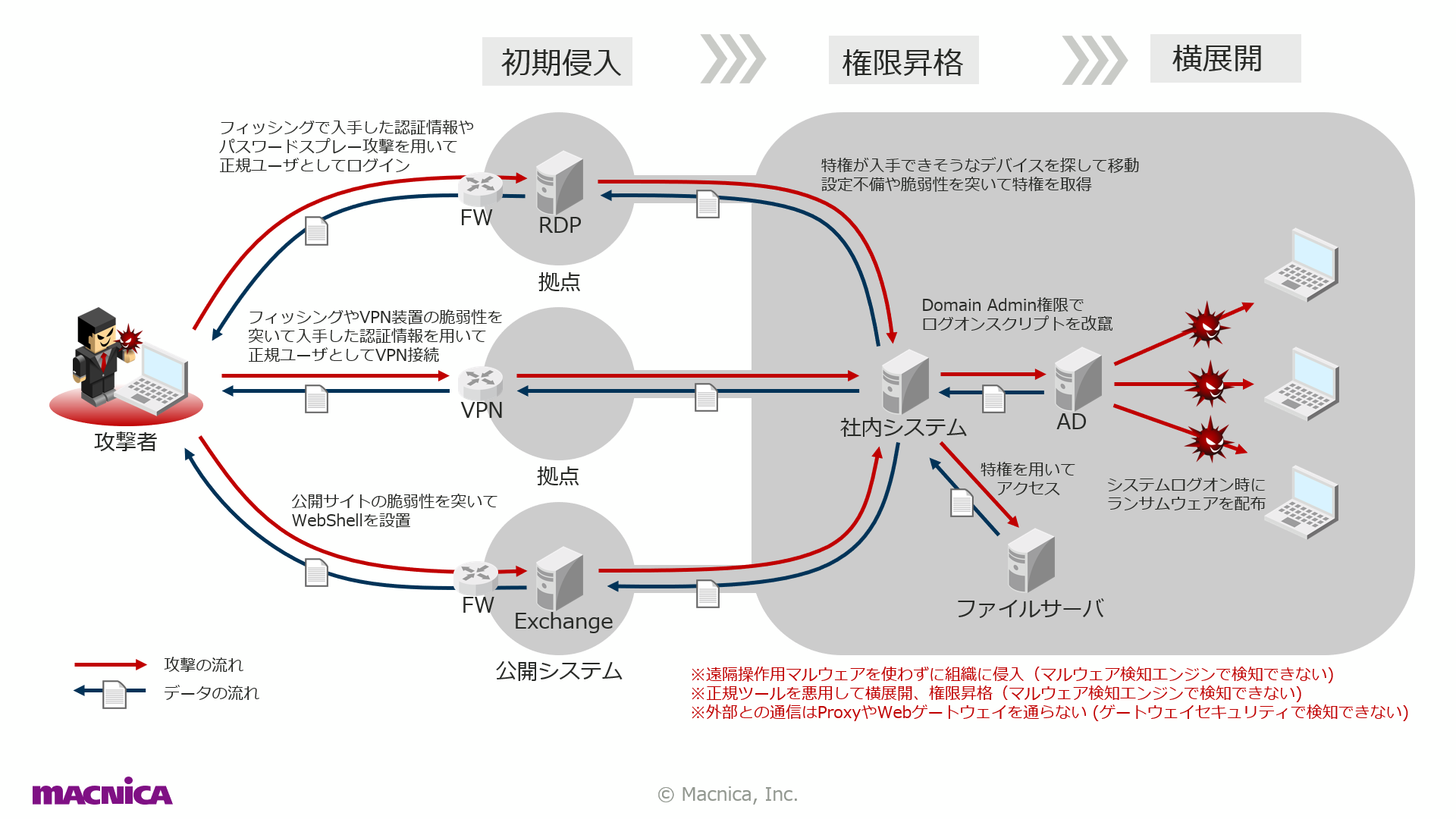

昨今増えているID脅威・攻撃とは

具体的なID脅威は、Active Directoryを始めとしたディレクトリサーバはもちろん、

Okta・ Azure ADのようなクラウド提供型のIAMソリューションや、認証局などIDインフラに巧妙に忍び込み、

脆弱な設定を辿って特権IDなどのクレデンシャル情報を取得し侵入するサイバー攻撃などを指します。

従来のように遠隔操作用のマルウェア等を用いず侵入してくるため、

AV/EDRのようなマルウェア検知エンジンでは検知することができません。

昨今では、多要素認証を適用していたとしても容易に突破されるフィッシング攻撃を応用した

認証攻撃も観測されており、ID攻撃の巧妙さは増しています*。

*参考「MFA(多要素認証)を突破するフィッシング攻撃の調査」(弊社セキュリティ研究センターブログ)

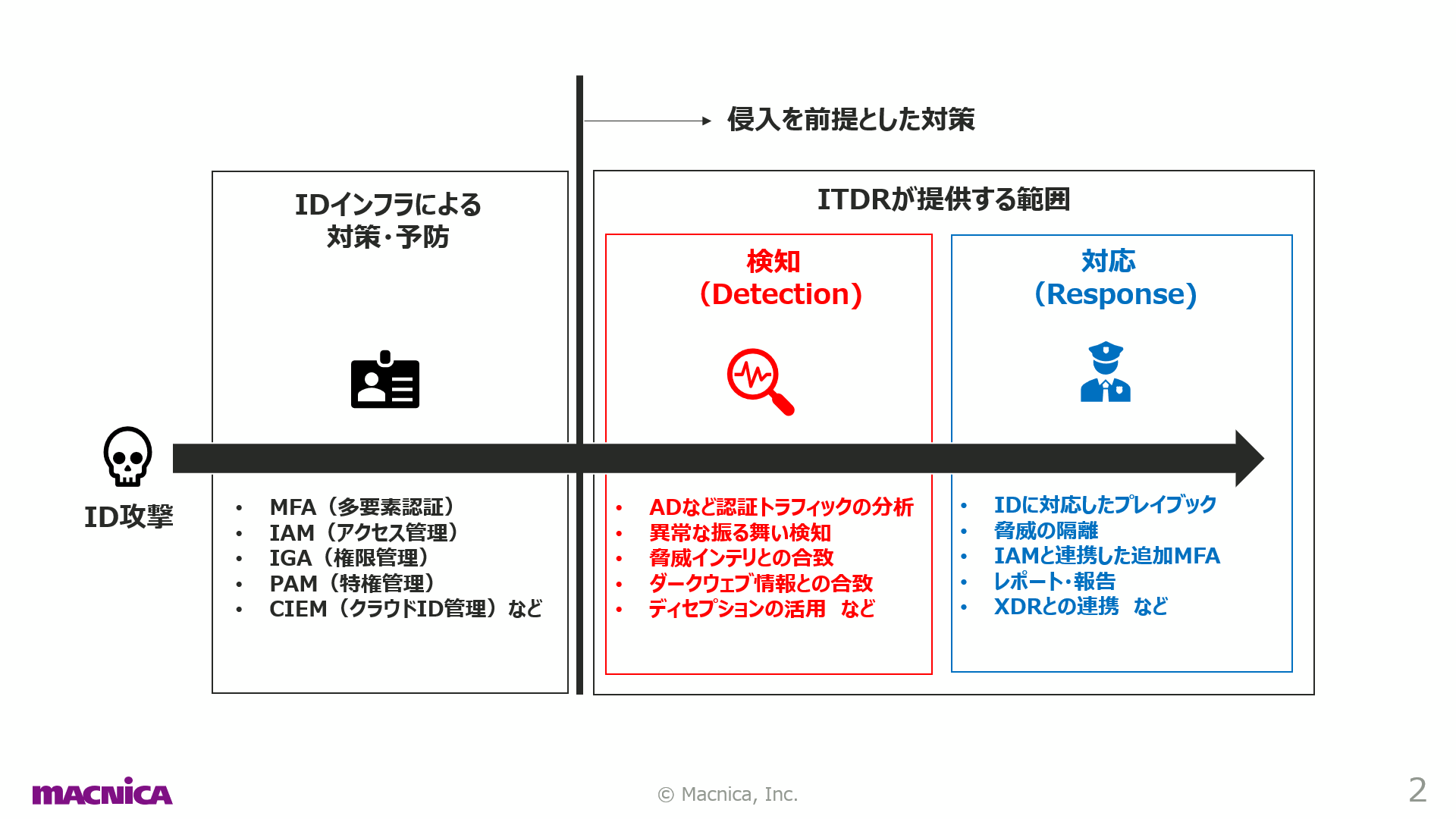

既存のIDソリューション(IGA, PAM, CIEM)は「予防」に過ぎない

では、現在利用しているIAM, IGA, PAM, CIEMといった様々なIDアクセス管理ツールでは、それらの攻撃に対応することはできないのでしょうか?

SavyintのようなIGA(IDガバナンス管理)や、CyberArkのようなPAM(特権アクセス管理)でも、

不必要な特権IDのオーバープロビジョニングを防ぐ機能は備えています。

AWS, Azureのようなクラウドインフラ環境に関しては、CIEM*を代表とするクラウドインフラエンタイトルメント管理機能を用いて、

過剰なクラウドID権限の払い出しや、脆弱なIAM設定を発見し未然に防ぐことは可能です。

*参考「CIEM徹底解説!~ゼロトラストの"最小権限"の考え方をクラウドセキュリティにも~」(弊社MNB)

また、IAMが提供するMFA(多要素認証)でも、クラウドだけでなくオンプレも例外なく横断的に適用することで、

管理者権限をはく奪する機会を最小限に抑えるという方策も考えられます

(例えば、SSHやRDPを実行する際に、都度MFAを要求するような時限付きの設定に変更するなど)。

ただし、上記のようなID管理ソリューション自体が提供する機能は、あくまでもID攻撃を防ぐための予防や衛生管理(IDハイジーン)に過ぎず、

IAMインフラへの侵入・攻撃自体を検知し、対応を行うといった侵害後の検知・対応機能は備えていません。

IDインフラへの侵害・脅威を「検知・対応」する"ITDR"

IAM等を用いて自社のIDインフラ環境を限りなく適切に設定することができたとしても、

巧妙な手口で侵入する攻撃者のIDインフラへの侵入を完璧に防ぐことは事実上不可能といっても過言ではありません。

IDインフラは侵害されるという前提に立ち、IDインフラへの侵害後の脅威をいかに検知し、

対応するソリューションを別途検討する必要があります。

それを実現するのが、ITDR(ID Threat Detection and Response)と呼ばれる新しいソリューションです。

ITDRは、EDR(Endpoint Detection and Response )やNDR(Network Detection and Response ) などの、

脅威検知・対応ソリューションに隣接した新しいカテゴリのソリューションです。

具体的には、EDRがエンドポイント・デバイスの振る舞いを分析するのと同様に、

ITDRはActive DirectoryやOkta等に代表されるIDインフラ上でやり取りされている認証トラフィックの振る舞いを、

AIによる機械学習を用いてリアルタイムに分析します。

普段とは異なるふるまいや脅威インテリジェンスと合致した疑わしいIDを「検知(Detection)」し、

OktaのようなIAMと連携して該当のIDからの認証をブロックしたり、追加のMFAを要求するなど様々な「対応(Response)」を実現する機能を持ちます。

急速に買収・統合が進むITDRベンダー

IDインフラに対する攻撃が急拡大している状況や、XDRと呼ばれる複数の検知技術の統合の高まりもあり、

この数年でCrowdStrikeやSentinelOneといったEDRベンダーによるITDRベンダーの買収・統合が急速に進んできています。

また、Observe ITのような内部不正検知ソリューションをポートフォリオに持つProofpointのようなセキュリティベンダーも、

ITDRベンダーを買収すると発表したことも記憶に新しいニュースです。

現状ではITDRは新興カテゴリなので多くのベンダーが独立性を保っていますが、

今後も大手のセキュリティベンダーによるITDRベンダーの買収は、しばらく続くと予想されます。

主要なITDRベンダーの買収ニュース

2020年9月 CrowdStrikeがPreempt Securityを9,600万ドルで買収

2022年3月 SentinelOneがAttivo Networksを6億1,700万ドルで買収

2022年12月 Proofpointがillusiveを買収(買収金額は非公開)

ITDRソリューションを選ぶ際の2つのポイント

ITDRは新興カテゴリのソリューションですが、既に海外ベンダーを中心に10社以上のITDRソリューションが存在し、各社で特徴が異なります。

最後にITDRソリューションを選ぶ際の重要なポイントについて、いくつかご紹介しましょう。

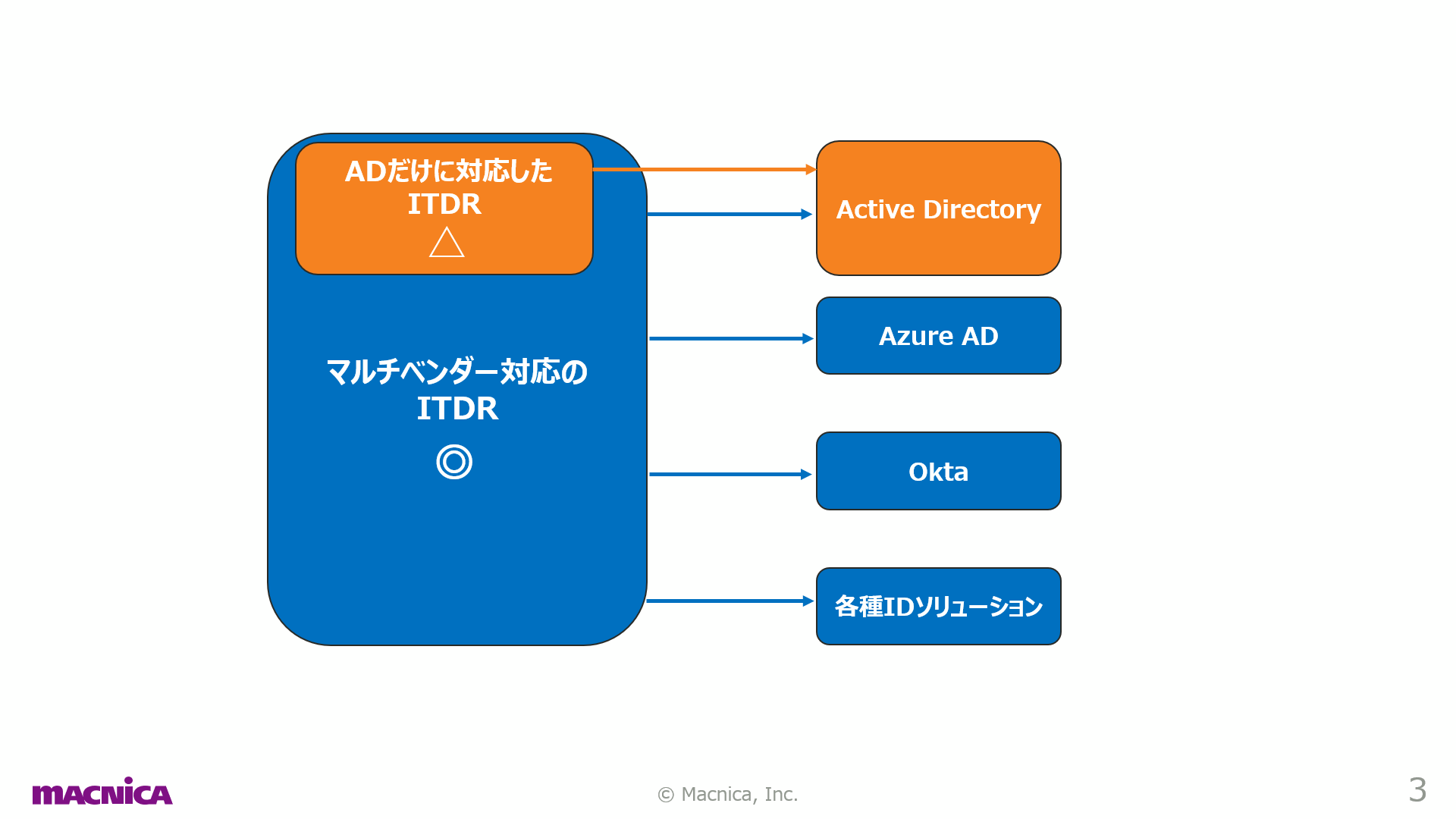

選定ポイント①ADだけでなく、多種多様なIDインフラに対応したITDRを選ぶ

IDインフラを担う基盤として、Active Directoryが広く使われています。

また、SaaSへのSSOに伴うAzure ADへの移行や、マルチAD・ドメイン環境での柔軟なIDアクセス管理を実現する

Oktaなどの様々なIAMソリューションの採用・導入も進んでいます。

そのため、Active Directoryだけでなく様々なIAMソリューションも、企業が守るべきIDインフラとして包括的に保護する必要性があり、

ITDRについても多種多様なマルチベンダーに対応できるものを選定することが非常に重要です。

ITDRの中には、Active Directoryしか対応できないソリューションも存在し、

そのようなソリューションは"ITDR"ではなく、"AD TR (Active Directory Threat and Response)"と区別して呼ぶこともあります

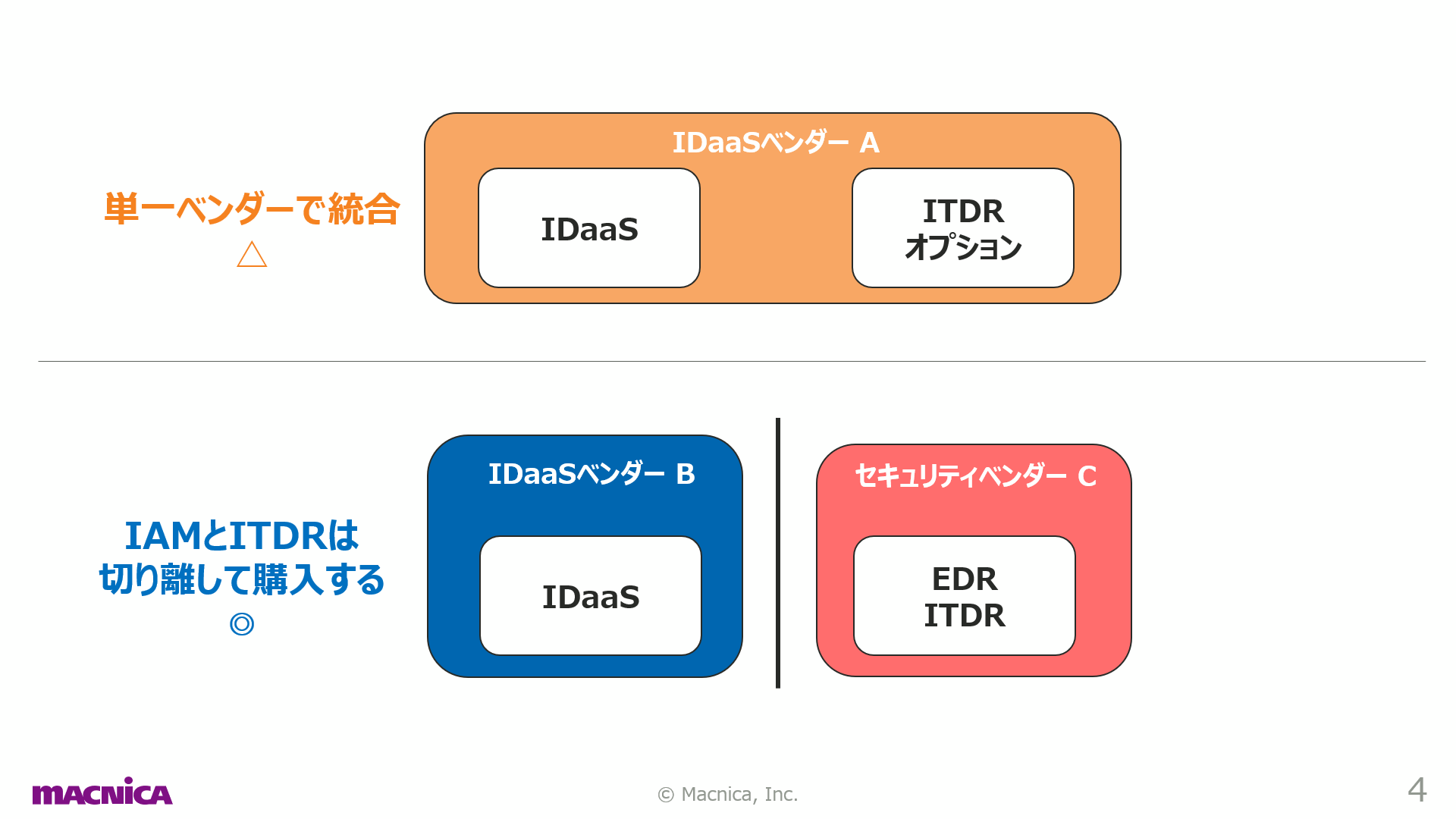

選定ポイント②IAMとITDRは別々のベンダーから切り離して購入する

ITDRの重要性が高まり、今後IAMベンダー自身がITDRの機能をオプションやサブセットとして提供するような流れが出てくることも想定されます。

しかし、IAMとITDRを同一ベンダーで揃えることは避けるべきでしょう。

前述したように、企業が利用するIAMソリューションは1つだけではなく、

2つ以上のソリューションをマルチベンダーに使い分ける時代が到来しています。

特定のIAMベンダーが提供するITDR機能を利用することは、ベンダーロックインの危険性があるため、

IDアクセス管理を担うIAMとIAMの侵害を検知するITDRは別々のベンダーから切り離して購入することを推奨します。

まとめ

ここまで読んでいただき、ITDRソリューションに関してより詳細な情報を入手したいお客様はぜひ弊社にお問合せください。

主要なITDRソリューションの具体的な情報提供や製品デモなどを実施させていただきます。