APT攻撃の闇に迫る!組織を守るためのセキュリティ対策とは?

-

│

目次

- APT(Advanced Persistent Threat)攻撃とは?

- APT攻撃の手口

- APT攻撃から自社を守るためには?

はじめに

サイバー攻撃の代表的な手法として特定の組織や個人を対象にして行われる標的型攻撃がありますが、2010年頃から新しいタイプの攻撃手法として「APT攻撃」という用語が話題に上がるようになりました。本稿では、APT攻撃の概要や被害例について紹介し、その対策方法についても触れていきます。

1. APT(Advanced Persistent Threat)攻撃とは?

APT攻撃とは「Advanced Persistent Threat:高度で持続的な脅威」の略であり、「ソフトウェアの脆弱性を悪用し、複数の既存攻撃を組み合わせ、ソーシャルエンジニアリングにより特定企業や個人を狙った攻撃」の総称です。

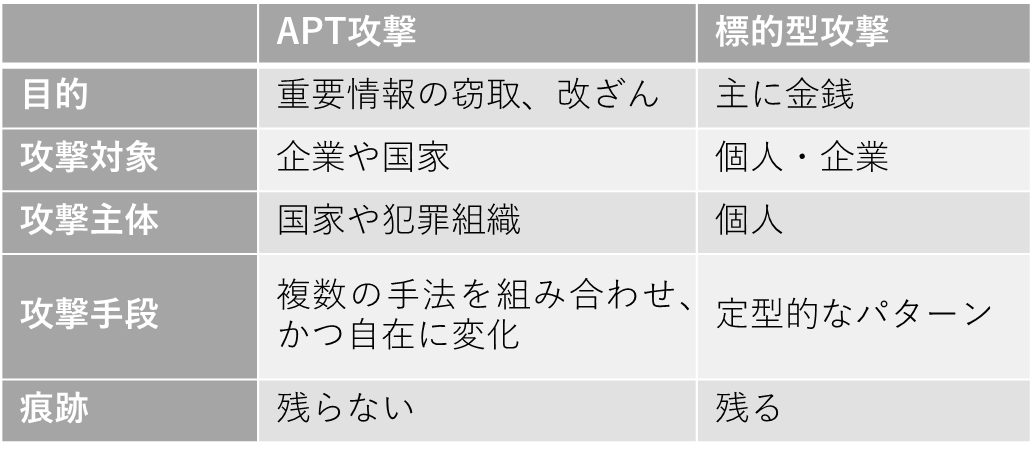

APT攻撃は、通常の標的型攻撃と同じく「特定の組織や個人」を標的とした攻撃ですが、その目的や手段などから、標的型攻撃と異なることが分かります。

※出典:サイバーセキュリティ.com https://cybersecurity-jp.com/column/22333

※出典:サイバーセキュリティ.com https://cybersecurity-jp.com/column/22333

上記のように、APT攻撃は大規模な組織が巧妙な手段を使って攻撃してくるため、その被害も大きくなり、かつ防御も困難となる傾向にあります。さらに、多くのAPT攻撃は長期間にわたり潜伏して攻撃対象に検知されないよう動くため、攻撃の痕跡も残りません。

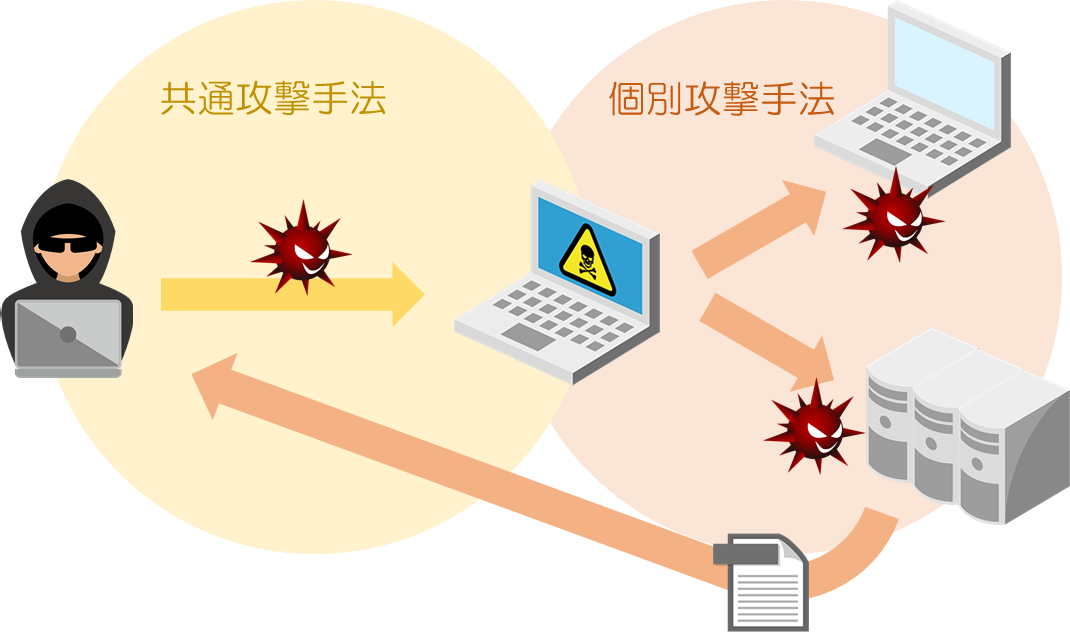

また、上表の通りAPT攻撃は複数の攻撃手法を組み合わせて攻撃を仕掛けますが、その攻撃は大きく以下二つの手法から構成されています。

- 共通攻撃手法

- 個別攻撃手法

【共通攻撃手法】

共通攻撃手法とは、攻撃対象のシステムへ侵入することを目的とした攻撃手法です。

侵入させたウイルスと攻撃者間の通信を確立させたり、攻撃対象のインターネット環境下においてウイルスを拡散させるような攻撃がこれに該当します。これらは、攻撃目的とする重要情報の種類に関わらず必要な攻撃ステップのため、共通的な攻撃手法と言えます。

【個別攻撃手法】

個別攻撃手法とは、共通攻撃手法のステップを踏んでシステムへ侵入した後に重要情報へアクセスし、その窃取や改ざんを目的とした攻撃手法です。こちらは共通攻撃手法とは異なり、最終的な攻撃目的を達成するために個別最適化された方法がとられます。

2. APT攻撃の手口

ここまでAPT攻撃の概要について、標的型攻撃との違いやその手法を説明しましたが、本章ではその具体的な手口や被害実例についてご紹介します。

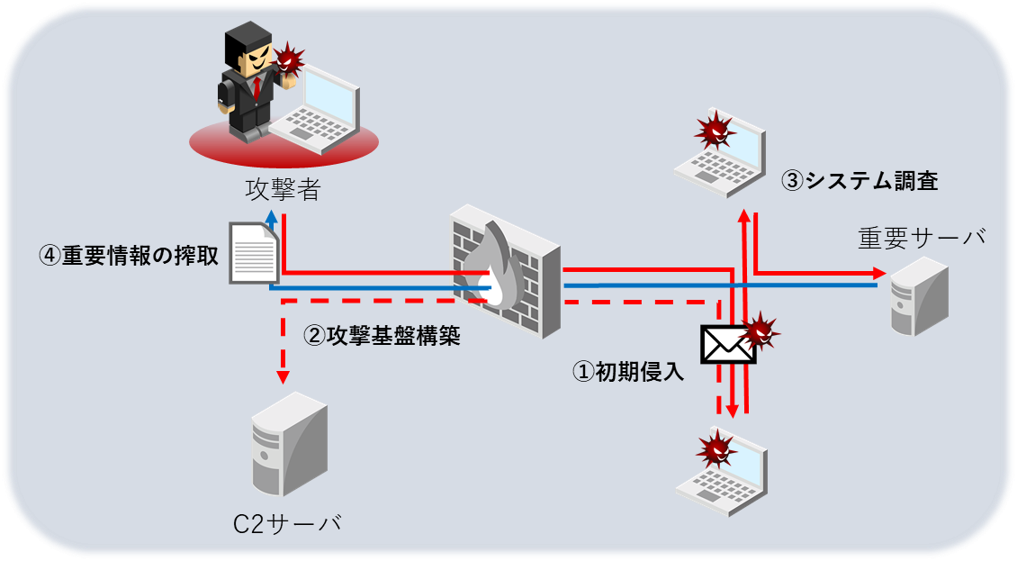

APT攻撃は主に下記5段階のプロセスで侵攻します。

⓪攻撃準備段階

⓪攻撃準備段階

標的への侵入を成功させるために、関連組織の情報を事前に調査します。実際に関連組織へ攻撃を仕掛け、そこで得た組織情報や認証情報が標的への侵入に利用されます。

①初期潜入段階

攻撃者は様々な方法を用いて、対象のネット環境に侵入し潜伏を試みます。手口としては、メールにマルウェアを仕込んだOfficeファイルを添付したり、リンクURLを記載するものが代表的です。最近では、外部インターネット環境に面しているシステムの脆弱性を突いて侵入するケースも増えています。

②攻撃基盤構築段階

初期侵入に成功したマルウェアは、攻撃者の指令を受けるためにバックドアを設けC2サーバと通信がとれる状態を確立します。また重要情報を保有している端末やサーバにアクセスするために、マルウェアをひそかに横展開させ端末感染を拡大させます。

③システム調査段階

攻撃基盤が確立されたら、攻撃者は目的情報に到達するために長期間潜伏し、対象の環境内を徹底して調査します。

④攻撃最終目的の遂行段階

目的情報に到達した攻撃者は、攻撃目的を達成するために情報の搾取や改ざんを実施します。

また前章で述べた通り、APT攻撃は個人単位ではなく、犯罪組織や国家による攻撃のため、各組織ごとに手口に特徴があります。その特徴については以降、実例を交えながらご紹介します。

2-1. APT攻撃の実例

APT攻撃が有名となった世界的な事件としては、Google等が被害にあったオーロラ作戦や、イランのウラン濃縮技術の弱体化を目的としたスタックスネットが挙げられます。

一方国内に目を向けてもAPT攻撃によって多くの被害が出ていることが分かります。

①国内防衛関連企業を狙った攻撃

2011年、三菱重工業がAPT攻撃による被害を受けました。メールで悪意のある添付ファイルを送信して開封させるといった典型的な手口による攻撃だったようです。感染したPC経由で他のPC/サーバや他の拠点にも感染が拡大してしまいました。結果として80台以上の端末に感染し、機密情報の流出は確認されていないものの、一部情報を窃取された可能性があるとのことです。また、本攻撃は他にも複数の防衛関連企業対して実行されており、日本の防衛産業を狙った攻撃であることが指摘されています。

②「もんじゅ」業務用端末からの情報漏洩

2014年、福井県に所在する高速増殖原型炉「もんじゅ」のPCがマルウェアに感染し、情報漏洩事案が起きました。この攻撃は無料の動画再生ソフトのアップデート通知を装い、その更新操作をすることでマルウェアに感染してしまう手口でした。結果、PC1台が感染し、海外サーバに情報を送信してしまっており、他の行政機関や企業においても同様の被害が報告されています。

③日本年金機構の個人情報流出

2015年、日本年金機構に対しAPT攻撃が仕掛けられ、100万人以上のお客様の個人情報が流出してしまう事案が発生しました。本事案も①の事例同様、メールの添付ファイルを開封させる手口が利用されましたが、個人情報等の重要情報が共有ファイルサーバに保管されていたなど、セキュリティ運用上の欠陥もあったようです。

3. APT攻撃から自社を守るためには?

高度かつ巧妙な手段を用いてくる攻撃者に対して、我々はどのような対策を講じればよいのでしょうか。運用管理面とセキュリティツール面の2つの観点からそれぞれ必要となる対策をまとめました。

3-1. 運用管理面の対策

前章で紹介した通り、多くのAPT攻撃は人為的ミスから被害が拡大しているため、業務端末を普段利用しているユーザのセキュリティリテラシーの向上は必須であると言えます。各種研修による啓蒙活動は勿論ですが、より実際的な疑似攻撃訓練を実施することがより効果的です。また、実際に攻撃が疑われた際の社内の報告体制の確立や、万が一社内環境に侵入を許してしまった場合に迅速な対応が取れるよう、CSIRTといったセキュリティチームの編成・対応フローの確認を実施することも重要です。

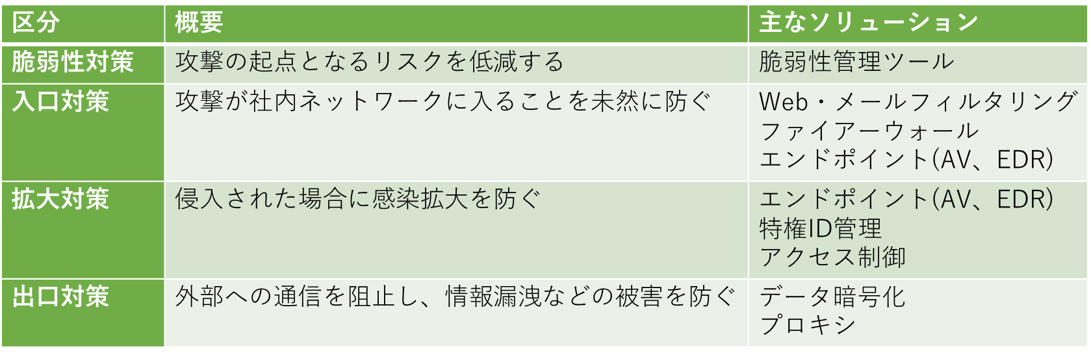

3-2. ツール面の対策

一方、セキュリティツールの観点からも様々な対策を講じることが必要です。下表では、攻撃段階ごとに必要となる対策をまとめています。

ここまでAPT攻撃を防ぐためのセキュリティツールをご紹介しましたが、特に要となるのが入口対策、中でもエンドポイント製品の活用です。なぜなら、多くのAPT攻撃は外部から端末への侵入を試みアプローチするため、まずエンドポイントで検知・ブロックすることが重要になるからです。

そんなエンドポイント製品の中でもおすすめなのが、クラウドストライク社のNGAV/EDRソリューションです。クラウドストライク社のAVはシグネチャファイルによるパターンマッチングではなく、機械学習やAI、振る舞いによる検知ロジックを採用しているため、マルウェアによらない攻撃も検知・ブロックすることが可能です。一方、EDRはリアルタイムでエンドポイントのログを収集しているため、攻撃を素早く検知することが可能です。また、攻撃をプロセスツリーの形で表示したり、遠隔で感染端末を隔離・修復することも出来るので、侵入後の拡大対策としても非常に有効なソリューションです。

※EDRについての詳細はこちらの記事をチェック ⇒https://mnb.macnica.co.jp/2023/03/XDR/EDR.html

まとめ

- APT攻撃とは「Advanced Persistent Threat:高度で持続的な脅威」の略であり、複数の攻撃を組み合わせ、長期間にわたり実施する攻撃

- APT攻撃は標的型攻撃とは異なり、大規模な組織が企業や国家を対象に、重要情報の搾取・改ざんを目的として行う攻撃

- APT攻撃には様々な手口があるが、基本的に5つのプロセスで侵攻

- APT攻撃による被害を防ぐためには様々な対策が必要になるが、その中でもエンドポイント製品の活用から始めるのがおすすめ

- クラウドストライク社のNGAV・EDRは侵入対策だけでなく、拡大対策にも有効なソリューション

関連資料

▼【ホワイトペーパー】DX推進に欠かせないエンドポイントセキュリティ対策

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/