サイバーセキュリティリスクを最小限に!脆弱性管理の重要性とは?

-

│

3 行でわかる本記事のサマリ

- 脆弱性管理は情報セキュリティを維持・強化するためのプロセス。脆弱性を特定し、セキュリティリスクを最小限に抑える必要性がある。

- サイバー攻撃へのリスクを防ぐため、脆弱性の評価や対応の不十分さに注意が必要。法的コンプライアンスに対応することも重要。

- 脆弱性管理ツール選定には、脅威情報をリアルタイムに反映できる適切な評価方法と負担軽減が重要。定期的な管理が不可欠。

目次

- 脆弱性管理とは?

- サイバー攻撃のリスクと脆弱性管理の必要性

- 脆弱性管理の実施方法とは?

- 脆弱性管理で陥りがちな失敗

- 脆弱性管理ツールの選び方

1. 脆弱性管理とは?

脆弱性管理とは、システムやアプリケーションに対する脆弱性を特定し、これを是正・管理することで、情報セキュリティを維持・強化するためのプロセスです。

情報システムには多くの脆弱性が存在しており、脆弱性を悪用することでサイバー攻撃等のセキュリティ上の問題が発生する可能性があります。

そのため、脆弱性を特定し、これを是正・管理することで、セキュリティリスクを最小限に抑えることが求められています。

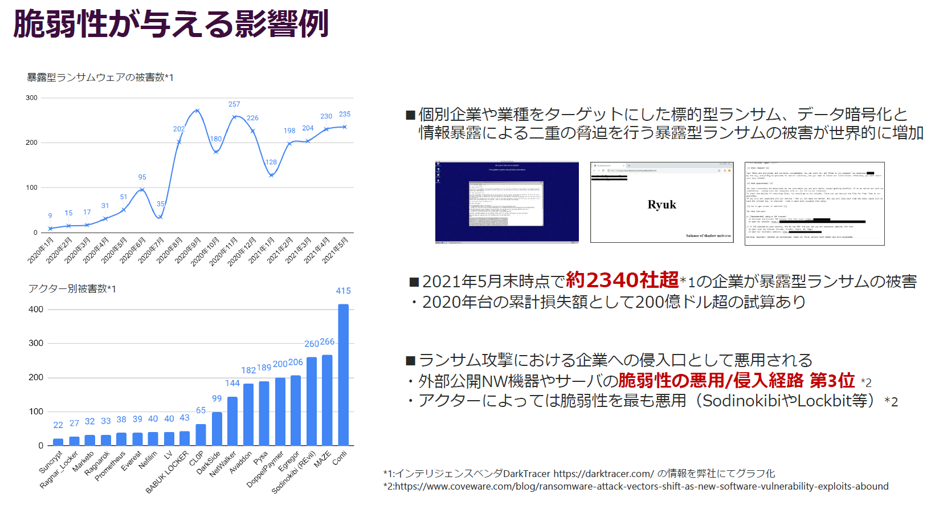

2. サイバー攻撃のリスクと脆弱性管理の必要性

脆弱性管理の必要性としては、以下のとおり大きく2つ挙げられ、実際に脆弱性管理を怠ることで発生しうる被害を用いてサイバー攻撃のリスクについてもご紹介いたします。

セキュリティリスクを最小限に抑えるため

情報システムには多数の脆弱性が存在し、脆弱性によって攻撃者が不正行為を行う可能性があります。脆弱性を特定し、これを是正・管理することで、情報セキュリティを維持・強化することができ、セキュリティリスクを最小限に抑えることができます。

また情報システムが脆弱性に対して無防備であると、攻撃によって経済的損害を受ける可能性があり、加えて被害発生により取引先からの信頼を喪失する恐れがあります。 実際、情報漏洩やサイバー攻撃、マルウェアなどによって、多額の被害を出す事例が相次いでいます。 これらの被害は、企業にとって経済的なリスクでもあり、脆弱性管理はこれらのリスクを最小現に抑える点でも非常に重要です。

法的コンプライアンスに対応するため

GDPRやPCI DSSなどの規制や法律により、企業は顧客やユーザのデータ保護に対して責任を負う必要があります。 脆弱性管理の実施によって、これらの規制や法律に対応し、法的コンプライアンスを遵守することができます。

3. 脆弱性管理の実施方法とは?

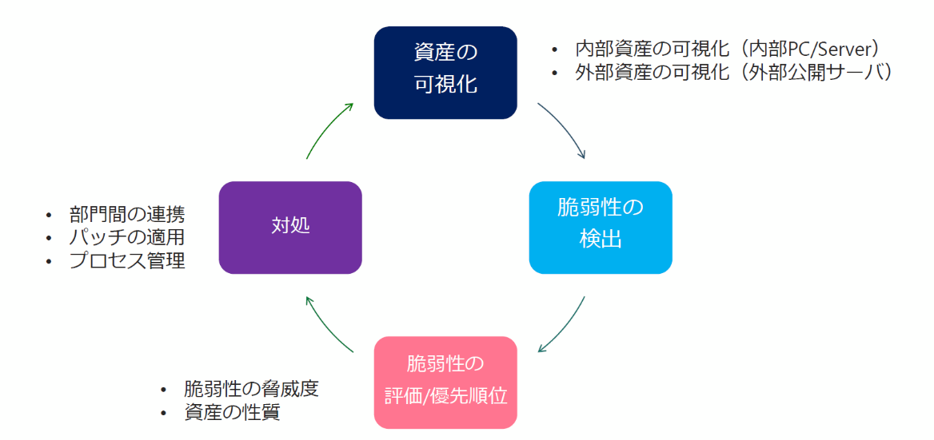

一般的に脆弱性管理のプロセスは、以下のような一連の手順から構成されます。

1. 資産の可視化:脆弱性の検出にあたり、まずは自社内にどのような資産があるのかを把握します。一般的に企業においては従業員が使用するPCや会社が使用しているサーバもあれば、外部公開サーバ等を有していることが考えられます。資産把握においては以下の記事をご参照いただければと存じます。

※参考:ITハイジーンで未知の脅威を防ぐ!セキュリティリスク減少とガバナンス強化について

https://mnb.macnica.co.jp/2023/07/aptir/ithygiene.html

2. 脆弱性の検出:システムやアプリケーションに潜む脆弱性を発見するために、定期的なセキュリティスキャンやペネトレーションテスト、脆弱性情報の収集活動などを実施します。

脆弱性は日々発見・報告されているため、IT部門の担当者は常日頃から複数のWebサイトや報道をチェックし情報収集に努める必要があります。仮に脆弱性が見つかった場合、攻撃者によって悪用されてシステムに侵入されると、重要なデータや業務が漏洩される可能性があります。

3. 脆弱性の評価・優先順位付け:発見された脆弱性の影響度や悪用可能性、是正の緊急度などを評価します。評価結果に基づいて、是正の優先順位を設定することが重要です。

大量に見つかった脆弱性について、全てを対応することが一番望ましいですが、そのためには莫大なリソースと時間を要してしまいます。

そこで大量に検出された脆弱性について自分たちで脆弱性のリスク評価・優先順位付けを行う必要があります。

脆弱性のリスク評価では、情報資産の重要性や攻撃される可能性などが評価項目になります。リスク評価を行った上で、脆弱性に対応する優先順位を付けていきます。それには、どの脆弱性が危険か判断する基準を設けることが必要です。

一般的に脆弱性の評価においては、脆弱性の深刻度を世界でスタンダードとなっている共通脆弱性評価システムCVSS(Common Vulnerability Scoring System)が使用されます。

4. 是正対策の立案・実施:脆弱性の是正対策を立案し、実施します。実施可能な対策を最優先に実施することが望ましいです。セキュリティアップデートやパッチ適用、設定変更などを行います。

システムやアプリにおいて、脆弱性が発見された場合、ベンダーより提供されるパッチやアップデートを適用することで、脆弱性からシステムを保護することができます。パッチやアップデートは早急に適用することが重要です。

これらの手順を繰り返し、システムやアプリケーションに対する脆弱性を常に把握・管理することが脆弱性管理の重要なポイントです。

4. 脆弱性管理で陥りがちな失敗

ここでは多くの企業様が陥りやすい脆弱性管理における失敗について2点ご紹介します。

サイバー攻撃のリスクに晒されてしまわぬよう対策することが重要です。

脆弱性の評価が不十分

脆弱性を特定したが、その影響範囲や実際に悪用される可能性が低いため、対応しないことを判断した状態です。これにより、脆弱性の評価を十分に行わず、本当に対応が必要な脆弱性を見落とす可能性があります。

対応が不十分、または適切でない

脆弱性に対する対応が不十分だった場合、攻撃者によって悪用された場合、結果として深刻な被害を引き起こすことがあります。また、対応が適切でない場合、攻撃から十分に保護されていないシステムやアプリケーションが残り、再度攻撃される可能性もあります。

5. 脆弱性管理ツールの選び方

脆弱性管理ツールの選定基準として以下2つが挙げられます。

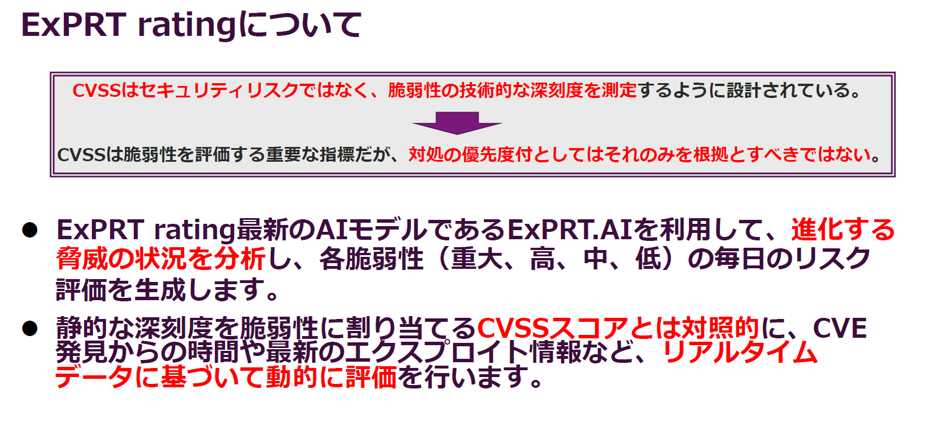

・ツールにおける脆弱性の評価方法が適切か

脆弱性の評価において、セキュリティリスクを踏まえて適切な評価がなされることが重要となります。一般的に使用されるCVSSは、脆弱性評価の重要な指標となりますが、それ自体は技術的深刻度の測定のみであり、日々変化する脅威情報を反映しているものではありません。

セキュリティリスクを踏まえ脆弱性を評価するにあたっては、脅威情報をリアルタイムに反映する動的な評価機能を持った管理ツールを導入することが肝要です。

・脆弱性管理ツールの導入運用自体が負担とならないか

脆弱性管理は、それ自体が担当部門において工数や負担をもたらします。

故に、脆弱性管理ツールの導入や運用に工数を割いては本来の目的を果たすことができず本末転倒です。そのためできるだけ負担のかからぬよう既存のセキュリティツールにて賄うことが望ましいです。

クラウドストライク

本項では弊社の取り扱い製品であるCrowdStrikeにおける脆弱性管理機能のご紹介をします。

CrowdStrikeのSpotlightモジュールでは、既にEDRとして使用して頂いている場合、追加のエージェントインストール不要で脆弱性管理機能をお使いいただけます。

加えて、4項で挙げた、多くの企業が陥りやすい失敗である"脆弱性の評価"を克服できる強みを有しております。

CrowdStrikeのSpotlightモジュールでは脆弱性評価の指標として、独自のレーティング(ExPRT rating)が用いられます。

ExPRT ratingとは最新のAIモデルであるExPRT.AIを利用して、進化する脅威の状況を分析し、各脆弱性(重大、高、中、低)の毎日のリスク評価を生成します。

これにより静的な深刻度を脆弱性に割り当てるCVSSスコアとは対照的に、CVE発見からの時間や最新のエクスプロイト情報など、リアルタイムデータに基づいて動的に評価を行い、セキュリティリスクを踏まえた脆弱性評価を提供します。

▼脆弱性管理(Falcon Spotlight)

CrowdStrikeの脆弱性管理の特徴はこちら

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/