エージェントレス認証とは?~オンプレ・レガシー環境にも多要素認証を拡張する方法~

-

│

本記事の要点・サマリー

- 増加するID ベースの攻撃とは何か?

- 現状のMFAが抱える2つの問題点とは?

- MFAの問題点①サポートできるアプリの限界

- MFAの問題点②ゲートウェイの展開工数の問題点 - MFAの問題点を解決するエージェントレス認証

- エージェントレス認証を提供する代表的なITDRについて

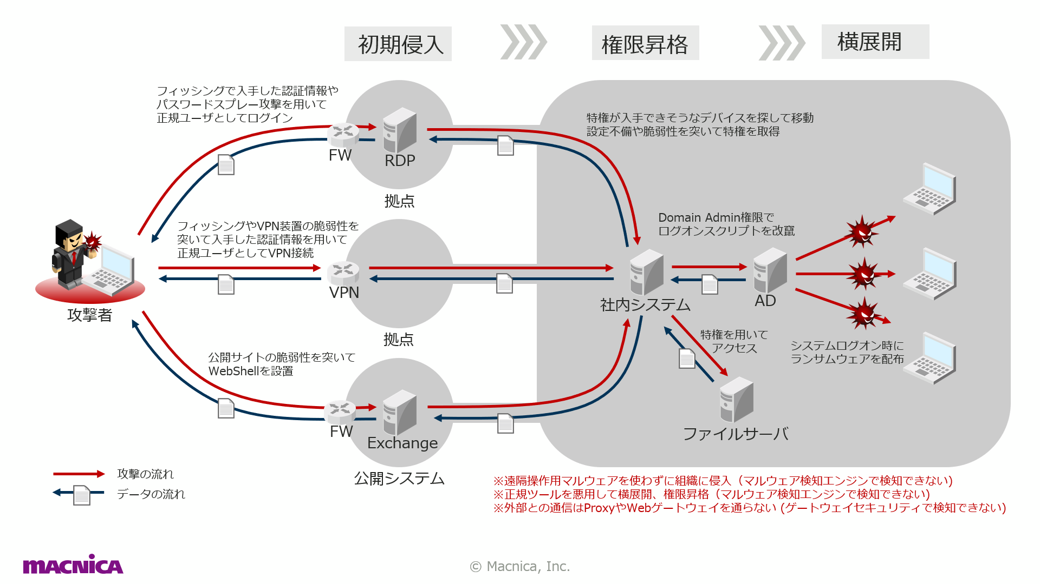

窃取したクレデンシャル情報を使用して企業リソースにアクセスを試みる、ID ベースの新しい認証攻撃が増加し続けています。フィッシング、VPNの脆弱性、ダークウェブ上でのクレデンシャル情報の売買など、様々な手法でクレデンシャル情報は日々漏洩しています。このようなID情報を用いて侵入される攻撃は、あらゆる侵害の80% 以上にも達すると言われ、ID攻撃への対処はあらゆる企業で喫緊の課題となっています。

現状のMFAが抱える2つの問題点とは?

これらの増加するID攻撃に対して、効果的な対策として導入が進んでいるのが多要素認証、つまりMFAです。MFAは、アカウント乗っ取りを防ぐための最も分かりやすいIDセキュリティで、悪用する敵対者が、漏洩した認証情報であるユーザー名とパスワードを仮に入手できたとしても、指紋など追加の認証要素を要求することで侵入を防ぐことができます。

MFAを実現する場合に、OktaやAzure ADなどクラウドベースのIAM/IdPを採用するケースが増えていますが、これらのMFAにはいくつかの問題点が存在します。

MFAの問題点①サポートできるアプリの限界

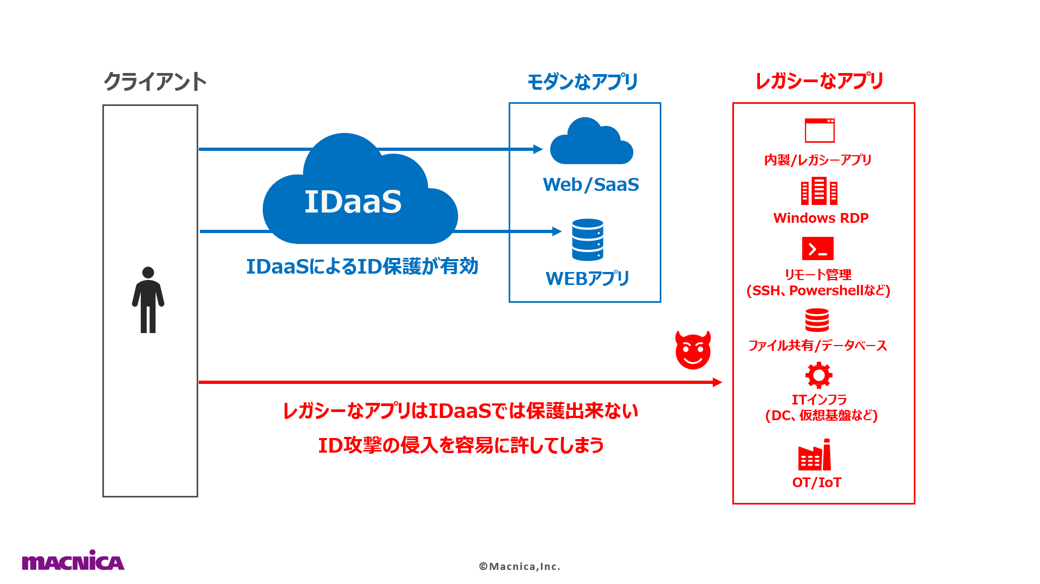

第一に、IAMが提供するMFAはSaaS や Web アプリなどモダンなアプリケーションへのアクセスを保護することができますが、例えばActive Directoryが管理するようなPsExec, PowerShellなどレガシーなアプリケーション環境に対しては、実は保護が難しいという点です。

もちろんOkta, Azure ADなどのIDaaSでも一部RDPなどWEBベースのオンプレミスアプリに対してMFAを適用するようなオプション機能が提供されていることは事実です(例:Okta Advanced Server Access, Azure App Proxyなど)

ただし、これらがMFAをサポートするアプリはほんの一部であり、プロプライエタリな自社開発のアプリ、メインフレームを含む基幹インフラ、データベース、ファイル共有、PsExecなどコマンドラインツール、産業用のIoTシステムなど、企業に点在する様々なレガシーのシステムはMFAの適用が難しいのが現実です。

残念ながら、これらのシステムは依然として古いパスワードベースのメカニズムとレガシープロトコルに依存し続けており、これらのシステムへのMFAによる保護はOkta, Azure ADなど主要なIAMソリューションでは限定的であり、完全にサポートすることは難しいのです。

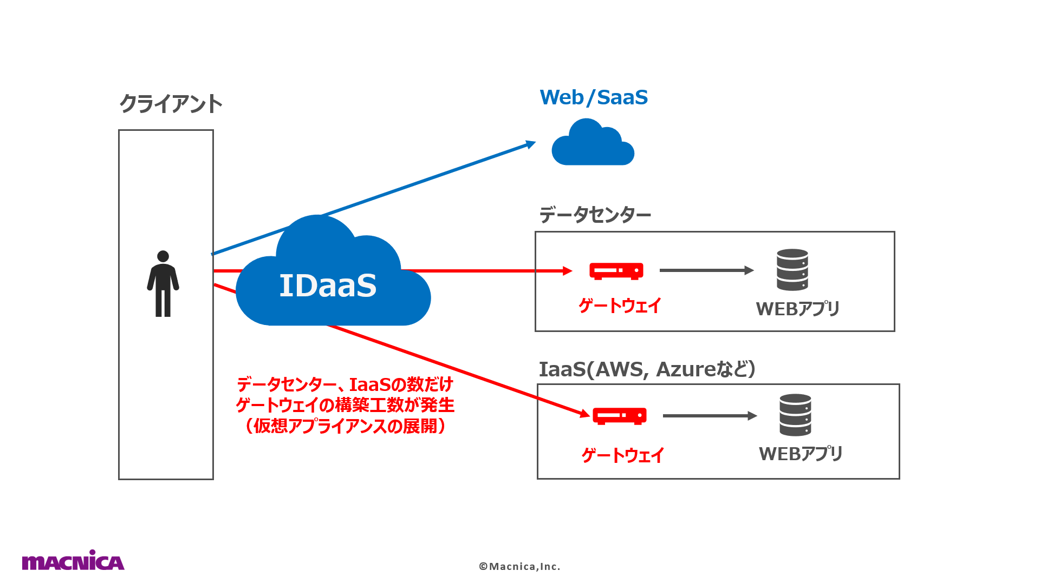

MFAの問題点②ゲートウェイの展開工数の問題点

第二の問題点として、仮に既存のIAMベースの機能でオンプレアプリにMFAをどうにか実現しようとしても、対象のアプリケーション側に専用のゲートウェイやプロキシーを別途導入する必要があるという、導入時の技術的なハードルも存在します。多くのアプリケーションがクラウド化されており、オンプレアプリは一部WEBアプリだけだというクラウド移行が進んだモダンな企業であれば、ゲートウェイを導入して対処する方法は現実的です。しかし、多くのアプリケーションがレガシー環境に未だ取り残されている企業だと、大量のゲートウェイをアプリケーション側に展開する必要があり、これは非現実的な手法といえます。

よって、クラウド移行が思うように進んでいない日本のハイブリッドなエンタープライズシステムを前提に考えると、クラウドベースのIAMによるMFAだけでは、保護できるアプリケーションは片手落ちであり、十分ではないことは明らかです。クラウドアプリケーションだけでなく、オンプレ・レガシーも含めたハイブリッドなシステムを統合的にMFAでID保護する新たな手法を検討する必要があります。

これらのMFAの問題点を解決するエージェントレス認証

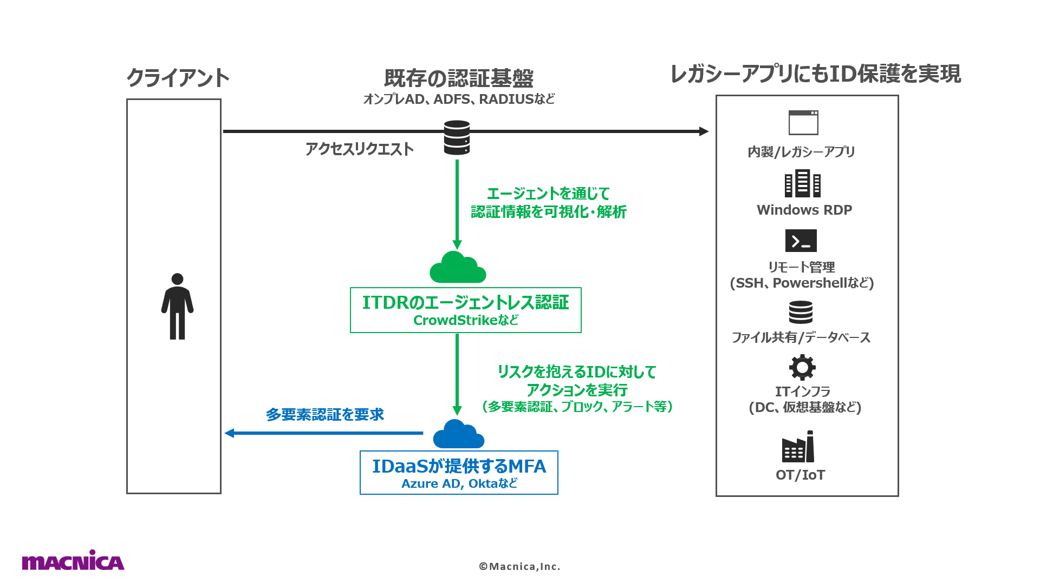

そこで現在注目されているのが、"エージェントレス認証"と呼ばれるMFAの保護対象を拡張する新しい手法です。実際に、ITDR=ID脅威の検知・保護ソリューションが提供する機能の1つとして、この手法は一般的に提供され始めています。

エージェントレス認証は、AD上に認証解析用の専用エージェントを導入し、認証トラフィックの振る舞いを横断的にリアルタイム分析、外部のOktaやAzure ADのMFAをポリシーに従って呼び出すというユニークなアーキテクチャを採用しています。

重要なのは「そのアプリがADを介して認証しているか」だけであり、ADを介するアプリケーションであれば、あらゆるアプリケーションに対してMFAを適用することが可能になります。アプリケーション自体がネイティブに MFA をサポートしているかどうかをアプリ単位で考慮する必要がなくなります。よって、あらゆるアプリケーションに対してMFAを拡張することが可能になります

さらに、対象のアプリケーション側に専用のエージェントやプロキシーを一切導入する必要がないため、アプリケーション側に手を入れることなくMFAを有効化できるため、導入工数も飛躍的に抑えられます。これにより、窃取された認証情報を使用してオンプレ・レガシーアプリにアクセスしようとする悪意のある通信についても、包括的に保護することができるのです。

エージェントレス認証を提供する代表的なITDRソリューション

代表的なエージェントレス認証を提供するITDRソリューションとして、CrowdStrike社のFalcon Identity Threat Protection/Detectionがあります。AD環境に対して認証トラフィックを可視化・解析する専用のエージェントを導入するだけで、アプリケーション側には一切手を加えることなく、あらゆるレガシー・オンプレアプリに対して既存のMFAを拡張することが可能です。

また、MFAを呼び出すトリガー条件も柔軟に設定できるため、例えば、なりすましが深く疑われるハイリスクなケースのみOktaのMFAを呼び出す、といったリスクベースのMFAを実現でき、毎回MFAを要求し、生産性を低下させることもありません。

ユーザーの目線からすれば、クラウドだろうがオンプレだろうが関係なく、同じMFAツールで統合的なログインアクセスが可能になるので、アプリケーションの種別に応じてログイン方法が変わるといったバラバラな体験からも解放されるので、生産性とセキュリティを両立することができます。

本稿ではID攻撃を防ぐ多要素認証の適用範囲を、クラウドからオンプレ・レガシーに容易に拡張できるエージェントレス認証を紹介しましたが、いかがだったでしょうか。OktaやAzure ADのようなIAMだけではカバーできない既存のオンプレ・レガシー資産に対しても、ID保護を包括的に提供する補完ソリューションとして、是非ご検討ください。エージェントレス認証も備える、CrowdStrike社が提供するFalcon Identity Threat Protection/Detectionについては、弊社でも販売しておりますので、ご興味のある方は是非お問合せください。

関連資料

▼【ホワイトペーパー】ゼロトラストの落とし穴~ID脅威への新たなセキュリティ対策ITDR~

![]()

関連ページ

▼CrowdStrike IDプロテクション(ITD/ITP)紹介ページ

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/

【ウェビナー】ゼロトラストの5つの構成要素:アイデンティティ・デバイス・ネットワーク・データ・ワークロードをテーマにゼロトラWeekを開催!