IDセキュリティ最前線!攻撃経路を最小化する「Zero Standing Privilege(ZSP)」とは?

-

│

はじめに

皆様は、「Zero Standing Privilege(ZSP)」という言葉を聞いたことはありますか?

日本ではあまり聞き馴染みのない言葉かと思いますが、実はIDセキュリティの世界で注目度が高まっている考え方が「ZSP」なのです。

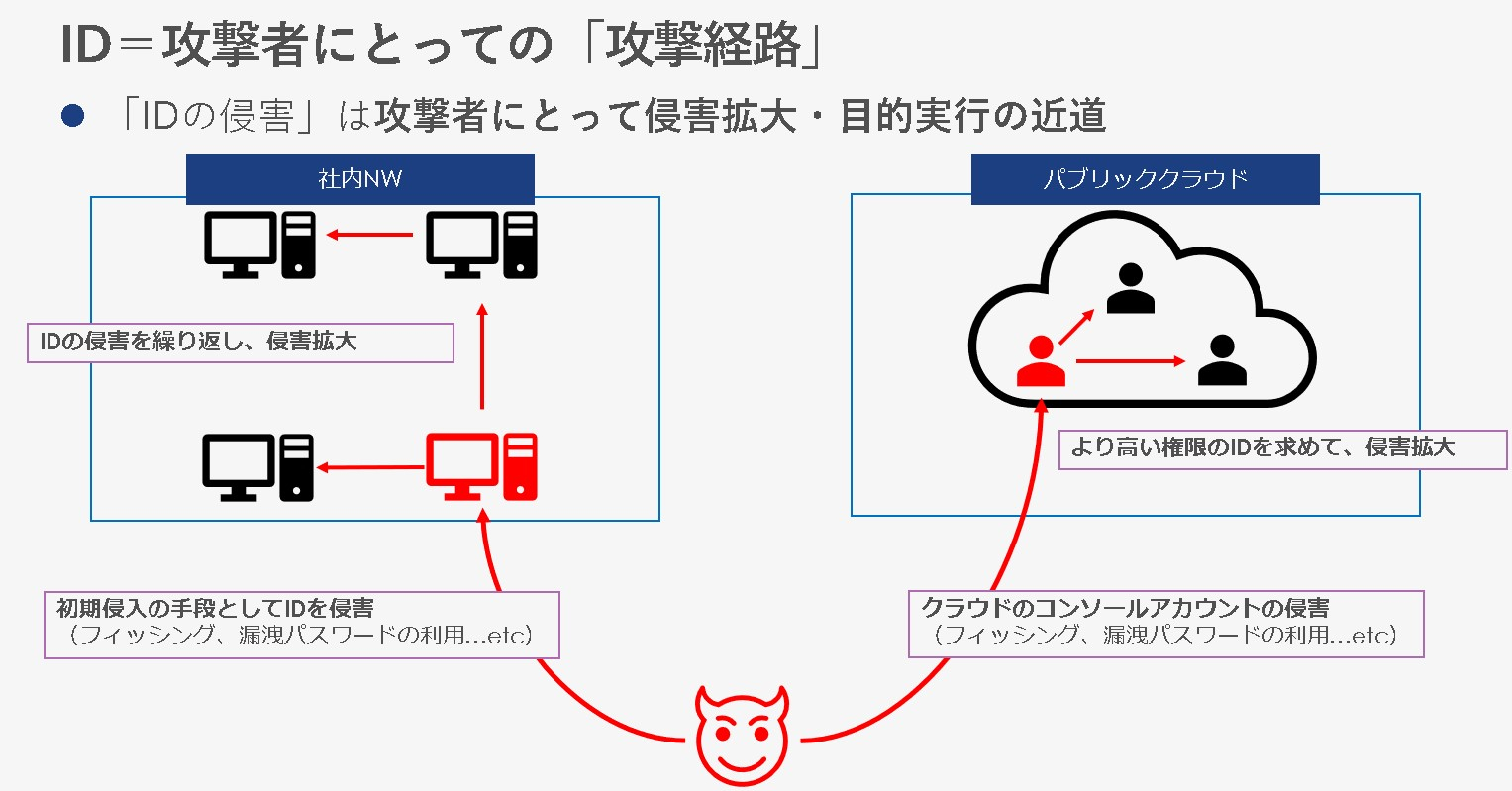

近年、IDは攻撃者による攻撃経路として、侵入~ラテラルムーブメントのフェーズまで広く標的とされています。

ZSPとは、「IDを悪用した攻撃経路を最小化する」新しい考え方・アプローチです。

本ブログでは、ZSPとは何か、具体的にどのような課題を解決してくれるのかについて解説します。

目次

- Zero Standing Privilegeとは?

- Zero Standing Privilegeが求められる背景とは?

- Zero Standing Privilegeによるセキュリティ・運用課題の解決例

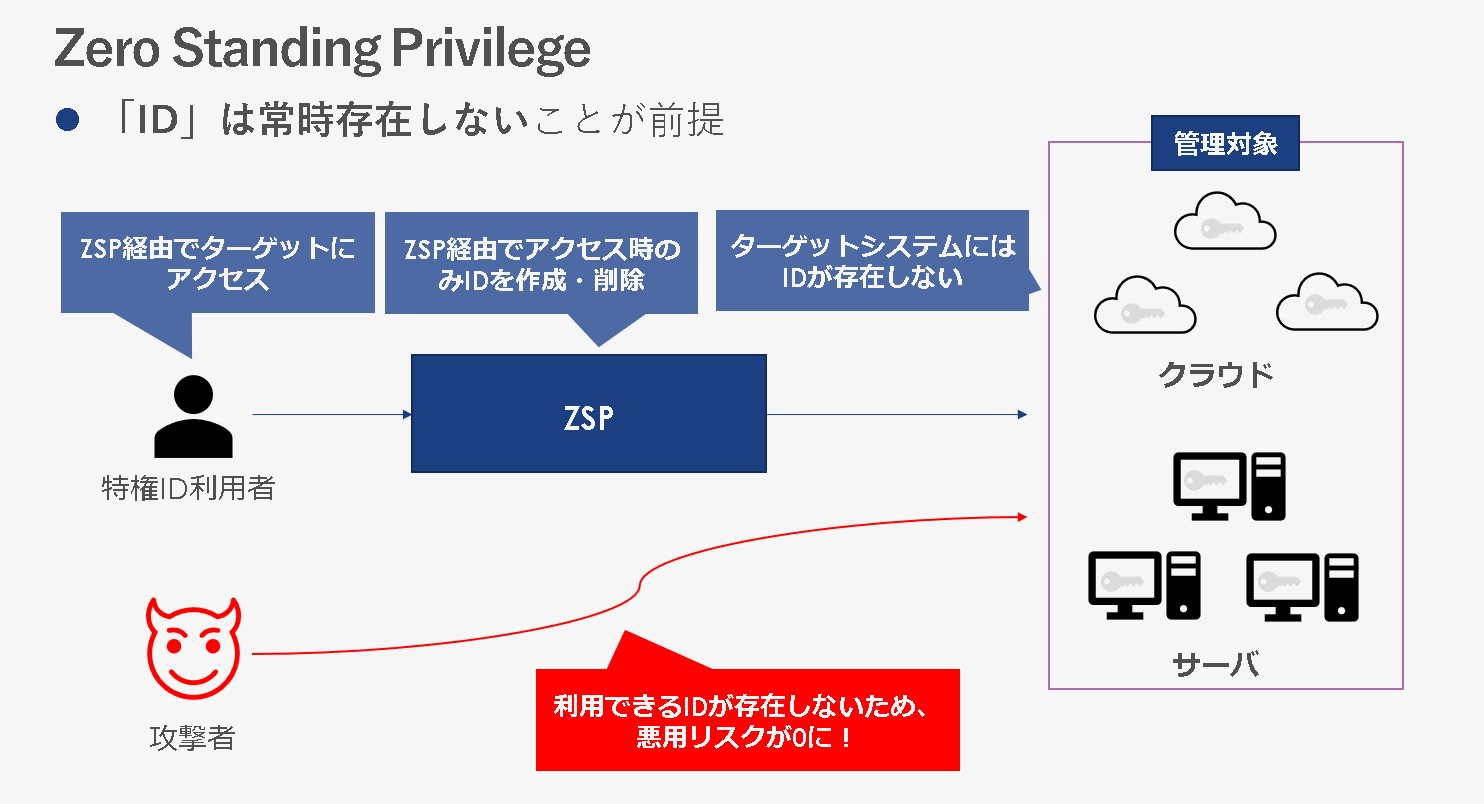

1.Zero Standing Privilegeとは?

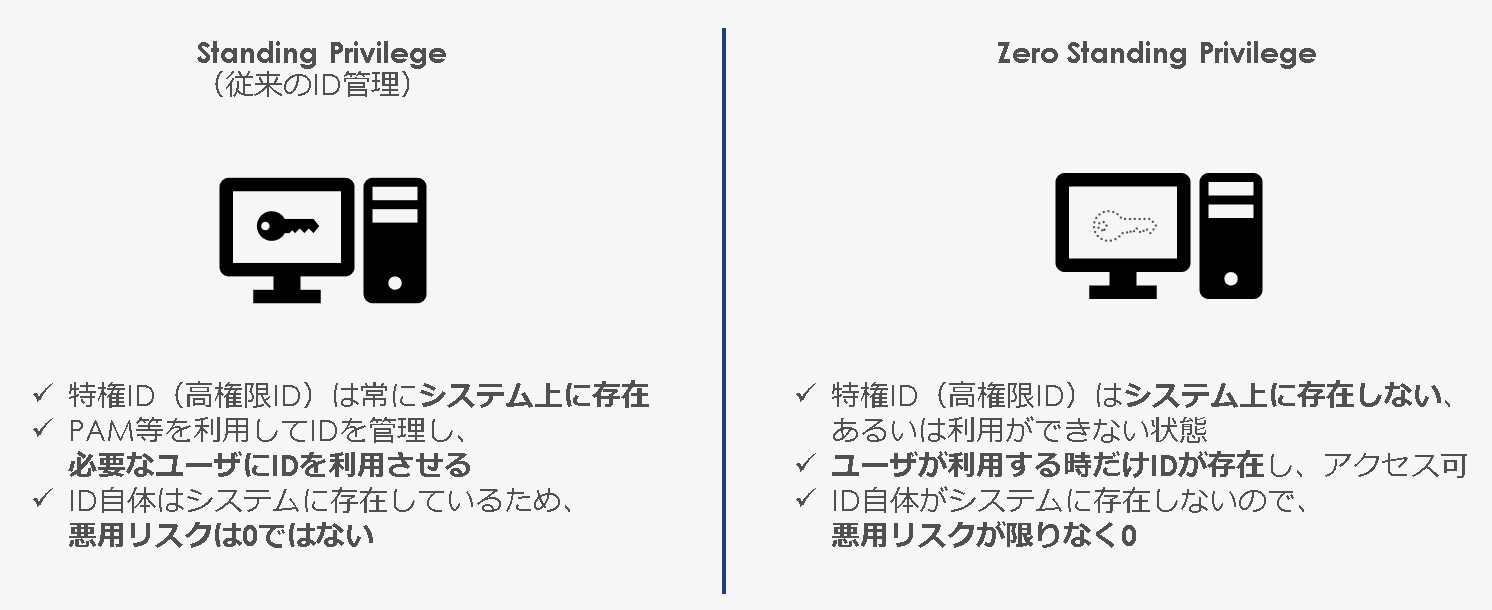

「Zero Standing Privilege(ZSP)」とは何かを説明する前に、まずは「Standing Privilege」について説明します。

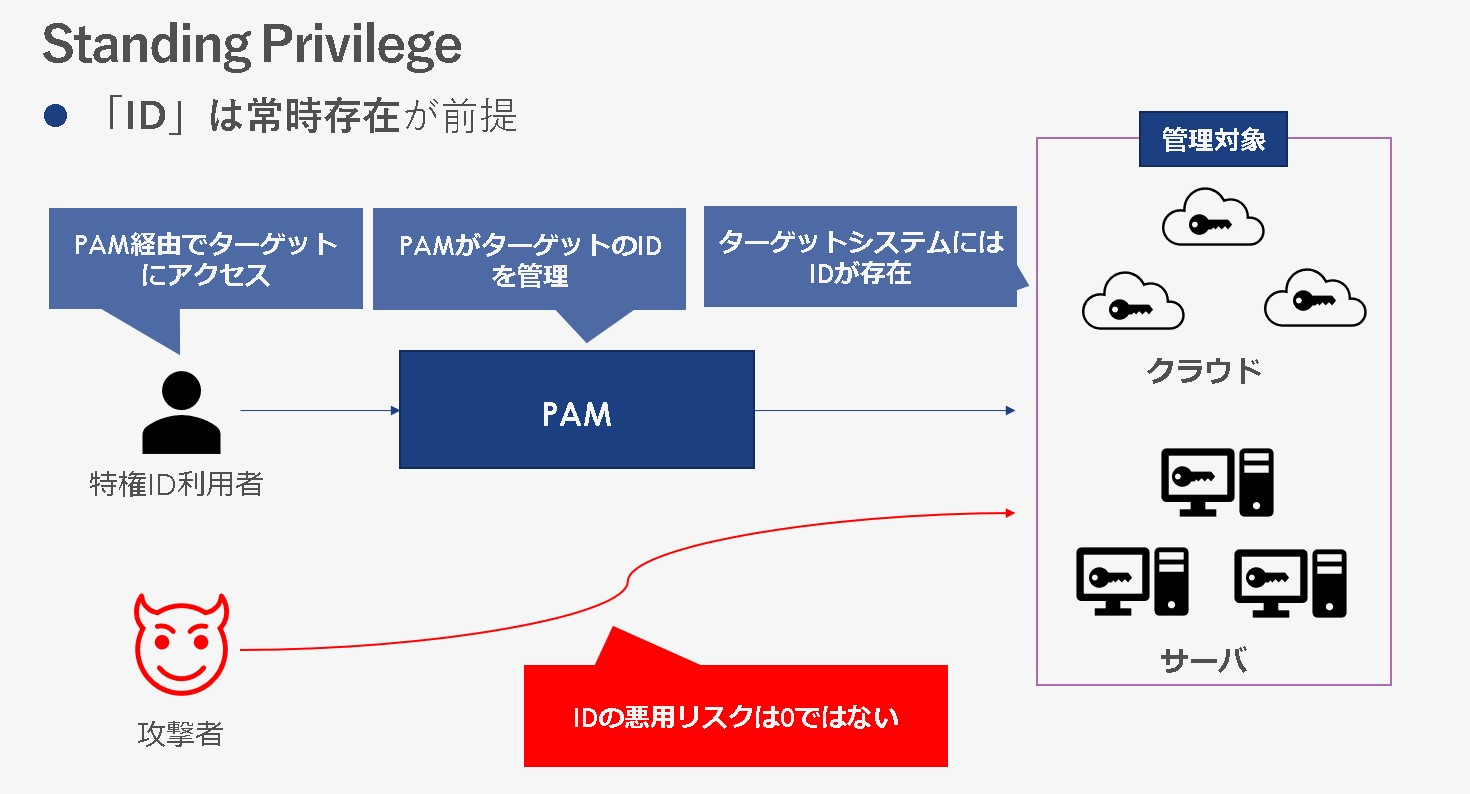

Standing Privilegeとは文字通り「特権IDが常に存在する」という状態を指しています。

特権IDとは、システムにおいて高権限を所有しているアカウントのことです。

Windows OSに存在するAdministratorアカウントや、Unix/Linuxのrootアカウント、AWSやEntraID等のパブリッククラウドの管理者アカウント等が代表的です。サーバ運用者が作業目的で作成する、高い権限を持った運用アカウントなどもこれに該当します。

これらの特権IDは、サイバー攻撃において悪用されるリスクが非常に高いため、「PAM(Privileged Access Management)」のような、特権ID管理ツールを用いて管理を行うことが主流となっています。多くのPAM製品のアプローチとして、対象システムのID/パスワード情報をPAM製品側で安全に保管し、必要な時に利用者に貸し出すという手法を取っています。

しかし、こういった従来のPAM製品を利用しても対象のシステムから特権IDが無くなる訳ではありません。

あくまでも、存在しているIDをPAM製品によって管理しているのです。

そこで、この「Standing Privilege」に対して、注目を集めているのが「Zero Standing Privilege(ZSP)」というアプローチです。

「ZSP」の世界では、ターゲットシステムには特権IDを常時持たせない状態を目指します。

例えば、ユーザがターゲットシステムにアクセスを行うタイミングで、適切な権限を持ったアカウントが自動的に作成され、ユーザがサインアウトを行うとそのアカウントが削除される・・・といった動作等で実現されるものとなります。

ZSPはあくまで概念・手法であり特定の製品を指している言葉ではありません。

「常時アクセスできる特権IDを無くすこと」、つまり「Standing Privilege」を「Zero」にするためのアプローチとして注目されています。 次章では、何故ZSPのアプローチが今必要とされているのか、その背景について解説します。

次章では、何故ZSPのアプローチが今必要とされているのか、その背景について解説します。

2.ZSPが求められる背景

1番の理由は、「ID」に対しての新しい脅威への対策としての側面が強いと言えます。

従来の「Standing Privilege」の環境をイメージしてください。もちろん、PAM製品を用いることはセキュリティ対策として非常に重要で、効果が高いものとなっております。しかし、ターゲットシステムに特権IDが存在する以上、脆弱性の悪用やセッションクッキーの様な認証情報の窃取があった場合、ターゲットシステムへの不正なログインが行われてしまう可能性は0ではありません。

攻撃者によるIDを狙った攻撃は非常に高度化しており、MFAをかけているシステムであっても認証をバイパスする、認証自体を無効化するといった攻撃手法が出てきました。

クラウド化も進んでいることでお客様が管理するIDの数は非常に多くなっており、その利用者も社内の従業員だけでなく、業務委託先なども含めると非常に多様化しております。

裏を返すと、それだけ攻撃者が悪用できる攻撃経路も増加しているともいえます。

「Zero Standing Privilege」のアプローチを取り入れることで、高権限を持ったアカウントを0(システム側に存在しない状態)にすることができます。

つまり、攻撃者が悪用する攻撃経路を最小化することに繋がります。

当然、攻撃対象のID自体が存在しないので、多要素認証のバイパスや、認証基盤を無効化するような不正なログインも起こりえないものとなります。

このように、「Zero Standing Privilege」はIDセキュリティを強化するためのアプローチとして注目されつつあります。

次章では、ZSPを実現することでお客様が得られるメリットについて更に詳細を解説していきます。

3.ZSPを実現するメリット

ZSPを実現するメリットとしては、大きく2点あります。

①IDを悪用した攻撃経路の最小化

②IDの運用管理煩雑化の解消

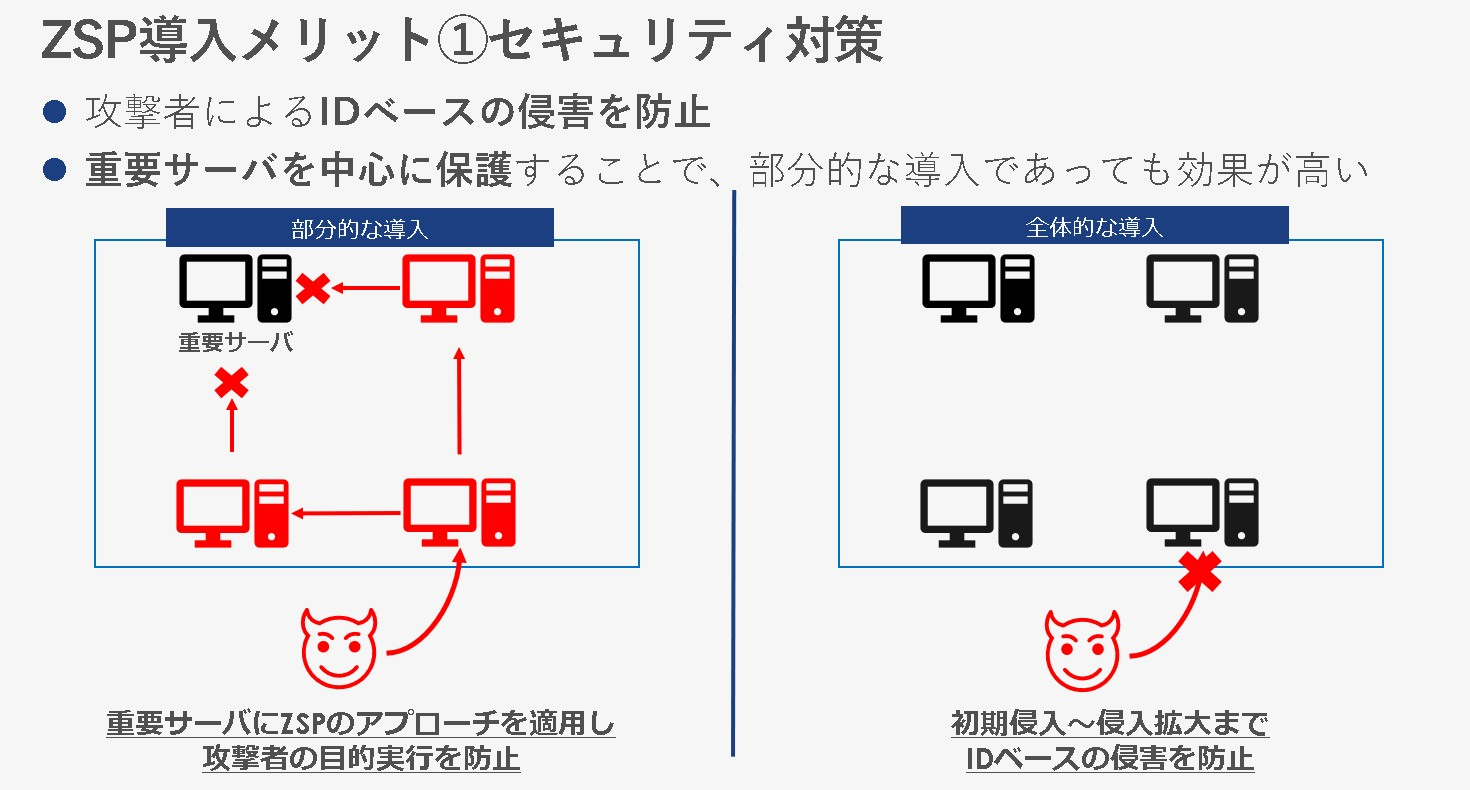

①「IDを悪用した攻撃経路の最小化」

ここまでも繰り返し述べてきましたが、多くのサイバー攻撃においてIDは攻撃の侵入経路であり、攻撃範囲を拡大する過程でも狙われます。

ZSPを実装した環境では、侵入経路となり得るIDや、更にそこからの侵入拡大のフェーズで利用される攻撃経路を最小化することで、侵害リスクを最小化することが可能です。

もちろん、従来の管理方法から、いきなりZSPによる管理方法に切り替えることは、運用手順の大幅な変更等も伴うため難しいと思われます。

しかし、例えば重要なシステムやサービスのIDに対してZSPのアプローチを導入する等、部分的な実装であってもセキュリティ効果は高いといえます。

仮に初期侵入によるIDの侵害を許してしまっても、最終的に重要なサーバへの侵害を防止できる可能性があるからです。

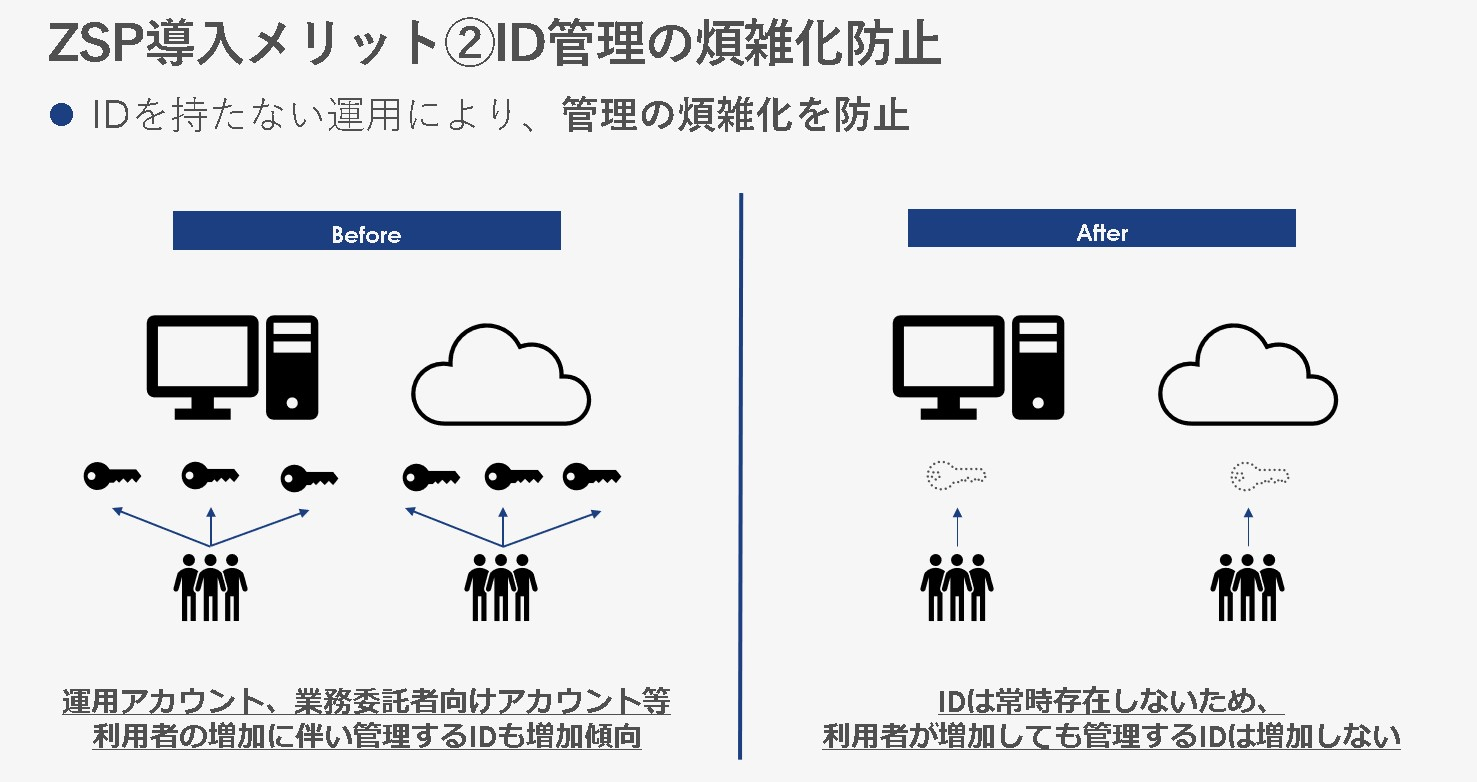

②IDの運用管理煩雑化の解消

増え続けるIDをどのように管理するか、という課題は多くのお客様が抱えられているかと思います。

この課題は、特にパブリッククラウド環境において顕著です。

クラウド管理者や開発者向けに、個別のコンソールアカウント(例:AWSのIAMユーザ)を払い出されているというケースは非常に多いと思います。

しかし、そのユーザは、適切に管理ができていますでしょうか。

例えば、利用期間が終了した際に、アカウントの削除はできていますか?

開発PJが終了後、不要な権限の剥奪はできていますか?

パブリッククラウドにおいては、非常に多くのサービス・権限が存在していることからユーザ(アカウント)管理が煩雑化してしまうケースが非常に多いです。

*過去に掲載した弊社ブログ記事で、この辺り詳細を解説しておりますので、ご興味があればご一読ください。

「CIEM徹底解説!~ゼロトラストの"最小権限"の考え方をクラウドセキュリティにも~」

ZSPは、管理するアカウントをシステム側に持たないアプローチです。そのため、パブリッククラウド側にアカウントが増加し続けることを防止します。

利用終了後には自動的にアカウントを削除するといった手法を用いるため、ユーザのアカウント削除漏れ・不要な権限をそのままにしてしまうといったことを防止することができます。

パブリッククラウドは、インターネット上のどこからでもアクセスできてしまうケースが多いことからも、セキュリティの観点からもこのようなアプローチは非常に有効です。

繰り返しになりますが、IDを持たないことが攻撃経路を最小化することに繋がるからです。

まとめ

ここまで、ZSPという新しい考え方について解説を行いました。

ポイントをまとめると、以下の3点となります。

「ZSPはこれからのID管理の世界での新しい考え方」

「ZSPはIDベースの攻撃経路を最小化することができる」

「ZSPはセキュリティ面、IDの運用管理の観点で効果が高い」

増え続ける「ID」に伴う課題への対策として、今後もZSPの注目度は上がっていくと考えられます。弊社からも、引き続き最新の情報をお届けできればと存じます。

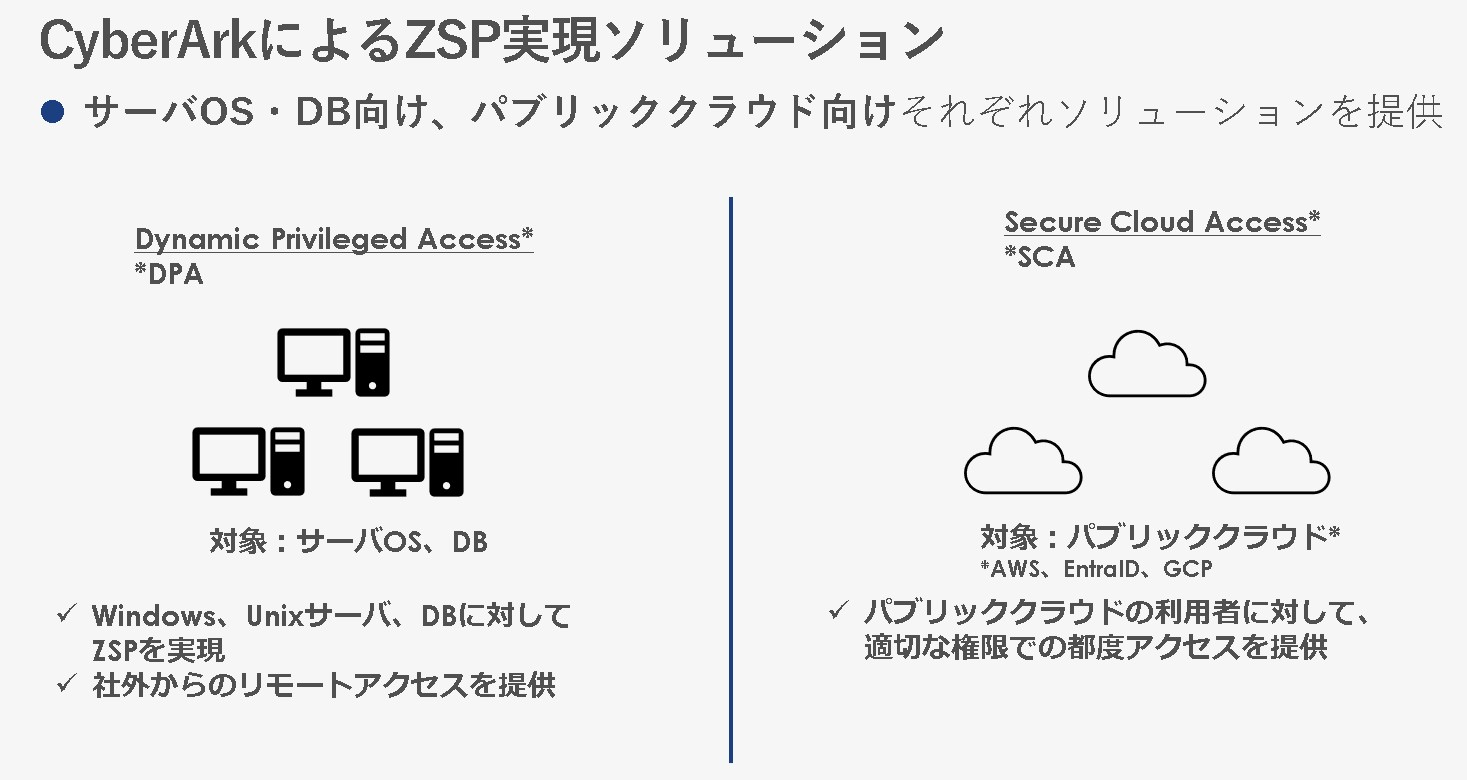

弊社取り扱いの「CyberArk」は従来の特権ID管理はもちろん、こういったZSPの概念を実現するソリューションも併せて提供しております。

ご興味のある方は、是非下記ページをご参照の上、お問い合わせください。

Zero Standing Privilegeソリューション - Dynamic Privilege Access/Secure Cloud Access