ASM運用におけるベストプラクティス~ASMツール市場No1の実績をもとにASM運用の重要ポイントを紹介~

-

│

3行でわかる本記事のサマリ

- 経済産業省からのASM導入ガイダンスにより、企業はASMの取り組みを本格化。弊社は2021年よりASMサービス提供を開始

- ASM運用で陥りがちな課題と対策を解説。課題は発見、情報収集、リスク評価、対処の4つのフェーズに分類

- ASM運用の参考事例を紹介。セガサミーホールディングス、アルコニックス、アイカ工業の事例が含まれる

目次

- はじめに

- ASM運用で陥りがちな課題・原因・対策例

- ASM運用の参考事例

- まとめ

1.はじめに

2023年5月29日に経済産業省からASM導入ガイダンスが公表され、各社がASMの取り組みを本格検討、もしくは既に取り組みを実施している企業も多い状況に変化してきました。

弊社では、2021年より自社独自のASMサービスを提供開始し、ASMに関連した脅威動向や技術的な情報収集、情報発信を重ねてきています。

また、弊社ASMサービスは、株式会社富士キメラ総研が2023年12月に発行した市場調査レポート「ネットワークセキュリティビジネス調査総覧」において、ASMツール市場でシェア第1位(2022年度実績)を獲得しました。

本記事では、ASMサービスの提供を通じて多くのお客様の日々の運用や課題を支援させて頂いた経験をもとに、ASMの運用課題や運用の成功事例を含めたベストプラクティスを詳しく解説します。

ASMソリューションの導入検討や運用方法の検討の際に参考にして頂ければ幸いです。

*ASMとは?については、以下マクニカネットワークスブログをご参照ください。

攻撃対象領域を正確に把握するASM(Attack Surface Management)の重要性

2.ASM運用で陥りがちな課題・原因・対策例

本項では、これまで約50社のお客様にサービスを提供し、お客様のASM運用を支援した弊社の知見をもとに、弊社サービス導入前や他社製品を導入されているお客様からご相談を頂く運用課題とその原因、対策例をお伝えしていきます。

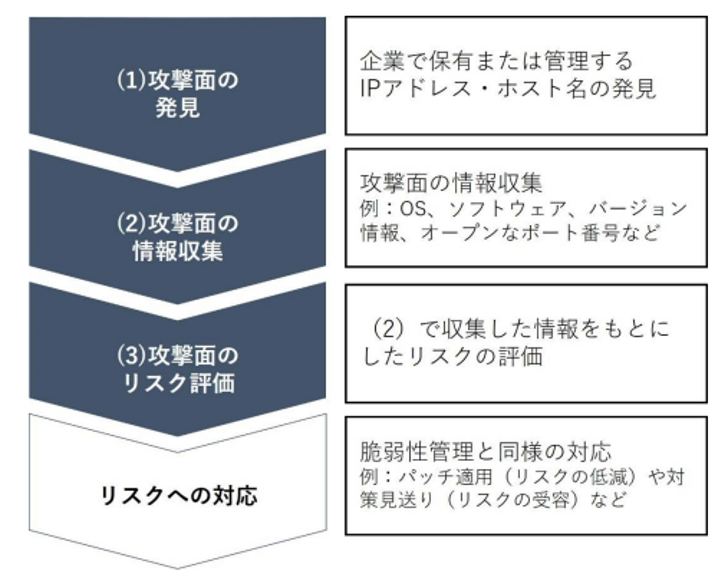

まず、ASMの運用は「ASM(Attack Surface Management)導入ガイダンス」(経済産業省)に記載の図の通り、「(1)攻撃面の発見」、「(2)攻撃面の情報収集」、「(3)攻撃面のリスク評価」、「(4)リスクへの対応」の4つのフェーズに分けることができます。

この区分に合わせて、ASM運用のフェーズ毎によくある課題と原因をまとめていきます。

※出典:「ASM(Attack Surface Management)導入ガイダンス」(経済産業省)(https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html)

(1) 攻撃面の発見

企業で保有または管理するIPアドレス・ホスト名の発見

- 大量のノイズ(自社と関係ない資産)通知

生じる課題:

ASM実施後、自社でノイズ精査が必要となり、結果的に自社の工数がひっ迫

原因:

自動調査のみを行うと、類似名称の企業の資産まで検知される場合や、自社と関係のない組織の情報まで検知される誤検知が原因です。

対処例(確認ポイント):

自社でASMの知見を有した人材が精査を行う、もしくは人材を確保しましょう。

自社で対応が難しい場合は、ASMの知見を有するエキスパートによる調査や精査が実施される、製品やサービス選定を推奨します。

(補足ポイント)

導入前の製品やサービスの評価の際には、検知される資産の数だけではなく、自社と関係ない資産(ドメインやサーバの情報)がどの程度含まれているのかを確認することで、ノイズが多い製品を見分けることが出来ます。

(2) 攻撃面の情報収集

攻撃面の情報収集(OS、ソフトウェア、バージョン情報、オープンなポート番号など)

- 資産の発見理由と根拠が証明できない

生じる課題:

発見された資産やリスクを、海外拠点やグループ会社に通知したが、自社のものではないと応答があった際に、自社資産との紐づきの説明が必要に

原因:

ASMソリューションによっては、調査手法や発見ロジックが公開されておらず、発見理由などの説明項目がない、もしくは不十分な場合があるため、ユーザ側が十分な情報が得られないことが原因です。

対処例(確認ポイント):

自社資産との紐づきを、説明もしくは情報表示可能なソリューション選定を推奨します。

例えば、ドメインのWhois情報に自社関連の情報が記載されているという発見理由が説明可能な場合や、ドメイン、FQDN、IPの順に発見の流れを明記されている等が上げられます。

(3) 攻撃面のリスク評価

攻撃面の情報収集の情報もとにしたリスクの評価

- 脆弱性やリスクの通知が膨大に発生する

生じる課題:

対処の優先順位において、CriticalやHighが大量に通知されてしまい、対処が追い付かなくなることで、結果的にCriticalなリスクへの対処も疎かに

原因:

サーバレスポンス中のApacheやOpenSSLなどの表面的なバージョン情報のみで脆弱性(CVE)が検出され、さらにその優先度付もCVSSスコアのみで判断されることで、大量の脆弱性や優先度の高いリスクが大量に通知されることが原因です。

対処例(確認ポイント):

リスクの判断指標が、昨今の攻撃者の動向などを加味し、攻撃者からも狙われやすいリスクから優先的に通知がされる指標を取り入れているソリューションを推奨します。

例えば弊社では、既に攻撃が観測されているものや、POCコードが公開されているなど、優先順位のCriticalやHighの中でもさらに濃淡を付けて報告を行っています。より細分化した優先度の案内をすることで、対処の迷いや抜け漏れの予防に繋がります。

(補足ポイント)

一般的な評価基準として、CVSSスコアがあります。但し、CVSSはHigh 7.0点以上が55%を超えるため、スコアだけで判断すると運用負荷が増加します。

また、実際に悪用される脆弱性は年間約2万件中の5%程度であり、CVSS単体に依存せずに総合的(攻撃実績、緊急性、影響度)にリスクを判定しないとHigh以上のリスクが膨大に通知されて対処が追い付かないことが想定されます。

- 日々報告される脆弱性(CVE)の検知ができない、遅い、検知できるかわからない

生じる課題:

ゼロデイ脆弱性を始めとした、Criticalかつ迅速な対応が求められる脆弱性に対して、検知の遅れは極めてリスクの高い状況に

原因:

日々膨大に公開される脆弱性情報のキャッチアップが遅い、またはネットワーク機器やVPN機器などの特にランサムウェアの初期侵入口となる製品やバージョン情報の特定が出来ていないことが原因です。

脆弱性がASMソリューションの検知に反映されるにはタイムラグが生じる場合があり、日本製品が対象の場合では、海外ASM製品が検知出来ない場合も生じます。

対処例(確認ポイント):

製品やバージョン情報の識別能力を備えたソリューション選定を推奨します。

また、特にゼロデイ脆弱性を始めとした脆弱性の場合は、ASMソリューション側のアナリストが即時連携をして通知がされるなどの対策が講じられているか確認することも有用です。

(4) リスクへの対応

脆弱性管理と同様の対応の実施(パッチ適用やリスク許容など)

- 対処完了までの再確認できない

*ポート開閉の問題を一例として紹介をします。

生じる課題:

グループ会社や海外関係会社へ対処を依頼後、対処完了の連絡があった際に

適切にポート開閉がされているか再確認が難しい為、対応不備を見逃す可能性がある

原因:

ポート開閉状況のクローリングの頻度が少ない、または任意のタイミングで確認が出来ないことが原因です。

対処例(確認ポイント):

ASMソリューションにおいて、ポート開閉のクローリングの頻度が自社の基準を満たしているか、もしくは任意のタイミングで確認可能か、確認いただくことを推奨します。

(補足ポイント)

海外拠点やグループ会社から対処完了の連絡を受けた際に、未対処や対応に不備がある事例を頻繁に伺います。対処完了の確認までをASMソリューションの機能として備えておくことで、対処漏れの防止に繋がります。

- 対処が難しい問題の回避策やワークアウラウンドがわからない

生じる課題:

バージョンアップやバッチ適応、ポート開閉などのリスク対処において、業務影響や外部委託業者への作業費用発生などにより、すぐに対処が難しい場合の判断に困ってしまい、負荷が増加

原因:

リスク通知のみを行い、その後の判断をユーザに全て委ねるソリューションが一般的なため、対処においての支援が疎かになることが原因です。

対処例(確認ポイント):

製品サポートやサービス支援として、相談窓口などがあるソリューション選定を推奨します。ユーザから同様の相談を受けている場合もあるため、対処が難しい問題の回避策やワークアラウンドのアドバイスを受けられるか事前に確認することを推奨します。

- IT資産の管理担当者が見つからない(グループ会社へのガバナンス)

生じる課題:

IT資産の洗い出し後、リスクへの対処を行う際に、自社IT資産の管理担当者との突合を実施しますが、管理担当者が不明もしくはIT知見が不十分な場合、迅速な対処が出来なくなり、海外拠点に対してのガバナンス強化をどう利かせていくかという課題に直面

原因:

脆弱性やリスクへの対処を行う、グループ会社の担当者のコンタクト先が分からない、または担当者が総務部門などでITの知見がないなど、海外拠点へのガバナンス体制が整っていないことが原因です。

対処例(確認ポイント):

ASM実施を起点として、IT資産の管理担当者とのコンタクトする理由が生じるため、粘り強くコミュニケーションを行うことを推奨します。

対処を後回しにすると、グループ会社へのガバナンスが利かせられない状態が続きます。ASMにおいて、日々新たな脆弱性やリスク、新たな資産への対処が必要となるため、継続が非常に重要です。必ず後回しにするのではなく、粘り強く対応することを推奨します。

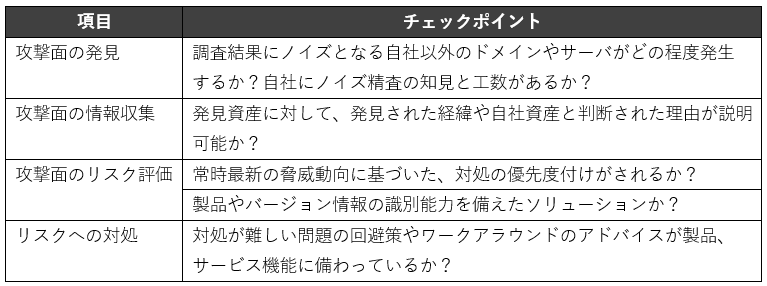

課題から見えるASM運用においての重要なチェックポイント

ASM運用で陥りがちな課題を踏まえて、フロー項目ごとに、運用に困らないために重要なチェックポイントをまとめました。

大半の企業が同様の課題に悩まされる傾向にありますので、チェックポイントを押さえて、ASMソリューション選定をしていただければと思います。

3.ASM運用の参考事例

ASM運用においてよくある問題と対応についてお伝えをしてきましたが実際にASMに取り組まれている、弊社のお客様のASM運用事例をご紹介します。

あくまで一例にはなりますが、先んじてASMに取り組まれている企業様の事例は、導入を検討される際や今現在ASM運用で悩まれている方々にも非常に参考になるかと思います。

・セガサミーホールディングス株式会社様(ゲーム、エンタメ業)

過去IT資産を調査するサービスを利用されていましたが、調査結果にノイズが多く、選別する作業にかかる手間やコストが大きな問題となっていた事例です。

ゲーム、エンタメ業界特有の膨大な資産数を保有していながら、運用を回されている参考事例となります。

・アルコニックス株式会社様(商社業)

M&Aを積極的に進めてきており、グループ各社の情報セキュリティについて十分に把握できていないことが課題となっていた事例です。

M&Aや海外進出にあたって増加するIT資産をどう管理、運用されているか参考となる事例です。

・アイカ工業株式会社様(製造業)

海外グループ企業を含めたセキュリティおよびガバナンス強化を目的にASMに取り組まれている事例です。

本社CSIRTチームが強いリーダシップを持って、ASM運用を上手く回されており、製造業だけでなく、どの企業でも参考になる事例です。

▼事例詳細はこちら

4.まとめ

本記事では、ASM運用における陥りがちな課題を中心に、運用にフォーカスを当て、マクニカがサービス提供を通じてお客様からお伺いしてきた課題やお悩みを基に具体的に解説をしてきました。

本記事を通じて、自社はASMへの取り組みで本当に運用が回っているのか、また運用の観点でソリューション選定が出来ているのか?今一度振り返っていただければ幸いです。

また、1つの管理不十分な未把握資産からインシデントに繋がることがあるという事実を理解し、ASMソリューション選定の際の手助けとなれば嬉しく思います。

弊社では「外部公開資産における、日系企業のセキュリティインシデントを一件でも減らす」というビジョンのもと2021年から独自の知見を活用したASMサービスの提供を開始し、300社以上の調査実績と約50社のお客様にサービスを提供しています。

▼Mpression Cyber Security Service™ ASMサービス

https://www.macnica.co.jp/business/security/manufacturers/mpressioncss/asm.html