平時から備えるXDRの重要性とは~脆弱性管理の新しいアプローチ「CTEM」の活用~

-

│

3行でわかる本記事のサマリ

- XDRの定義と効果: XDRは複数のセンサー情報を横断的に分析し、可視性と検知精度を向上させる技術で、インシデント対応を迅速かつ効率的に実行

- CTEMの導入: 平時の資産と脆弱性管理を強化するCTEM(Continuous Threat Exposure Management)は、5つのステップでセキュリティ態勢を継続的に改善

- CTEMとXDRの相乗効果: 平時の準備と有事の対応を統合し、攻撃の未然防止と迅速なインシデント対応を実現するために、CTEMとXDRの連携が重要

はじめに

XDR (eXtended Detection and Response)は、主に有事のインシデント対応時に役立つ技術ですが、有事に備えて平時から十分に準備をすることや、有事の経験から平時の備え方を改善することが、より高い安全性を実現するために重要です。今回は、平時のセキュリティ運用としてCTEM(Continuous Threat Exposure Management)と呼ばれる資産・脆弱性管理の新しい考え方と実装方法、および平時と有事をつなげることでの相乗効果について説明します。

目次

1.拡張を続けるXDR

2.平時の備え「特定」「防御」に必要なASM

3.平時の備えを万全にするためのCTEM

4.CTEM運用で重要な3つのポイント

5.CTEMの実装方法

ー外部公開資産の対策

ー内部資産の対策

6.統合プラットフォームの実装

7.CTEM運用の構成と具体的なソリューション

8.CTEMとXDR活用による相乗効果

1. 拡張を続けるXDR

一部でバズワード化しているXDRの定義は、ベンダーによって異なりますが、マクニカとしては「さまざまなセンサーからの情報を横断的に分析することで、可視性と検知を向上させ、組織や企業を守るコンセプト」と定義しています。XDRは全く新しい考え方や技術革新ではなく、既存の技術を組み合わせたもので、今後も組み合わせが拡張していくことが考えられます。

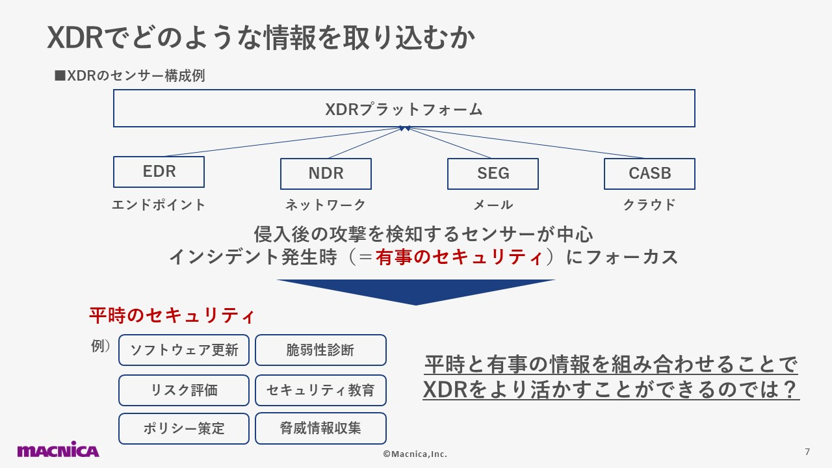

XDRを導入することで期待される効果は、運用対処の迅速化と脅威発見の精度向上による効率的かつ効果的なインシデント対応の実現です。XDRでは、どのセンサーからどの情報を取り込むかが重要なポイントで、センサーとしてはEDRやNDR、SEG(Secure Email Gateway)など、侵入後の攻撃を検知するセンサーがよく利用されます。

しかし、セキュリティ全体を考えると、ソフトウェア更新や脆弱性診断など平時からの備えも必要です。このような平時のセキュリティ運用で得た情報と有事の情報を組み合わせることで、XDRをより効果的に活用できるのです。

2. 平時の備え「特定」「防御」に必要なASM

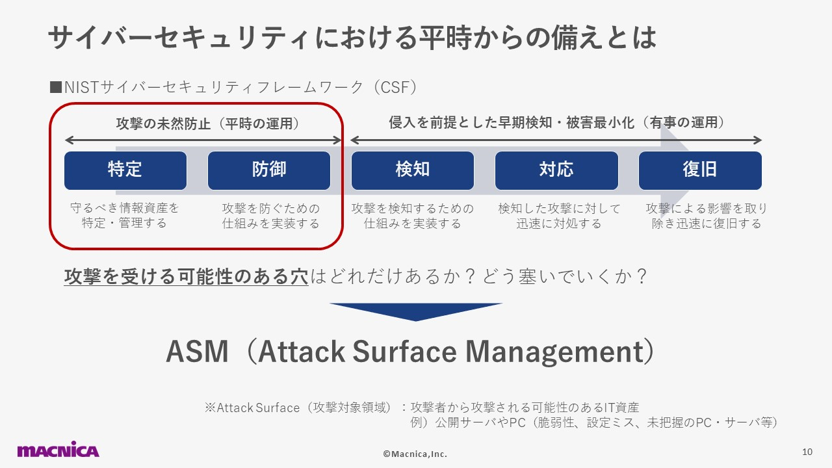

サイバーセキュリティにおいて平時から備えておくべきことを検討する際には、NISTのサイバーセキュリティフレームワーク(CSF:Cybersecurity Framework)を参考にするのが分かりやすいです。CSF(v1.1)は「特定」「防御」「検知」「対応」「復旧」という5つのステップで構成されています。このうち、「検知」「対応」「復旧」は侵入を前提とした早期検知や被害最小化を目的としたもので、有事の運用としてXDRが効果を発揮できる領域です。一方、「特定」「防御」は平時の運用にあたる部分で、攻撃を未然に防ぐことを目的とした領域です。つまり、企業において攻撃を受ける可能性のある穴はどれだけあるか、その穴をどう塞いでいくかという資産・脆弱性管理の観点でASM(Attack Surface Management)が重要なポイントになります。

3. 平時の備えを万全にするためのCTEM

資産の脆弱性管理が平時から重要であることは、警視庁が公表している過去3年間のインシデント発生要因の情報からも明らかです。この情報によると、外部公開資産を経由した侵入の割合が8割を超えており、この脆弱性の穴をふさぐことがインシデント発生を防ぐことにつながります。

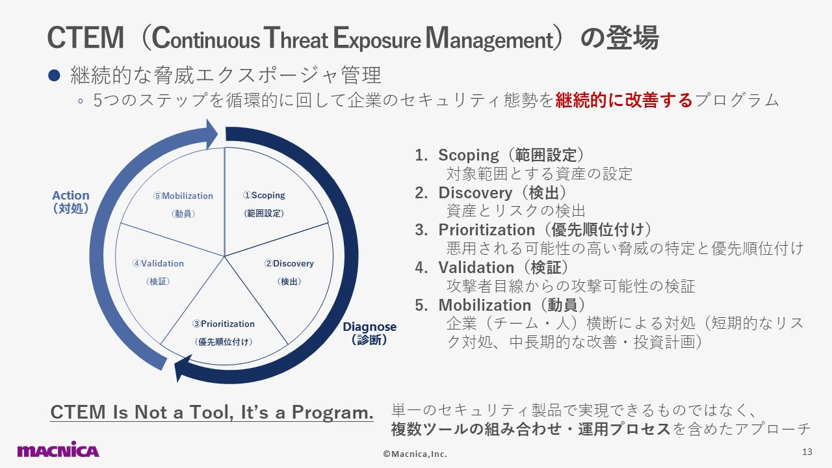

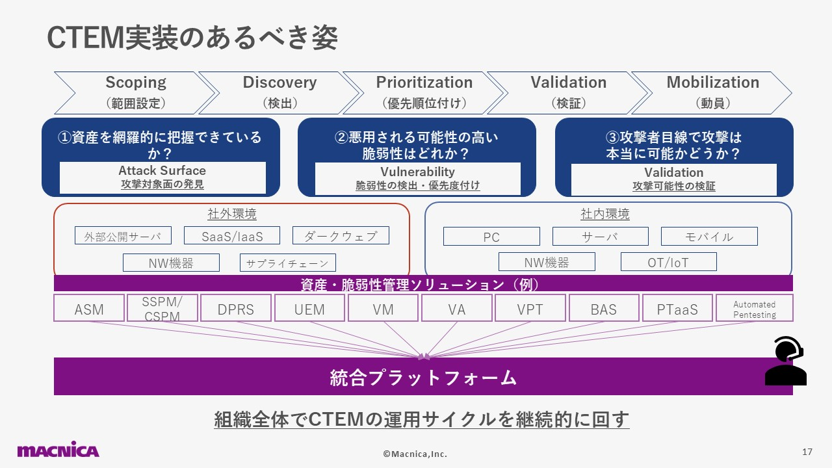

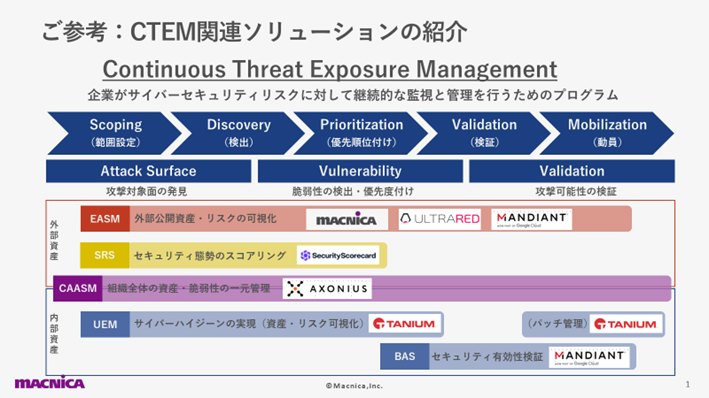

しかし、脆弱性の数が多いため、対応が後手に回ることが課題です。平時というと緊急性があまりないように聞こえるかもしれませんが、リスクが常に存在する平時というのは、有事と同じように危険な状況にあるという認識を持って対策を進めるべきです。そこで、Gartner社が2022年に提唱したCTEM(Continuous Threat Exposure Management)という考え方があります。これは、5つのステップ「範囲設定」「検出」「優先順位付け」「検証」「動員」を循環的に回して、企業のセキュリティ態勢を継続的に改善するプログラムです。

具体的には、守るべき資産の対象範囲を定義し、資産とリスクを検出し、悪用される可能性の高い脅威を特定して優先順位付けを行います。そして、攻撃者の視点で本当に攻撃される可能性があるかを検証し、その結果をもとに企業全体で短期および中長期で対処するというサイクルです。

CTEMはあくまでプログラムであり、セキュリティツールではない点が重要です。CTEMは単一のセキュリティ製品で実現できるものではなく、ASMや脆弱性スキャナなどを組み合わせ、運用プロセスも含めたアプローチと理解しておく必要があります。

4. CTEM運用で重要な3つのポイント

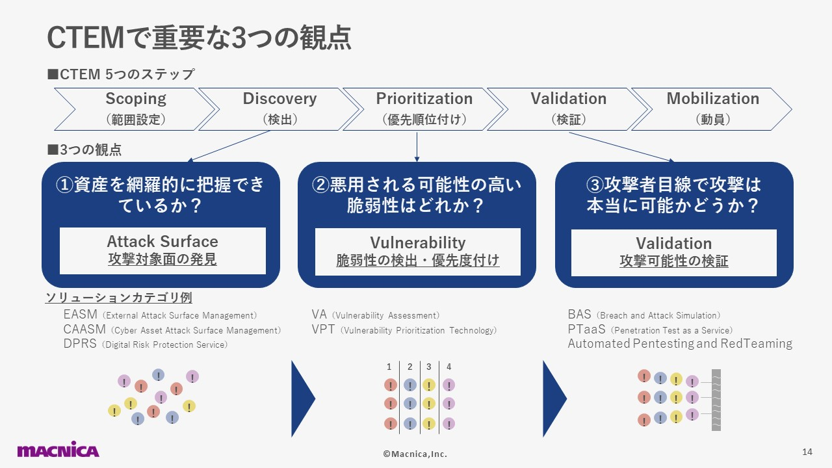

CTEMのステップを回すには、3つの重要なポイントがあります。

1つ目は、資産を網羅的に把握できているかどうかです。見えないものは守れないというセキュリティの基本です。

2つ目は、悪用される可能性の高い脆弱性を特定できるかどうかです。脆弱性は日々発生しますが、攻撃者にとって悪用される可能性のある脆弱性は一部です。それを特定して優先度をつけることが重要です。

3つ目は、自社にとって本当に攻撃されるのか、その可能性を検証できるかどうかです。

これらの観点を意識することで、本当に対処が必要なリスクを絞り込むことができます。3つ目の検証(Validation)はCTEMの肝であり、本当に危険かどうかを検証することで、動員フェーズで組織全体を巻き込んで対処することが可能になります。

5. CTEMの実装方法

CTEMを実装するには、まず目指すべきゴールを設定します。ポイントは、3つの観点をどう実装するかですが、単一のセキュリティ製品では実現できないため、複数のツールを組み合わせる必要があります。その際、統合プラットフォームの存在が重要で、組織全体で継続的にCTEMの運用サイクルを回せるようにする必要があります。

あるべき姿へのアプローチ方法としては、守るべき資産の対象を選択し、段階的に進めることが望ましいです。守る資産の対象としては、外部公開資産と内部資産の2つに分けられます。外部公開資産については侵入口となり得る穴をふさぎ、内部資産については内部での横展開や侵害拡大を防止する目的があります。

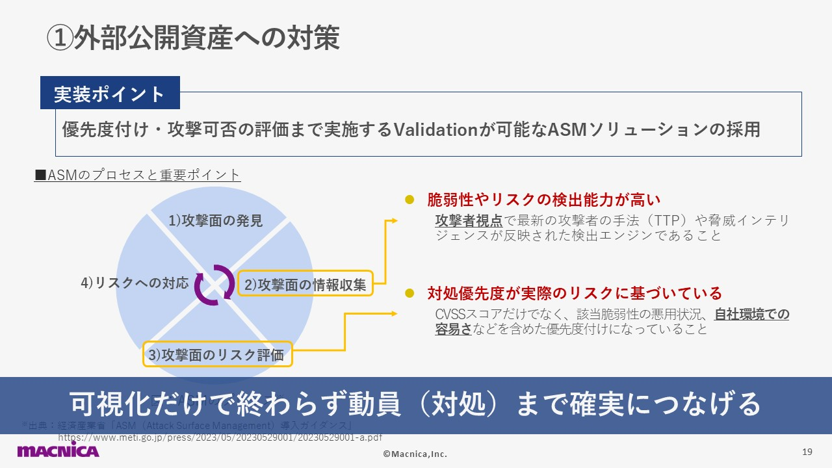

外部公開資産の対策

外部公開資産の対策として、優先度付けや攻撃可否の評価まで実施するValidationが可能なASMソリューションを採用することが重要です。ASM運用でよくある課題は、導入しても可視化だけで対処までやりきれないというケースです。これは、セキュリティ担当者とサーバー運用担当者の間で優先度の認識にずれが生じることが原因の1つです。

内部資産の対策

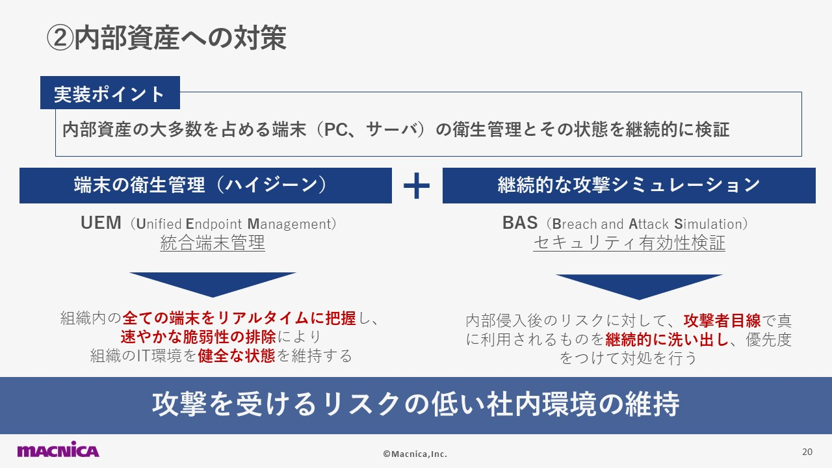

内部資産の対策として、内部資産の大多数を占めるPCやサーバーの衛生管理とその状態を継続的に検証することが重要です。これは"ハイジーン"と呼ばれる端末の衛生管理と、継続的な攻撃シミュレーションを組み合わせて実装可能です。

端末の衛生管理には、統合端末管理を実現するUEM(Unified Endpoint Management)を活用します。さらに、その状態を今後も維持するためには、継続的な攻撃シミュレーションを実施していくことも必要で、BAS(Breach and Attack Simulation)と呼ばれるセキュリティ有効性検証のソリューションが有効になります。

この2つの観点を取り入れることで、攻撃を受けるリスク低減につながる社内環境の維持できます。

6. 統合プラットフォームの実装

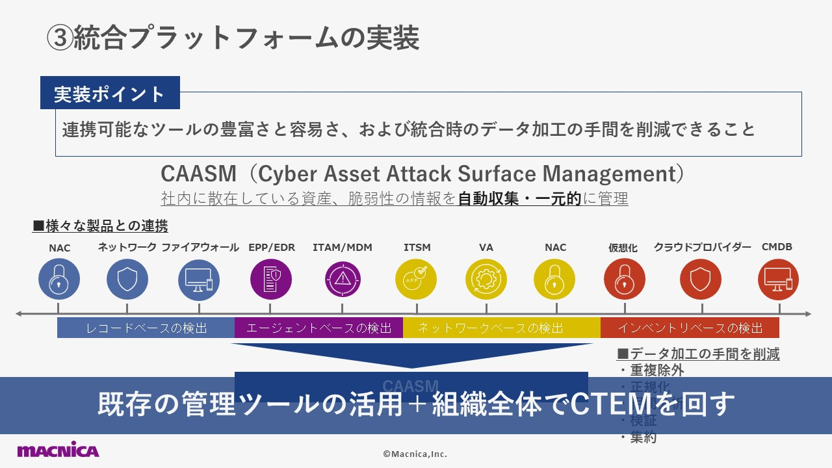

CTEM実装のあるべき姿として重要なのが、統合プラットフォームの実装です。統合プラットフォームは、連携可能なツールの豊富さと容易さ、データ加工の手間が軽減できるものを選択すべきです。注目されるのがCAASM(Cyber Asset Attack Surface Management)です。CAASMは、社内に散在する資産と脆弱性の情報を自動的に収集し、一元管理を実現します。

CAASMは、資産管理ツールやネットワーク機器から情報を集約し、データ加工の手間を減らします。さらに、チケット管理機能もあり、組織全体でCTEMサイクルを運用するのに適しています。

リスクレーティング(SRS:Security Rating Service)も重要で、これは組織のセキュリティ状態を点数化し、外部からの攻撃者視点で評価します。CTEMのKPIとして活用でき、経営層や現場、海外拠点など異なる立場でも共通の目標に向かって取り組むことができます。また、他社も点数化できるため、サプライチェーン全体のリスク管理にも役立ちます。

7. CTEM運用の構成と具体的なソリューション

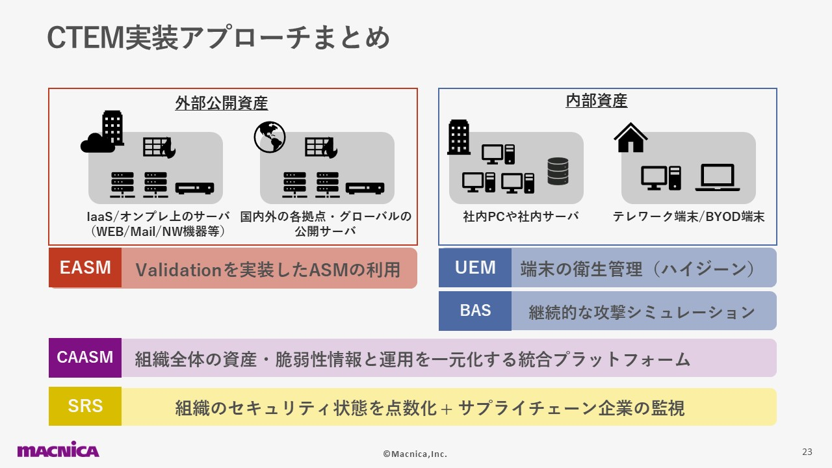

CTEM実装のアプローチとして、外部公開資産にはEASM、内部資産にはUEMやBAS、統合プラットフォームにはCAASM、セキュリティ状態の点数化にはSRSを使用します。実装の順序は組織の目的や課題によりますが、まずは外部公開資産を対象にEASMから始め、その次に対象範囲を内部資産まで広げていくのが取り入れやすいアプローチです。マクニカではCTEM実装に適したソリューションを提供しているため、興味のある方はお問い合わせください。

8. CTEMとXDR活用による相乗効果

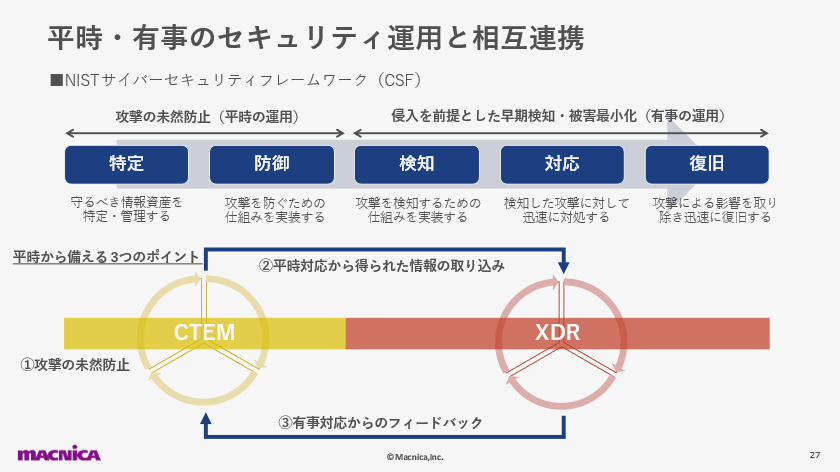

CTEM実装時の平時と有事の相乗効果について、具体的なポイントは以下の通りです。NISTのサイバーセキュリティフレームワークを基に、平時は「特定」「防御」の領域でCTEMの5つのステップを回し、脅威を未然に防ぎます。有事には「検知」「対応」「復旧」でXDRを活用し、インシデントレスポンスを行います。

①攻撃の未然防止

CTEMの運用により、攻撃の発生を減らし、結果的に有事のインシデント対応が減少します。

②平時対応から得られた情報の活用

平時の情報を基に、インシデント発生時の対応優先順位を付けられます。有事の検知アラートだけではなく、平時の状態(端末OSやアプリケーションのバージョンなど)を考慮し、リスクを加味した優先順位付けが可能です。

③有事対応からのフィードバックの活用

有事の経験を活かしてCTEMの運用を強化できます。管理外資産のCAASMでの取り込みや、BASの攻撃シミュレーションへの実際のインシデントの組み込みにより、予防策を強化します。また、発生したインシデントから組織の弱点を把握し、中長期的なセキュリティ施策に反映できます。

平時のセキュリティ運用にCTEMの考えを導入することで、資産と脆弱性管理が強化され、平時と有事の相互連携による相乗効果で組織全体のセキュリティが向上します。本ブログでご説明した平時から備えるXDRの重要性について、セキュリティ施策の強化に役立てていただければ幸いです。

平時のセキュリティ運用にCTEMの考えを導入することで、資産と脆弱性管理が強化され、平時と有事の相互連携による相乗効果で組織全体のセキュリティが向上します。本ブログでご説明した平時から備えるXDRの重要性について、セキュリティ施策の強化に役立てていただければ幸いです。

【関連ブログ記事】

▼狙われているのは外部公開資産?!ASMソリューション選定のポイント

https://mnb.macnica.co.jp/2023/06/asm.html

▼セキュリティ監査の新機軸"レーティングサービス"の破壊力

https://mnb.macnica.co.jp/2023/11/asm/riskrating.html

【無料WPダウンロード】

▼セキュリティ監査の新機軸"レーティングサービス"の破壊力

【無料資料DL】

▼ULTRA RED EASMソリューション ~継続的に外部公開資産のクリティカルな脆弱性を検出&攻撃機会を立証~

▼Mandiant Attack Surface Managementご紹介資料

【無料オンデマンド動画】

▼究極のサイバーハイジーンの実現へ!Step by Stepで考える対策アプローチ