ASMはセキュリティ対策になぜ必要?外部公開資産のリスク管理のポイント

-

│

3行でわかる本記事のサマリ

- 外部公開されたIT資産を経由するインシデントが急増し、ASM(アタックサーフェスマネジメント)によるセキュリティ対策が注目されている

- 近年のサイバー攻撃では、「未把握の外部公開資産」や「セキュリティ対策が不十分な海外拠点」が狙われている

- ASMにおいて、企業が直面する代表的な課題は、「未把握資産の発見」と「対処優先度の判断」である

はじめに

ASM(Attack Surface Management、アタックサーフェスマネジメント)は、インターネット上に公開されたIT資産を可視化し、リスクを管理するためのセキュリティ手法です。近年のサイバー攻撃では、企業の外部公開資産が狙われ、重大なインシデントにつながっています。そこで、新たなセキュリティ対策として注目されているのがASMです。

ここでは、自社のセキュリティを強化したい方に向けて、近年のサイバー攻撃の傾向、外部公開資産のリスク、ASM導入における企業の課題について解説します。

目次

- なぜASMによるセキュリティ強化が急務なのか?

- ASMで防ぐセキュリティリスク:近年の攻撃傾向とは

ASMで防ぐセキュリティリスク1. 未把握の外部公開資産からの侵入

ASMで防ぐセキュリティリスク2. 海外拠点のインシデントの増加

ASMで防ぐセキュリティリスク3. 見落とされたIT資産 - ASMによるセキュリティ強化に向けて:企業が直面する2つの課題

ASMによるセキュリティ強化の課題1. 未把握資産の発見

ASMによるセキュリティ強化の課題2. 対処優先度の判断 - まとめ:ASMでセキュリティを強化するために不可欠なこととは?

1. なぜASMによるセキュリティ強化が急務なのか?

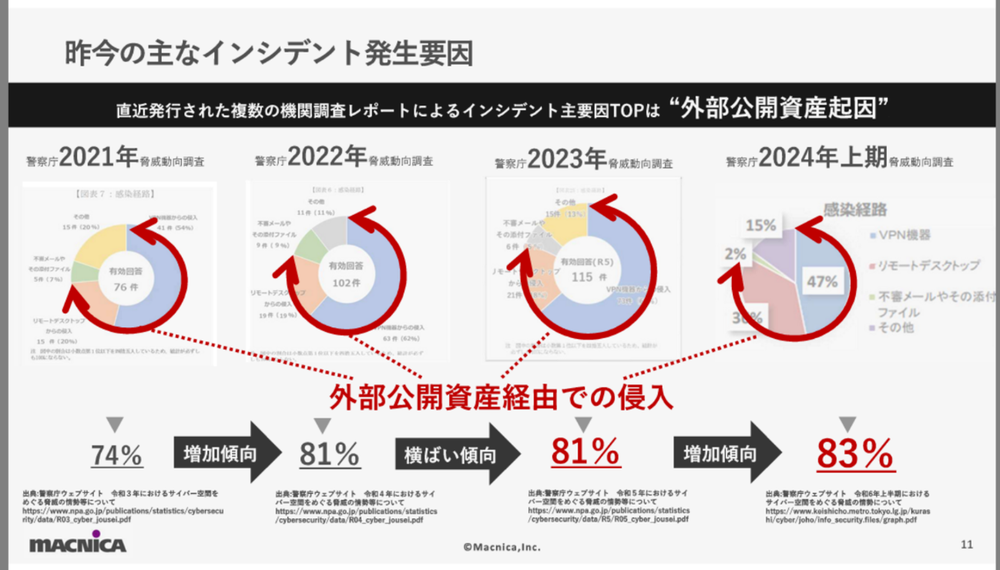

ASMの取り組みに注目が集まっている要因として、外部公開資産経由でのインシデントが急増していることが挙げられます。

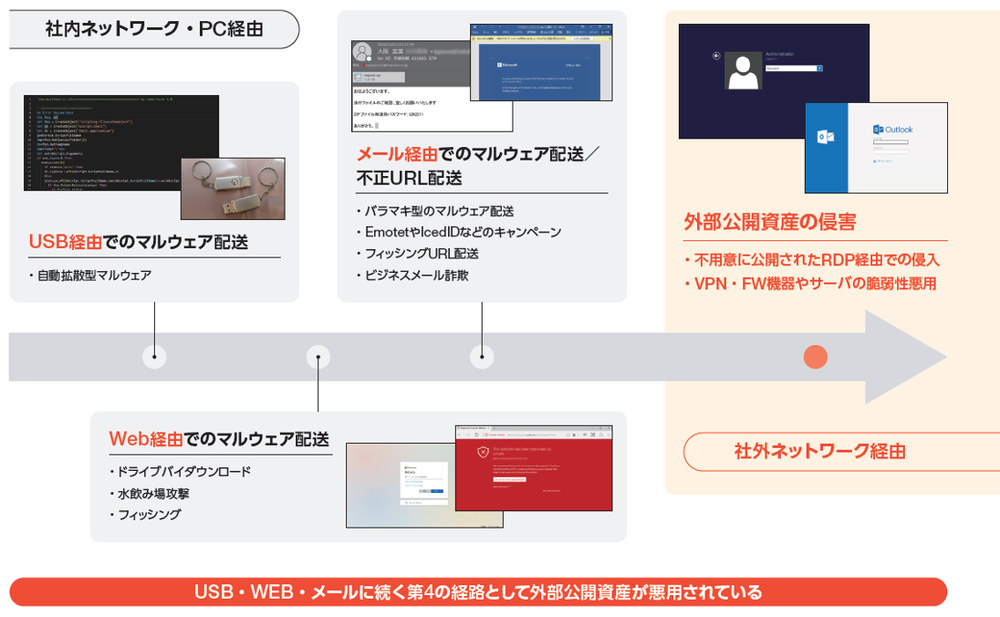

従来の攻撃手法といえばUSBやWeb、メールを経由しコンピューターウイルスやマルウェアを配送し社内へ侵入するという方法が主流でしたが、セキュリティ対策が進んだことでこの方法では攻撃が難しくなってきました。そのため、第4の経路として、「不用意に公開されたRDP経由での侵入」や「VPN・FW機器やサーバの脆弱性悪用」といった外部公開資産経由での侵害が多くなっています。

警察庁のデータによると、感染経路の83%(※1)がVPN機器やリモートデスクトップからの侵入だと公表されており、外部公開資産が攻撃者にとって格好の侵入経路となっていることがうかがえます。

2. ASMで防ぐセキュリティリスク:近年の攻撃傾向とは

続いて、最近特に気をつけてほしい攻撃の傾向を3つご紹介します。

ASMで防ぐセキュリティリスク1. 未把握の外部公開資産からの侵入

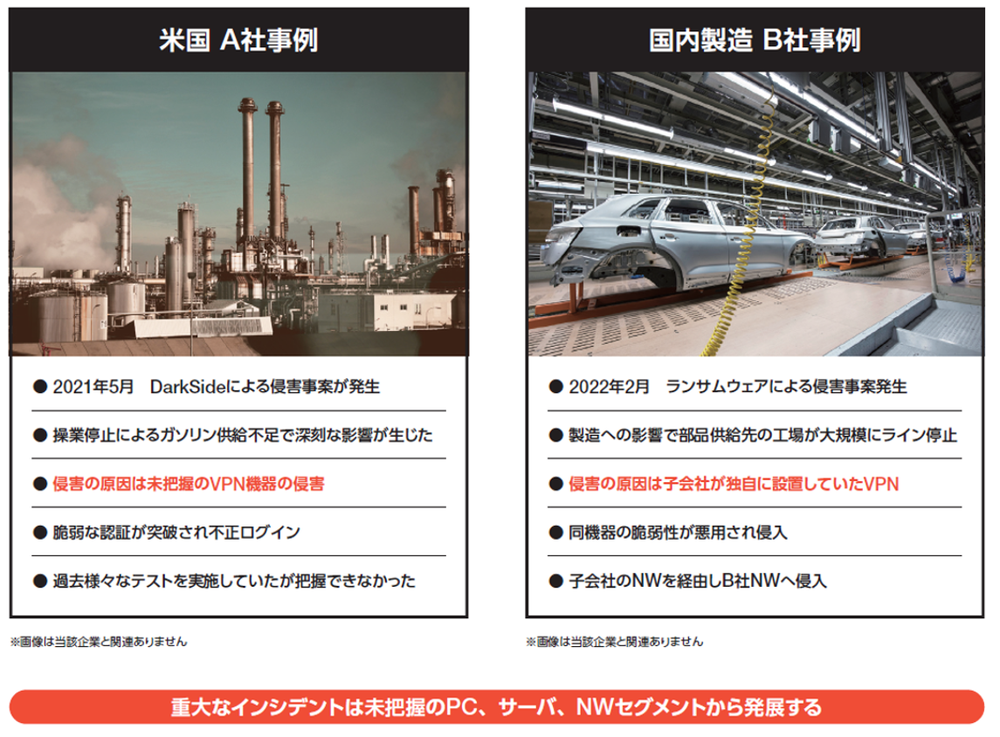

印象的な事例として米国のA社、国内製造のB社があります。

どちらも情報システム部門が未把握であったVPN機器の脆弱点をついて侵入されてしまい、操業停止に陥ったことで大きな社会的インパクトをあたえました。

A社の事例は、過去に様々なテストをしていたが把握できていない、いつ設置したのかもわからないサーバから侵入されたケースです。B社の事例は、子会社が取引先との情報連携のために、独自に設置したサーバから侵害されたケースでした。

サイバー攻撃の多くはこういった未把握の機器やネットワーク経路、セグメントを通じて侵入し、感染が拡大します。"把握できない・見えない"ものをいかに可視化するかが重要だということを考えさせられる事例です。

ASMで防ぐセキュリティリスク2. 海外拠点のインシデントの増加

様々な企業を弊社のセキュリティ研究の専門家が調査したところ、日本企業の特徴として、海外拠点に課題があることがわかりました。国内や企業本体の管理は徹底していても、海外や子会社に目を向けると攻撃者の侵入口になりうる危険なサーバやNW機器がずさんな管理体制となっているケースが散見されます。

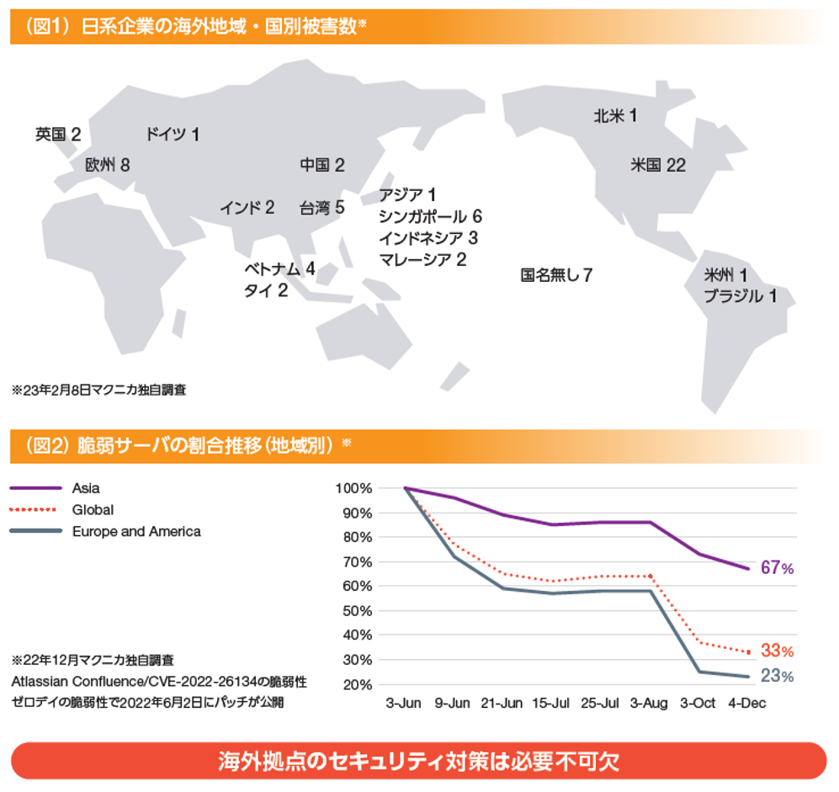

実際、日本企業の海外拠点での被害は多く公表されています。2023年2月8日時点で公表されている日系企業のインシデントを地域・国別に調査したところ(図1)、約3割が海外拠点での被害だと明記されています。アジア圏でも被害数が多い傾向がありました。

さらに、2022年12月時点の調査(図2)によると、特にアジア諸国については脆弱性が公表された後のパッチの適用スピードが遅いことがわかっています。欧米では、パッチ公開の半年後に残り約2割まで対処を進めているのに対し、アジア圏は7割のサーバに脆弱性が残っています。対処のスピードが遅く、管理が追い付いていない海外は攻撃者の格好の的となっているのです。

このように、目の届きにくい領域にこそセキュリティリスクが潜んでおり、それらを把握・管理する手段として、ASMの重要性が高まっています。

ASMで防ぐセキュリティリスク3. 見落とされたIT資産

弊社にご相談頂いたお客さまの調査をする中で発覚した傾向として、問題意識を持ち何らかの対策を行っている企業においても、リスクのあるサーバや未把握の資産を多数保有していることがわかりました。保有する全サーバ台数のうち約30%で要改善事項が確認され、その中でも昨今特に攻撃者に狙われやすいサーバに分類されるVPN機器やExchangeサーバ等の割合が約15%を占めていました。

また、保有する全ドメインのうち約50%が、調査で新たに発見された、管理者未把握のドメインということも発覚しました。通常一つのドメインに関連して数台~数十台のサーバが存在することが多いため、ドメインを把握していなかったという事実は、これらのサーバが管理対象から外れていたことを意味します。このように、アタックサーフェス(Attack Surface)の管理に高い問題意識のある企業においても未把握のサーバやリスクの高いサーバが見つかっており、ASMの取り組みの難しさがうかがえます。

3. ASMによるセキュリティ強化に向けて:企業が直面する2つの課題

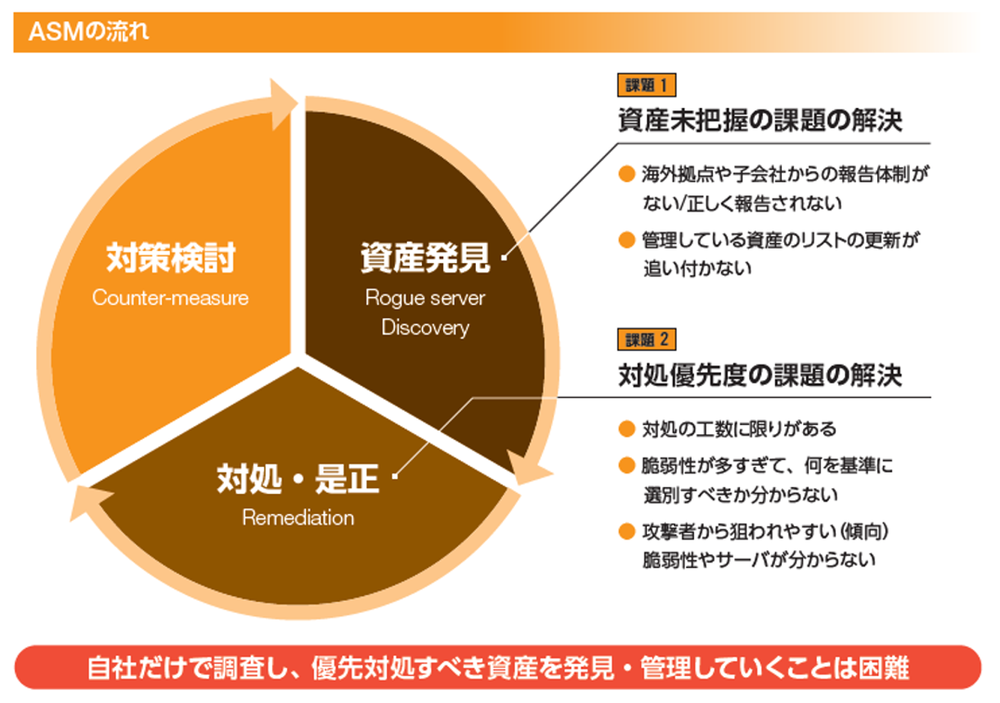

続いて、ASMの取り組みにおいて企業が直面している代表的な2つの課題を紹介します。

ASMによるセキュリティ強化の課題1. 未把握資産の発見

海外拠点や子会社については、報告内容が正しいのか判断できない、そもそも報告をうける体制がない、Excelで管理をしていても更新が追い付かず管理が形骸化してしまうなどの実態があります。国内拠点とは違い、物理的な距離が離れていることもあって管理が行き届かないのです。この結果、海外拠点や子会社等で構築したサーバに気がつけず、未把握資産となります。サーバの在りかがわからないため、脆弱性のチェック対象とならず、リスクが残り続ける状態へ陥ります。

ASMによるセキュリティ強化の課題2. 対処優先度の判断

対処の工数に限りがある一方、膨大な脆弱性から何を基準に選別して優先度をつければいいのかわからないという実態があります。専門的な知識がないと、"攻撃者に狙われやすいサーバ"がどれなのかがわからないのです。根拠のある優先度がつけられないまま、拠点に明確な指示が出せず、不要な工数がかかるケースも散見されます。結果的に、本当に対処が必要なリスクのあるサーバが放置される事態に陥ります。

このように、ASMを自社だけで進めようとすると、どこに何台どういったサーバがあり、どういったリスクがあるかを個別調査する必要がでてきます。海外・子会社を含めると膨大な工数がかかるうえ、ヒアリング調査では管理者が把握できていない資産が永久に管理外になるという問題もはらんでいます。自社だけで調査し、優先対処すべきIT資産を発見・管理していくことは困難です。

こうした課題を解決するためには、外部から公開資産を洗い出し、優先度づけを支援するASMツールやASMサービスの利用が不可欠です。また、攻撃者が収集しうる情報をもとに攻撃リスクをスコアリングし、企業の狙われやすさを定量化するリスクレイティングプラットフォームも、セキュリティ運用の最適化に役立ちます。

自社に合うソリューションを選定することが、ASM導入の重要なポイントだといえるでしょう。

4.まとめ:ASMでセキュリティを強化するために不可欠なこととは?

ASMは、インターネット上に公開されたIT資産を可視化し、リスクを管理するためのセキュリティ手法です。近年のサイバー攻撃では、企業が把握していない外部公開資産や、管理が手薄な海外拠点が主な標的となっています。そこで、ASMによるセキュリティ対策が注目を集めています。

企業がASMに取り組む際の課題として、「未把握資産の発見」と「対処優先度の判断」があります。こうした課題を解決するためには、外部から公開資産を洗い出し、優先度づけを支援するASMツールやASMサービス の利用が不可欠です。また、セキュリティ成熟度を可視化するリスクレイティングプラットフォームの活用も検討するとよいでしょう。

こちらもおすすめ

ASM(Attack Surface Management)とは?概要や必要性、ソリューション選定のポイントを紹介

アタックサーフェスとは?サイバー攻撃に狙われるリスクとASMの重要性

ASM入門:IT資産のセキュリティを強化する「アタックサーフェスマネジメント」とは?

ASMツール&サービスの選び方とは?比較・選定のカギを握る3つのポイント

ASMと脆弱性診断、レイティングプラットフォームの違いとは?比較で解説

経産省ASM導入ガイダンスの要点とは?ソリューション選定のコツも紹介

ASM導入事例3選|外部公開資産のセキュリティ対策のポイントとは?

参考

(※1)警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf , (参照2025-07-04)