クラウドセキュリティ運用のリアルな課題 〜失敗しないためのクラウドセキュリティツール選定のポイントとは〜

-

│

3行でわかる!本記事のサマリ

- CSPMの利用は増えているが、アラート管理や修正方法に多くの課題がある

- 適切なツール選定には、優先順の明確化やユーザビリティの高さが求められる

- ユーザビリティとサポートを重視することで、セキュリティ運用の効率が向上する

はじめに

多くの方にとって、クラウドセキュリティと聞いて最初に思い浮かべるのは「CSPM(Cloud Security Posture Management)」ではないでしょうか。

企業や組織のクラウド移行が進み、その多くのケースでクラウドセキュリティ対策としてCSPMを導入しています。

CSPMは、クラウドの設定状況をセキュリティ視点で監査するツールで、CISなどのスタンダード(基準)をベースに、クラウドの設定におけるベストプラクティス(推奨設定)と自組織の設定との差分を検知してアラートする、クラウドセキュリティの代名詞ともいえるメジャーなソリューションです。

クラウドセキュリティを考えていくうえでCSPMは非常に重要な要素ですが、CSPMだけでクラウドセキュリティ対策を行っていると、運用する中で様々な大きな課題に遭遇し、運用がままならないという話が多く聞かれます。

CSPMの運用課題

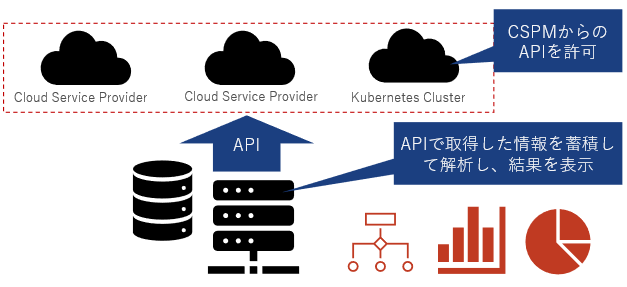

多くのCSPM製品は、クラウド上の設定状況を把握するために、クラウドプロバイダーが提供するAPIを経由して情報取得を行います。API経由での情報取得のみなので、既存のアプリケーションの動作に影響を及ぼさないことから、導入に対する心理的なハードルが低く、実装も容易であることもCSPMの導入を後押ししています。

※ 実装だけでなくCloudFormationやTerraformなどを用いてAPIアクセスを許可するための設定も半自動化して提供されているケースが多いです。

しかし、実際にCSPMを入れてみると、多くの組織が最初に頭を悩ませるのは、そのアラートの量です。

CSPMを導入したプラットフォームの規模や状態にもよりますが、単純にベストプラクティスと自組織の設定で異なる部分を列挙してアラートするだけなので、理由があって変更している設定や、設定を変更した上で何かしらの対策を実装しているなどのコンテキスト(背景)は一切考慮されずに、見つかった差異はすべて同列にアラートします。

こういったツールを導入した際の代表的な課題としては、次のようなものがあります。

- アラートの量が多すぎて、手が付けられない

- アラートを見てみたが、何をどう直せばいいのかわからない

- 修正による影響が判断できない

- 修正の適用が正しくできたのかの判定が難しい

- 必要な情報の所在がわからない/存在しない

それぞれもう少し掘り下げてみます。

1.アラートの量が多く、手が付けられない

アラートの量が膨大すぎると、どのアラートから手を付ければよいのか、どこまでやればよいのかがわからないという状態に陥りがちです。

CSPMがアラートの優先度を表示している場合もありますが、多くのケースでその優先度はスタンダードの中に定義された一般論であり、自組織の事情やアプリケーションの構成を加味したものではありません。

そのため、担当者はCSPMで優先度が高いとして出力されたアラートのすべてに対処することを組織から要求され、膨大な工数をかけて長期間アラートに向き合っていくことになりがちです。

しかし、せっかく時間をかけて対処した多くのアラートも、環境を考慮すればあまりリスクがなかったということも珍しくありません。

2.アラートに対して何をどう直せばいいのかわからない

多くのCSPMは修正方法のガイドを提供しますが、汎用的な手順が使い回されていることが多いです。例えば、「過剰な権限を持っているインスタンスがある」という警告に対して、対象のインスタンス名と付与された権限の一覧、汎用的な権限の削除手順が表示されるものが多いですが、どの権限がどの程度過剰かの判断はユーザー側で行う必要があるケースがほとんどです。

3.アラートの修正による影響が判断できない

アラートが出ていることも、リスクがあるということもわかっているが、対処を行うことによって既存のアプリケーションの動作に影響を与えるかもしれない、というケースは多くあります。それが自組織のサービスのコアの部分であれば、なおさら手を付けたくないという思いがあるのは当然です。

例えば、「深刻な脆弱性が見つかった」というケースでは、ツールは「脆弱性のあるパッケージをアップデートしてください」という修正手順を出すのが一般的ですが、それ以外の方法はないのでしょうか?

パッケージのアップデートは、特にアプリケーションへの影響範囲が判断しづらく、もしアップデート以外に取りうる対策があるのなら、できればそれを優先したいと考えるのが自然です。

4.修正の適用が正しくできたのかの判定が難しい

多くのツールは環境の情報を1日1〜2回程度の頻度で更新します。これは、ツールがクラウド全体を再評価する際、集積する情報が膨大で、頻繁な情報更新を行わない仕様となっていることが多いためです。

しかし、ユーザーからしてみると、修正した結果がすぐに反映されないと、修正が正しく適用できたのかわからないという不安を掻き立てます。

また、対処したアラートと未対処のアラートが一定期間混在してしまうことにより、どれに対処したのかがわからなくなってしまうこともあります。

5.必要な情報の所在がわからない/存在しない

例えば、設定に問題のあるインスタンスがあったときに、実際に外部からの通信がどの程度きているか、そのインスタンスに対する権限をもっているのは誰かなど、特定のアラートの調査や対策検討に有用な情報がどこにあるのかが煩雑なツールも多く、そもそもほしい情報がツールに取り込まれていない場合もあります。こういった操作面での課題は、運用の大きな足かせです。

クラウドセキュリティツールの選定ポイント

上記のような課題の多くは、下記のブログで触れたように「CNAPP」と呼ばれるアプローチによって対処できます。

※参考:「CNAPPでここが変わる!クラウドセキュリティにCNAPPが求められる背景を徹底解説」

一方でCNAPPは、別々のソリューションとして存在していた、ワークロード・データ・IAMなどのセキュリティと、CSPMが徐々に統合されてできあがったという背景があり、それぞれの領域で別々のバックグラウンドやセキュリティコンセプトがあったものを一つのCNAPP製品にまとめているため、結果複雑なUIになっていることも珍しくありません。

こういった点を踏まえ、製品を選定する際は以下の点に着目いただくことが有効です。

1.適切な優先順位付けの機能を有する

周辺環境の情報を加味して、実際のリスクをベースに優先順位付けができるものを選定します。例えば、単純にクリティカルな脆弱性があることをアラートするだけでなく、その脆弱性が実際に攻撃可能であるかや、その攻撃によって発生しうるリスクを加味した優先度付けができることが重要です。

特定のクリティカルな脆弱性があるインスタンスでも、インターネットからの接続がなければ優先度は低く、対応する必要がない場合もあります。一方で、同じ脆弱性を持ったインスタンスでは、インターネットから到達でき、そのインスタンスから個人情報などの機密データにアクセスできるようなケースでは、最も高い優先度であることをユーザーが直感的に理解できることもポイントです。

2.具体的な対策検討につながる情報が提供される

ツールも万能ではないため、すべての背景を加味して出力できているわけではありません。しかし、ネットワークの接続状況や保持されているデータの性質などの周辺環境も含めて、全体像で把握し、視覚化できることが重要なポイントです。周辺環境を含めて視覚化されれば、どのような対処が有効かの考察が行えますし、ツールによっては有効な対処の選択肢を提供するものもあります。

実際のアラートに対して、どの程度容易に修正プランが検討できるかが製品選定のポイントです。

3.修正方法の選択肢がある

上述の通り、周辺環境を含めて視覚化されることで、どのような対処が有効かの考察が可能です。

視覚化により、重要なマシンに直接的な影響を与えないようなワークアラウンド(回避策)が考察につながるかが必要な要件です。

もし、修正の選択肢を提示するツールであれば、そういった点も含めて運用への有効性を見極めます。

4.対応履歴の管理ができる

多くのツールは概ね1日間隔で情報が更新されるため、一般的なツールでは、その点をある程度許容する必要があります。どのような環境でもリアルタイムに変更が検知できる製品があればベターですが、ない場合でも、製品のGUI上または、製品が連携するチケット管理ツールなどで対応履歴が残せることが機能として求められます。

5.GUIの操作性と直感性

情報が分散されていて、どこに何があるかが直感的にわからないような製品は、運用において致命的です。

こういったツールは、セキュリティチームだけが使うわけではなく、実際に問題の対策を行う部門やガバナンスの部門など、あらゆる人が障壁なく利用できることが理想です。

一つの画面から必要な情報にアクセスでき、情報の場所も可能な限り直感的にたどり着けるユーザビリティも重要な選定のポイントです。

もし、ツールだけでは十分とは言えない場合は、外部の仕組み(ナレッジベースによる対応のパターン化やAPIなどを用いた半自動化など)と組み合わせた運用が検討できそうかで判断する方法もあります。たとえマイナス面があっても、購入元が提供するテクニカルサポートでカバーできそうか検討するとよいでしょう。

まとめ

今回は、クラウドセキュリティツールを導入した際に陥る代表的な課題と、それらの課題を最小限に抑えるためのツール選定のポイントを紹介しました。

セキュリティは様々な役割の方が関わる一方で、全員が専門知識を有しているかというと、そういったケースはほとんどありません。セキュリティの専任者であっても、毎日クラウドセキュリティツールを操作し続けているかというと、そのようなケースはほとんどありません(問題をアラートなどで受け取ったときのみ、詳細調査のためにアクセスするというのが最も一般的です)。

そういった背景からも、ツールのユーザビリティ(操作性や直感性、出力の具体性)や、テクニカルサポートは非常に重要視されるべきポイントです。

本記事をぜひご検討の参考にしていただければと思います。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~