「OTセキュリティ=資産可視化」で大丈夫?SANS 5CCに学ぶ効果的なOTセキュリティ戦略

-

│

はじめに

OTセキュリティというと、依然として多くの企業が「資産の可視化」を起点とした対策を第一に掲げています。

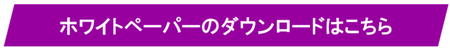

もしかすると、NIST Cybersecurity Framework(CSF)などの有名なフレームワークにおいて、「Identify(識別)」が最初に記載されていることが、あたかも"可視化から始めなければならない"という順序的な誤解を生んでいることが背景にあるかもしれません。

しかし、NIST CSF自体は記載順=実施順を意味するものではなく、バランスのとれた対応を前提とした構造です。

攻撃は待ってくれない

サイバー攻撃は、私たちの準備が整うのを待ってはくれません。

完全な資産可視化や理想的なセキュリティ体制の"完成"を待っていたら、その隙を突かれるのが現実です。

特に、前回ご紹介した国家支援型の脅威アクターのOT環境に対する執念と攻撃力は年々強くなっています。

前回:工場・プラントは誰に狙われているのか?OT脅威グループの最新事例と攻撃手法【OT対策前編】 | MNB(マクニカネットワークスブログ)

だからこそ重要なのは、「すべてが見えてから」ではなく、今ある情報とリスクに基づいて動き始めること。

完璧ではなくても、"今できる最善の対応"が、最も現実的な防御となります。

今回は、実際のOT環境で発生したサイバー攻撃の分析結果や、インシデントレスポンス経験から選定された「インテリジェンス主導型」のセキュリティフレームワーク"SANS ICS Five Critical Controls"を紹介します。

目次

- 経験から生まれたOT防御の核心-SANS ICS Five Critical Controls

SANSとは?

コントロール #1:ICSインシデント対応計画 (ICS incident response plan)

コントロール #2:防御可能なアーキテクチャ (A defensible architecture)

コントロール #3:可視性と監視 (Visibility and monitoring)

コントロール #4:セキュアなリモートアクセス (Secure remote access)

コントロール #5:リスクベースの脆弱性管理 (Risk-based vulnerability management) - まとめ

経験から生まれたOT防御の核心-SANS ICS Five Critical Controls.

SANSとは?

SANS Instituteは、1989年の設立以来165,000人を超える専門家に対して教育・研究の場を提供し、情報セキュリティの課題解決に貢献してきた世界トップクラスの研究・教育機関です。

情報セキュリティの研究拠点として、政府機関・企業・大学の有識者による調査研究を通じて、脆弱性情報や調査レポートなどを世界中に発信しています。

出典:SANS Institute「About SANS Institute」https://www.sans.org/about/

SANS ICS Five Critical Controls.は、国家・軍事機関等で実際のインシデント対応や研究を行ってきたDragos CEOでありSANSインストラクターでもあるRobert M. Lee氏と、同じくSANSインストラクターのTim Conway氏によって策定されました。

そのため、実際に世界中のOT環境で発生したサイバーインシデントや攻撃の分析結果に基づき、現実に即した脅威への対処を目的に構成されています。

特徴は、結果重視(アウトカムベース)かつインテリジェンス主導であること。

あらゆる環境やリスクに対応できるよう、実用性と柔軟性を兼ね備えたフレームワークとして設計されており、現場で「本当に使える」対策が提供されています。

つまり、地政学的なリスクが高まる状況の中で、「全部はできない。何から始めればいいか教えてくれ」という現場の切実は要望や、「投資できる予算は限られている」という経営層の悩みの種に対する一つの解決策になりえます。

各対策内容について、進め方のイメージができるようDragos社の推奨対策の一部も合わせて書き添えます。

コントロール #1:ICSインシデント対応計画 (ICS incident response plan)

OT環境では、使用するデバイスやプロトコル、攻撃手法がITとは大きく異なります。

そのため、ITと同じインシデント対応計画では不十分であり、OT専用の計画が不可欠です。インシデント発生時に根本原因を分析できる体制を整備することで、サイバー攻撃の影響を把握することができます。

多くの組織が、インシデント対応をセキュリティ対策の「最後の要素」として考えてしまいます。この考え方では、事前に導入されたセキュリティ対策や戦略が、インシデント対応の要件と整合しないという事態を招きます。

さらに、OTセキュリティで恐れる事業被害を防ぐことができません。

そのため、#1:ICSインシデント対応計画は最優先事項として定義されています。

Dragos社の推奨事項

- 拠点ごとにスキルを持つ担当者・連絡先を明確化

- 現実のインシデントに基づき、脅威インテリジェンスを活用した想定シナリオ作成

- テーブルトップ演習(TTX)を通じて検証・改善

- 根本原因分析(Root Cause Analysis)の体制を整備

コントロール #2:防御可能なアーキテクチャ (A defensible architecture)

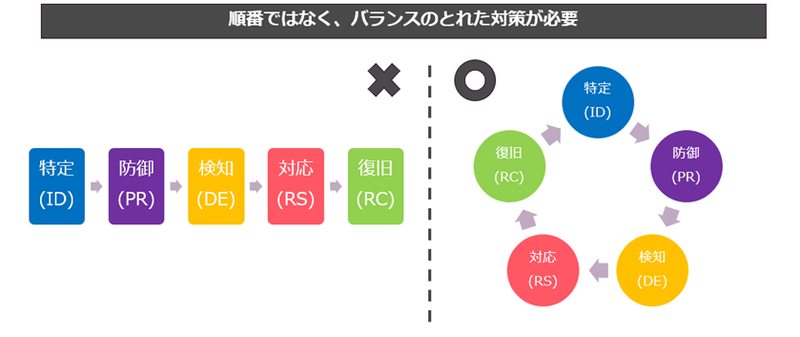

攻撃を完全に防ぐことはできません。

だからこそ、万が一侵入されても被害を最小化できる構造=防御可能なアーキテクチャが必要です。

Dragos社の推奨事項

- 不要なアクセスポイントの削除

- クラウンジュエル(重要資産)の識別

- IT/OT境界に明確な制御ポリシーを設定(セグメンテーション)

- 脆弱性への緩和策を事前に整備

- 維持・改善できる運用体制とスキルの確保

コントロール #3:可視性と監視 (Visibility and monitoring)

可視性と監視は、OTセキュリティ体制の基盤です。

資産のインベントリ管理、脆弱性の把握と緩和、トラフィックの継続監視を通じて、

セキュリティコントロールの有効性を検証できます。

また、複雑なネットワークでもスケーラブルな脅威検知と迅速な対応が可能になります。

Dragos社の推奨事項

- 資産のインベントリ管理と更新

- 攻撃者のTTP(戦術・技術・手順)に対応できる監視設計

- アラートの優先順位付けと対応プレイブック整備

- 複数セグメントの可視化・相関分析体制の構築

- 異常通信や通信パターン逸脱の検知結果を用いたアーキテクチャの有効性評価

コントロール #4:セキュアなリモートアクセス (Secure remote access)

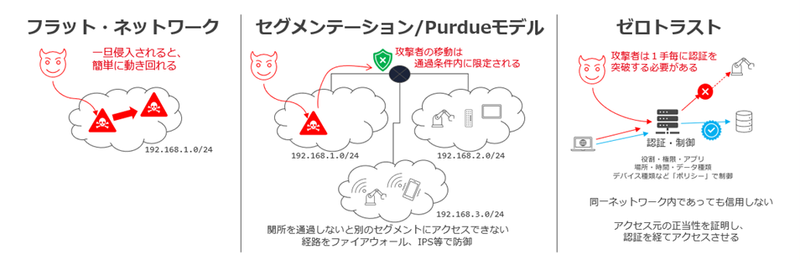

OT環境におけるリモート接続の増加に伴い、攻撃対象が拡大しています。

特に外部接続点は、最も狙われやすい領域です。

Dragos社の推奨事項

- 多要素認証(MFA)の導入(外部接続を優先)

- ジャンプホストや中継システムの活用

- リモート接続経路のインベントリと可視化

- 古いVPNやシャドーアクセスの排除

出典:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf

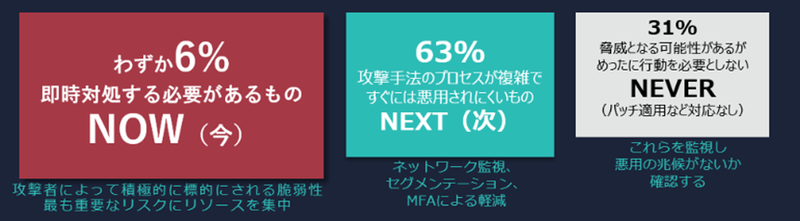

コントロール #5:リスクベースの脆弱性管理 (Risk-based vulnerability management)

OT環境では、パッチ適用による停止が多大なコストを伴うため、

「全部対応」ではなく「本当に危険な脆弱性」に絞った対策が求められます。

Dragos社の推奨事項

- 重大な脆弱性の把握と優先度設定

- パッチ以外の代替策(設定変更・通信制御)の活用

- ソフトウェア部品表(SBOM)による構成把握

- 操業を継続しながらリスクを管理する運用判断

出典:SANS Institute「The Five ICS Cybersecurity Critical Controls」https://www.sans.org/white-papers/five-ics-cybersecurity-critical-controls/

出典:Dragos社「The SANS ICS Five Critical Controls: A Practical Framework for OT Cybersecurity」https://hub.dragos.com/infographic/practical-framework-for-ot-cybersecurity

まとめ

OTセキュリティは「資産可視化から始めるもの」という思い込みに縛られていては、現実の脅威には対応できません。

SANS ICS Five Critical Controlsは、可視化に加えて、「設計・検知・制御・対応」の全体像を体系的に整えるための実践的な道しるべです。

完璧な可視化を待たずに、いまある情報と体制でできる最善策をすぐ始めること。

これこそが、現場で本当に機能するOTセキュリティ戦略の第一歩です。

OT環境のIDSについても、本記事で紹介した内容(特に、コントロール #3:可視性と監視やコントロール #5:リスクベースの脆弱性管理)を重視した製品を活用することで、運用負荷を低減しつつ、真の脅威に目を光らせる体制を整えることができます。

是非、ホワイトペーパーから、インテリジェンス主導型製品の魅力をご確認ください。

工場やプラントを狙う国家支援型の脅威グループは、その洗練された手法でOT環境に深刻な影響を及ぼします。本記事では、「インテリジェンス主導型」のセキュリティフレームワーク"SANS ICS Five Critical Controls"を軸に、Dragos社の推奨対策と合わせて高度な攻撃キャンペーンに対して、今すぐ着手できる防御策をわかりやすく解説します。

▼Dragos_世界最高峰の脅威インテリジェンス活用型OTセキュリティプラットフォーム

▼OTセキュリティの新標準「脅威インテリジェンス活用」