ゼロトラストの基礎知識 第5回「ゼロトラストを見守る」

-

│

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

1.ゼロトラストで高まるセキュリティ運用・監視の重要性

本連載の第1回でもご紹介したように、境界防御がセキュリティ対策の課題となっている背景として、働く「場所」「端末」の多様化、「クラウド」への移行・積極活用、「セキュリティ脅威」の分散化(内部・外部への広がり)が挙げられます。境界防御では、単に不信な通信の出入りを確認すればよかったのですが、近年は確認すべきログが、端末ログ、ネットワークのログ、認証ログ、IaaS(Infrastructure as a Service)やSaaS(software as a Service)ログなどや、社内ネットワーク内や外部に持ち出された端末、クラウドなど広範囲になってきています。

ゼロトラストの考え方を基本とした場合、暗黙の信頼といったものはありません。そのため、全ての行動やユーザー、デバイス、データの属性をログとして調査可能な状態にすることが肝要となります。その中で、各ユーザーやデバイスの一挙一動を問題ないか全て確認することが究極のゼロトラストと言えます。

しかし、冒頭で記述したように、組織が確認すべきログは広範囲に渡っており、全ての行動をくまなくチェックすることは非常に困難です。そのため、ゼロトラストを基本としたシステムでは、いかに効率良くセキュリティ運用・監視を実施するかが、非常に重要となります。このセキュリティ運用・監視を念頭に入れず、ゼロトラストシステムを構築してしまうと、穴だらけのたるのように、組織のセキュリティはむしろ脆弱になる危険性もあります。

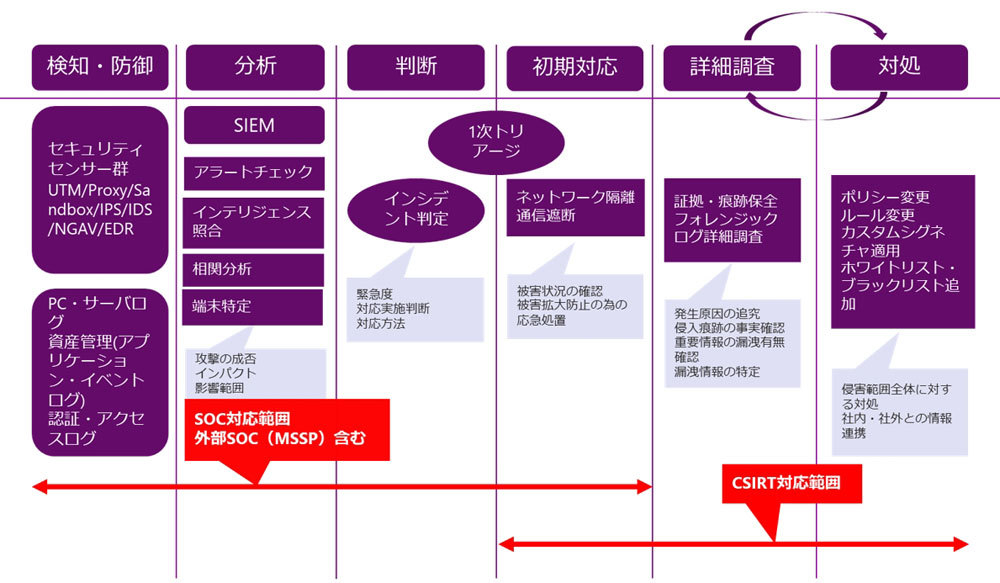

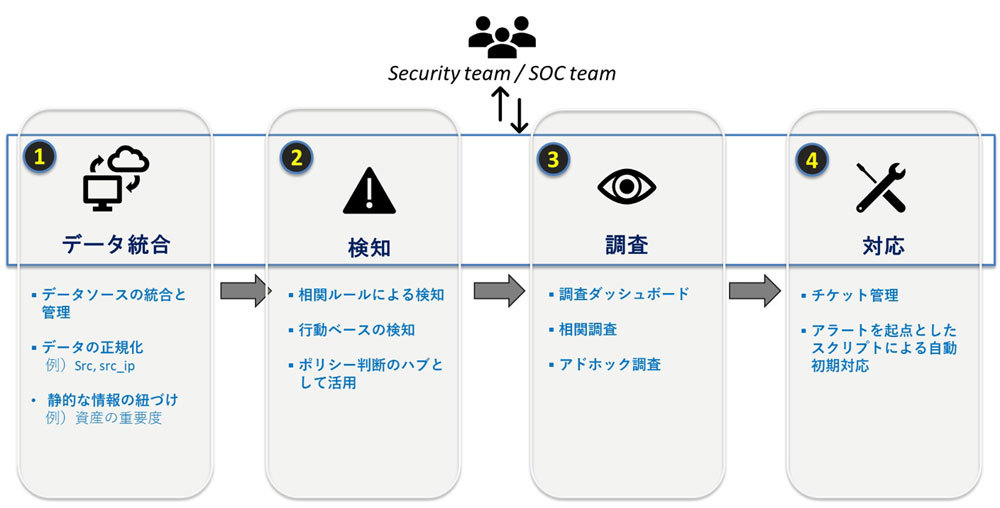

ここで一度、セキュリティ運用・監視の流れについて改めて確認してみましょう。以下の図1のように、セキュリティ運用・監視は、基本的に検知・防御とその後の初期対応、調査・対処が実施され、大別すると検知、調査、対応の3つに分割できます。それぞれの要素について、もう少し掘り下げていきたいと思います。

図1

2.ユーザーやエンティティーの行動を監視

ゼロトラストでは、暗黙の信頼といったものは存在せず、攻撃者(組織内外を問わず)は、既に内在しているものと考えることが基本となります。この前提に立った時、セキュリティ管理者はどのように監視を実施すべきでしょうか。重要なことの一つは、ユーザーやエンティティー(実存性)の行動を監視することだと考えます。

例えば、IoT/BYOD(Internet of Things/Bring Your Own Device)端末が起点の攻撃など何かしらの要因でEDR(Endpoint Detection & Response)では検知し切れず、攻撃を受けてしまうといったケースがあります。そういった場合でも、デバイスやユーザーの行動をネットワークのログやSaaSのログなどから監視しておくことで、行動ベースでの検知・防御することができます。

行動ベースでの検知・防御を考えた場合、「企業リソースの状態や属性」「ユーザーやエンティティーの状態や属性」「取られた行動」の3つに論理的に分割できます。例えば、「PC端末に重大なパッチが適用されていない」場合、「重要度『高』のデータ」への「海外からのアクセス」を認めないといった形でポリシーの要素を分割することができます。

膨大な量のログから全ての行動を細かに確認することは現実的ではなく、組織が守るべき対象にフォーカスする必要があります。そのため、まず存続のリスクなどから、組織にとって重要な企業リソースが何かを洗い出し、どのようなユーザーやエンティティーの、どのような行動を検知・防御するのか、可能な限りポリシーを定義することが望ましいです。

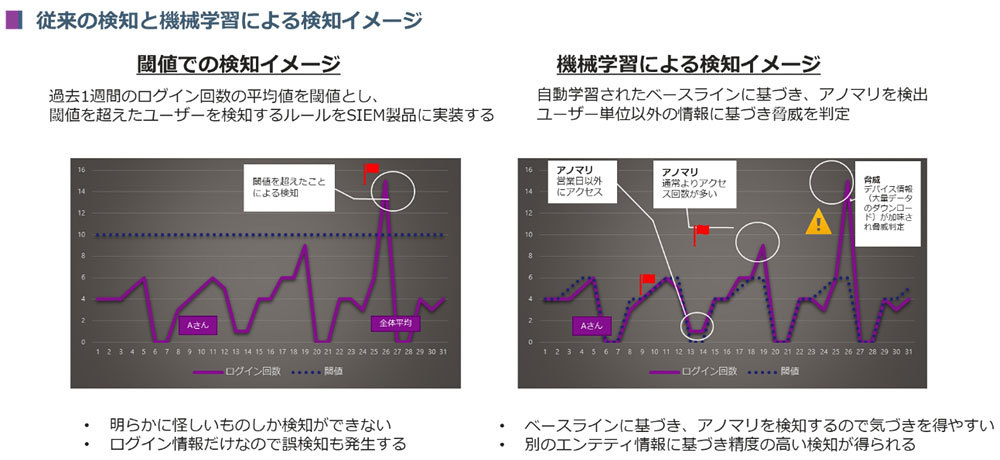

しかし、このポリシーを厳密に定義することは非常に難しいと考えられます。そこで活用を検討したいのが、UEBA(User & Entity Behavior Analytics)という検知手法を用いた製品です。この検知手法を使用することで、厳密にしきい値を設定できないグレーゾーンの行動を、自動学習されたベースラインに基づいてアノマリー(異例)を検知し、それを時系列に並べたりスコアリングしたりすることで、一定の洞察を得ることができます。明確に定義できる部分はしきい値ベースで検知し、グレーな部分や行動の積算で判断したい場合はUEBAの検知を活用するのが良いでしょう(下図2参照)。

また、定義されたユーザーやエンティティーの管理には、本連載の第2回で紹介したIDaaS(IDdentity as a Service)を活用することで、持続的かつ容易な管理が可能です。

図2

3.SIEMによるログ集積、調査

ゼロトラストシステムの監視で重要となるのは、各種ログを集積、調査する基盤です。先述した行動ベースでの検知を実施する場合、ネットワークのログやSaaSのログなどを集め、時系列で解析できることが必要です。また、管理者は行動ベース以外にも、各セキュリティセンサー(例えば、ファイアウォールやIPS/IDS、マルウェア対策ソフトウェアなど)による検知アラートも処理する必要がありますが、各セキュリティセンサーの管理画面や操作方法、ログ表記がバラバラなため、調査が煩雑になる可能性があります。

例えば、EDRで検知したデバイスから通信先を調査しようとした際に、EDRのログからホスト名などを取得し、ネットワークのログから通信を確認します。この際、それぞれのツールの管理画面や操作方法、ログ形式がバラバラだと、ログの突合に多くの時間を割いてしまいます。

この問題を解決する一つのソリューションがSIEM(Security Information & Event Management)です。SIEMは各種ログを集積し、解析することに特化した製品で、その主な役割は「データ統合」「検知」「調査」「対応」とされています。

・データ統合:各種のログを集めて1つの解析基盤で一元的に表示することができ、ベンダーごとに異なる表記ブレ(Src、src_ipなど)を正規化して、異なるログを横断的に解析が可能。あらかじめ組織が保有するIT資産の重要度などの静的な情報を各種ログに、自動的にひも付けることも可能

・検知:集めたログから検知ルールを書き込むことで、上述の行動ベースの検知を実施する基盤として活用したり、各種アラートログから相関的な検知ルールを組み込んだりすることができ、ポリシー判断のハブとして活用が可能

・調査:決められた調査内容をあらかじめダッシュボードとして組み込んでおくことで、調査時間を短縮。あらかじめ決められていない単発的な詳細調査(アドホック調査)においても、正規化が実施された基盤では、同一時間のログを簡単に突き合わせ相関的に調査することが可能

・対応:アラートをチケット管理し、必要に応じてアラートから自動的にスクリプトを実行することで、初期対応を速やかに実施することが可能

これら4つの機能をうまく活用することで、ゼロトラストを基本としたシステムで、より効率的なセキュリティ運用・監視を実施することができます(図3参照)。

図3

4.セキュリティ運用を自動化する

確認すべきログの範囲拡大に加え、セキュリティ部隊は人材不足といった課題を抱えており、今後いかにセキュリティの運用を自動化していくかは、組織のゼロトラストシステムの成功に大きく寄与します。

先述したように、まずSIEMによるログなどのデータ統合を実施し、検知のハブとして活用、簡単な初期対応はスクリプトで実施することで、アナリストの調査に割く時間を大きく軽減し、ゼロトラストシステムの監視体制を整えることができます。

しかし、調査や初期対応、報告などのインシデント対応の多くを手作業で実施した場合、セキュリティ部隊はインシデント対応に多くの時間を割くことを強いられ、新たな攻撃に対するリサーチや対応の検討に時間を割くことができません。また、インシデント対応が属人化してしまう可能性もあります。

それでは、さらなるインシデント対応の自動化、画一化を実現するには、どのようなことが必要になるのでしょうか。一般的には以下の3要素があるとされます。

・オーケストレーション:センサーや分析・復旧ツールなど異なるテクノロジーやプロセスを接続する

・オートメーション:あらかじめ決められた手順・ワークフローに従い、アクションを自動実行する

・レスポンス:インシデントの担当アサイン、ステータス管理、対応履歴の保存などを行う

上記を体現したものの一つとして、SOAR(Security Orchestration Automation & Response)があります。

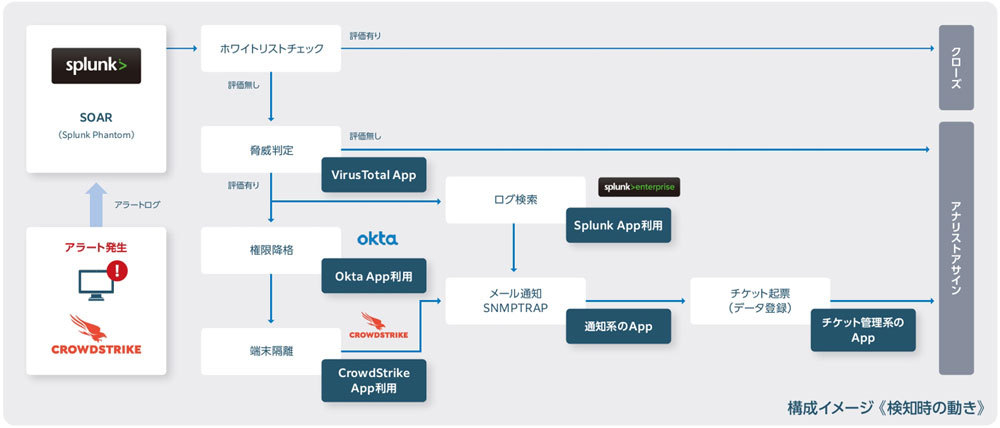

SOARによりセキュリティ運用の自動化を図るにはどうすればよいのでしょうか。筆者の所属会社で取り扱っている製品を例に見ていきます。ここで例示する製品は、IDaaSがOkta、EDRがCrowdStrike、SIEMがSplunk、SOARがPhantomです。EDRによる検知を起点とした初期対応と調査、復旧の流れを確認するシナリオです。

以下図4のように、SOARではアクションのフローを並べたPlaybookというものを作成でき、そのPlaybookに従って情報収集や操作が実行されます。各ActionはAppとしてSOAR製品に組み込まれており、裏でAPIを実行し、IDaaS上で権限を降格させたり、EDRの機能を使用して端末を隔離させたりすることが可能です。

図4

SOARが無い場合、管理者はアラートからSIEMでのログ確認、VirusTotalでのチェック、IDaaSでの権限操作やEDRでの端末隔離など、複数の画面にまたがって対応する必要があります。また、その対応フローがドキュメントなどにまとめられていない場合、抜け漏れや属人的な対応となってしまいます。

SOARを活用することで、アナリストは自動実行された分析結果を元に判断・追加対処の有無に専念できます。仮に検知アラートが過剰検知だった場合も、図5のようにアナリストはボタン実行による手動操作もしくは過剰検知用のPlaybookを作成の上、IDaaSやEDRのAPIを実行し、速やかに復旧させることができます。

理想的には全て自動化し結果だけを見る形になりますが、現実的には、まず初期対応を自動化し、以下の観点が明確になっていないものはSOARなどのツールを利用し、証跡や手順を残していく中で明確にしていくことだと考えます。

- ログ選別、収集方法、集約場所

- 各種作業手順の洗い出し

- インシデント調査時における判断基準の明確化

図5

さて、今回はゼロトラストでは暗黙の信頼が無いという考え方を基に、ゼロトラストを見守るセキュリティ運用・監視について紹介しました。次回はゼロトラストによってもたらされるデジタルトランスフォーメーションについて解説します。

本記事はZDNet Japanにて2021年1月27日に掲載したものです。

前回の記事を読む☟ 次回の記事を読む☟