ゼロトラストの基礎知識 第6回「ゼロトラスト移行の最適解」

-

│

本連載は、企業セキュリティやネットワークの新しい概念として注目される「ゼロトラスト」について解説していきます。

1.ゼロトラスト環境への移行は3ステップで考える

ゼロトラスト環境への移行を検討する際に、認証基盤の確立、エンドポイントセキュリティの強化などが必要な点については既に理解が進んでいるものの、何から着手をすべきか悩まれている方が多いのではないでしょうか。最終回となる本稿では、具体的にゼロトラストなアクセス方式への移行のベストプラクティスとして、筆者が所属するマクニカネットワークスがお客さまに推奨しているステップを、簡略的に3ステップで解説します。なお、ゼロトラスト化に伴うセキュリティの運用手法については今回触れませんので、前回の記事をご覧ください。

ステップ0:まず現状を把握しよう(リソース・アクセス経路)

具体的なツールやソリューションの採用を検討する前に、ステップ0として取り組むべきことがあります。現状の「エンタープライズリソースの棚卸し」です。つまり、個人情報や人事情報、機密情報など企業にとって外部への漏えいを防ぐべき重要なデータを特定し、厳格なポリシーに基づいて守るべきデータは何かをきちんと社内で整理・議論することです。反対に、積極的に公開すべきオープンな情報については、ユーザーや端末に縛られずオープンにアクセスを許可するようなポリシーに変更すべきです。

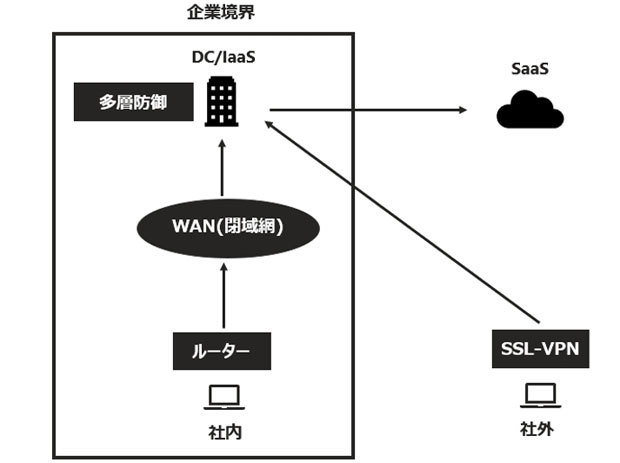

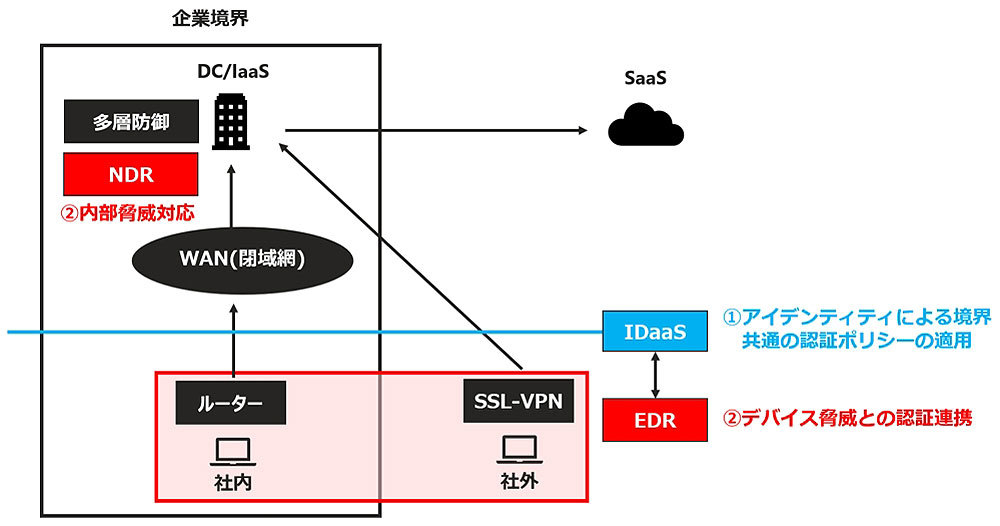

同時に、現状において、誰が、どんなデバイスで、どのようなツールで、守るべきエンタープライズリソース・データにアクセスをしているかというアクセス経路の可視化をすることです。企業によってアクセス経路のパターンの数は大小ありますが、多くの企業は社内のエンタープライズリソースへのアクセス経路として、「i.出社時の社内通信」と、「ii.テレワーク時の社外からの通信」に大別されます。

i.境界内部の信頼された社内通信

- (ア)証明書認証された社給端末から

- (イ)オフィスに敷設された無線LAN、L3ルーターを経由し

- (ウ)契約した大手キャリアの閉域網・WANを通って

- (エ)契約しているデータセンター上にあるオンプレミスシステムにアクセスを行う

- (オ)業務利用のSaaSについてはプロキシー経由で通信を行う

ii.多層防御のチェック対象となる社外からの通信

- (ア)証明書認証された社給端末から

- (イ)SSL-VPNクライアントソフトを用いて暗号化されたセッションを張り

- (ウ)自宅などのインターネット回線を通って

- (エ)契約しているデータセンター上にあるオンプレミスシステムにアクセスを行う

- (オ)業務利用のSaaSについてはプロキシー経由で通信を行う

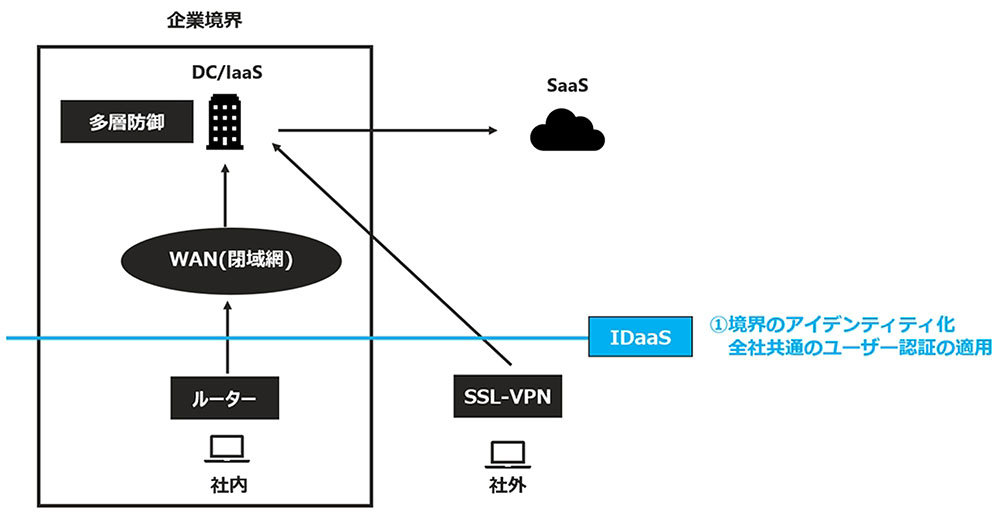

ステップ1:IDを境界とした世界へ踏み出そう(IDaaS)

上記でリソースとアクセス経路の現状把握ができたと思います。次に、具体的なステップ1として、どのようなソリューションの採用から取り組むべきでしょうか。さまざまなベストプラクティスが各所で盛んに議論されていますが、近年ではIDaaS(Identity as a Service)のようなクラウド上でのID管理サービスから取り組む企業が増えています。マクニカネットワークスでもIDaaSの採用を推奨しています。

ゼロトラストの本質は、静的なネットワークの信頼性に基づいたアクセス制御から、動的なヒト・デバイスの信頼性に基づいたアクセス制御への変革です。「Identity is a new perimeter(アイデンティティーが新たな境界線に)」という有名な提言がありますが、まさにIDこそが企業の新しい境界線であり出発点となります。

IDaaSというと、複数のクラウドサービスのシングルサインオンを実現するためのソリューションとしての側面で捉えられがちです。しかし、クラウドだけでなく既存のオンプレミスシステムへのログイン時のフロントドアとしても機能するため、企業内リソース全てのアクセス認証・認可をIDaaSに一元的に統合することで、IDを企業の新たなアクセス境界として設計することが可能となります。同時に、社内・社外からの通信どちらにもIDaaSを経由した通信を強制することで、場所に基づいた信頼性を廃することも可能となります。

ステップ2:エンドポイントのリスクを監視する仕組みを取り入れよう(EDR/NDRなど)

繰り返しになりますが、ゼロトラストの本質は、動的なヒト・デバイスの信頼性に基づいたアクセス制御への変革です。「誰からのアクセスか?」というのも重要ですが、「どのような端末からのアクセスを信頼するか?」も同様に重要です。会社が許可した管理端末かどうかはもちろん、エンドポイントは常に侵害されているという前提に立ち、「端末がセキュリティ脅威を抱えていないか?」というリスク情報の継続的な監視も重要です。

エンドポイントの継続的な監視・保護の代表的なソリューションとしてEDR(Endpoint Detection & Response)があり、マルウェアなどの攻撃や脅威を端末レベルで高速に検知し、速やかに駆除した上で端末の復旧までを一元的に行えます。

そこで、エンドポイントの信頼性の担保のため次のステップとしてEDRを管理対象のエンドポイントに導入することを推奨します。前述のIDaaSとEDRが取得した端末の最新の情報を連携することにより、デバイスのリスクも考慮した通信元の信頼性を担保できます。

また昨今では、社内を流れるパケットトラフィックの振る舞いから脅威のあるホストを人工知能(AI)の技術を用いて横断的に検知するNDR(Network Detection & Response)や、iPhone/Androidといったモバイル端末上の脅威を検知するMTD(Mobile Threat Detection)などさまざまな新しいアプローチの製品も登場してきており、EDRでは検知できない新しい脅威への対応も進んでいます。

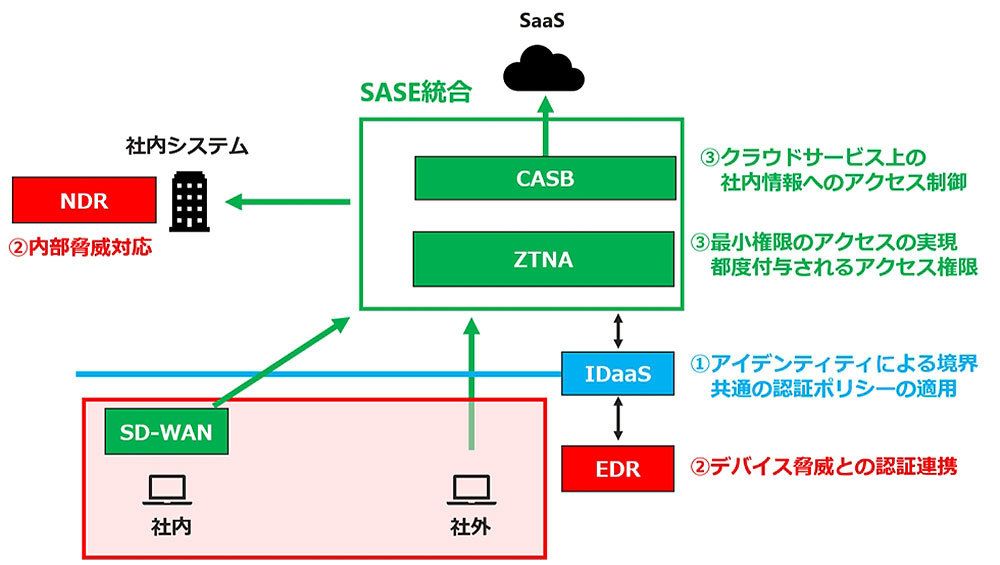

ステップ3:経路が共通化されたアクセス基盤を採用しよう(SASE)

これでIDaaSによるユーザー認証、EDRなどによるエンドポイントのリスクの継続的な監視によって通信元のユーザー、デバイスの信頼性を担保する仕組みができました。続いて取り組むべきは、セッション単位でリソースに都度アクセスさせる共通化されたネットワーク環境・経路の整備です。

これまでのエンタープライズリソースへのアクセスの問題点は、例えば、(1)拠点間通信はWAN、(2)自宅からの通信はSSL-VPN、(3)SaaS上に移行したリソースへのアクセスはCASB――といった形で、場所や用途に基づいて3つのアクセスポリシーがバラバラに設定・運用されていた点が挙げられます。運用面での課題だけでなく、リソースへのアクセス経路が複数あることで例外的な通信許可を許す温床となり、そこが抜け穴となり、リソースを危険にさらすことが想定されます。

これら分散化されたアクセス経路のポリシー設定を共通化するために、近年登場した最適なソリューションがSASE(Secure Access Service Edge)です(詳細は第4回を参照)。SASEは拠点間通信を実現するSD-WAN、セッションごとの社内アクセスを実現するZTNA(Zero Trust Network Access)、クラウド向けの通信を制御するCASB(Cloud Access Security Broker)など、あらゆる通信をクラウド上に設けられたゲートウェイ上で経路を共通化することによって、単一のアクセスポリシーを実現することを可能にしています。

最後のステップとしてSASEをゼロトラストアクセスの共通基盤として採用することで、IDaaSやEDRでユーザー、デバイスの信頼性が担保された通信に対して守るべきエンタープライズリソースへのアクセス許可を一元的に実施することが可能となります。また、あらゆるリソースへのアクセス履歴はSASE上でログとして残るため誰が、どんな端末で、どのリソースにアクセスしたかという証跡を残しておくことが可能です(長期的なアクセスログの保存を考えるとSIEMへのログ出力も検討するとよいでしょう)。

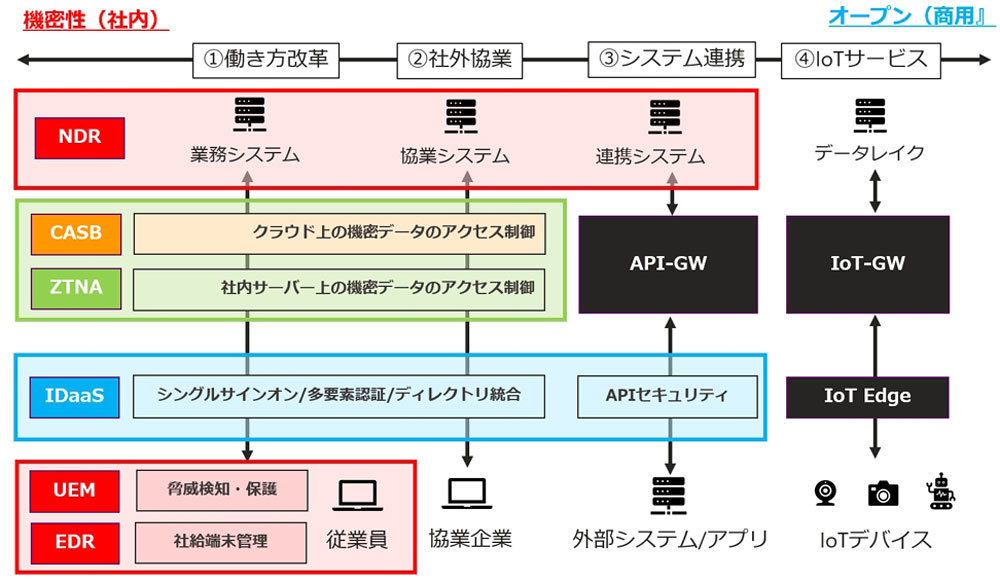

2.最後に...「ゼロトラストの本質=ヒト・モノ・データを柔軟につなぐアクセス手法」

昨今は、DX(デジタルトランスフォーメーション)という言葉がテレビコマーシャルでも盛んに見られるようになってきました。筆者は2020年12月に、大掃除を兼ねて机回りを片付けるために久しぶりに出社しましたが、書類の整理をしてみたものの、ほとんど捨てるものもなく、回覧物などもありませんでした。皮肉なもので、今回のコロナ禍によって物理的な文書などが激減するだけでなく、契約・捺印・承認の電子化など、業務プロセスのデジタル化もあらゆる所で進んでいることを身近に感じています。

経済産業省が2018年9月7日に公開したDXに関するレポートの中で、「2025年の崖」という言葉が紹介されています。ここでは、レガシーなシステムの維持管理費、保守人員の不足によるサイバーセキュリティ、事故・災害によるシステムトラブルやデータ損失などのリスクの高まりにより、2025年以降は日本全体で年間12兆円の損失が発生するという恐ろしい試算が提起されています。2025年まで残り5年を切り、企業のDXにおいてゼロトラストの考え方はますます重要になってくるでしょう。

現状のゼロトラストは、セキュリティと利便性を両立させたテレワークやデジタルワークプレイスの実現手法として注目されていますが、これはゼロトラストのユースケースの1つに過ぎません。ゼロトラストの本質は分散化したヒト・モノ・データを柔軟につなげる新しいセキュアアクセスコントロールの手法です。従業員と社内リソースをつなぐだけではなく、車とクラウド、工場とIoTセンサー、お客さまとAPIなど、ゼロトラストを応用してヒト・モノ・データのセキュアな接続が要求されるユースケースは無数に存在します。

分散化したマイクロサービスをゼロトラストで相互に疎結合させ付加価値としてお客さまに提供する――それこそがDXによるビジネス改革だと考えます。ゼロトラストをセキュリティ強化の対応策として、また、テレワークの実現手法として断片的に捉えるのではなく、企業活動全体のDXを推進するための新しいアクセスコントロールの手法として捉えることが今後重要になってきます。

ここまで6回にわたりマクニカネットワークスのゼロトラストに関する考え方をご紹介してきました。連載の間にも大手企業のオフィス売却、都市部からのテナント撤退、緊急事態宣言によるテレワーク移行、VPNやリモートデスクトップを踏み台にしたランサムウェア攻撃、企業の基幹システムを狙った攻撃など、既存の企業ネットワークの見直しを迫るさまざまなニュースがメディアで取り上げられてきました。ゼロトラスト環境への移行を検討する上で本記事の情報が皆さまのお役に立つことができれば幸いです。

本記事はZDNet Japanにて2021年2月10日に掲載したものです。

はじめから読む☟