「Emotet」をわかりやすく解説。特徴、攻撃手法、被害、感染対策、ツールの選び方

-

│

はじめに

高い感染力を持ち、多くの企業に甚大な被害を与えてきたEmotetですが、その流行には波があります。私たちは、流行の有無に関わらず、いつ攻撃を受けてもいいように対策しておく必要があります。ここでは、その特徴、攻撃手法といった基本的な情報から、感染被害を受けないための対策に加えて、感染してしまった後の対応まで、網羅的にEmotetを説明します。なぜ注意をしていても感染してしまうのか、自社は大丈夫なのか──、不安に思われた方は、ご一読ください。

目次

- Emotetとは?

- Emotetの攻撃手法

- Emotetが見つかりにくい理由

- Emotetの感染による被害

- Emotetの感染の有無をチェックするには

- Emotetに感染した時の対応

- Emotetの感染を予防するには

7.1. ユーザーの対策

7.2. 管理者の対策 - Emotet対策なら、Trellix(旧FireEye)へ

Emotetとは?

Emotetとは2014年に初めて確認されたボット型のマルウェアで、国内では2019年頃を境に報告が急増しています。2021年1月にEUROPOL(欧州刑事警察機構)がその攻撃基盤をテイクダウン(停止)させたことにより、いったんは収束に向かったように見えました。しかし、2021年11月頃から攻撃活動の再開が確認され、2022年2月には再び猛威を振るい始めました。そして、2022年7月中旬の活動を最後に、2022年10月31日時点では活動は観測されていません。Emotetの流行には波があります。収束と蔓延を繰り返しながら、より巧妙に進化し続けているのです。

Emotetとは、ひと言で例えるならば「運搬係」です。それ自体で攻撃が完了するわけではなく、「侵入の手口」として最初に使われるマルウェアです。その感染を契機に、ランサムウェアなどのより悪質なマルウェアの侵入を招きます。Emotetの恐ろしさは、続く攻撃の先鋒であることです。その後の二次被害、三次被害をもたらすものだと理解しましょう。

Emotetの攻撃手法

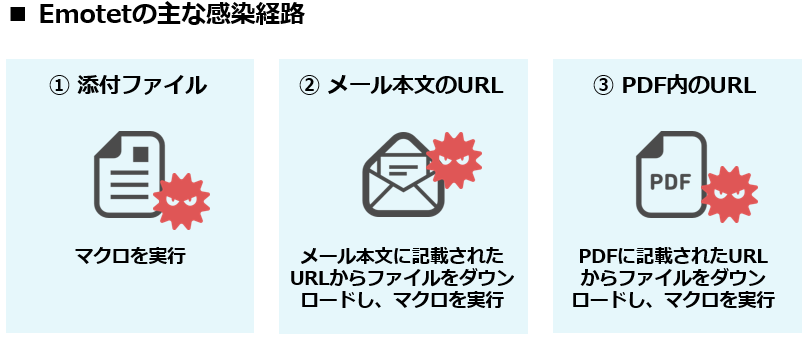

Emotetの攻撃は、悪性メールに添付、または記載されたURLよりダウンロードしたファイルから、感染が始まります。受信者がデバイス上でこのファイルに仕込まれたマクロを実行することで感染し、感染端末からは、メールクライアントのアカウント、パスワード関連情報、さらにはネットワークパスワードなどが抜き取られます。Emotetは、この情報を元に取引先などの関係者を偽装した悪性メールを作成し、大量のマルウェアを拡散させます。

このようにして、Emotetは業務メールを装った悪性メールをばらまきます。例えば、攻撃メールは「RE:」などのタイトルになっており、実際に過去にやり取りした人のデータを流用し、その返信のように仕立てられています。それが、スレッドに割り込むように送信されてきたりするのです。

マルウェアを仕込んだ添付ファイルは、ExcelやWordといった業務上よく使う形式になっており、開いただけではまだ感染しません。「コンテンツの有効化」「編集を有効にする」などのボタンを押下すると、マクロが実行されて感染します。

また、本文や添付のPDFファイル内に、マルウェアの仕込まれたファイルをダウンロードさせるURLが記載されているパターンも多く報告されています。こちらは、例えば「賞与支払届」などの件名で、本文に「振込データ情報」などの説明とURLが記載されており、ついクリックしてしまう作りになっています。

Emotetが見つかりにくい理由

企業を狙う悪性メールは、いかに業務担当者に開封させ、実行させるかという点に工夫を凝らしています。この点でEmotetは非常に巧妙にできているため、気をつけていても「うっかり」感染してしまうケースが後を絶ちません。

従来の悪性メールは、それとわかる不正なコードを多く含み、ユーザーの手元に届く前にメールセキュリティ製品がシャットアウトしていました。しかし、Emotetはそれ自体には不正なコードは多く含まず、ファイルもパスワード付きZIPとして添付されている、または本体ではなくダウンロードURLの記載のみになっているため、従来のメールセキュリティ製品によるスキャンをすり抜けてしまうのです。

このように、Emotetには、「従来のメールセキュリティ製品では見抜きにくい」という特徴があり、すり抜けたメールはユーザーの手元に届いてしまいます。その時、非常に巧妙な作りになっているために、「ユーザー自身も見抜けない」という、二段階の「見つかりにくさ」があるわけです。

しかも、これらの攻撃手法は現在進行形で変化し続けており、いったん対策すれば完了というものではありません。対策も合わせて進化し続ける必要があり、非常にやっかいなものといえます。

Emotetの感染による被害

Emotetの被害はそれ自体によるものではなく、むしろ二次被害、三次被害だということは、先に説明したとおりです。また、感染端末から抜き取られた情報を元に、さらに社内・社外関係者などへ攻撃を拡散するため、一度感染すると被害はどんどん拡大します。

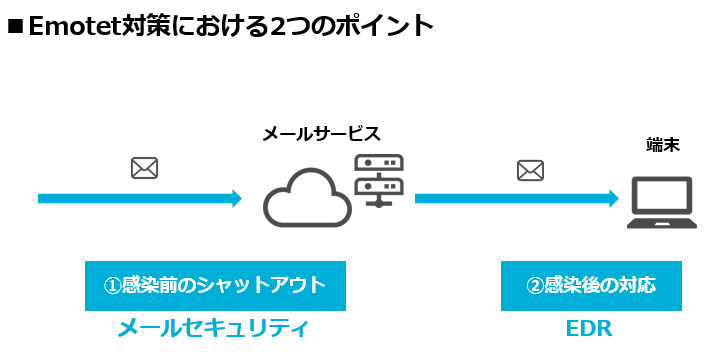

また、セキュリティ管理者の工数が逼迫してしまう点も、Emotetによる間接的な被害といえます。従来のメールセキュリティ製品が効力を発揮できないことで、EDR(Endpoint Detection and Response)側に過剰な負担がかかるのです。特に2022年3月・4月の流行時には、Emotetが多くのメールセキュリティ製品をすり抜けてしまい、セキュリティ担当者の対応工数が激増した企業が散見されます。その結果、本来の業務である、企業全体としてのセキュリティ強度の維持が難しくなるといった問題も浮き上がりました。

マルウェア対策は、本来メールセキュリティとEDRの両面で行っていくべきものですが、どちらかに負担が偏る状況は健全ではありません。メールセキュリティ製品が正しく機能し、EDRのアラートを最小限に抑えることが適正な状態でしょう。

Emotetの感染の有無をチェックするには

Emotetの感染チェックツールとしては、JPCERT/CCが無料で提供している「EmoCheck(エモチェック)」が代表的です。ソースコード共有サービス「GITHUB」から最新版がダウンロードでき、検査したい端末でexeファイルを実行するだけと手順も簡単です。なお、端末それぞれにおいてチェックする必要があるので、大量の端末を管理している場合には、バッチプログラムなどによる一括実行なども検討の余地があるでしょう。

Emotetに感染した時の対応

Emotetの感染が疑われる端末がある時の、基本的な対応を説明します。

① 感染の疑いのある端末と、接続されているネットワークを、インターネットから遮断する。

② EmoCheckを使い感染の有無を確認する。また、セキュリティソフトでスキャンを行い、ほかのマルウェアについても感染の有無を確認する。

③ 感染が認められたら、端末の被害状況を確認し、証拠を保全する。端末に保存されていたメールアドレスは、詐取された可能性が高いので、二次被害についても調査を行う。

④ 端末で使用していたメールアカウントと、その他の認証情報(パスワード)を変更する。

⑤ 可能なら、感染した端末を初期化し、OSを再インストールする。

⑥ 関係各所に注意喚起を行う。

Emotetの感染を予防するには

Emotetの感染を予防するには、ユーザーは教育的な観点から、また、管理者は悪性メールをネットワークに侵入させないことや、各端末を監視するといった観点から、対策が必要になります。

<ユーザーの対策>

・添付ファイルのマクロが自動実行されないように設定する。

・疑わしいファイルでマクロを実行しない。

・感染の疑いがある時は放置せず、すぐに管理者に報告する。

<管理者の対策>

・メールセキュリティ製品により、悪性メールがユーザーに届く前にシャットアウトする仕組みを確立する。

・EDRにより、各端末のマクロ実行やメモリ上の不審な動作を監視する。

Emotet対策なら、Trellix(旧FireEye)へ

Emotet対策というと、ついEDRに注目してしまいますが、EDRが活躍するのは感染後です。Emotetがここまで猛威を振るった原因の1つとして、従来のメールセキュリティ製品が気付けなかったことも挙げられます。そもそも、悪性メールがメールサービスに到達する前にシャットアウトできれば、その脅威は大幅に減らせます。

Trellix(旧FireEye)は、まさにEmotetを「通さない」ことを強みとする次世代メールセキュリティです。独自の高性能サンドボックスを搭載し、疑わしいファイルやURLは事前にチェックして排除します。特に、Emotetに対しては、下記の機能が有効です。

・パスワード付きZIPファイルは、サンドボックス内で解凍して中身をチェック。

・疑わしいURLは、いったんアクセスし、ダウンロードファイルをサンドボックス内で実行してチェック。

Trellix(旧FireEye)の優位性は、その性能にあります。最新のセキュリティ技術を実装し、検知率ではほかのメールセキュリティ製品を引き離します。他製品が約1ヵ月の間に排除しなかった140万通のメールのうち、1万6000通が悪性メールだったという検証結果も存在します(※1)。また、ある大手企業では、2週間のうちに既存のメールセキュリティをくぐり抜けた全メール約600万通のうち、およそ550通がEmotetの攻撃メールでした。(※2)いずれも、Trellix(旧FireEye)がチェックすることで見つけ出したもので、その性能※が証明されています。

Emotet対策をお考えなら、まずはTrellix(旧FireEye)の検知率の高さをぜひお試しください。

▼無償トライアルはこちら

▼製品に関するお問い合わせはこちら

※1 マクニカ調べ。より詳しい検証データについてはお問い合わせください。

※2 マクニカ調べ。より詳しい検証データについてはお問い合わせください。

▼関連コラム

・【2022最新】Eメールのセキュリティ対策、リスクと、製品の選び方

・フィッシングメール|基礎知識から対策、事後対応まで徹底解説

・BEC(ビジネスメール詐欺)の被害にあわないために──。基礎知識から対策まで徹底解説