ゼロトラストネットワークの4つのユースケース

-

│

3行でわかる!本記事のサマリ

- ゼロトラストネットワークは、社内外を問わず厳格なアクセス許可を実施する考え方。

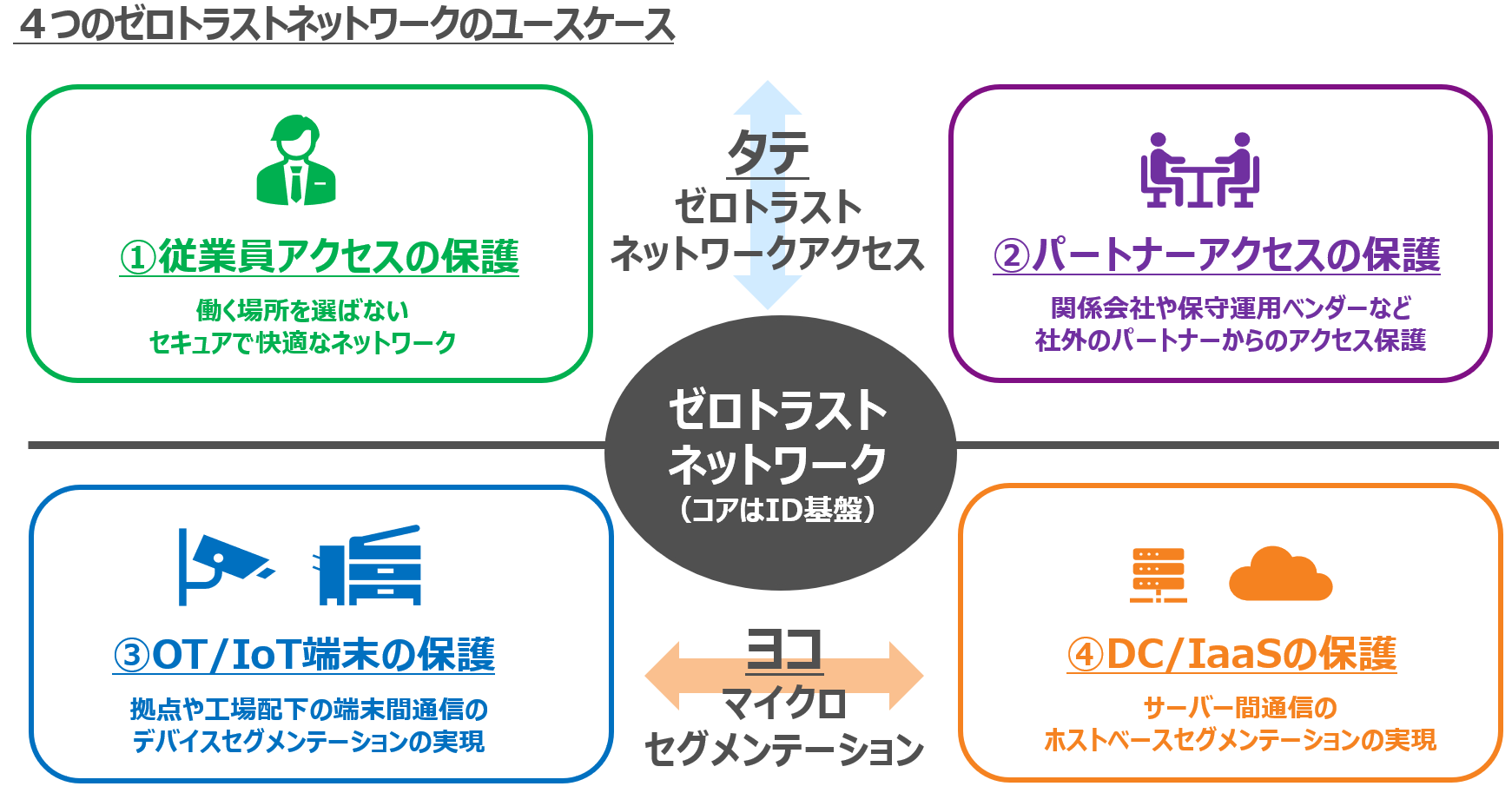

- タテ(南北)・ヨコ(東西)のゼロトラストがあり、各種ソリューションで実装が進んでいる。

- 4つのユースケース(従業員、パートナー、OT/IoT、DC/IaaS)があり、ID基盤との連携が重要。

はじめに

先日、弊社主催のオンラインイベント「"穴のないゼロトラスト"を実現する4つのエリアの最新ソリューション動向【ゼロトラDay2024】」を開催し、抜け漏れのないネットワークのゼロトラスト化を実現する上で、対象となる4つのエリアの現実的な実装手法を、代表的なソリューションを例にご紹介しました。

ご好評をいただいたセッションを、ブログ記事でもお届けします。本記事では、前提知識として、現在ゼロトラストネットワークが推進されている4つのユースケースについて、基本的な内容を説明します。

目次

- 「タテ」と「ヨコ」のゼロトラストとは?

- 4つのゼロトラストネットワークのユースケース

- まとめ

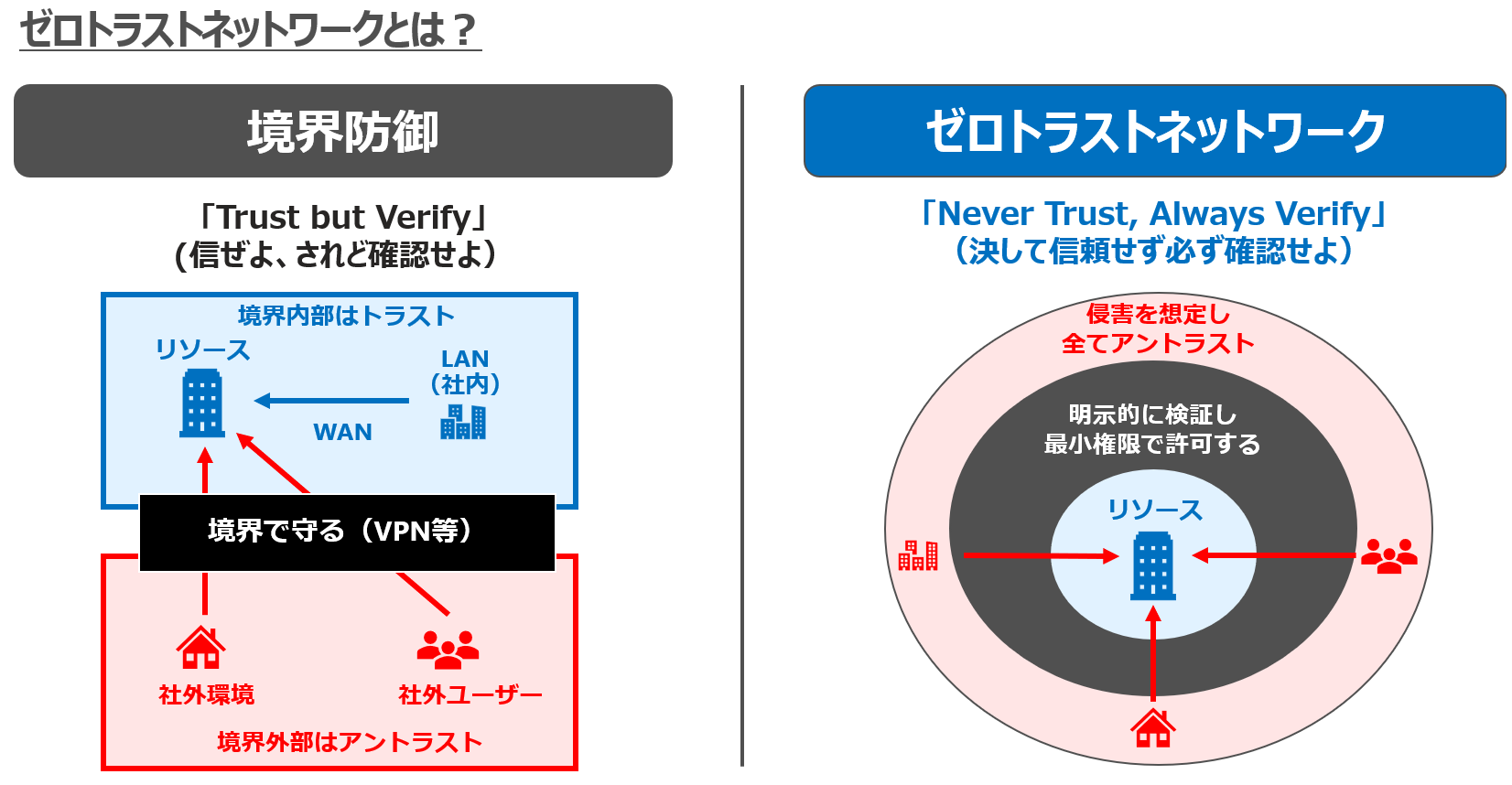

まず、復習として、ゼロトラストネットワークの定義は、従来のようにネットワークを社内と社外に分けて考えるのではなく、社内だろうが社外だろうが例外なく、あらゆる通信に対して信頼せず、厳格に検証を行った上でアクセス許可を実施するという、非常に厳しいネットワークアクセス許可の考え方です。

1.「タテ」と「ヨコ」のゼロトラストとは?

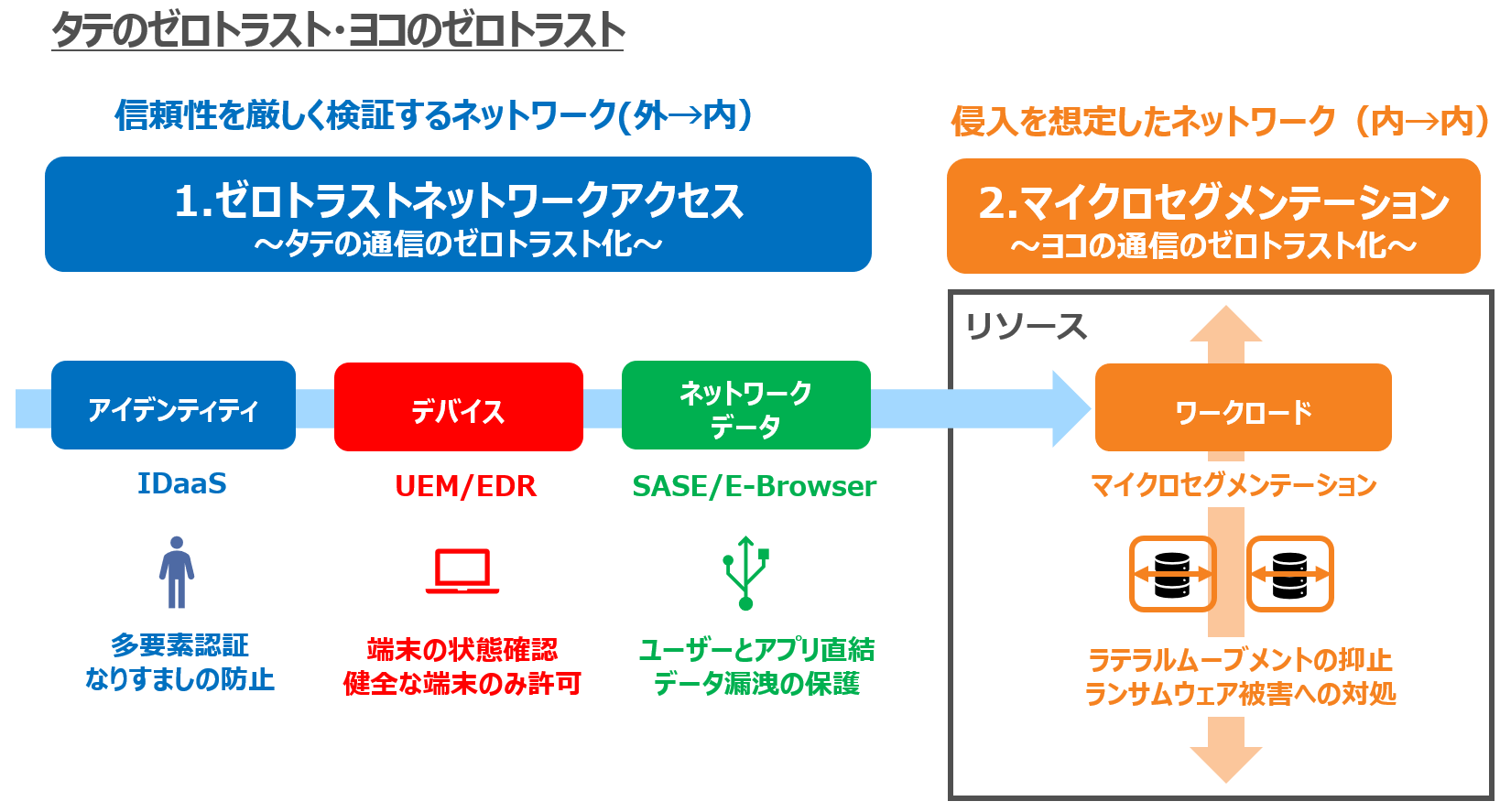

このゼロトラストネットワークを企業ネットワークに適用するための手法として、現在「タテ」と「ヨコ」の2つのカテゴリのソリューションの採用が進んでいます。

一つ目のタテのゼロトラストとは、オフィス、自宅、外出先など、様々な場所からリソースへアクセスする際の通信のゼロトラスト化です。これは、いわゆる南北通信、タテ通信のゼロトラストと呼ばれ、「ゼロトラストネットワークアクセス」というカテゴリになります。具体的にはSASEやEnterprise Browserのようなソリューションを用いて実現することが主流となっています。

二つ目のヨコのゼロトラストとは、データセンター、クラウドなど、サーバーサイドを流れる東西通信、つまりヨコ通信のゼロトラスト化です。これらは「マイクロセグメンテーション」と呼ばれ、ネットワーク内部を流れるサーバー間の不要な通信を削減することで、ラテラルムーブメントを極小化します。具体的には、ホストベースセグメンテーションのようなソリューションなどを用いて実現することが増えています。

2.4つのゼロトラストネットワークのユースケース

マクニカでは、ゼロトラストネットワークのユースケースをさらに4つに細分化し、ユースケースに合わせた、より適切なソリューションの提案も行っています。

【①従業員アクセスの保護】

従業員アクセスの通信のゼロトラスト化は、オフィス、自宅、外出先など働く場所に関わらず、どこで仕事をしていても同一のポリシーで企業のリソースへセキュアなアクセスを実現するためのユースケースです。このユースケースは、現在SASE/SSEのようなクラウド提供型のアクセスゲートウェイソリューションを用いて実装する方法が主流です。拠点にSD-WANゲートウェイ、管理端末に専用エージェントを配布してあらゆる通信を一元的に制御することが可能です。

【②パートナーアクセスの保護】

関係会社・協力会社などパートナーからのアクセス通信もゼロトラスト化が必要です。昨今は、サプライチェーンアタックと呼ばれるような社外と繋がるネットワークや端末を踏み台にした攻撃が増えていることから、自社の従業員だけでなく、パートナー企業の非管理端末からの通信もゼロトラスト化することが求められています。このユースケースでは、非管理端末を制御する必要があるため、端末へのエージェントのインストールが不要なアプローチが必要とされています。具体的には、ブラウザセキュリティを強化する「エンタープライズブラウザ」のような新しいソリューションが用いられることも増えてきています。

【③OT/IoT端末の保護】

工場や拠点内部を流れる通信のゼロトラスト化は、製造業を中心に、インターネットと接続されたIoTやOT端末の増加に伴い、海外など拠点の工場を踏み台とした攻撃が増加していることを背景に注目されています。拠点や工場配下のネットワークで、適切にデバイスベースのセグメンテーションが実施されることが求められます。昨今では、SD-WANゲートウェイが配下の端末情報を識別・分類して、デバイスベースでのアクセス制御も実現できるようになってきています。また、特殊な機器が混在するOT環境については、OT特有の機器やプロトコルを理解できるOT特化型のソリューションも存在しています。

【④DC/IaaSの保護】

最後に、データセンターのゼロトラスト化です。SASEなどを用いて、データセンターへのアクセス経路を極力ゼロトラスト化していたとしても、把握しきれていない侵入経路・アタックサーフェスが存在するため、データセンター内部に侵入されていることを前提に考える必要があります。データセンター内部のサーバー間通信を最小化し、セグメントを適切に切ることで、攻撃者のラテラルムーブメントを最小化することが見込めます。このユースケースは、サーバー単位でセグメントを切ることが可能な、ホストベースセグメンテーションのソリューションが使われることが増えています。

4つのユースケースに共通して言えることは、ユーザーの認証・認可を司るIDアクセス基盤との連携が極めて重要であるという点です。オンプレのAD、IDディレクトリ、人事システムなどのID周辺の情報・システムを統合し、ゼロトラストレディーなID基盤も並行して整えておくことも忘れてはなりません。

3.まとめ

本記事では、この後に続く記事の前提知識として、ゼロトラストネットワークが推進されている4つのユースケースの基本的な内容を解説しました。このように、企業ネットワーク全体を俯瞰して包括的にゼロトラスト化を検討することで、抜け漏れのないゼロトラストネットワークを構築することが可能となりますので、ご興味のある方・自社での取り組みを進めたい方は、是非弊社にまずご相談をいただけますと幸いです。