ASM(Attack Surface Management)とは?概要や必要性、ソリューション選定のポイントを紹介

-

│

3行でわかる本記事のサマリ

- ASM(アタックサーフェスマネジメント)は、企業が外部公開資産の脆弱性を継続的に管理する手法

- 従来のセキュリティ対策では未把握のIT資産が増加し、ASMの導入が重要視されている

- ASMは脆弱性診断と異なり、未把握資産のリスクを特定し、継続的な対応が求められる

はじめに

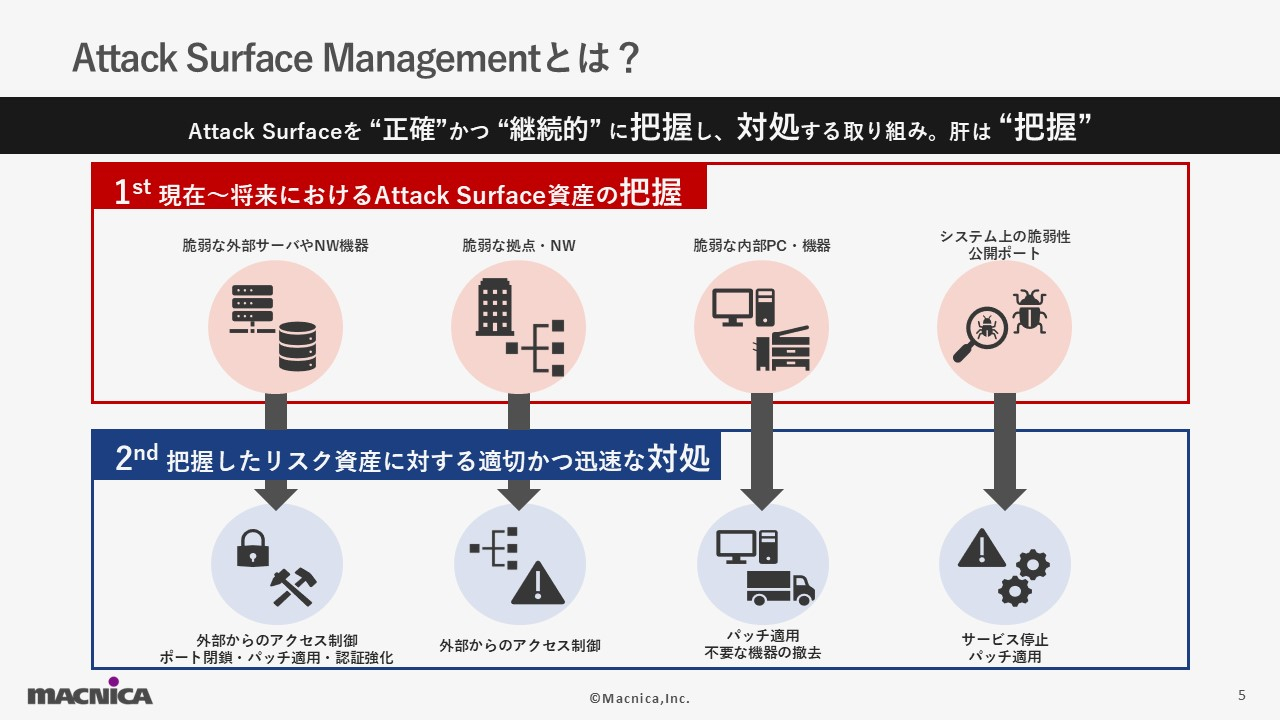

公開サーバなどの外部公開資産を狙うサイバー攻撃が増加し、ASM(Attack Surface Management)が注目されています。ASMとは、攻撃者の標的となりうる「アタックサーフェス(攻撃面)」を正確に把握し、継続的に対処する取り組みのことを指します。企業のセキュリティ強化とリスク管理に不可欠な手法です。

ここでは、ASMの概要や必要とされる背景、脆弱性診断などの類似ソリューションとの違い、ソリューション選定のポイントなどをわかりやすく紹介します。現状のセキュリティ対策に不安をお持ちの方、ASMについて詳しく知りたい方、ASM導入時の注意点を知りたい方はぜひお読みください。

目次

- ASM(アタックサーフェスマネジメント) とは?

ASMの定義

ASMで管理する「アタックサーフェス(攻撃面)」とは? - なぜいま、ASMがセキュリティ対策に必須なのか

ASMが必須な理由①:従来のセキュリティ対策の限界

ASMが必須な理由②:最新のセキュリティインシデントの傾向 - ASMと脆弱性診断、レイティングプラットフォームの違い

ASM、脆弱性診断、レイティングプラットフォームの特徴

ASMと脆弱性診断の違い

ASMとレイティングプラットフォームの違い - 経産省「ASM導入ガイダンス」が示す基本的な考え方

ASMのプロセス

ASMで評価したリスクへの対応 - ASMソリューション選定のポイントとは

ASM選定のポイント①:外部公開資産の調査

ASM選定のポイント②:情報収集とリスク評価

ASM選定のポイント③:対処の優先度の判断

Macnica ASMの特徴 - ASM導入事例とその効果

【ASM導入事例】海外拠点の実態把握とセキュリティ強化に成功

【ASM導入事例】ASMとレイティングプラットフォームを同時導入

【ASM導入事例】ノイズの少ないMacnica ASMで未把握資産を発見

【ASM導入事例】グループ会社に負担をかけず、グローバルのガバナンスを強化

1. ASM(アタックサーフェスマネジメント)とは?

ASMの定義

ASM(Attack Surface Management)とは、組織の外部からインターネット経由でアクセス可能なIT資産を把握し、それらに存在する脆弱性などのリスクを継続的に管理する取り組みのことです。経済産業省が発行する「ASM導入ガイダンス」では以下のように定義されています。(※1)

組織の外部(インターネット)からアクセス可能な IT 資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する、一連のプロセス

ASMは、外部からアクセス可能であるという点を強調して、EASM(External Attack Surface Management)と称されることもあります。本記事ではASMとEASMを同じ意味として表現していきます。

ASMで管理する「アタックサーフェス(攻撃面)」とは?

「アタックサーフェス(Attack Surface) 」とは、日本語で「攻撃面」と訳され、サイバー攻撃の対象となりうる、すべての経路やポイントのことを指します。例えば、以下があります。

アタックサーフェス(攻撃面)の例

- 脆弱な外部サーバやネットワーク機器

- セキュリティ対策が不十分なネットワーク拠点

- バージョンが古いOS・ソフトウェア

- 脆弱性のある公開システムや公開ポート

自社のアタックサーフェス(攻撃面)を把握し、適切に管理することで、サイバー攻撃のリスクを低減し、セキュリティを強化できます。

2. なぜいま、ASMがセキュリティ対策に必須なのか

ASMが必須な理由①:業務や働き方の変化

近年のビジネス環境は以下のように変化しています。

● 各部門が独自にIT資産を調達し、未把握資産が増加

各部門が独自に端末やアプリケーション、クラウドサービスなどを調達することで、情報システム部門が把握できないIT資産が増加しています。

● クラウドやリモートワークの普及により、侵入経路が拡大

クラウドサービスやリモートワークが普及し、社内ネットワークへのアクセス経路が多様化。攻撃者の侵入経路が拡大しています。

こうした変化によって、自社のIT資産の全体像を把握することが困難になり、従来のセキュリティ対策だけでは対処しきれなくなっているのが現実です。

ASMが必須な理由②:セキュリティインシデントの増加・変化

一方で、最新のセキュリティインシデント には、以下の傾向があります。

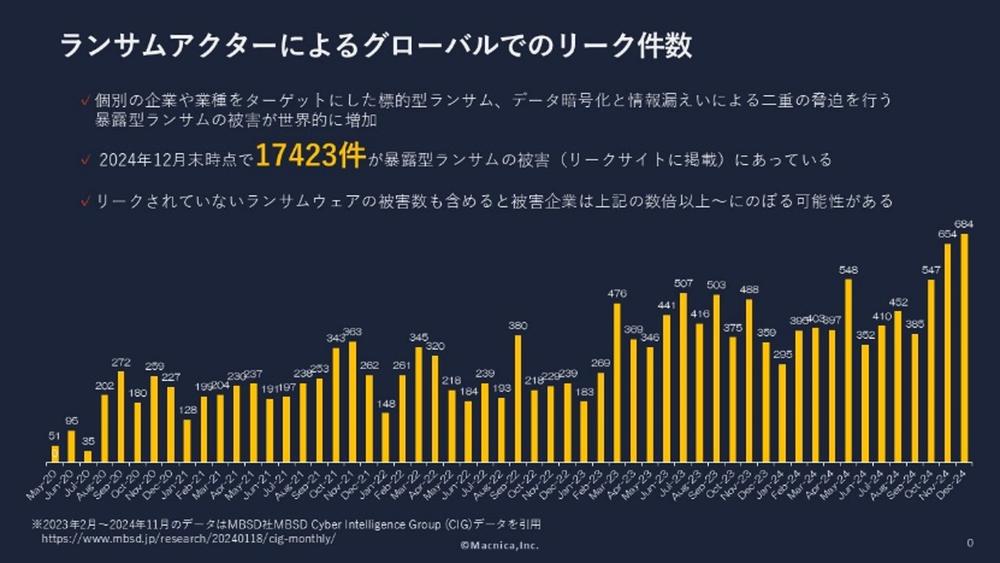

● 暴露型ランサムウェアの被害が拡大

企業の重要データを窃取し、データの漏えいをちらつかせて身代金を要求する「暴露型ランサムウェア」の被害が拡大。2024年12月末時点で、世界で17,423社もの情報がリークサイト上で公開されています(マクニカ調べ)。リークサイトで公開される件数は攻撃の一部であり、実際の被害件数はこの数倍にのぼると考えられます。

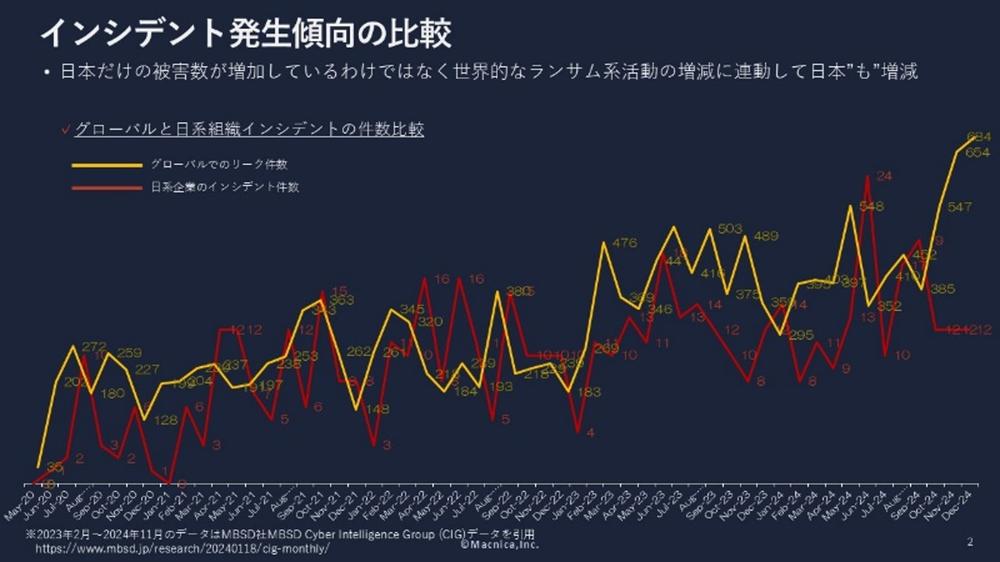

● 日系企業のランサムウェア被害も増加

世界中でランサムウェア関連のインシデントが多発しているのにともない、日系企業でも、ランサムウェア関連のインシデントが増加しています。日本国内におけるインシデントの発生傾向は、世界でのインシデント発生傾向とほぼ同様に推移します。

● インシデントの主要因は「外部公開資産」

複数の調査機関が直近で発行したレポートによると、インシデントの主要因は「外部公開資産の脆弱性」です。従来はUSBメモリやWeb、メール経由での侵入が主流でしたが、企業のセキュリティ対策が進んだことにより難易度が上昇。その結果、セキュリティ対策が手薄な外部公開資産が狙われるケースが増えています。

こうした背景から、自社の外部公開資産を正確に把握し、IT環境の脆弱性を継続的に管理するASM が、従来のセキュリティ対策を補完する重要な手法として注目されています。

もしかすると「自社では脆弱性診断を導入済みなので、ASMは不要では?」と考える方もいるかもしれません。しかし、脆弱性診断を定期的に実施している企業でも、ASMの活用を検討するべきです。その理由を次項で解説します。

3. ASMと脆弱性診断、レイティングプラットフォームの違い

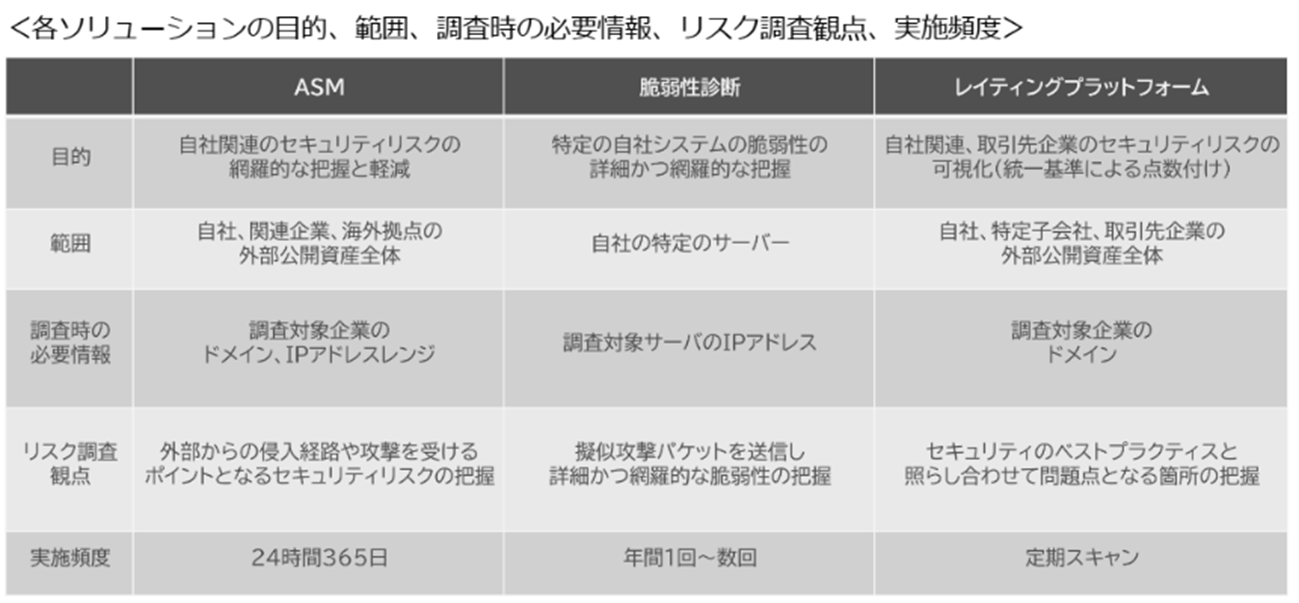

ASM、脆弱性診断、レイティングプラットフォームの特徴

ASMと似ているセキュリティ対策として、脆弱性診断 やレイティングプラットフォームがあります。いずれもセキュリティリスクの調査や管理に関するソリューションですが、目的、対象範囲、調査の観点、実施頻度などがそれぞれ異なります。三者の特徴を表にまとめると以下のようになります。

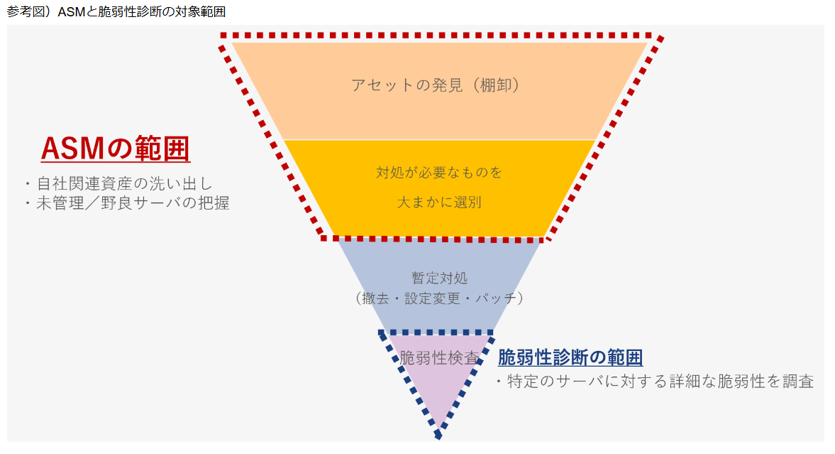

ASMと脆弱性診断の違い

脆弱性診断は、特定のサーバに潜在するリスクを詳細に調査するソリューションです。きめ細かい調査が可能ですが、対象は既に把握しているサーバに限られます。一方、ASMは未把握資産を含む外部公開資産を発見し、外部から特定できるリスクを検出します。

自社のIT資産をすべて把握しているつもりの企業でも、業務部門が独自に導入したクラウドサービスや、管理不十分で放置されているサーバなどが見つかるケースは少なくありません。こうした未把握のIT資産が原因となり、セキュリティインシデントが多発しています。

そのため、定期的に脆弱性診断を実施している企業でも、ASMは不可欠です。ASMで未把握資産を発見することで、脆弱性診断の対象サーバを適切に選定できます。

ASMとレイティングプラットフォームの違い

レイティングプラットフォームは、グループ企業や取引先のセキュリティ成熟度を統一基準で評価し、セキュリティレベルを可視化するためのソリューションです。対象範囲として、自社と関連会社に加えて、取引先企業を含めることができます。

これに対して、ASMの目的は、セキュリティリスクを網羅的に把握し、管理することです。対象範囲は自社と関連会社に限られます。

レイティングプラットフォームはセキュリティレベルを「点数」で示すことができるため、セキュリティ対策の改善に向けた指標として活用できます。一方、具体的なリスクの検出には、ASMが適しています。

このように、ASM、脆弱性診断、レイティングプラットフォームは、それぞれ対象範囲、目的、機能などが異なります。適切に組み合わせて活用することで、セキュリティ強化を実現できます。

4. 経産省「ASM導入ガイダンス」が示す基本的な考え方

ASMの導入には、どのように取り組めばよいのでしょうか?経済産業省は、2023年5月29日に「ASM導入ガイダンス」を公表 しました。これは、ASMの導入を検討している企業に向けて、ASMの基本的な考え方や特徴、留意点などの基本情報に加えて、取り組み事例などを紹介しているものです。

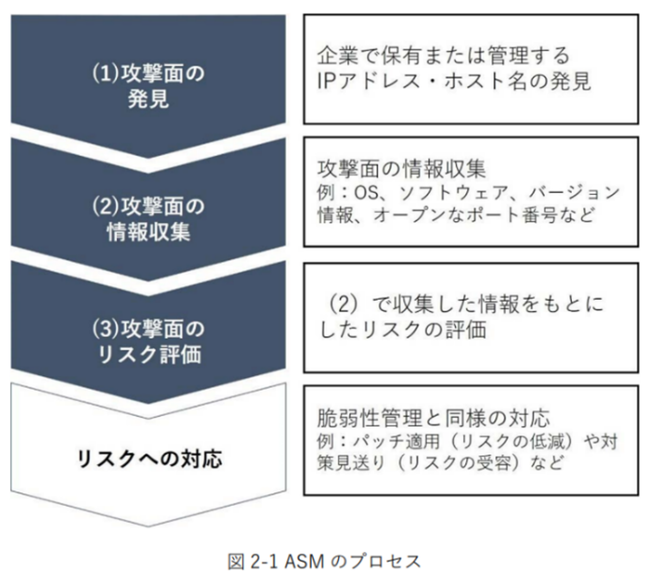

ASMのプロセス

ASM導入ガイダンスでは、ASMの一連のプロセスとして、以下の3つが示されています。

(1) アタックサーフェス(攻撃⾯)の発⾒

企業が保有している外部公開資産を発見します。具体的には、企業が管理者となっているドメイン名を特定し、そのドメイン名に関連するホスト名やIPアドレスを洗い出して一覧化します。

(2) アタックサーフェス(攻撃⾯)の情報収集

発見した外部公開資産について、追加情報を収集します。

例:OS、ソフトウェア、ソフトウェアのバージョン情報、オープンなポート番号など

(3) アタックサーフェス(攻撃⾯)のリスク評価

収集した情報について、リスク評価を行います。収集した情報を、公開されている脆弱性情報と突き合わせて、脆弱性が存在する可能性を判断します。

図:ASMのプロセス(経済産業省「ASM導入ガイダンス」より引用)

この一連のプロセスは、一度実施して終わりではありません。自社のIT資産が増減したり、新たな脆弱性が発覚したりと、状況が変化するからです。ASM導入ガイダンスの中でも、「ASMは継続的に取り組む必要がある」と強調されています。

ASMで評価したリスクへの対応

ASM導入ガイダンスでは、評価したリスクへの対応は ASM のプロセスに含めていません。しかし、以下の記載があります。

⾃社のセキュリティリスクを減らすという⽬的においては、(3)攻撃⾯のリスク評価後にリスクへの対応を実施すべきである。(中略)パッチ適⽤(リスクの低減)や対策⾒送り(リスクの受容)など、脆弱性管理と同様のことを実施する必要がある。

前項(3. ASMと脆弱性診断、レイティングプラットフォームの違い)でASMと脆弱性診断の違いを紹介しましたが、ASMの3つのプロセスを見ても、ASMと脆弱性診断が異なる取り組みだということは明らかです。

ASM導入ガイダンスにおいても、「ASMと脆弱性診断は異なるものであり、目的に応じて使い分けや併用を検討すべきである」と明記されています。複数のソリューションを適切に組み合わせることで、セキュリティリスクを低減できます。

5. ASMソリューション選定のポイントとは

ASMの実施には、ASMツールやASMサービスの利用が不可欠です。適切なASMソリューションを選定するためには、以下の3つのポイントに注目して比較することが重要 です。

<ASMソリューション選定時に注目すべきポイント>

| ポイント | 一般的な手法 | 推奨される手法 |

| 外部公開資産の調査 | ASMツールによる自動調査 (ツール調査後の手動調査を含む) |

ASMツールによる自動調査 (ツール調査後の手動調査を含む) |

| 情報収集とリスク評価 | アクティブスキャン型 | パッシブスキャン型 |

| 対処の優先度の判断 | CVSSのスコアに基づく優先度付与 | 攻撃の難易度や実績に応じた優先度付与 |

ASM選定のポイント①:外部公開資産の調査

ASMでは、外部公開資産をできるだけ網羅的に発見することが重要です。ASMツールによる自動調査が一般的ですが、既存のアルゴリズムに入っていないIT資産を見落とす可能性があります。

推奨される手法は、ドメインやIPアドレスといった上位レベルの外部公開資産を手動で調査し、それらに紐付くIT資産をASMツールで調査する方法です。見落としを防ぎながら、効率的に調査できます。

ASM選定のポイント②:情報収集とリスク評価

ASMでは、発見したIT資産にどのようなリスクがあるのかを適切に評価することが重要です。IT資産を直接スキャンするアクティブスキャンが一般的ですが、システム負荷の増大や攻撃の誤検知を招く可能性があります。

推奨される手法は、インターネット上の公開情報を分析し、リスクを特定するパッシブスキャンです。運用に影響を与えることなく、攻撃者の視点からリスクを検出できます。

ASM選定のポイント③:対処の優先度の判断

リスクを特定した後は、対処の優先度を適切に判断することが重要です。従来は、共通脆弱性評価システム(CVSS) のスコアを判断基準とする手法が一般的でした。しかし、近年の脆弱性は、大半がCVSSで「高リスク」に分類されるため、ほぼすべての優先度が高くなってしまいます。

推奨される手法は、攻撃の実績や難易度を考慮して、優先度を判断する方法です。より適切な優先度が設定できます。

Macnica ASMの特徴

マクニカは2021年6月、国内でいち早く、自社開発のASMサービス「Macnica Attack Surface Management(Macnica ASM)」の提供を開始しました。

Macnica ASMは、国内外のサイバー攻撃を熟知した、自社セキュリティ研究センターの知見を活用。IPアドレスやドメインなどの主要なIT資産を適宜人が関わりながら精度高く調査を行います。海外拠点や未把握資産を含めて、お客様のIT資産を正確かつ網羅的に発見します。

また、パッシブスキャン手法を用いて攻撃者の視点でリスクを検出。さらに、実際の攻撃動向に基づいて対処の優先度を判断します。これにより、本当にリスクの高い脆弱性を優先して対処できます。

6. ASM導入事例とその効果

Macnica ASMは、国内で50社以上に導入。富士キメラ総研発行のレポートで、ASMツール市場シェア1位を2年連続で獲得しています。(2022年度、2023年度実績)

ここでは、Macnica ASM導入企業4社の取り組み事例を紹介します。

【ASM導入事例】海外拠点の実態把握とセキュリティ強化に成功

日立建機株式会社様 は、海外グループ会社のIT資産を可視化し、セキュリティを強化するためにMacnica ASMを導入。その背景には、VPN機器の脆弱性を狙う、製造業へのサイバー攻撃の増加がありました。導入後、約1年で優先度の高いリスクを解消。Macnica ASMの情報の鮮度や、資本関係の薄いグループ会社のリスクまで幅広く検出できた点を高く評価しています。

【ASM導入事例】ASMとレイティングプラットフォームを同時導入

アイカ工業株式会社様 は、セキュリティ成熟度を可視化するレイティングプラットフォームの導入を進める中で、網羅的にリスクを管理する必要性を再認識。レイティングプラットフォームと同時にMacnica ASMを導入しました。ASMによってリスクが体系的に整理され、新たな脆弱性の検出が容易に。レイティングプラットフォームとの併用で、効果的なセキュリティ運用を実現しています。

【ASM導入事例】ノイズの少ないMacnica ASMで未把握資産を発見

セガサミーホールディングス株式会社様 は、国内外で1,000以上のサービスドメインを持ち、IT資産管理が課題でした。特に、稼働中や休眠中のコンテンツに関するIT資産は、脆弱性診断を実施するタイミングがなく、ASMでリスクを洗い出すことに。Macnica ASMはノイズが少なく、未把握資産を的確に特定できました。今後もASMを継続活用し、セキュリティ対策を多角的に考慮したシステムの構築を目指しています。

【ASM導入事例】グループ会社に負担をかけず、グローバルのガバナンスを強化

アルコニックス株式会社様 は、積極的なM&Aによりグループを拡大する中で、海外現地法人を含む各社のセキュリティガバナンスが課題に。グループ会社の負担を抑えながらIT資産を管理するために、Macnica ASMを導入しました。調査の結果、情報システム部が把握していた数の約1.5倍ものIT資産を発見。わかりやすいレポートでスムーズに対処でき、グループ全体のセキュリティガバナンス向上につながりました。

まとめ

ASMは、組織の外部からインターネット経由でアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する、一連のプロセスのことです。自社のアタックサーフェス(攻撃面)を把握し、適切に管理することで、サイバー攻撃のリスクを低減し、セキュリティを強化できます。

ASMと類似のセキュリティ対策として、脆弱性診断やレイティングプラットフォームがあります。それぞれ目的や機能が異なるため、適切に組み合わせて活用することが重要です。またASMは一度実施して終わるものではなく、継続的に取り組むことが肝心です。

サイバー攻撃の高度化にともない、企業がASMに取り組むことは不可欠になりつつあります。ASMを活用し、セキュリティレベルを向上させましょう。

ASMについてもっと詳しく知りたい方に向けて、資料を無料提供しています。Macnica ASMの概要や導入事例など、ASMの検討に役立つ情報が満載です。

今すぐ、下記のリンクからダウンロードしてください。

資料のダウンロードはこちら

Macnica ASMについて、詳しくはこちら

お問い合わせはこちら

こちらもおすすめ

アタックサーフェスとは?サイバー攻撃に狙われるリスクとASMの重要性

ASM入門:IT資産のセキュリティを強化する「アタックサーフェスマネジメント」とは?

ASMツール&サービスの選び方とは?比較・選定のカギを握る3つのポイント

ASMはセキュリティ対策になぜ必要?外部公開資産のリスク管理のポイント

ASMと脆弱性診断、レイティングプラットフォームの違いとは?比較で解説

経産省ASM導入ガイダンスの要点とは?ソリューション選定のコツも紹介

ASM導入事例3選|外部公開資産のセキュリティ対策のポイントとは?

脆弱性対処の優先順位を決める"脱CVSS"のススメ

▼参考

(※1)経済産業省 商務情報政策局 サイバーセキュリティ課「ASM (Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」(経済産業省)

https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf (参照2025-03-21)