経産省ASM導入ガイダンスの要点とは?ソリューション選定のコツも紹介

-

│

3行でわかる本記事のサマリ

- 外部公開資産を狙うサイバー攻撃が増加する中、経産省が「ASM導入ガイダンス」を公表

- ASM(Attack Surface Management)とは、外部からアクセス可能な IT 資産を発⾒し、脆弱性などのリスクを継続的に検出・評価するプロセスのこと

- ASMには専用のツールやサービスを活用するのが一般的であり、自社のスキルやリソースを加味したソリューション選定が重要

はじめに

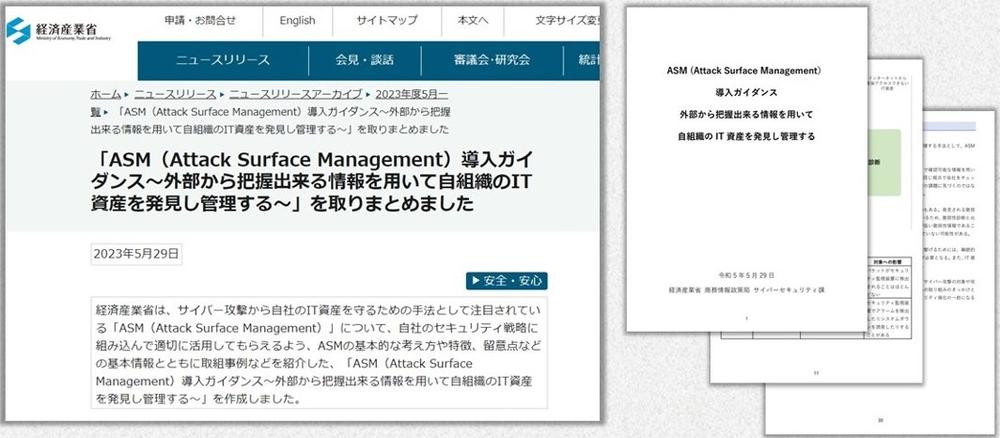

2023年5月、経済産業省は「ASM導入ガイダンス」を公表しました(※1)。ASM(Attack Surface Management)は、インターネット上に公開された自社のIT資産を可視化し、リスクを継続的に管理するためのセキュリティ手法です。近年のランサムウェア被害の拡大を背景に、導入企業が増えています。

ガイダンスでは、ASMの導入を検討している企業に向けて、基本的な考え方や留意点、取り組み事例などが紹介されています。

ここでは、ASM導入ガイダンスの要点を把握したい方やASMの基本を知りたい方、ASM導入を検討したい方に向けて、ガイダンスのポイントをわかりやすく解説します。記事の後半では、ガイダンスを踏まえたソリューション選定のコツも紹介します。ぜひお読みいただき、セキュリティ強化にご活用ください。

目次

1.経産省「ASM導入ガイダンス」公表の背景とは?狙われる外部公開資産

ランサムウェア被害の増加は、侵入経路が変化したため

感染経路は、8割以上が外部公開資産

外部公開資産をどう把握する?ASMによる可視化と管理

2.経産省「ASMガイダンス」から紐解く、アタックサーフェス管理の基本

「Attack Surface(アタックサーフェス)」とは?

ASMの定義

ASMのプロセス

ASMと脆弱性診断の違い

3.経産省「ASM導入ガイダンス」から紐解く、ソリューション選定のコツ

ASMツールやASMサービスの活用について

ASMツールとは

ASMツール活用に必要なスキル

ASMサービスとは

ASMサービスの特徴

図でわかる!ASMツール/サービスの違いと選び方

4.経産省「ASM導入ガイダンス」だけでは不十分?リスク対応のポイント

5.まとめ:経産省「ASM導入ガイダンス」で問われる、"自社は大丈夫"の思い込み

1.経産省「ASM導入ガイダンス」公表の背景とは?狙われる外部公開資産

経済産業省(以下、経産省)がASM導入ガイダンスを公表した背景には、企業におけるセキュリティインシデントの急増があります。特に被害が大きいのがランサムウェアによるセキュリティインシデントです。

ランサムウェア被害の増加は、侵入経路が変化したため

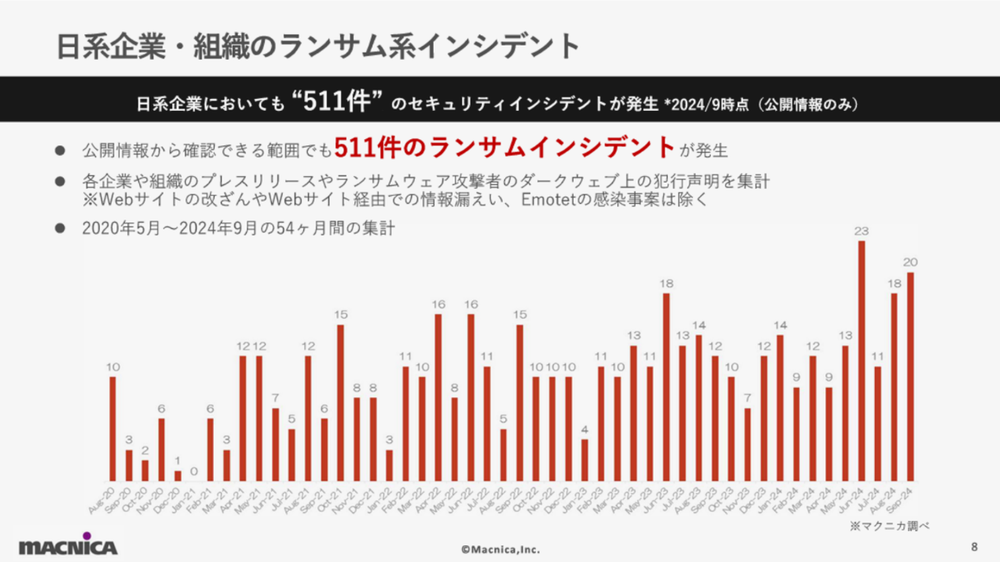

日系企業のランサムウェアによるセキュリティインシデントは、弊社の独自調査によると2020年5月から2024年9月の間に511件発生しています。この数字はあくまで公開情報のみを集計した数字であり、実際の被害数はより多いことが想定されます。

図:日系企業のランサムウェア被害

※2024年9月末マクニカ独自調査

※2020年5月~2024年9月 合計:511件

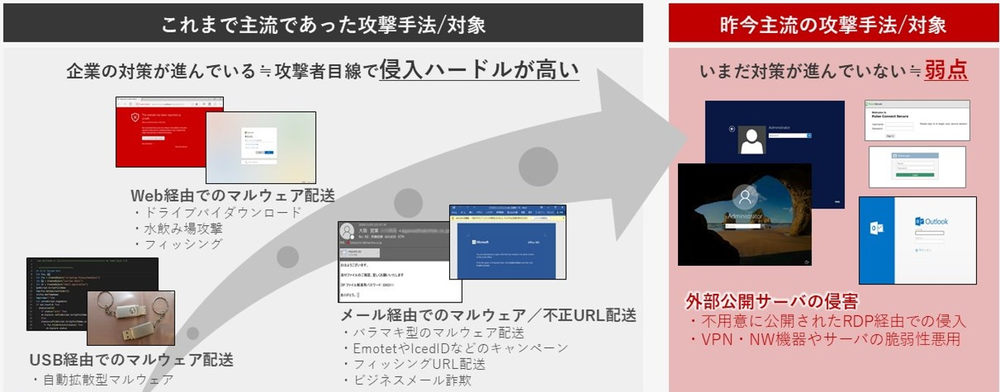

昨今、ランサムウェアによるセキュリティインシデントが増加している最も大きな要因は、攻撃者の侵入経路が変化したことにあります。従来、侵入経路として主流であったUSB、Web、メールから、外部公開資産を悪用した侵入の割合が増えてきており、その理由は攻撃者が侵入しやすいことにあると考えられます。

図:攻撃手法の変化

感染経路は、8割以上が外部公開資産

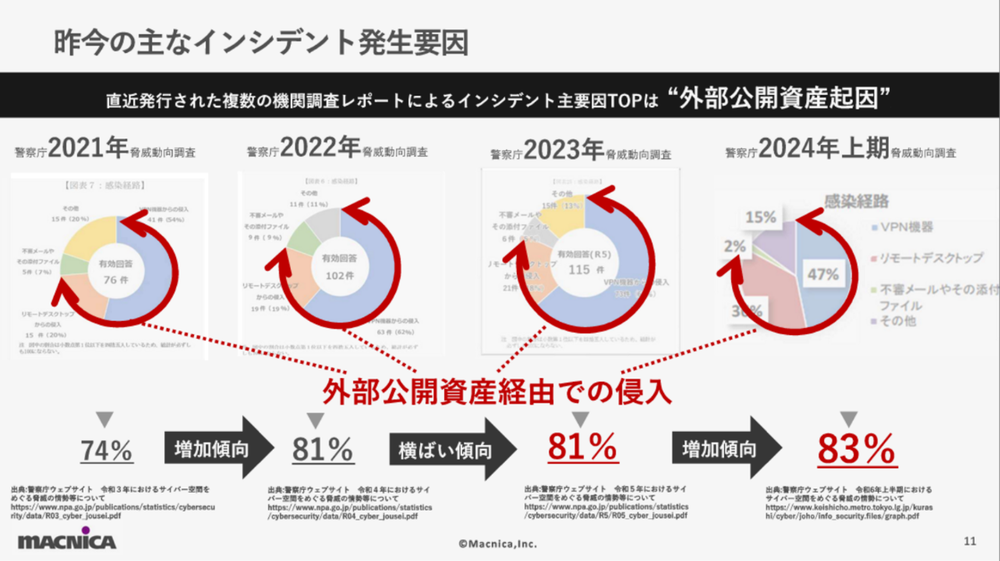

警察庁の統計によると、2024年に国内で発生したランサムウェアインシデントの感染経路として、47%がVPN機器、36%がリモートデスクトップからの侵入であり、外部公開資産の割合は83%に上っています(※2)。外部公開資産を経由した侵入の割合は、近年、増加傾向にあります。

図:ランサムウェアの感染経路の推移(警察庁「サイバー空間をめぐる脅威の情勢等について(令和3年~令和6年上半期)」より、加工して作成)

外部公開資産をどう把握する?ASMによる可視化と管理

ランサムウェア被害の増加や攻撃者の変化を踏まえ、各企業はどのように外部公開資産を把握し、対策を実施すれば良いのでしょうか?

その方法として注目を集めているのが、攻撃者の侵入口となりうる外部(インターネット)に面している自社資産を把握し、管理していくASM(Attack Surface Management)です。

2. 経産省「ASMガイダンス」から紐解く、アタックサーフェス管理の基本

ここからは、2023年5月29日に経産省から公表された「ASM導入ガイダンス」の要点を解説しつつ、各企業が取り組むべきASMのあり方を提示していきます。

図:経産省「ASM導入ガイダンス」(経産省「ASM導入ガイダンス」より、加工して作成)

「Attack Surface(アタックサーフェス)」とは?

攻撃者の侵入口となりうるVPN機器やリモートデスクトップなど、外部(インターネット)に面している脆弱な外部サーバーやネットワーク機器を「攻撃対象面」=「Attack Surface(アタックサーフェス)」と呼びます。

ASMの定義

ガイダンスにおいてASMは「組織の外部(インターネット)からアクセス可能な IT 資産を、発⾒し、それらに存在する脆弱性などのリスクを、継続的に検出・評価する、⼀連のプロセス」と表現されています。ここで重要なポイントは、ASMはスポットの実施で終わるものではなく、継続的に実施していく必要があるということです。

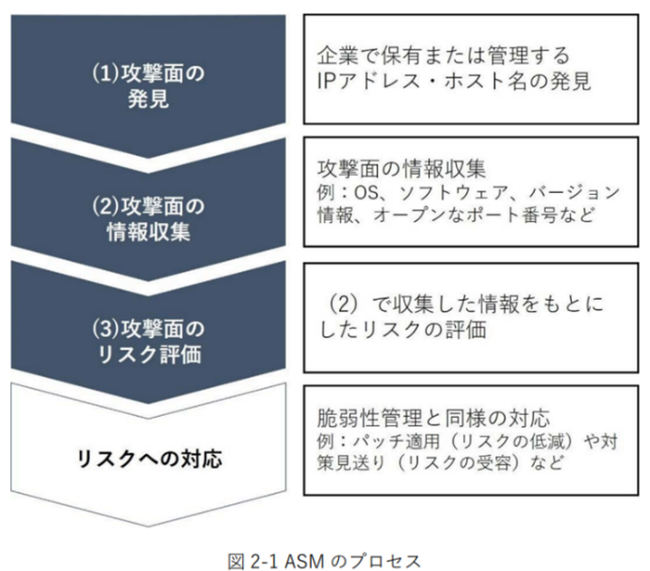

ASMのプロセス

継続的に実施が必要となるASMのプロセスは、「攻撃面の発見」、「攻撃面の情報収集」、「攻撃面のリスク評価」の3つであり、その後「リスクへの対応」へと繋がります。パッチ適用や対策見送りなどの「リスクへの対応」は、ガイダンス内では意図的にASMのプロセスに含まないと記載がありますが、リスク低減のためには必ず必要となる項目です。

企業の保有する外部公開資産は日々変化し、また資産の脆弱性情報も日々公表されるため、前述した通り、ASMのプロセスは継続することが非常に重要です。

図:ASMのプロセス(経産省「ASM導入ガイダンス」より引用)

ASMと脆弱性診断の違い

ガイダンスにおいても、「ASMと脆弱性診断は、異なるものであり、目的に応じて、使い分けや併記を検討すべき」と記載がある通り、ASMと脆弱性診断は明確に違うものです。

違いを端的に示すと、以下の通りです。

- 脆弱性診断:把握済みの資産(既知の資産)に対して脆弱性の有無や特定を行う

- ASM:未把握の資産(未知の資産)も含め、網羅的に外部公開資産を発見し、外部から把握できる範囲で脆弱性の有無や特定を行う

脆弱性診断のほうが、より細やかに脆弱性の有無や特定が可能となりますが、未把握の資産は診断対象外となるため、定期的に脆弱性診断を実施している企業でもASMの取り組みは必要です。

3. 経産省「ASM導入ガイダンス」から紐解く、ソリューション選定のコツ

続いて、ASMソリューションの選定について、ガイダンスでどのように書かれているのか解説します。

ASMツールやASMサービスの活用について

ASMの取り組みを実施するにあたり、ガイダンスでは「専⽤のツールやサービスを活⽤して実施することが⼀般的であり、実際、インターネット上では、このような情報の調査のための通信も相当数観測されている」と記載があります。

海外拠点や子会社、グループ会社、M&A先の企業など、把握すべきIT資産は、複数の拠点や会社に点在しています。そのため、自社のみで資産を正確かつ網羅的に把握し、適切な対処を実施することは難しく、多くの企業にとってはツールやサービスを活⽤していくことが有効です。

ASMのソリューションは大きくツールとサービスに分けられますが、それぞれの特徴を以下に示していきます。

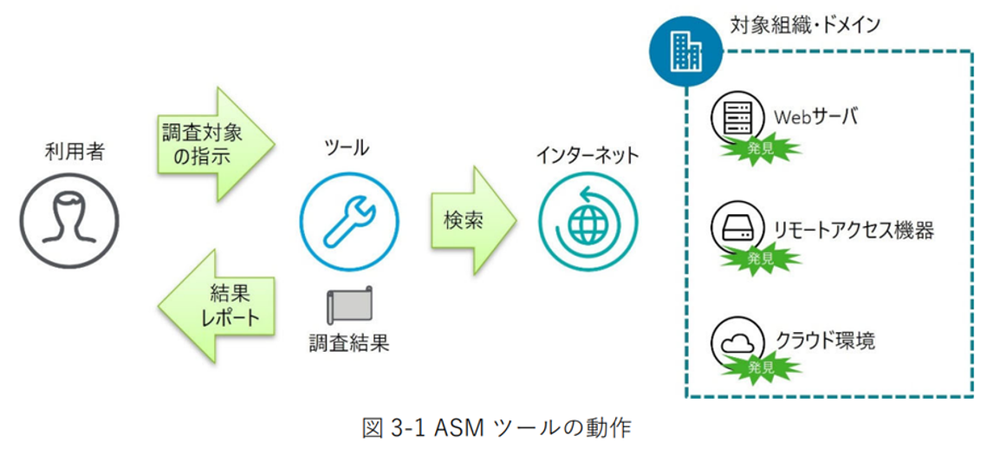

ASMツールとは

ASM ツールは、検索した攻撃⾯の情報やそれらの情報をもとに算出したリスク評価の情報を可視化するソリューションです。

図:ASMツールの動作(経産省「ASM導入ガイダンス」より引用)

ASMツール活用に必要なスキル

ASMツールは便利かつ、多くの機能が実装されていますが、使いこなしていくには相応のスキルとリソースが必要です。ツールを利用する上で注意すべき代表的な事項を、ガイダンスの内容を元に以下にまとめます。

<注意すべき事項>

① 不正確な情報の検知

(ア) 自社と関係ない情報の発見

(イ) 実態に即していない脆弱性情報の通知

② 対象となる企業への影響

③ 脆弱性評価の方法

④ リスク評価指標の活用方法

⑤ 検索エンジン型の更新頻度

特に注意が必要となる事項は、「不正確な情報の検知」です。具体的には、調査結果として膨大に発見される外部公開資産や脆弱性情報の中から、自社に関連する資産はどれか、優先して対応すべき脆弱性は何か、を精査し判断する必要があります。

重要な箇所であるため、「不正確な情報の検知」を自社で精査する際の、弊社が考える具体的な運用フローを記載します。

<想定されるツール運用のフロー>

① ツールで検索

② 発見された資産の精査

*発見される大量のドメインやIPアドレスが、自社もしくは子会社などと関係している資産か、1つ1つ手作業で確認が必要です。

③ 通知された脆弱性情報の精査

*各ドメインやIPアドレスに紐づく、膨大なリスク情報の中には、実被害には繋がらない理論上のリスクや、誤情報が多く含まれる場合があります。そのため、ツールの通知ロジックを理解し、自社のセキュリティ知見を活用しながら、優先的に対処が必要な情報を取捨選択する必要があります。

④ 各リスクへの対応

ツールは、膨大な情報を正確に見極めるスキルやリソースがある企業にとっては有効な手段です。一方で、導入前には想定される運用フローをしっかりと理解し、自社の実態に即しているか見極めることが重要となります。

ASMサービスとは

ガイダンスの原文には、ASMサービスは「⾃社内に ASM ツールを扱うスキルを有する⼈材的余裕や、導⼊を検討する時間的余裕がない場合でも ASM を実施することが可能である」と記載があります。外部の事業者が契約内容に基づいて、ASMの取り組みをサポートするもので、提供サービスは主に2つのパターンに分かれます。

① 攻撃面のリスク評価を行い、調査結果のレポートと専門家による詳細な解説を提供するもの

② ASMツールの運用を代行するもの

ASMサービスの特徴

ツール運用におけるスキルやリソースに余裕がない企業、もしくはツールを導入したものの運用が回らないなどの課題がある企業では、自社での情報精査が原則不要となるサービスを活用することが有用です。

また、ASMサービスは専門家による詳細な解説やレポートなど、ツールに備わっていない支援があることも特徴です。

図でわかる!ASMツール/サービスの違いと選び方

ASMの各プロセスで、必要なスキルや注意事項という観点で、ASMツールとサービスの比較をまとめた図が以下です。

図:ASMツールとASMサービスの比較

結論、ASMソリューションは、上記のような注意事項や特徴を加味し、自社の状況や目的に応じて選ぶことが重要です。

4.経産省「ASM導入ガイダンス」だけでは不十分?リスク対応のポイント

ソリューションを導入するだけでASMの取り組みが網羅できるかというと、そうではありません。

特にガイダンスでASMのプロセスからは除かれていた「リスクへの対応」については、外部のツールやサービスでの支援は難しく、自社で実施する必要があります。

「リスクへの対応」で具体的に実施すべき代表的な項目を記載しますので、ASMのツールやサービスを導入する前に、予め社内でシミュレーションをしておくことを推奨します。

・対応先の特定:発見された資産を保有している拠点、事業部門、グループ企業の特定

・対応方針の検討:対応先に資産の利用有無や重要度を確認し、対応方針を検討

・対応方法の確定:対応方法(バージョンアップやポート閉塞 等)の確定

・対応の実施:対応先の担当者に働きかけ対応を実施

・対応完了の確認:対応が完了しているかどうかの確認

ASMの対策を実現するには、適切なツールやサービスを導入するとともに、自社でリスク対応の運用を行う必要があるのです。

各拠点やグループ企業とのやり取りは、地道で大変な取り組みです。

しかし、外部公開資産を悪用したインシデント被害を防ぐためには、このような地道な取り組みを、少しずつでも実施していくことが必要です。

5. まとめ:経産省「ASM導入ガイダンス」で問われる、"自社は大丈夫"の思い込み

経済産業省は2023年5月、「ASM導入ガイダンス」を公表しました。ASMの導入を検討している企業に向けて、ASMの基本的な考え方や留意点、取り組み事例などがまとめられています。

近年のランサムウェアインシデントは、80%以上が、外部公開資産を経由する手口で行われています。組織の外部(インターネット)からアクセス可能な IT 資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価するASMは、すべての企業が取り組むべきセキュリティ対策です。

しかし、ランサムウェアインシデントは日々増加を続け、まだまだ未把握の外部公開資産への対策が進んでいない企業が多いというのが現状です。その背景の一つとして、「自社は外部公開資産を網羅的に把握できているはずだ」と誤った認識を持っているケースがあります。ただ残念ながら、そのような企業でも、実際に調査をすると未把握の資産が見つかることが多いこともまた事実です。

本記事を通じて、自社は外部公開資産の把握や対策が出来ているのか?今一度振り返っていただければ幸いです。また、1つの管理不十分な未把握資産からインシデントに繋がることがあるという事実を理解し、ASMソリューション選定の際の手助けとなれば幸いです。

こちらもおすすめ

ASM(Attack Surface Management)とは?概要や必要性、ソリューション選定のポイントを紹介

アタックサーフェスとは?サイバー攻撃に狙われるリスクとASMの重要性

ASM入門:IT資産のセキュリティを強化する「アタックサーフェスマネジメント」とは?

ASMツール&サービスの選び方とは?比較・選定のカギを握る3つのポイント

ASMはセキュリティ対策になぜ必要?外部公開資産のリスク管理のポイント

ASMと脆弱性診断、レイティングプラットフォームの違いとは?比較で解説

ASM導入事例3選|外部公開資産のセキュリティ対策のポイントとは?

弊社では「外部公開資産における、日系企業のセキュリティインシデントを一件でも減らす」というビジョンのもと、2021年から独自の知見を活用したASMサービスの提供を開始し、すでに数十社のお客様にサービスを提供しています。

▼Macnica Attack Surface Management

https://www.macnica.co.jp/business/security/manufacturers/macnicaasm/asm.html

<Macnica Attack Surface Managementの特徴>

・弊社セキュリティ研究センターのエキスパートが、手動で精度の高い調査を実施

・本社や子会社、海外の関連会社まで、自社関連の外部公開資産を網羅的に発見し報告

・最新の脅威動向に則した、実態に即したリスクと対処の優先度付けしてご報告

参考

(※1)経済産業省 商務情報政策局 サイバーセキュリティ課「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」(経済産業省)

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html ,

https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf , (参照2025-06-03)

(※2)警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf , (参照2025-07-04)