OTセキュリティ脆弱性対策の核心 ~頓挫する理由と成功する手法~

-

│

はじめに

OT(Operational Technology/運用・制御技術)セキュリティでは脆弱性対策の難易度が高く、ITと同じ方法を適用しようとして頓挫するケースが多く見られます。本ブログでは、この課題を乗り越えてOTをサイバー攻撃から守るため、以下3つのテーマについて解説します。

目次

- 頓挫しがちなOT脆弱性対策は、なぜ難しいのか

- 脆弱性管理の目的は、「全て塞ぐ」ではなく「リスクを最小化」

- OTに合わせた脆弱性対策、2つの必勝法

頓挫しがちなOT脆弱性対策は、なぜ難しいのか

「自動パッチ配布・自動更新による最新化ができない」――これからOT対策を始める方にとっては驚きかもしれません。

OTでは、ソフトウェア更新に伴う可用性への影響懸念や、パッチが存在しない古いWindows環境など、「パッチを充てられない/充てたくない」という制約があります。ITシステムと比べ、OT機器は種類が多様で、稼働中に停止できない装置も多く、操業を支えるシステムとしての安定稼働や安全性などSEQCD*を優先するため、パッチ適用の副作用には非常に慎重です。加えて、OTの運用管理は事業部門が主導し、IT部門が中心となって迅速に判断できる環境とは異なります。そのため、対策には多くの判断と時間が必要となり、「難しい課題」となります。

結果として、OTにおいてパッチで「全てを塞ぐ」ことはほぼ不可能です。それでもITと同様のアプローチ:アセットの洗い出し、脆弱性情報との突合、優先度付け、順次封じ込めを試みると、どこかの段階で行き詰まります。資産の把握、脆弱性の突合、対象の特定、封じ込め、そして対策の解がないケースなど、いわば「できないことをやろうとするアプローチ」になってしまいがちです。

*SEQCD: S(安全)、E(環境)、Q(品質)、C(コスト)、D(供給)を担保する

サイバー攻撃からOTを守るため、増え続ける脆弱性とどう向き合うのか

以前のブログから重要な一節を再掲載します:

「攻撃は待ってくれない」

サイバー攻撃は、私たちの準備が整うのを待ってはくれません。

完全な資産可視化や理想的なセキュリティ体制の"完成"を待っていたら、その隙を突かれるのが現実です。

特に、前回のブログでご紹介した国家支援型の脅威アクターのOT環境に対する執念と攻撃力は年々強くなっています。

だからこそ重要なのは、「すべてが見えてから」ではなく、今ある情報とリスクに基づいて動き始めること。

完璧ではなくても、"今できる最善の対応"が、最も現実的な防御となります。

<参考:関連ブログはこちら>

「OTセキュリティ=資産可視化」で大丈夫?SANS 5CCに学ぶ効果的なOTセキュリティ戦略

工場・プラントは誰に狙われているのか?OT脅威グループの最新事例と攻撃手法【OT対策前編】

脆弱性管理の目的は、「全て塞ぐ」ではなく「リスクを最小化」

ITの脆弱性対策においても近年、「全て塞ぐ」という発想は否定されつつあります。公開脆弱性(CVE)のうち実際に悪用されるのは全体の1%前後にすぎず(*1, *2)、すべてを塞ごうとするのは効率的ではありません。

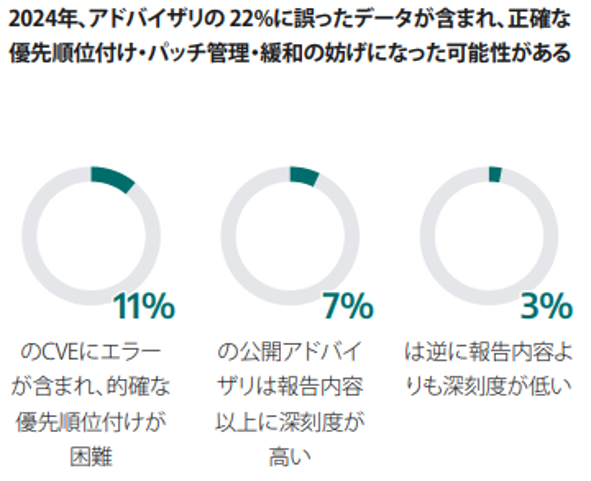

さらに、CVSSには注意が必要です。従来から指摘されている通り、CVSSスコアの高さと悪用の有無には相関がなく(*3)、スコアの高いものから順に対策してもサイバーリスクは減りません。これはOTでも同じです。

加えて、OTではCVSSが不十分となる理由がもう一つあります。CVSSは産業システムを前提にしておらず、ICS特有のリスク評価に必要な文脈情報が不足しているのです。

【不足情報①】脆弱性が実際の制御プロセスに影響するか

【不足情報②】対策によって機器が運用不能になるリスクがあるか

OTに適した対策を行うには、こうした文脈を加味したCVEの再評価が欠かせません。

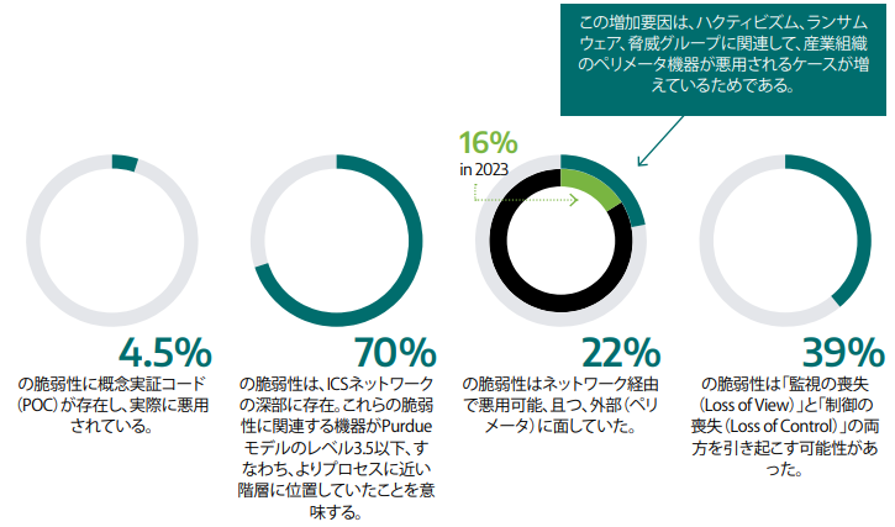

Dragos社が2024年に行った調査結果は、脆弱性を悪用する攻撃コードの有無、ICSへの影響、CVE活用に関する重要な示唆を与えます。

<参考:詳細なレポートはこちら>

【2025年版】OTサイバーセキュリティレポート~地政学的緊張の中で進化する脅威と有効な防衛アプローチ~

OTに合わせた脆弱性対策、2つの必勝法

OTを保護するには、サイバー攻撃に使われる脆弱性を的確に発見し、順位付け、パッチ以外の対策方法を含む対策オプションを出せるかどうかがカギです。

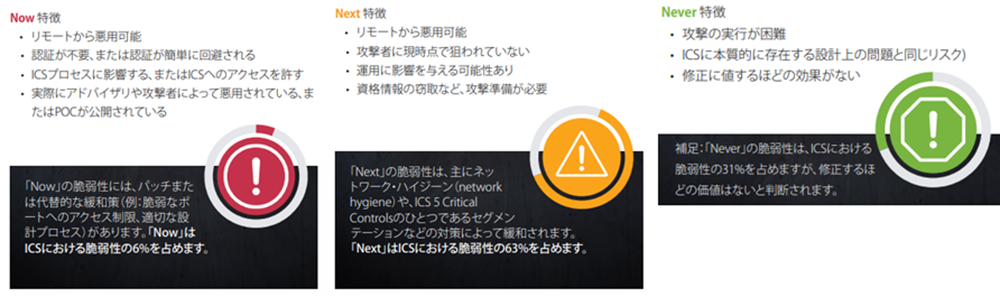

1: 「攻撃される脆弱性」を識別する ― Now-Next-Never

米国CERT/CCが提唱するフレームワーク「Now-Next-Never」をOT向けに発展させた手法をDragosは開発しました。リスクの高い脆弱性を正確に見極め、優先的に対策することでサイバーリスクを最小化します。SANS 5CCやNIST CSFとも親和性が高く、体系的かつ説明性の高い対策が可能です。まずNowを対策し、Neverは一旦保留します。

2: パッチがなくても攻撃を防ぐ「代替緩和」

Nowに分類される脆弱性には必ず、それを悪用する攻撃手法があります(攻撃手法がなければNextかNever)。この攻撃手法が成立しないようにすれば、脆弱性は無効化できます。攻撃のTTP(戦術・技法・手順)やツール分析から得た情報を活用し、通信制御・アクセス制限・アカウントポリシー変更など攻撃経路で対策を実施します。これはパッチ適用に比べ、短時間で意思決定・実行が可能で、パッチが存在しない場合にも有効です。もちろんパッチがある場合は適用も選択肢に含めます。

まとめ

今回は、OT環境における効果的な脆弱性対策を、2つの必勝法として紹介しました。これらは戦略・戦術であり、SANS 5CCやNIST CSFと組み合わせて使えるフレームワークです。OTではIT以上に精度の高い対策が求められ、脆弱性、CVE、攻撃手法に関する深い知見が必要です。幸い、こうした情報は専門的によって調査され、ツール化されています(*5, *6)。ぜひOT専用ツールを活用し、皆さまの時間を自社対策の検討と推進に充ててください。

下記の「OTサイバーセキュリティレポート」でさらに詳しく学べます。対策ツールについてはお気軽にお問い合わせください。

関連情報

▼【2025年版】OTサイバーセキュリティレポート~地政学的緊張の中で進化する脅威と有効な防衛アプローチ~![]()

▼動画の視聴はこちら

出典:

*1「2024 Trends in Vulnerability Exploitation」, VulnCheck, 2025,

https://www.vulncheck.com/blog/2024-exploitation-trends

*2「Patch management needs a revolution, part 2: The flood of vulnerabilities」,Red Hat, 2024, https://www.redhat.com/ja/blog/patch-management-needs-a-revolution-part-2

*3「Comparing vulnerability severity and exploits using case-control studies」, Luca / Fabio, 2013, https://disi.unitn.it/~allodi/tissec-14-provisional.pdf

*4「ICS Security Patching: Never, Next, Now」, Art Manion (CERT/CC), 2019,

https://dale-peterson.com/2019/02/14/ics-security-patching-never-next-now/

*5「Product : OT Vulnerability Management」, Dragos,

https://www.dragos.com/cybersecurity-platform/ot-vulnerability-management/

*6「DeviceTotal: Leading the Way in Risk Mitigation and Management for OT, IoT, and Network Devices」, DeviceTotal,

https://devicetotal.com/devicetotal-leading-the-way-in-risk-mitigation-and-management-for-ot-iot-and-network-devices/