リモートワークを安全に実施するために パート2:異常なVPNアクセスの検知とVPNサービスを安全にするためのベストプラクティス

-

│

従業員が在宅勤務する場合、VPNサーバーはいっそう重要なものとなります。安全でアジャイル(俊敏)な組織を維持していくため、企業のITセキュリティチームは、VPNのセキュリティと可用性に注力する必要があります。この記事では、VPNサービスがいかに脆弱でありうるかを見ていくとともに、異常なVPNアクセスを検知するための手法について説明します。企業はまた、VPNサービスを保護する予防的手段としてのベストプラクティスを導入することができます。

在宅での仕事をどのように保護するかについての追加情報については、5部から成るシリーズのひとつ目の記事「更新を装ったフィッシング詐欺の検知」をご参照ください。その記事では、脅威アクターが、どのようにパンデミックを利用して新たな攻撃を仕掛けるのかを説明しています。

VPNは重要なセキュリティツール

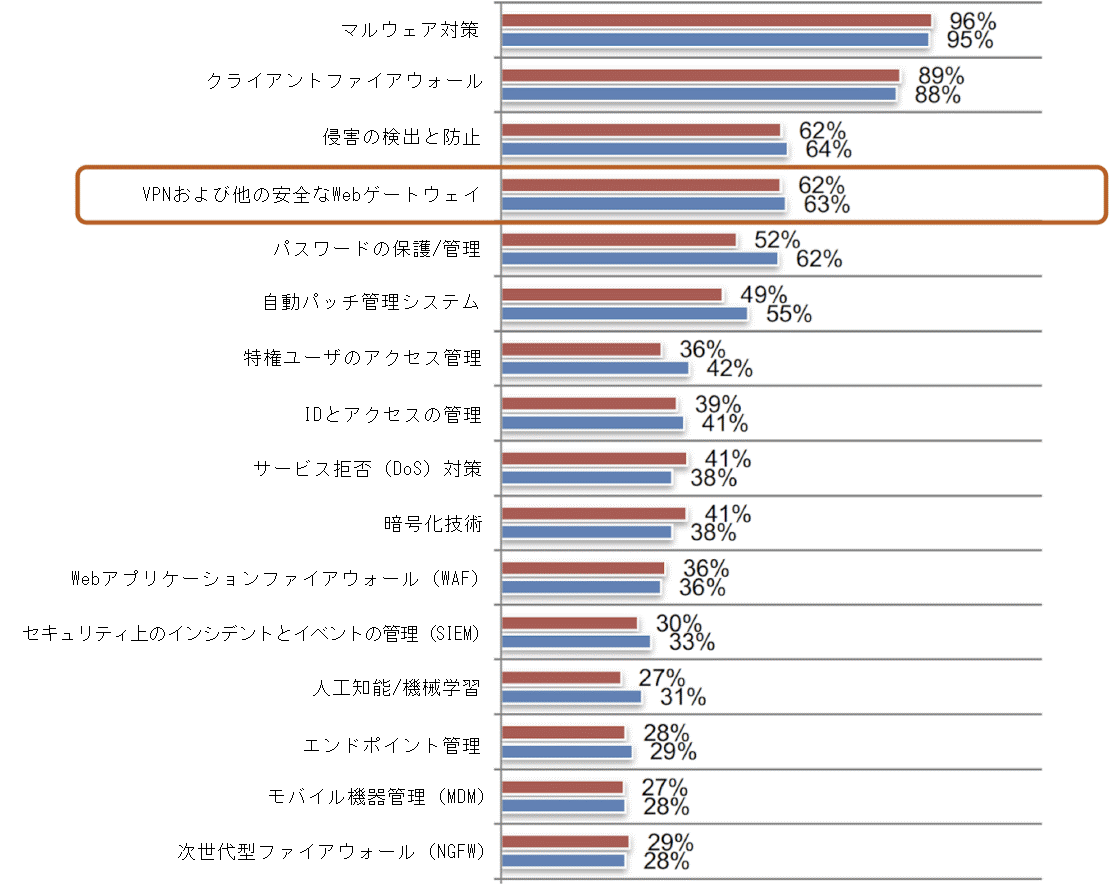

Ponemon 2018 State of Cybersecurity Studyによれば、VPNは最も重要なセキュリティ技術のひとつです(図1参照)。企業は、組織内のリソースとデータにアクセスする全従業員が、安全にアクセスできるようにするための事実上の手法がVPNであると考えます。VPN製品に、高度な暗号化技術SSL(セキュアソケットレイヤー)とTLS(トランスポート層セキュリティ)が導入されたことによって、大企業はVPN技術を採用しやすくなり、組織はプライバシーとセキュリティを備え、従業員は円滑なリモートワークが可能になります。

図1:VPNが企業にとって重要なセキュリティ技術のひとつであることを示しています。

画像ソース:Ponemon 2018 State of Cybersecurity Study

ただしVPNには脆弱性がある

VPNには脆弱性があります。例えば、CVEデータベースにおける脆弱性の例を挙げましょう。

VPNのこれらの抜け穴は、攻撃者が認証クレデンシャルなど社内の機密データを取得することを可能にします。攻撃者は、盗み出したクレデンシャルを使ってVPNへ接続し、構成設定を変更したり社内の他のリソースへ接続したりすることができます。VPNへの不正な接続は、悪用に必要な権限を攻撃者に与えることにもなります。VPN攻撃例としては、昨年後半に大手航空宇宙会社エアバスが、航空関係サプライヤーの利用するVPNを狙って会社の機密データを盗難するハッカーの攻撃にあいました。

ITセキュリティチームがVPNツールを安全にするための課題

従業員数と組織のITセキュリティチームの大きさにもよりますが、ITチームには直面する多くの課題があり、組織は導入済みのVPNセキュリティポリシーと管理を見直す必要がでてきます。セキュリティチームには、セキュリティ管理を順守するという非常に大きな困難を前に、以下のような多くの課題に直面しています:

1.盗まれたクレデンシャルの特定:VPNのほとんどは従来型のユーザ名とパスワードの組み合わせを求めますが、それらは推測が容易であったり、盗難されるおそれもあります。実際、Verizon 2019 Data Breach Investigations Report(Verizonデータセキュリティ侵害調査レポート2019年版、p.10)によれば、データ侵害における最も多い攻撃手段は、盗まれたクレデンシャルによるものです。セキュリティを強化するためにITチームは、SSOやMFAなどの認証ツールの再評価に非常に厳しい期限を設け、組織全体にわたりそれを展開したりより厳しい認証ポリシーを強化することもあります。

2.VPN容量の対応:従業員の100%がリモートで働いている場合、さらにスタッフ数を増やすとなるとVPN容量の増強は高くつくことになりかねません。これには、ユーザライセンス数の追加を計画したり機器の追加購入をしたりすることが必要になるかもしれないからです。

3.異常なユーザアクセスの追跡セキュリティチームは、企業の重要なリソースへの異常なユーザアクセスを追跡するためのルールをすべて確実に整えなければなりません。従業員のほとんどがリモートで働いている場合、企業はユーザアクセスを認証するためにセキュリティ管理をさらに強化する必要があるかもしれません。

4.従業員の機器へのパッチの適用:多くの大企業は、社内の機器に必要なパッチをインストールするために従業員にローカルネットワーク上かVPNに入ることを求めることがあります。もしリモート勤務の従業員がVPNに定期的に接続していない場合、その機器は何か月とまではいかなくても何週間もパッチが適用されないままになる可能性があります。ITセキュリティチームは、わざわざ時間を割いてそのような従業員を追跡し連絡をとった上で、彼らの機器を最新のOS/アプリケーションパッチリリースにアップグレードするか、ソフトウェアベンダーのインターネットリソースから直接、自動的にパッチを更新できるように機器を設定するかしなければならないかもしれません。

VPNアクセスにおける異常パターンをどのようにして行動分析によって検知できるか

セキュリティチームが、データの機密性とセキュリティ管理を徹底するためのベストプラクティスに従っている場合でも、それがデータ保護には十分でないことがしばしばあります。行動分析技術によって、不正使用を表す異常なVPNアクティビティを検知し、データの損失、破壊活動その他、ビジネスへの有害な影響を最小化したり防いだりするための効果的な対応をすることができます。行動分析は、通常とは異なる多くの状況を特定するために役立ちます。VPNの異常なアクティビティを示す状況には以下のようなものがあります。

- ユーザからの異常なVPN接続

- VPNの異常なセッション時間

- 未知のデバイスからの初めてのVPN接続

- 匿名のプロキシからのVPN接続

- VPNセッション中の異常な量のデータのアップロード

- 会社 関連データファイルへのアクセスの増加

- ユーザのための新しいデバイスからのMFA

- VPNアクセス後の物理的なバッジアクセス

- VPNログインの何回もの失敗

- 無効になったアカウントからのVPNアクセス

- 無許可の場所からの送信元IP

- 悪意のあるVPNソースIP

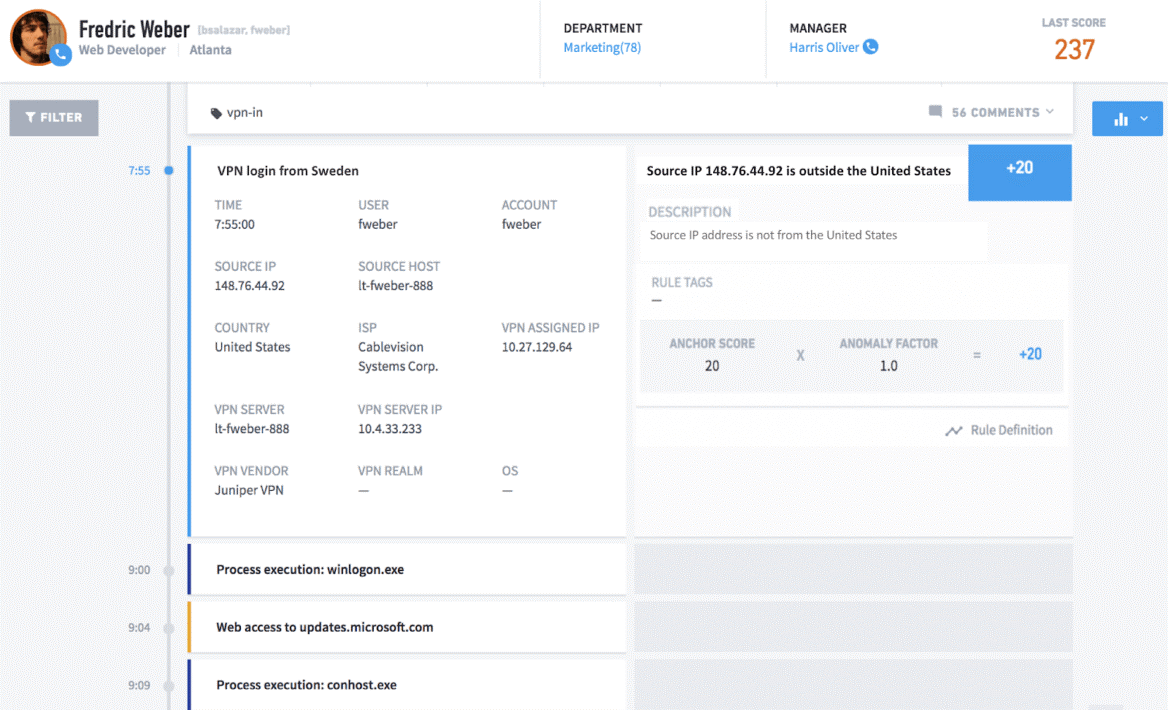

例えば下の図2はFrederic Weberというユーザのタイムラインを示していますが、解析したVPNログデータと特定の場所からのVPNログインの概要を示した下にそれをFredericの他のアクティビティとつなぎ合わせています。行動分析で、WeberのスウェーデンからのVPNログインを彼の通常の場所以外からの異常行動として検知することができます。

図2:このユーザのタイムラインは、Fredric Weberというユーザの通常の場所以外からのVPNアクセスを示しています

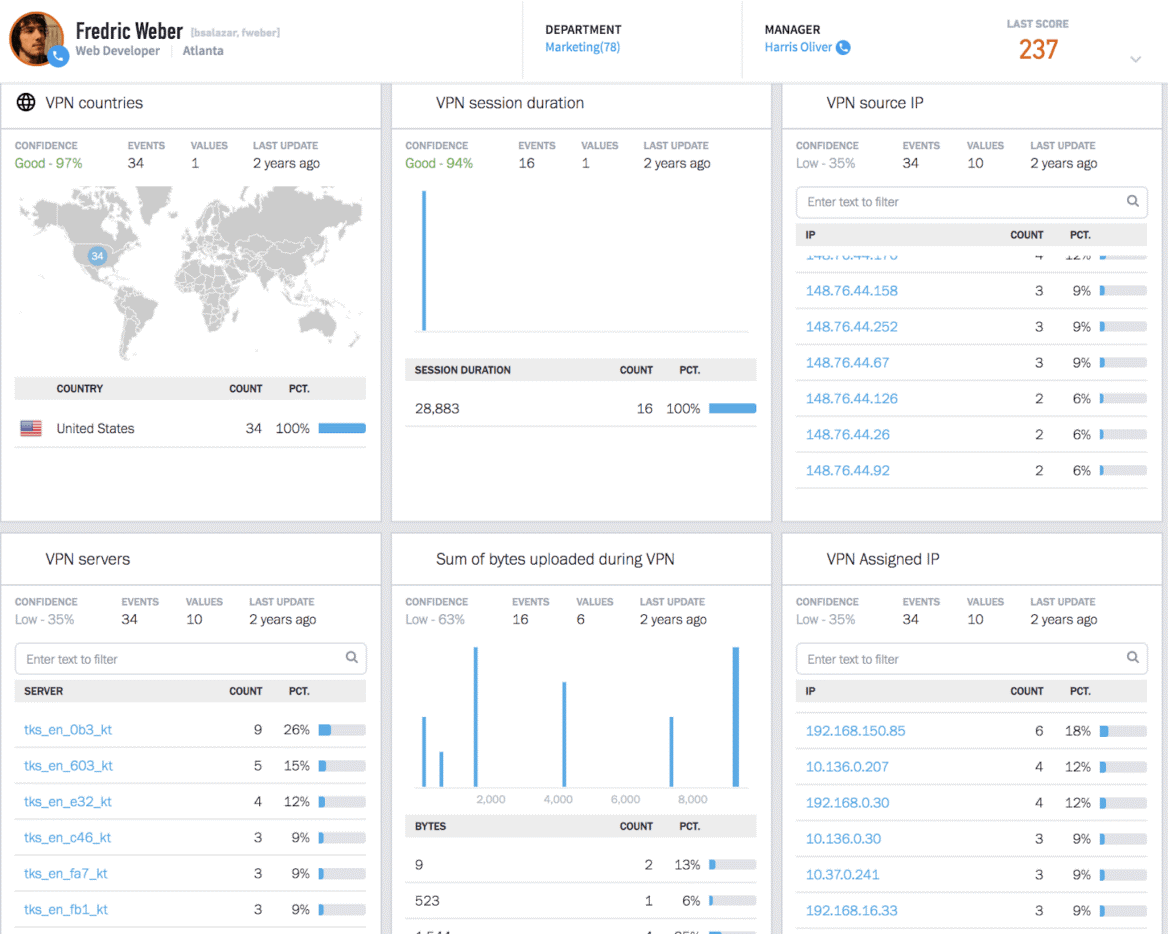

行動分析の利点は、通常のアクティビティの基準(ベースライン)を作成し、その通常のアクティビティから逸脱する、セキュリティ侵害を示すようなアクティビティ自動的に検出できることです。組織の規模が中小企業であれ何万人もの従業員を抱える規模であれ、行動分析はVPNアクセス、エンドポイント、Webアクセス、ファイアウォールなど何百万ものログをつなぎ合わせて、組織内のひとりひとりのユーザの行動とすべての機器をモデリングすることできます。例えば図3は、特定のユーザの行動モデル例(VPNソースIP、VPNセッション時間、VPNログインをした国、基準化されたその他のアクティビティなど)を示しており、アナリストは、通常の行動から逸脱するなんらかの異常を容易に検出できます。

図3:機械学習モデル例が示す、ユーザのVPNアクティビティに関する通常基準でのユーザ行動

VPNサービスを安全にするためのベストプラクティス

組織の従業員にリモートワークをさせることは、組織の環境をさらに安全なものにするベストプラクティスを検証する機会となります。これによって組織は、ITセキュリティチームが再評価したり増強したりする必要のある既存あるいは新たなセキュリティツールについて見直しをすることになるでしょう。

認証方法の強化

強固な認証方法がないと、組織は、機密データへのハッカーの無許可アクセスを可能にしてしまうリスクに自らをさらすことになります。組織では、いろいろなアプリケーションにアクセスするためのシングルサインオン(SSO)の強化に加え、多要素認証(MFA)オプションを評価すべきです。SSOとMFAはすべての環境に対して確実な認証を行い、ユーザがどこへ行こうともそのIDとデータへのアクセスを保護します。これは、VPNを利用してクラウドを拡大している組織にとって極めて直接的に関係します。

すべてのエントリーポイントを再評価する

VPNに加えて、組織はWebアプリケーションからメール、クラウドにいたるまでネットワークのすべてのエントリーポイントを評価し、流出したユーザ名とパスワードで攻撃者が組織の環境にアクセスできる手段があるかどうかを調べます。会社のネットワーク以外からのアクセスを許可してしまうようなものはすべて、多要素認証によって強化し、組織はアカウント侵害の兆候を監視する必要があります。これには、多要素認証の試みが何度か失敗した後で成功したユーザ名とパスワードの認証を監視することが含まれます。

ルールと脅威ハンティングクエリの見直し

行動分析は、環境変化に自動的に適応しSOCチームが脅威を検知するのを容易にし、セキュリティチームの負担を軽減することができます。しかしSOCチームは、攻撃者の技術を調べるために、SIEMにおける既存のルールと脅威ハンティングクエリの見直しを検討すべきです。高度な脅威はたいてい、アナリストが探しているような事前定義された指標が見つからないからです。ルールと脅威ハンティングクエリは,環境、特権アカウント、ラテラルムーブメント、異常なデータエクスフィルトレーション(データの持ち出し)への異常なアクセスをSOCアナリストが監視するのに役立ちます。

攻撃者が使う技術の多くは、MITRE ATT&CKフレームワークに、その概略が説明されています。例えばT1056 Input Capture and T1133 External Remote Servicesは、VPNセキュリティの欠陥を悪用するものです。それらについてもっと学ぶことによってSOCアナリストは、ルールと脅威ハンティングクエリを調整し、悪用を検知することができます。

リモート無線ネットワークの安全確保

在宅勤務の従業員は、自宅の無線アクセスポイントから、ケーブル接続またはDSLモデムに接続したラップトップを使うことがよくあります。残念ながら、多くの無線ルーターにはセキュリティ設定が施されていません:単に接続されているか電源が入っているだけです。従業員に対して、無線ルーターとコンピューターのWPAまたはWPA2の設定の方法と、自宅のネットワークを安全にしておくことがなぜ重要なのかを教育してください。また、自宅ネットワークに追加したその他の個人の機器へのウィルス対策ソフトを最新のものにしておくよう、従業員に促します。もしも個人の機器が攻撃者の侵害を受けた場合、それが仕事用の機器と同じネットワーク上にあると、会社のネットワークをさらなる危険にさらすことになります。

詳細情報

引き続き当サイトをご覧ください。この記事は、リモートワーカーに関してセキュリティチームが直面するよくある課題を扱った5部から成るシリーズのパートです。数週間後にまた、マルウェア検知、リモートアクセス監視、デバイスポリシーについての記事を投稿します。

パート1:更新を装ったフィッシング詐欺の検知

パート2:異常なVPNアクセスの検知とVPNサービスを安全にするためのベストプラクティス

パート3:生産性向上ツールを装ったマルウェアの検知方法

パート4:UEBAを使った不正ログインとポリシー違反の検知方法

パート5:個人および会社のデバイスの使用に関するベストプラクティス

Pramod Borkar

Exabeam テクニカルマーケティング

----------------------------------------------------------------------------------------