リモートワークを安全に実施するために パート1:更新を装ったフィッシング詐欺の検知

-

│

より多くの組織がリモートで働くようになり、クラウドベースの作業環境でのオンライン会議やオンライン共同作業への移行は、ほとんどのセキュリティ組織にとってラーニングカーブ(学習曲線)となっています。Exabeamがこの変化にどのように対応できるのかという問い合わせが多くの顧客から寄せられます。セキュリティチームがリモートワーカーに関して直面するよくある課題を扱った5部から成るブログシリーズを掲載し、この新しい環境を安全で生産的にする支援を提供していきたいと考えています。フィッシング検知、VPN監視、マルウェア検知、リモートアクセス監視、デバイスポリシーといったテーマを扱っていきます。

攻撃対象領域拡大への対処

この環境規模の変化により、ほとんどの組織の攻撃対象領域が広がっています。また、悪意のある攻撃者が世間のCOVID-19に対する強い関心を利用して攻撃するという新たな機会が生み出されています。この記事では、サイバー犯罪者が金銭取得、競争優位のための悪評やIP窃盗を目的に、どのようにフィッシングなどの標的を絞ったマルウェア活動を構築し、実行を成功させているのかについて見ていきます。

なぜフィッシングなのか

2019 Verizon DBIRによれば、フィッシングは依然としてデータのセキュリティ侵害の背景にある攻撃方法の第1位です。フィッシングは本質的にソーシャルエンジニアリング形式で、脅威の行為者が、被害者に何らかの方法でメールに貼られた悪意あるリンク、または添付ファイルをクリックさせようとします。コンテンツが、パンデミック中の緊急情報のように強制的で本物そっくりなものであるほど、受信者はクリックしてしまう傾向にあります。

フィッシングが入り口となり、マルウェア感染、ネットワークのラテラルムーブメント、アカウントの乗っ取り、ID窃盗などを引き起こすおそれがあります。

絶え間なく続くメール通信や更新の流れに潜んでいる脅威

家族がいる自宅という新しい環境の中での仕事は気が散るかもしれません。さらに、従業員は、大量のメール通信やその他の更新を受け取るため、企業や関連組織の公式のメール通信を装った巧妙なフィッシングメールの被害に遭う最悪の状況が作り出されます。リモートワークが加速する中、子ども達が家にいる状況の中、仕事と家庭生活の両方に注意を払うことになり、このことが、受け取るメール通信に払う注意をさらに減少させ、攻撃の被害に遭うおそれを高めます。

巧妙なフィッシングメールでは、アクションに対する緊急性や要求が非常に明確です。一見まともそうに見えるメールエイリアスや、被害者がよく知っていそうな有名企業や製品によく似たメールエイリアスを使用して、脅威の行為者は大量の情報の中に潜み、パンデミックをテーマにしたこれらのメールを入り口とし、受信者を通して社内ネットワークへ不正侵入するおそれがあります。

誰がフィッシングをしているのか

脅威の行為者は様々な理由で時事的なテーマを巧みに利用します。

- ネーションステートの行為者は、誤情報をばらまき、パンデミックについての最新情報取得の緊急性を利用してパニックを引き起こそうとする

- 脅威の行為者は人々のクレデンシャル、個人情報、または支払いカード情報へ直接アクセスしようとする

- サイバー犯罪者は、増加するインバウンドトラフィックのストリームに紛れ、従業員をターゲットとしたフィッシングを通して企業ネットワークに侵入しようとする

研究者が「Vicious Panda」と呼ぶ最近検出されたフィッシング手口は、高度で持続的な脅威(APT)グループによって展開されました。そのグループは、パンデミックのテーマを使用し、以前は未知だったマルウェアに感染させました。研究者はモンゴルの公的部門をターゲットにした2つの疑わしいリッチテキストフォーマット(RTF)ファイルを検知しました。カスタマイズされた独自のリモートアクセス型トロイの木馬(RAT)が、フィッシングメール開封時に実行されていました。そして、マルウェアはデバイスのスクリーンショットを取得し、ファイルとディレクトリのリストのカタログを作成し、ファイルをダウンロードしていました。

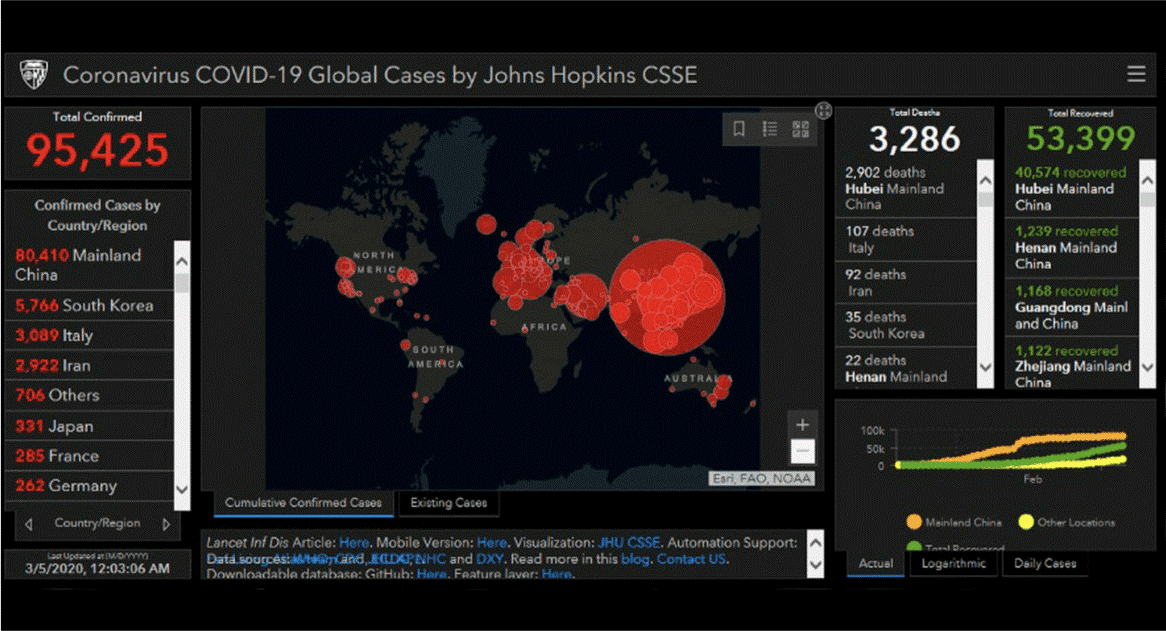

別のケースでは、サイバー攻撃者はCOVID-19の情報を検索する人々を利用して、情報窃盗型マルウェアAZORultの変種に感染させる、武器化したコロナウイルスマップのアプリケーションを作成しました。そのオンラインマップは、ウイルスの発生を様々なサイズの赤い円で表現した世界地図を表します。赤い円のサイズは感染者数に応じており、データソースはジョンズホプキンズ大学のシステム科学工学センターの引用とされています。

ジョンズホプキンズ大学のシステム科学工学センターからの偽データを引用した、武器化したコロナウイルスマップのアプリケーション。画像著作権: SC Magazine

セキュリティチームにとって前例のない課題

完全リモートワークへの急激な移行により、セキュリティリーダーは生産性とセキュリティのバランスを見つけなければなりません。それと同時に、残念ながら、この新しい状況に対応できるルールや防御を手動で構築するには何週間もかかる可能性があります。幸いにも、機械学習や行動分析を使用するようないくつかのセキュリティアプローチは、この新しい作業構造の環境変化に自動的に適応させることができ、セキュリティチームの重い負担を軽減することができます。行動分析のメリットは、組織内のユーザとマシンの通常行動の基準を定義し、セキュリティ侵害のおそれのある通常行動からの逸脱を自動的に検知することができる点にあります。このようなアプローチは、組織のセキュリティ制御がビジネス環境の変化に順応し、この状況がニューノーマルになるのに合わせて自動的に適応することを可能にします。

ルールの書き換えや再構築に関わる手間や、すべてのアクティビティをつなぎ合わせる時間を取り払うことにより、セキュリティ運用チームは、脅威に対処するテクノロジーを再構築する大変な作業を行うのとは対照的に、脅威への対処に集中することができます。

行動分析の動作

分析行動は、以下のようなフィッシングの試みを示しているおそれのある多くの異常状況を特定するのに役立ちます。

- 異常な添付ファイル

- ユーザ、グループ、組織の異常な数の受信および送信メール

- ユーザ、グループ、組織の初回および異常なドメイン

- ユーザ、グループ、組織の異常な量のドメイン

- ユーザ、グループ、組織への異常な国からのメール

- ユーザ、グループ、組織からの異常な国へのメール

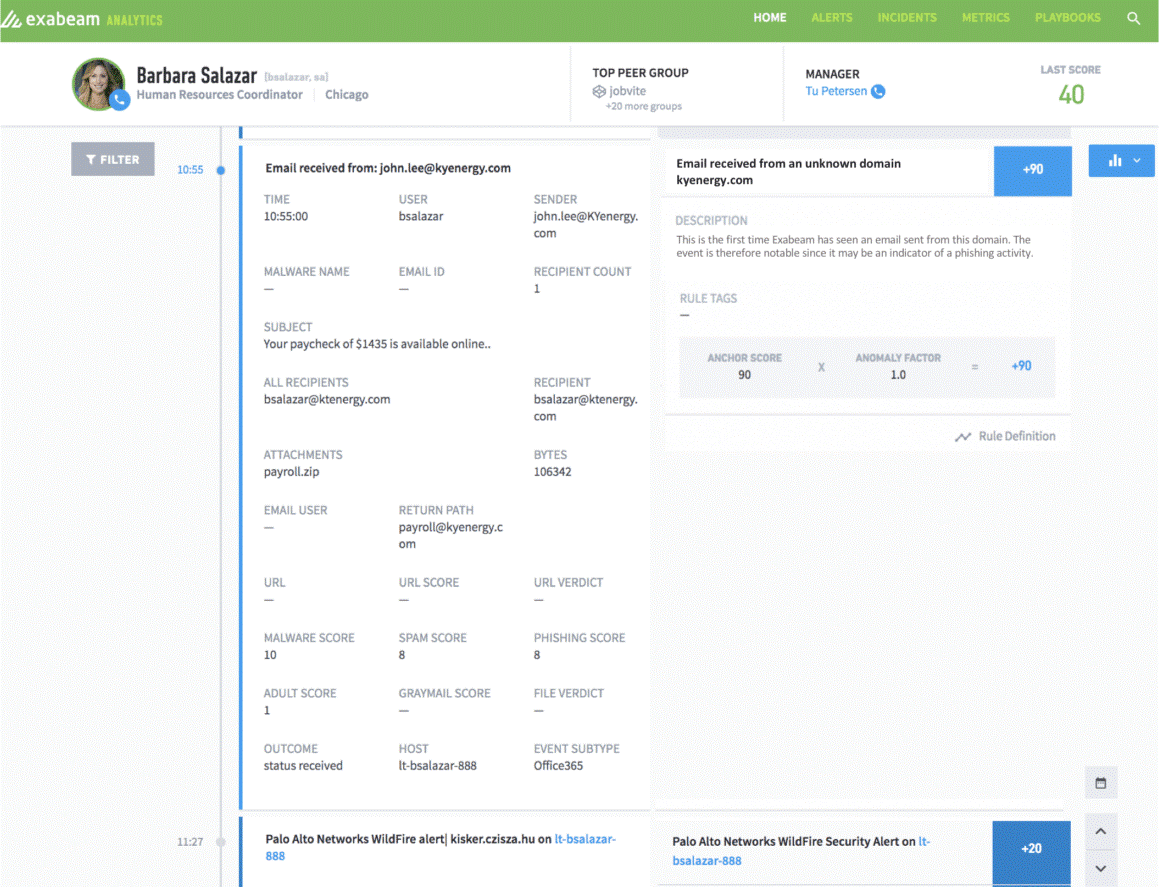

例えば、以下のスクリーンショットはドメインkyenergy.comからの異常なメールアクティビティを示しています。

図1:自動生成されたインシデントタイムラインに示された異常なメールアクティビティ

ステップ1:フィッシングについて従業員を再教育する

行動分析はユーザの行動を監視していることから、最初のステップは、まずにリスクの高い行動を控えるようにするよう従業員を再教育することです。従業員は、COVID-19に関する最新の保健ポリシーおよび新たな移動ポリシーについて非常に多くの更新を受け取っていますが、この新たな状況下でセキュリティに起こりうる危険についても従業員を教育することが重要です。これは、個人および企業の保護を維持する上で重要です。

大量のメール通信を利用して、企業の信頼するビジネスパートナーや公共団体を装ったフィッシングメールが最近増加しています。企業は、更新にこうした詐欺を特定するためのアドバイスを組み込むことを検討する必要があるでしょう。

こうした予防のヒントは従業員にとっては常識であるように思えるかもしれませんが、これらのヒントをパンデミックに関連させて捉え直させることで常に意識させることができ、さらに効果的になります。

- 緊急の対応を要求する自発的なメールを無視する

- 送信者のメールアドレスおよびドメインを確認する

- スペリングおよび文法の誤りがないかよく注意する

- クリックする前にリンクにマウスポインタを置いてリンク先を確認する

- 心当たりがない添付ファイルを開かない

- 見覚えのない送信者に一層の注意を払う

メールが少しでも疑わしければ、従業員はそのメールとやり取りしてはいけません。メッセージやコンテンツが正当なものであると確認するには、メール送信者とやり取りするのではなく、送信元になっている企業およびウェブサイトに直接確認することが重要です。

ステップ2:メールセキュリティに対する姿勢を向上させる

フィッシング詐欺の検知に行動分析を活用するには、メール、認証、クラウド、プロキシ、VPN、およびエンドポイントログの収集が重要です。Exabeamは、ログを集約するために様々なテクノロジーと提携しています。

ログが取り込まれると、Exabeam Advanced Analyticsはユーザ、ピアグループ、組織ごとにデータセットをモデルリングします。様々な観点からデータをモデルリングすることにより、セキュリティオペレーションセンターは、多次元的な観点で環境内の異常な状態を特定できるようになります。

フィッシングメールを検知すると、Exabeamにより、セキュリティアナリストは組織のエコシステムを活用し、すばやく対応できます。例えば、Exabeam Incident Responderはフィッシングメールへの対応の一部として、以下のようないくつかのタスクを自動化できます。

1. 被害者のシステムから悪意あるファイルを収集する

a.ファイルをサンドボックス化する

i.悪意あるファイルの場合、ブロックリストに追加する

b.ファイルと脅威インテリジェンスを照合する

i.悪意あるファイルの場合、ブロックリストに追加する

c.ファイルを探索する

d.システムを隔離する

e.ユーザアカウントを無効にする

2. 同じメールを受信した他のユーザを特定する

a.受信者のメールボックスから当該メールを削除する

この一連のステップを通して、組織内の他チームに所属しているセキュリティアナリストが組織のセキュリティエコシステムを使用して、システムやユーザのさらなる侵害のリスクを軽減させつつ、より速い対応を実施します。

従業員にフィッシング予防のアドバイスを提供することに加え、綿密な防御計画を展開することを検討してください。これには以下のような点を含めます。

- 前述のような、フィッシングメールの見つけ方などのセキュリティ意識トレーニング

- 自分の組織をターゲットにしている脅威活動を特定するのに役立つ可能性のある、メールセキュリティソリューションや脅威インテリジェンスソリューションなどの関連セキュリティ製品を実装する

- 異常行動を取りフィッシングの手口の被害に遭うおそれのあるユーザの特定に役立つ行動分析を実装する

- 今後短期間に、ドメインに「corona」という語が含まれるメールを検索して潜在的なフィッシング攻撃を特定し、その特定の状況のリスクポイントを高くするルールを作成することを検討する

詳細情報

この記事は、リモートワーカーに関してセキュリティチームが直面するよくある課題を扱った5部から成るシリーズのパート1です。VPN監視、マルウェア検知、リモートアクセス監視、デバイスポリシーの詳細は、以下の記事をご覧ください。

パート1:更新を装ったフィッシング詐欺の検知

パート2:異常なVPNアクセスの検知とVPNサービスを安全にするためのベストプラクティス

パート3:生産性向上ツールを装ったマルウェアの検知方法

パート4:UEBAを使った不正ログインとポリシー違反の検知方法

パート5:個人および会社のデバイスの使用に関するベストプラクティス

ORION CASSETTO

Exabeam ディレクター、プロダクトマーケティング

サイバーセキュリティにおける15年以上の経験。Exabeamの前には、Imperva、Incapsula、Distil Networks、Armorize Technologiesなどの著名なセキュリティベンダーに勤務。セキュリティに強く関心があり、業界の会議や展示会での講演多数。

----------------------------------------------------------------------------------------

脅威を丸見えに!機械学習による効果的なログ分析の実現

~UEBAを搭載した次世代SIEMプラットフォームExabeamとは~

標的型攻撃や内部不正が増加し続けている昨今、適切なセキュリティ運用を実行するため、複数のセキュリティ製品のログを相関的に分析するための仕組み(SIEM等)を構築する企業が増えています。これは、既に導入したセキュリティ製品単体のログだけでは各インシデントの影響を可視化させることが難しく、脅威を見落としてしまう可能性があるためです。しかし、このような仕組みを構築するにはセキュリティに関する知見や、分析のノウハウ、アイディアなどが必要となるため、適切な人材を確保することが難しく、実現するのは容易ではありません。本セミナーでは、UEBA(User Entity Behavior Analytics)テクノロジーによるログ分析、従来のSIEM運用の効率化を実現する"Exabeam"のご紹介します。